Apesar de todas as vantagens dos firewalls da Palo Alto Networks, não existem muitos materiais sobre como configurar esses dispositivos no RuNet, além de textos que descrevem a experiência de sua implementação. Decidimos resumir os materiais que acumulamos durante nosso trabalho com os equipamentos desse fornecedor e conversar sobre os recursos que encontramos durante a implementação de vários projetos.

Para conhecer a Palo Alto Networks, este artigo discutirá as configurações necessárias para resolver uma das tarefas mais comuns do firewall - SSL VPN para acesso remoto. Também falaremos sobre funções auxiliares para configuração geral do firewall, identificação de usuários, aplicativos e políticas de segurança. Se o tópico for de interesse dos leitores, no futuro, lançaremos materiais com análise da VPN site a site, roteamento dinâmico e gerenciamento centralizado usando o Panorama.

Os firewalls da Palo Alto Networks usam várias tecnologias inovadoras, incluindo App-ID, User-ID, Content-ID. O uso dessa funcionalidade permite um alto nível de segurança. Por exemplo, usando o App-ID, é possível identificar o tráfego do aplicativo com base em assinaturas, decodificação e heurísticas, independentemente da porta e do protocolo usado, inclusive dentro de um túnel SSL. O ID do usuário permite a identificação dos usuários da rede através da integração com o LDAP. O Content-ID permite verificar o tráfego e identificar os arquivos transferidos e seu conteúdo. Outros recursos de firewall incluem proteção contra intrusões, proteção contra vulnerabilidades e ataques de negação de serviço, anti-spyware embutido, filtragem de URL, cluster e gerenciamento centralizado.

Para demonstração, usaremos um suporte isolado, com uma configuração idêntica à real, com exceção dos nomes de dispositivos, nome de domínio do AD e endereços IP. Na realidade, tudo é mais complicado - pode haver muitos ramos. Nesse caso, em vez de um único firewall, um cluster será instalado nos limites dos sites centrais, e também poderá ser necessário roteamento dinâmico.

O suporte usa o

PAN-OS 7.1.9 . Como uma configuração típica, considere uma rede com um firewall da Palo Alto Networks na fronteira. O firewall fornece acesso remoto VPN SSL à matriz. O domínio do Active Directory será usado como banco de dados do usuário (Figura 1).

Figura 1 - Diagrama de blocos de redeEtapas de instalação:

- Predefinição do dispositivo. Configurando o nome, endereço IP de gerenciamento, rotas estáticas, contas de administrador, perfis de gerenciamento

- Instale licenças, configure e instale atualizações

- Configurando zonas de segurança, interfaces de rede, políticas de tráfego, conversão de endereços

- Configurar perfil de autenticação LDAP e identificação do usuário

- Configurar VPN SSL

1. Predefinição

A principal ferramenta para configurar o firewall da Palo Alto Networks é a interface da Web, e o controle via CLI também é possível. Por padrão, a interface de gerenciamento tem um endereço IP 192.168.1.1/24, login: admin, senha: admin.

Você pode alterar o endereço conectando-se à interface da web a partir da mesma rede ou usando o

comando set deviceconfig system ip-address <> netmask <> . É executado no modo de configuração. Use o comando configure para alternar para o modo de configuração. Todas as alterações no firewall ocorrem apenas após a confirmação das configurações com o comando

commit , tanto no modo de linha de comando quanto na interface da web.

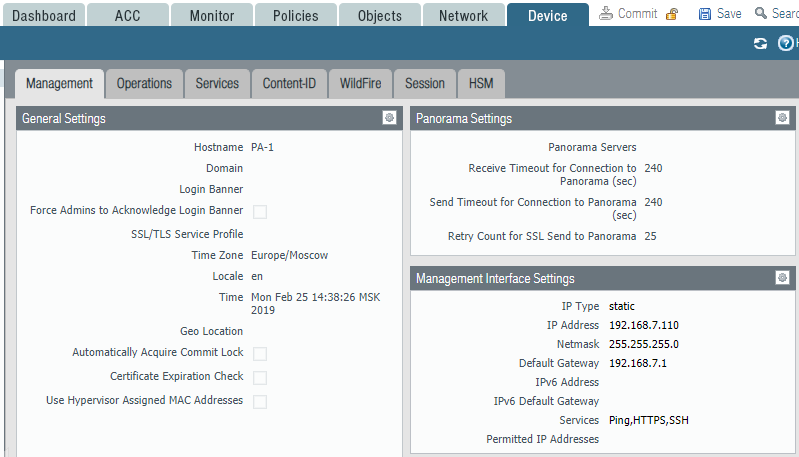

Para alterar as configurações na interface da web, use a seção

Dispositivo -> Configurações gerais e Dispositivo -> Configurações da interface de gerenciamento. Nome, faixas, fuso horário e outras configurações podem ser definidas na seção Configurações gerais (Fig. 2).

Figura 2 - Parâmetros da interface de gerenciamento

Figura 2 - Parâmetros da interface de gerenciamentoSe um firewall virtual for usado no ambiente ESXi, na seção Configurações Gerais, você precisará habilitar o uso do endereço MAC atribuído pelo hipervisor ou configurar os endereços MAC no hipervisor especificado nas interfaces do firewall ou alterar as configurações dos comutadores virtuais para permitir alterações no MAC. endereços. Caso contrário, o tráfego não passará.

A interface de gerenciamento é configurada separadamente e não aparece na lista de interfaces de rede. A seção

Configurações da interface de gerenciamento especifica o gateway padrão para a interface de gerenciamento. Outras rotas estáticas são configuradas na seção roteadores virtuais, que serão descritos mais adiante.

Para permitir o acesso ao dispositivo através de outras interfaces, é necessário criar um

perfil de gerenciamento na seção

Rede -> Perfis de rede -> Gerenciamento de interface e atribuí-lo à interface apropriada.

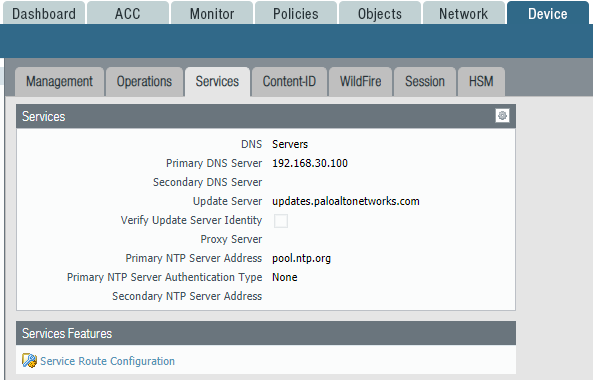

Em seguida, você precisa configurar o DNS e o NTP na seção

Dispositivo -> Serviços para receber atualizações e exibir a hora corretamente (Fig. 3). Por padrão, todo o tráfego gerado pelo firewall usa o endereço IP da interface de gerenciamento como o endereço IP de origem. Você pode atribuir uma interface diferente para cada serviço específico na seção

Configuração da rota de serviço .

Figura 3 - Configurações de DNS, NTP e rota do sistema

Figura 3 - Configurações de DNS, NTP e rota do sistema2. Instale licenças, configure e instale atualizações

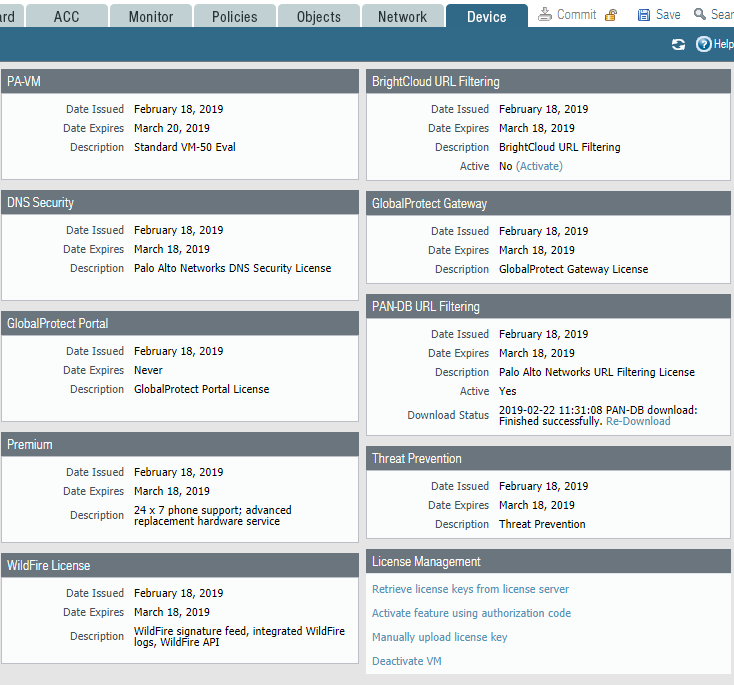

Para a operação completa de todas as funções do firewall, você deve instalar uma licença. Você pode usar a licença de avaliação solicitando-a dos parceiros da Palo Alto Networks. Sua validade é de 30 dias. A licença é ativada por meio de um arquivo ou usando o código de autenticação. As licenças são configuradas na seção

Dispositivo -> Licenças (Fig. 4).

Após instalar a licença, você deve configurar a instalação das atualizações na seção

Dispositivo -> Atualizações dinâmicas .

Na seção

Dispositivo -> Software , você pode baixar e instalar novas versões do PAN-OS.

Figura 4 - Painel de controle da licença

Figura 4 - Painel de controle da licença3. Configurando zonas de segurança, interfaces de rede, políticas de tráfego, conversão de endereços

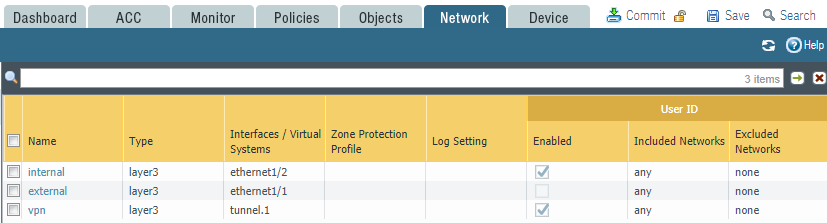

Os firewalls da Palo Alto Networks aplicam lógica de zona ao configurar regras de rede. As interfaces de rede são atribuídas a uma zona específica e são usadas nas regras de tráfego. Essa abordagem permite, no futuro, ao alterar as configurações da interface, não alterar as regras de tráfego, mas reatribuir as interfaces necessárias às zonas correspondentes. Por padrão, o tráfego dentro da zona é permitido, o tráfego entre zonas é proibido, as regras predefinidas

intrazone-default e

interzone-default são responsáveis por isso.

Figura 5 - Zonas de segurança

Figura 5 - Zonas de segurançaNeste exemplo, a interface na rede interna é atribuída à zona

interna e a interface direcionada à Internet é atribuída à zona

externa . Uma interface de túnel foi criada para SSL VPN, atribuída à zona

vpn (Fig. 5).

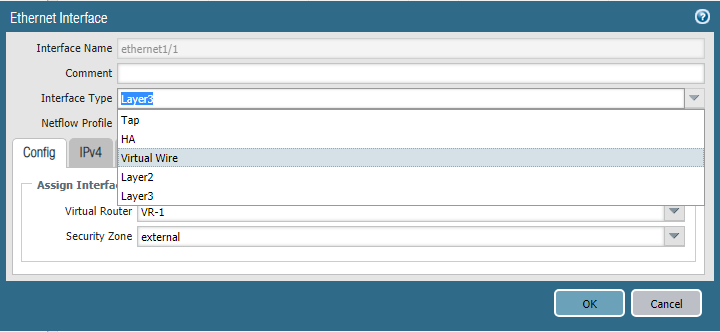

As interfaces de rede do firewall da Palo Alto Networks podem operar em cinco modos diferentes:

- Toque - usado para coletar tráfego para monitoramento e análise.

- HA - usado para operação de cluster

- Fio virtual - nesse modo, a Palo Alto Networks combina duas interfaces e passa de maneira transparente o tráfego entre elas, sem alterar os endereços MAC e IP

- Camada2 - Modo de comutação

- Layer3 - modo roteador

Figura 6 - Configurando o modo de operação da interface

Figura 6 - Configurando o modo de operação da interfaceNeste exemplo, o modo Layer3 será usado (Fig. 6). Os parâmetros da interface de rede indicam o endereço IP, o modo de operação e a zona de segurança correspondente. Além do modo operacional da interface, você deve atribuí-lo ao Virtual Router, que é um análogo da instância VRF na Palo Alto Networks. Os roteadores virtuais são isolados um do outro e têm suas próprias tabelas de roteamento e configurações de protocolo de rede.

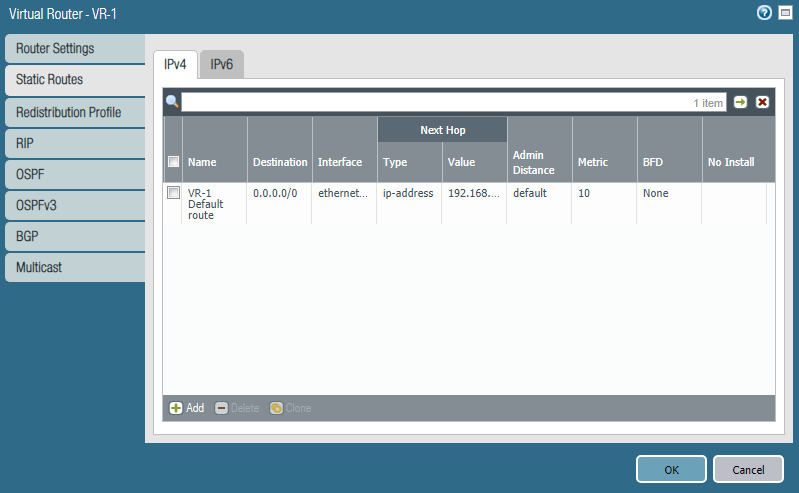

As configurações do roteador virtual especificam rotas estáticas e configurações do protocolo de roteamento. Neste exemplo, apenas a rota padrão foi criada para o acesso a redes externas (Fig. 7).

Figura 7 - Configurando um roteador virtual

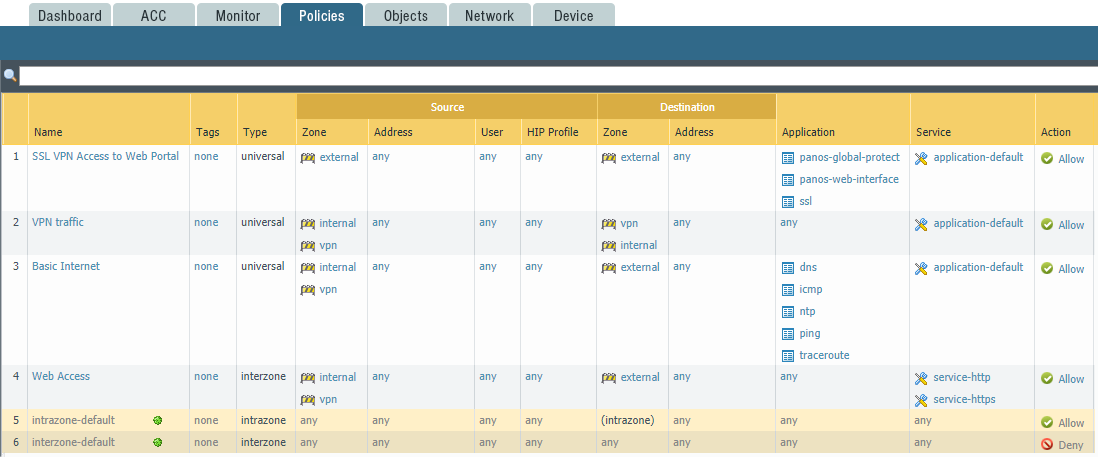

Figura 7 - Configurando um roteador virtualA próxima etapa da configuração são políticas de tráfego, seção

Políticas -> Segurança . Um exemplo de configuração é mostrado na Figura 8. A lógica das regras é a mesma que para todos os firewalls. As regras são verificadas de cima para baixo, até a primeira partida. Uma breve descrição das regras:

1. Acesso VPN SSL ao Portal da Web. Permite acesso a um portal da web para autenticação de conexões remotas

2. Tráfego VPN - permitindo tráfego entre conexões remotas e a matriz

3. Internet básica - permissão de aplicativos DNS, ping, traceroute e ntp. O firewall permite aplicativos com base em assinaturas, decodificação e heurística, em vez de números de porta e protocolo, portanto, a seção Padrão do aplicativo é especificada na seção Serviço. Porta / protocolo padrão para este aplicativo

4. Acesso à Web - permissão para acessar a Internet via HTTP e HTTPS sem controle de aplicativo

5,6 Regras padrão para outro tráfego.

Figura 8 - Um exemplo de configuração de regras de rede

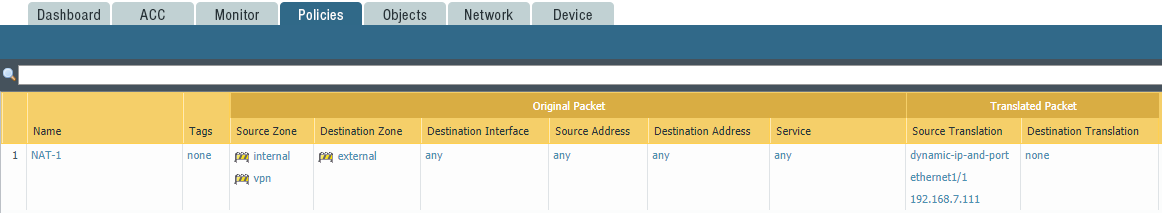

Figura 8 - Um exemplo de configuração de regras de redePara configurar o NAT, use a seção

Políticas -> NAT . Um exemplo de configuração NAT é mostrado na Figura 9.

Figura 9 - Exemplo de configurações NAT

Figura 9 - Exemplo de configurações NATPara qualquer tráfego de interno para externo, você pode alterar o endereço de origem para o endereço IP externo do firewall e usar o endereço de porta dinâmica (PAT).

4. Configurar o perfil de autenticação LDAP e o recurso de identificação do usuárioAntes de conectar usuários via SSL-VPN, um mecanismo de autenticação deve ser configurado. Neste exemplo, a autenticação ocorrerá no controlador de domínio do Active Directory por meio da interface da Web da Palo Alto Networks.

Figura 10 - Perfil LDAP

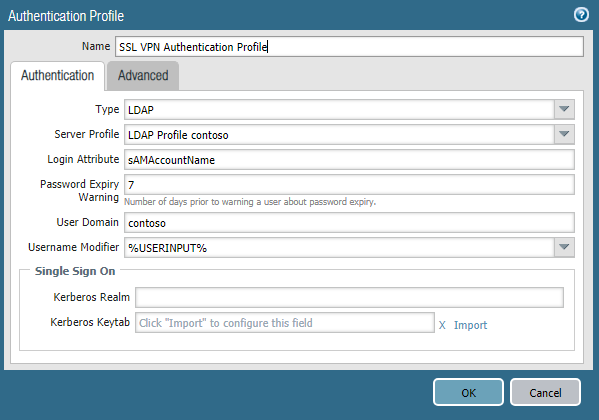

Figura 10 - Perfil LDAPPara que a autenticação funcione, é necessário configurar o

perfil LDAP e o

perfil de autenticação . Na seção

Dispositivo -> Perfis de servidor -> LDAP (Fig. 10), é necessário especificar o endereço IP e a porta do controlador de domínio, o tipo LDAP e a conta de usuário incluídos nos grupos

Operadores de servidor ,

Leitores de log de eventos e

Usuários COM distribuídos . Em seguida, na seção

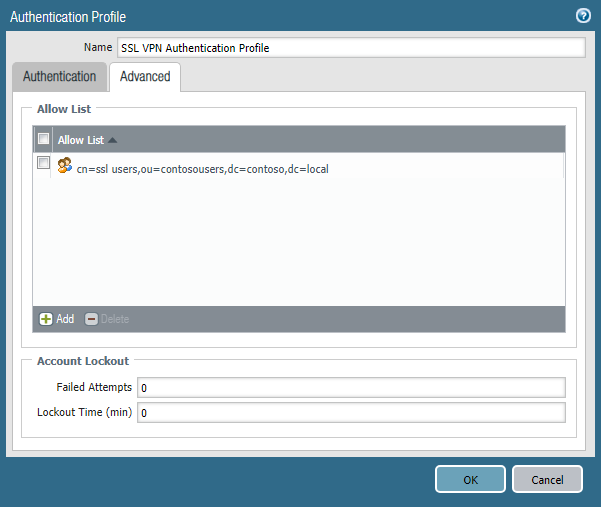

Dispositivo -> Perfil de autenticação , crie um perfil de autenticação (Fig. 11), marque o

perfil LDAP criado anteriormente e, na guia Avançado, especifique o grupo de usuários (Fig. 12) que têm acesso remoto permitido. É importante observar o parâmetro

Domínio do

Usuário no perfil, caso contrário, a autorização baseada em grupo não funcionará. O campo deve conter o nome de domínio NetBIOS.

Figura 11 - Perfil de autenticação

Figura 11 - Perfil de autenticação Figura 12 - Selecione o grupo AD

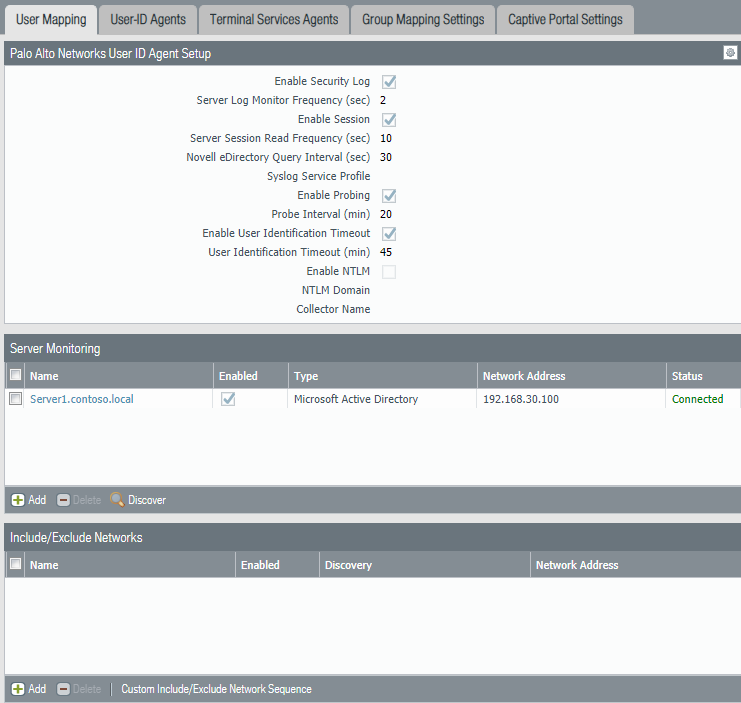

Figura 12 - Selecione o grupo ADO próximo passo é configurar o

Dispositivo -> Identificação do Usuário . Aqui, você precisa especificar o endereço IP do controlador de domínio, as credenciais da conexão, além de definir as configurações de

Habilitar log de segurança ,

Habilitar sessão ,

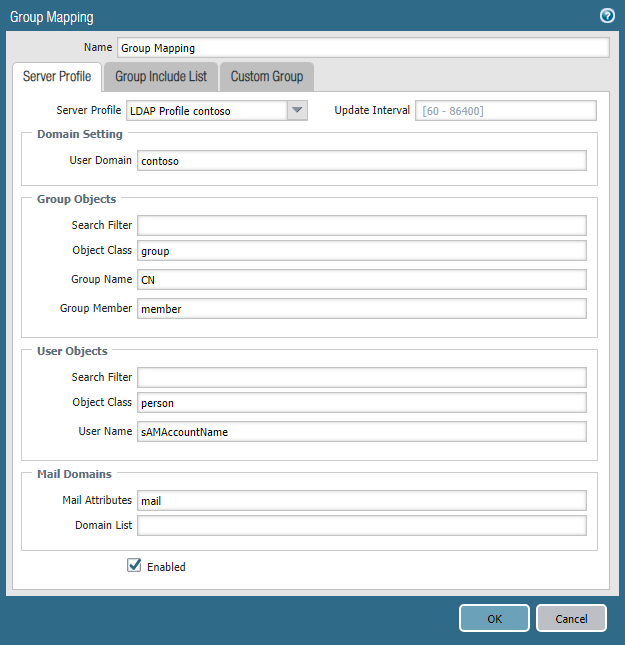

Habilitar detecção (Fig. 13). Na seção

Mapeamento de grupo (Fig. 14), é necessário anotar os parâmetros para identificar objetos no LDAP e a lista de grupos que serão usados para autorização. Assim como no Perfil de autenticação, aqui você precisa definir o parâmetro Domínio do usuário.

Figura 13 - Parâmetros de mapeamento do usuário

Figura 13 - Parâmetros de mapeamento do usuário Figura 14 - Parâmetros de mapeamento de grupo

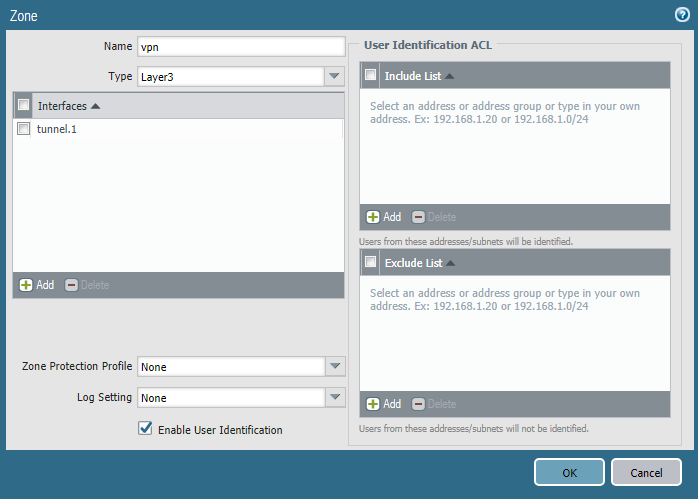

Figura 14 - Parâmetros de mapeamento de grupoA etapa final nesta etapa é criar uma zona e interface VPN para essa zona. Na interface, ative o parâmetro

Ativar identificação do usuário (Fig. 15).

Figura 15 - Configurando uma zona VPN

Figura 15 - Configurando uma zona VPN5. Configure SSL VPN

Antes de conectar a VPN SSL, o usuário remoto deve acessar o portal da web, autenticar e baixar o cliente Global Protect. Em seguida, esse cliente solicitará credenciais e se conectará à rede corporativa. O portal da web opera no modo https e, portanto, você precisa instalar um certificado para ele. Use um certificado público, se possível. Em seguida, o usuário não receberá um aviso sobre o certificado ser inválido no site. Se não for possível usar um certificado público, você precisará emitir o seu próprio, que será usado na página da web para https. Pode ser autoassinado ou emitido através de uma autoridade de certificação local. O computador remoto deve ter um certificado raiz ou autoassinado na lista de centros raiz confiáveis, para que o usuário não receba um erro ao se conectar ao portal da web. Neste exemplo, um certificado emitido pela autoridade de certificação dos Serviços de Certificados do Active Directory será usado.

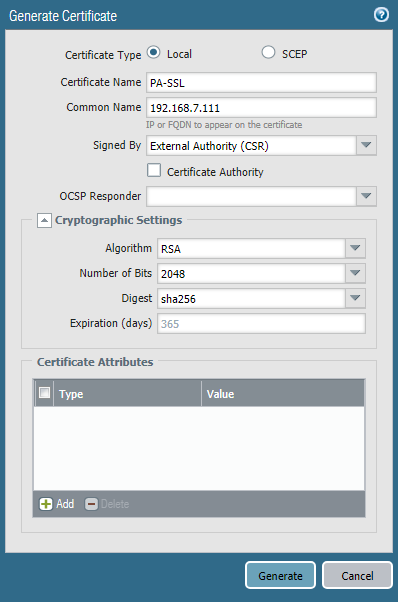

Para emitir um certificado, você precisa criar uma solicitação de certificado na seção

Dispositivo -> Gerenciamento de certificados -> Certificados -> Gerar . Na solicitação, especifique o nome do certificado e o endereço IP ou FQDN do portal da web (Fig. 16). Após gerar a solicitação, baixe o arquivo

.csr e copie seu conteúdo no campo de solicitação de certificado no formulário da Web de inscrição na Web do AD CS. Dependendo das configurações da autoridade de certificação, a solicitação de certificado deve ser aprovada e o certificado emitido emitido no formato

Certificado Codificado Base64 . Além disso, você precisa baixar o certificado raiz da autoridade de certificação. Então você precisa importar os dois certificados para o firewall. Ao importar um certificado para um portal da web, selecione a solicitação no status pendente e clique em importar. O nome do certificado deve corresponder ao nome especificado anteriormente na solicitação. O nome do certificado raiz pode ser especificado arbitrariamente. Após importar o certificado, você precisa criar um

Perfil de Serviço SSL / TLS na seção

Dispositivo -> Gerenciamento de Certificados . No perfil, especifique o certificado importado anteriormente.

Figura 16 - Solicitação de certificado

Figura 16 - Solicitação de certificadoA próxima etapa é configurar os objetos

Global Protect Gateway e

Global Protect Portal na seção

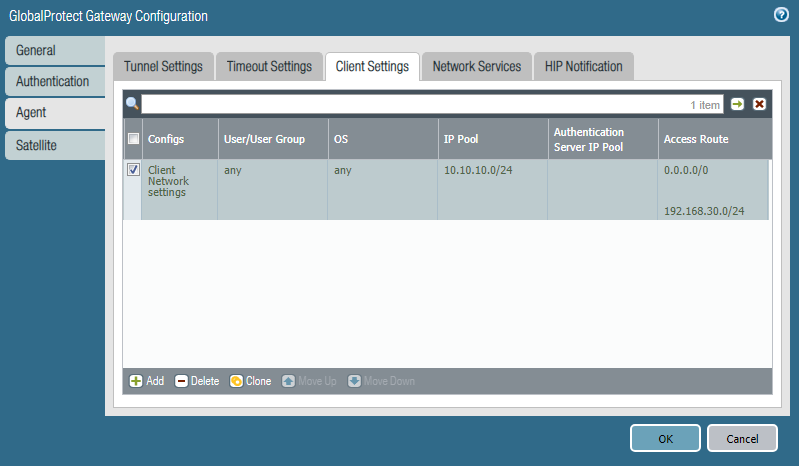

Rede -> Proteção Global . Nas configurações do

Global Protect Gateway , especificamos o endereço IP externo do firewall, bem como o

perfil SSL criado anteriormente, o

perfil de autenticação , a interface de túnel e as configurações de IP do cliente. Você precisa especificar um pool de endereços IP a partir dos quais o cliente receberá um endereço, e Rota de Acesso é a sub-rede à qual o cliente terá uma rota. Se a tarefa é agrupar todo o tráfego do usuário pelo firewall, é necessário especificar a sub-rede 0.0.0.0/0 (Fig. 17).

Figura 17 - Configurando o pool de endereços IP e rotas

Figura 17 - Configurando o pool de endereços IP e rotasEntão você precisa configurar o

Global Protect Portal . Especifique o endereço IP do firewall, o

perfil SSL e o

perfil de autenticação e uma lista dos endereços IP externos dos firewalls aos quais o cliente se conectará. Se houver vários firewalls, você poderá definir uma prioridade para cada um, de acordo com a qual os usuários escolherão um firewall para se conectar.

Na seção

Dispositivo -> Cliente GlobalProtect, é necessário baixar o

pacote de distribuição do cliente VPN dos servidores da Palo Alto Networks e ativá-lo. Para se conectar, o usuário deve acessar a página da web do portal, onde será solicitado o download do

GlobalProtect Client . Após o download e a instalação, você pode inserir suas credenciais e conectar-se à rede corporativa via SSL VPN.

Conclusão

Esta parte da configuração da Palo Alto Networks está concluída. Esperamos que as informações sejam úteis e o leitor tenha uma idéia das tecnologias usadas nas redes Palo Alto. Se você tiver dúvidas sobre personalização e sugestões sobre os tópicos de futuros artigos - escreva-os nos comentários, teremos o maior prazer em responder.