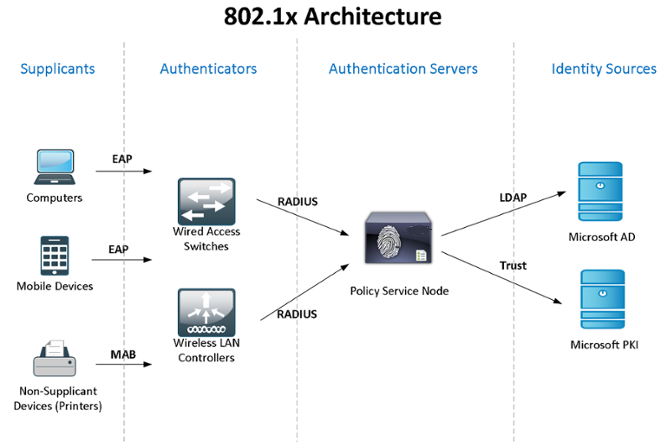

Vamos considerar na prática o uso do Windows Active Directory + NPS (2 servidores para tolerância a falhas) + padrão 802.1x para controle de acesso e autenticação de usuários - computadores de domínio - dispositivos. Você pode se familiarizar com a teoria do padrão na Wikipedia, no link:

IEEE 802.1XComo meu "laboratório" é limitado em recursos, as funções do NPS e de um controlador de domínio são compatíveis, mas eu recomendo que você compartilhe esses serviços críticos.

Não conheço as maneiras padrão de sincronizar configurações (políticas) do Windows NPS; portanto, usaremos scripts do PowerShell iniciados pelo agendador de tarefas (o autor é meu ex-colega). Para autenticar computadores de domínio e para dispositivos que não sabem usar o

802.1x (telefones, impressoras etc.), a Diretiva de Grupo será configurada e os grupos de segurança serão criados.

No final do artigo, falarei sobre alguns dos meandros do trabalho com o 802.1x - como usar switches não gerenciados, ACLs dinâmicas, etc. Compartilharei informações sobre as "falhas" detectadas ...

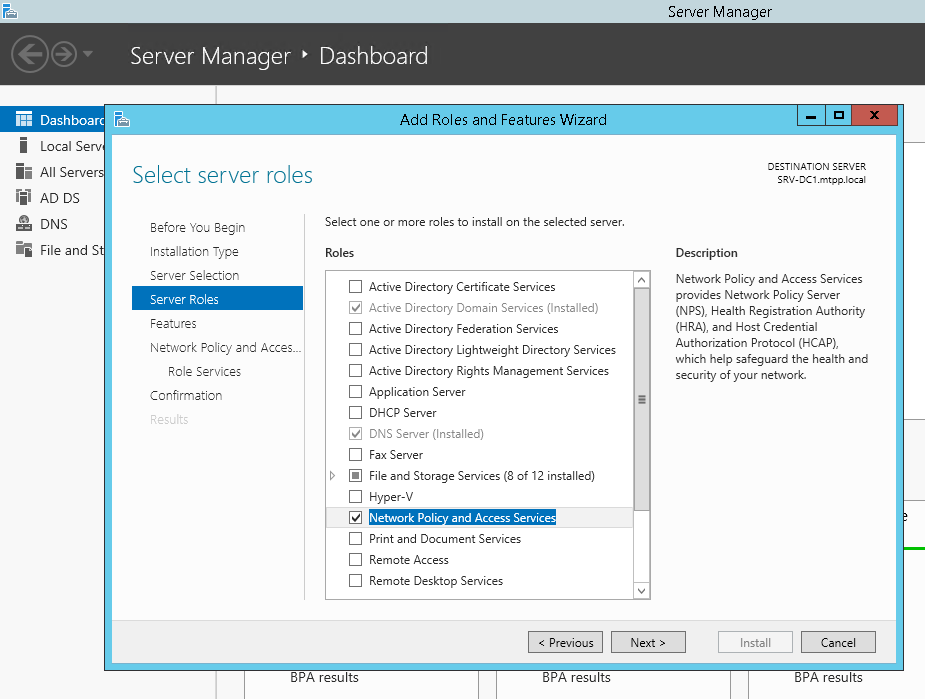

Vamos começar instalando e configurando o NPS de failover no Windows Server 2012R2 (tudo será o mesmo para 2016): no Gerenciador do Servidor -> Assistente para Adicionar Funções e Recursos, selecione apenas o Servidor de Diretivas de Rede.

ou usando o PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

Um pequeno esclarecimento - já que, para o EAP Protegido (PEAP), você definitivamente precisará de um certificado confirmando a autenticidade do servidor (com os direitos de uso apropriados), que será confiável nos computadores clientes, então você provavelmente precisará instalar a função de Autoridade de Certificação também. Mas vamos supor que você já tenha a CA instalada ...

Faremos o mesmo no segundo servidor. Crie uma pasta para o script C: \ Scripts nos servidores e uma pasta de rede no segundo servidor

\\ SRV2 \ NPS-config $No primeiro servidor, crie um script do PowerShell

C: \ Scripts \ Export-NPS-config.ps1 com o seguinte conteúdo:

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

Depois disso, configure a tarefa no Task Sheduler: “

Export-NpsConfiguration ”

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

Desempenho para todos os usuários - execute com as permissões mais altas

Diariamente - repita a tarefa a cada 10 minutos. dentro de 8 horasNo NPS em espera, configure a importação de configuração (políticas):

crie um script do PowerShell:

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

e a tarefa de sua implementação a cada 10 minutos:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

Desempenho para todos os usuários - execute com as permissões mais altas

Diariamente - repita a tarefa a cada 10 minutos. dentro de 8 horasAgora, para verificação, adicionaremos alguns comutadores aos clientes RADIUS (IP e Segredo Compartilhado) no NPS em um dos servidores (!). Duas políticas de solicitação de conexão:

WIRED-Connect (Condição: “tipo de porta NAS é Ethernet”) e

WiFi -Empresa (condição: “Tipo de porta NAS é IEEE 802.11”), bem como a política de rede

Access Network Network Devices (Network Admins):

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

No lado dos comutadores, as seguintes configurações: aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

Após a configuração, após 10 minutos, todos os clients \ policy \ settings devem aparecer no NPS de backup e poderemos efetuar logon nos comutadores usando a conta ActiveDirectory, um membro do grupo \ sg-network-admins do domínio (que criamos anteriormente).

Vamos para a configuração do Active Directory - crie uma política de grupo e senha, crie os grupos necessários.

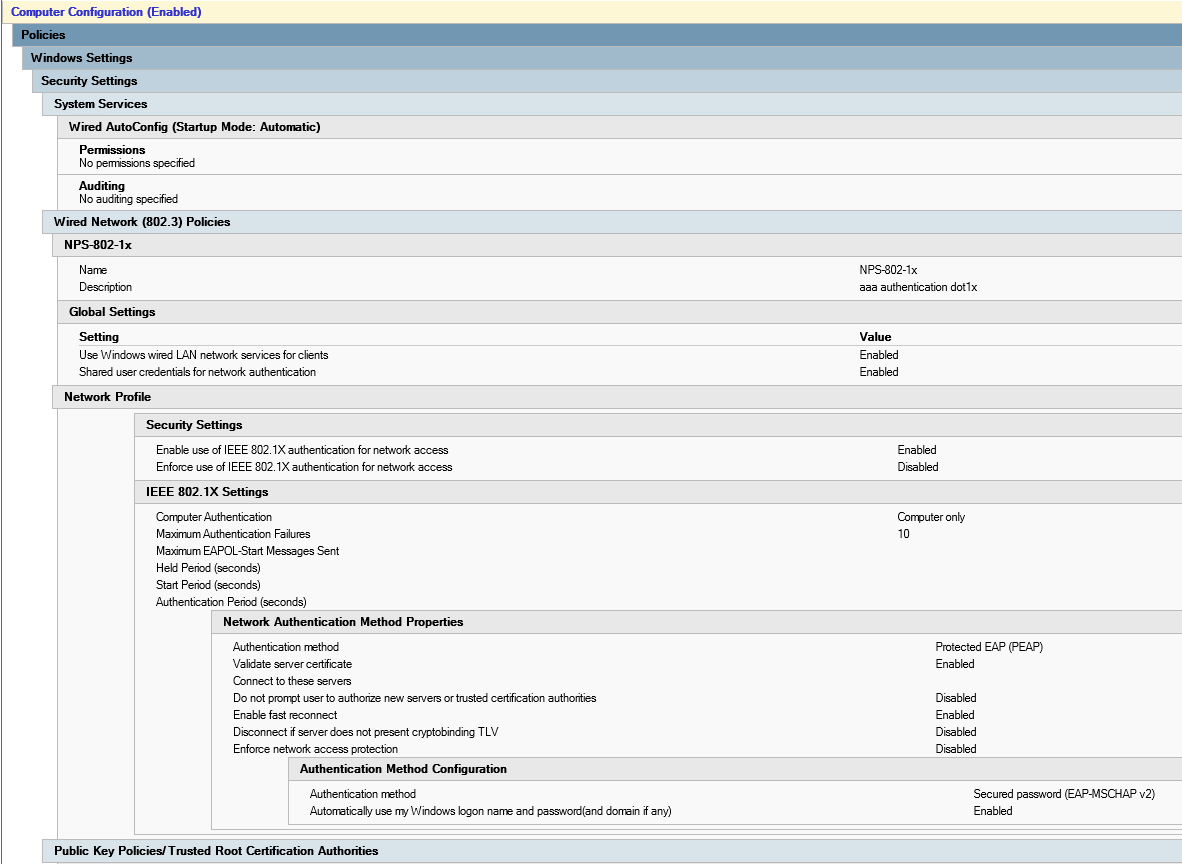

Diretiva de Grupo

Computers-8021x-Settings :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

NPS-802-1x Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

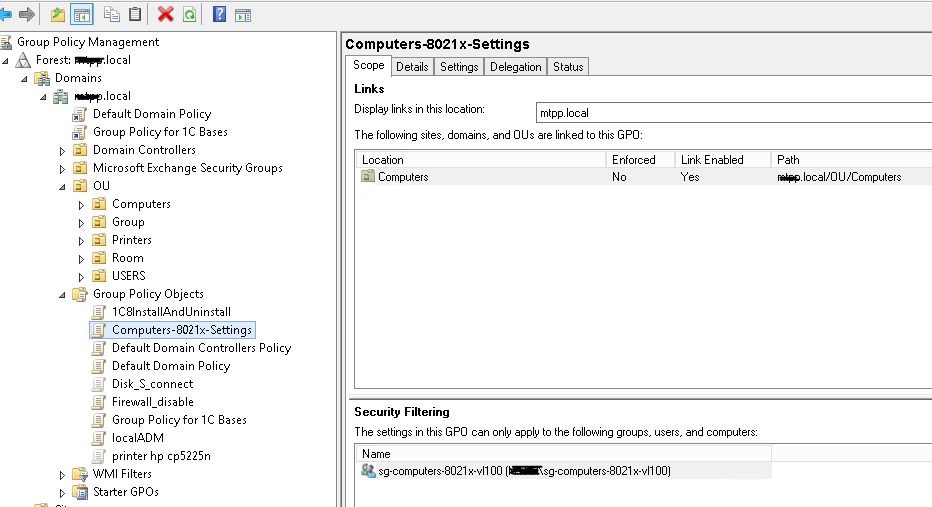

Crie um grupo de segurança

sg-computers-8021x-vl100 , onde adicionaremos os computadores que queremos distribuir à vlan 100 e configuraremos a filtragem para a política de grupo criada anteriormente para este grupo:

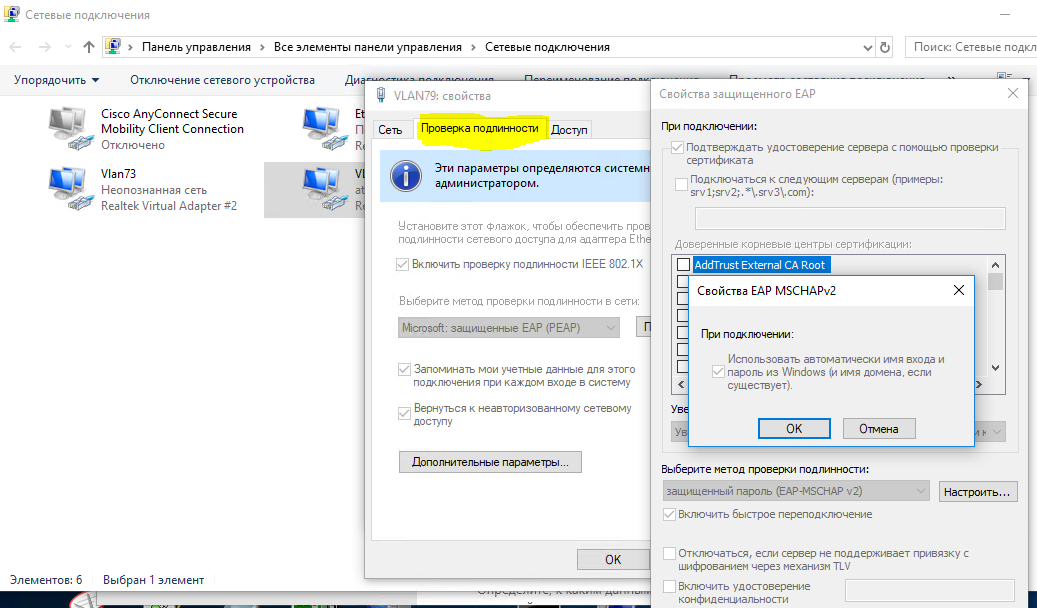

Você pode verificar se a política foi implementada com êxito abrindo a "Central de Rede e Compartilhamento (Configurações de Rede e Internet) - Alterar as configurações do adaptador (Definir configurações do adaptador) - Propriedades do adaptador", onde podemos ver a guia "Autenticação":

Quando estiver convencido de que a política foi aplicada com êxito, você poderá configurar a política de rede no NPS e nas portas do switch de acesso.

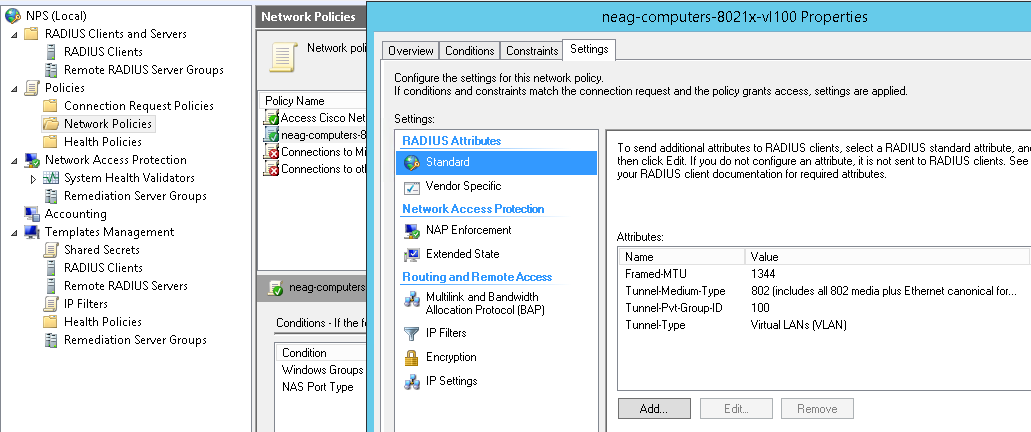

Crie uma política de rede

neag-computers-8021x-vl100 :

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

Configurações típicas da porta do switch (chamo a atenção para o fato de que o tipo de autenticação é "multi-domínio" - Data & Voice, e também é possível autenticar no endereço Mac. Para o "período de transição", faz sentido usar os seguintes parâmetros:

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

o ID é inserido não em "quarentena", mas no mesmo local em que o computador do usuário deve entrar após o login bem-sucedido - até garantir que tudo funcione como deveria. Os mesmos parâmetros podem ser usados em outros cenários, por exemplo, quando um switch não gerenciado é inserido nessa porta e você deseja que todos os dispositivos conectados a ele e não autenticados caiam em uma determinada vlan ("quarentena").

configurações da porta do switch em vários domínios do modo host 802.1x default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

Você pode verificar se o computador / telefone foi autenticado com êxito usando o comando:

sh authentication sessions int Gi1/0/39 det

Agora crie um grupo (por exemplo,

sg-fgpp-mab ) no Active Directory para telefones e adicione um dispositivo de teste a ele (no meu caso, é o

Grandstream GXP2160 com o endereço em massa

000b.82ba.a7b1 e o

domínio de conta correspondente

\ 000b82baa7b1 ) .

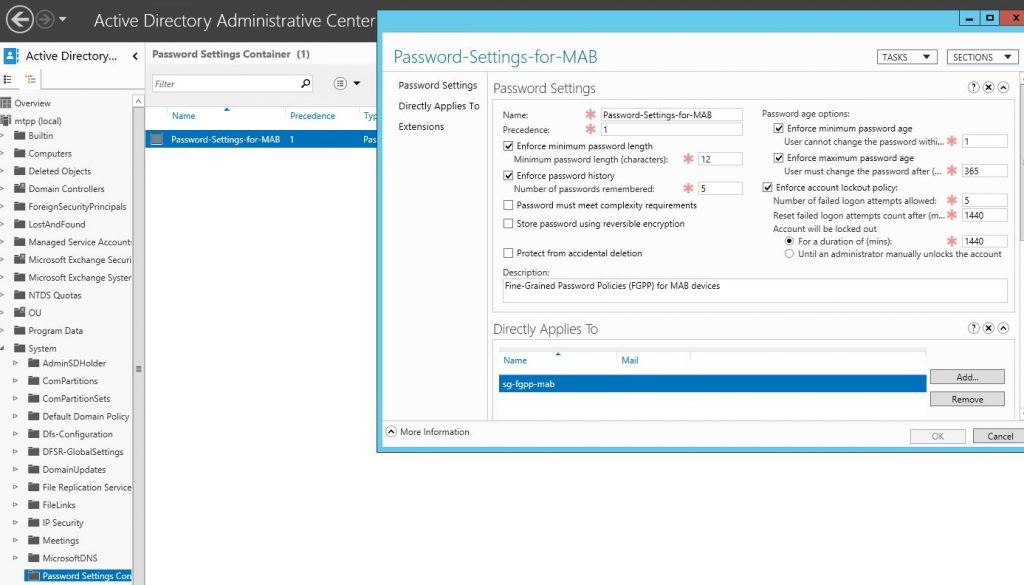

Para o grupo criado, reduziremos os requisitos de diretiva de senha (usando

diretivas de senha refinadas através do Centro Administrativo do Active Directory -> domínio -> Sistema -> Contêiner de configurações de senha) com os seguintes parâmetros

Senha-Configurações-para-MAB :

permitindo assim usar o endereço mas de dispositivos como senhas. Depois disso, podemos criar uma política de rede para autenticação mab do método 802.1x, vamos chamá-lo de neag-devices-8021x-voice. Os parâmetros são os seguintes:

- Tipo de porta NAS - Ethernet

- Grupos do Windows - sg-fgpp-mab

- Tipos de EAP: autenticação não criptografada (PAP, SPAP)

- Atributos RADIUS - Específicos do fornecedor: Cisco - Par Cisco-AV - Valor do atributo: device-traffic-class = voice

após a autenticação bem-sucedida (não esqueça de configurar a porta do switch), consulte as informações da porta:

autenticação sh se int Gi1 / 0/34 ---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

Agora, como prometido, considere algumas situações não tão óbvias. Por exemplo, precisamos conectar computadores \ dispositivos de usuários através de um switch não gerenciado (switch). Nesse caso, as configurações de porta serão assim:

alternar configurações de porta no modo de autenticação múltipla no modo host 802.1x interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

PS: uma falha muito estranha foi notada - se o dispositivo estava conectado através de um comutador e, em seguida, estava preso em um comutador gerenciado, NÃO funcionará até reiniciarmos o comutador (!) Até encontrar outras maneiras de resolver esse problema.

Outro ponto relacionado ao DHCP (se estiver usando o snooping ip dhcp) é sem estas opções:

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

por alguma razão, o endereço IP não pode ser recebido corretamente ... embora isso possa ser um recurso do nosso servidor DHCP

E o Mac OS e Linux (no qual o suporte a 802.1x é nativo) estão tentando se autenticar com o usuário, mesmo se a autenticação por endereço em massa estiver configurada.

Na próxima parte do artigo, consideraremos o uso do 802.1x for Wireless (dependendo do grupo em que a conta do usuário estiver, iremos “soltá-la” na rede correspondente (vlan), embora eles se conectem ao mesmo SSID).