Antes de tudo, vamos lembrar de uma precedência de diretiva de grupo padrão:

Unidade Local - Site - Domínio - Organização (LSDOU) . Do nível menos específico para o mais específico. Isso significa que as configurações de GPO local serão aplicadas primeiro, depois no nível do site, no domínio etc. E as últimas configurações aplicadas (OU GPO) têm a maior precedência no sistema resultante. No entanto, se um administrador de domínio

não definiu algumas configurações nos GPOs de nível superior (por exemplo, Ativar / Desativar o serviço Windows Defender), mas as mesmas configurações

foram definidas no GPO em nível local - as últimas serão aplicadas. Sim, mesmo a máquina é um membro do domínio.

Os arquivos do GPO local estão localizados na

pasta oculta

% systemroot% \ System32 \ GroupPolicy e, é claro, possuem dois escopos (localizados em subpastas): para Usuário e para Computador. Qualquer usuário (aqui eu quero dizer um "bandido", é claro), tendo acesso a essa (s) pasta (s), pode copiar um arquivo

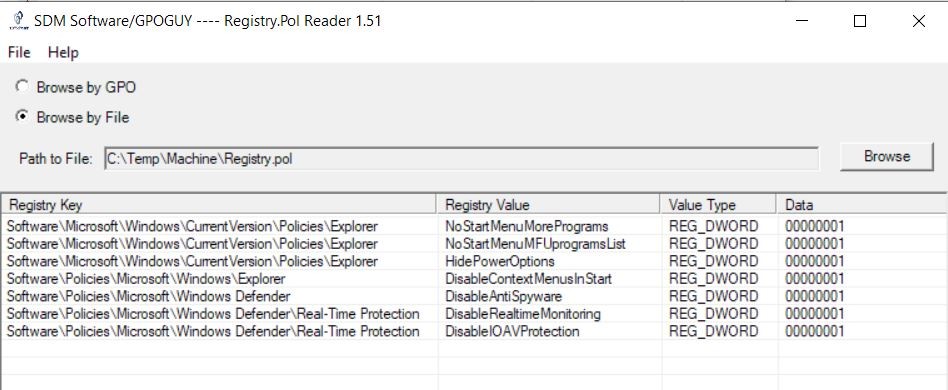

Registry.pol e verificar / alterar as configurações de um GPO local. Um invasor pode usar uma aplicação de terceiros, como um RegPol Viewer:

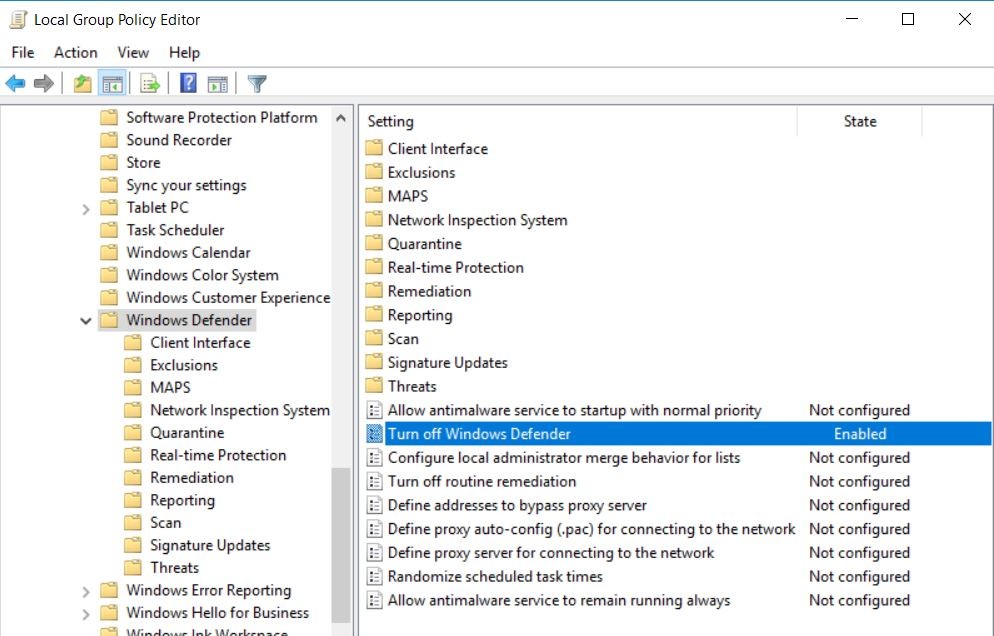

Ou ele pode copiar todas as subpastas% systemroot% \ System32 \ GroupPolicy para sua máquina e alterar essas configurações no snap-in

do Editor de Diretiva de Grupo (gpedit.msc) padrão:

Após uma alteração nas configurações, o invasor pode copiar esses arquivos de volta para a máquina invadida e substituir as políticas locais atuais. Na próxima vez que o processo de atualização do GP ocorrer, todas as novas configurações de GPO, incluindo as locais, serão aplicadas. No meu exemplo, o serviço Windows Defender fica desativado:

Bem, como detectar essas ações do invasor usando métodos forenses digitais? Na verdade, não é grande coisa se tivermos um clone do disco rígido (imagem) para investigação.

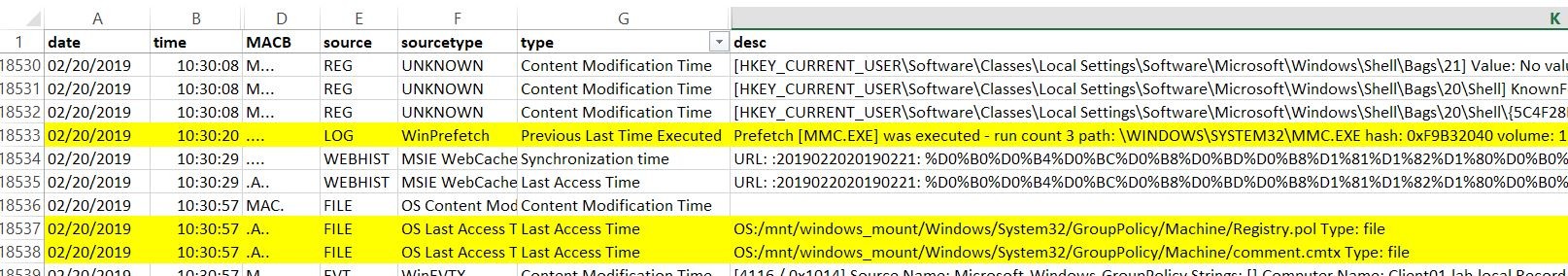

Vamos analisar a imagem de interesse com o

plaso . Geralmente, se alguém com direitos administrativos altera legalmente uma política local, ele o faz com um snap-in padrão do Windows. Portanto, obviamente vamos detectar ações seqüenciais: abra mmc.exe -> acesse os arquivos Registry.pol e comment.cmtx:

Além disso, você pode verificar o arquivo de log

Microsoft-Windows-GroupPolicy Operational.evtx da identificação de evento 4016 (Windows 10) ocorrido ao mesmo tempo com o Registry.pol alterado. Nota: como descobri, apenas as alterações foram feitas nos Modelos Administrativos estão sendo registradas nos logs do GPO.

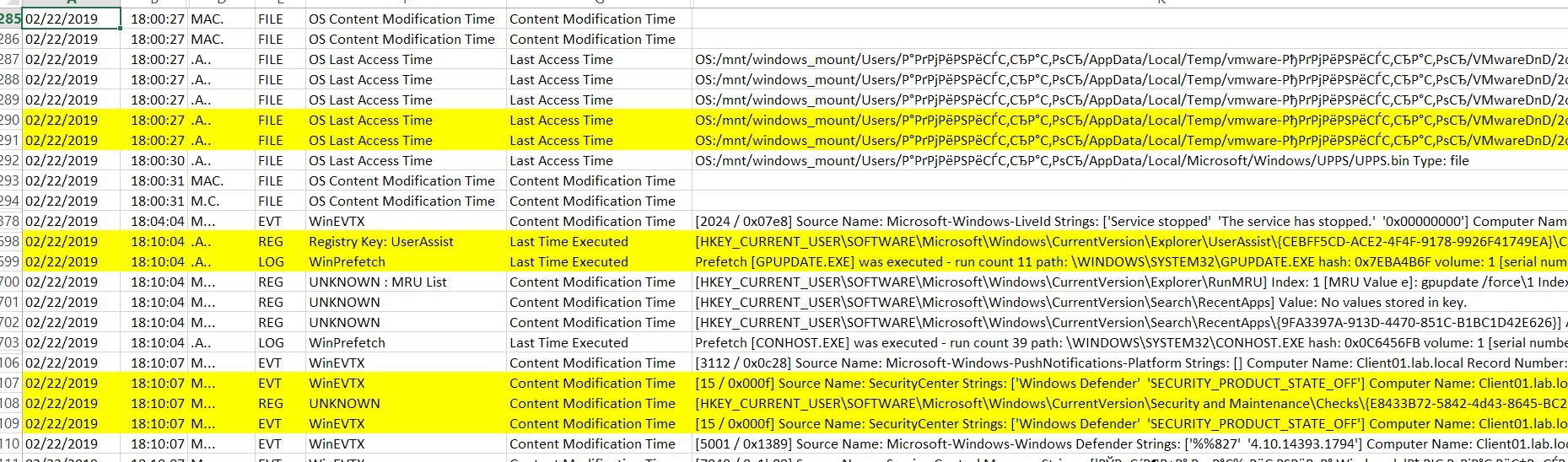

Se alguém alterar incorretamente os arquivos de política local usando copiar e substituir, você detectará eventos semelhantes nos rezults do plaso:

Neste exemplo, copiei todos os arquivos de diretiva local manualmente para a pasta% systemroot% \ System32 \ GroupPolicy (era uma máquina virtual VMware, para que você possa ver a pasta VMware-DnD) e, após 10 minutos,

executei gpupdate / force comando Você vê que o estado do Windows Defender foi alterado para DESLIGADO - porque essa opção foi feita na Política local antes de copiar.

Ok, em conclusão - se algumas alterações inesperadas na configuração foram detectadas no computador, tente verificar se foi uma política local dirigida por invasores ou não.

Mais uma vez obrigado pela atenção! Volto em breve com novas coisas boas!