Escrevo muito sobre a descoberta de bancos de dados livremente acessíveis em quase todos os países do mundo, mas quase não há notícias sobre bancos de dados russos deixados em domínio público. Embora ele tenha escrito recentemente sobre o "braço do Kremlin", que o pesquisador holandês descobriu com medo em mais de 2.000 bancos de dados abertos.

Pode haver um equívoco de que tudo seja maravilhoso na Rússia e os proprietários de grandes projetos online russos sejam responsáveis por armazenar os dados do usuário com responsabilidade. Corro para desmascarar esse mito neste exemplo.

Aparentemente, o serviço online médico russo DOC + conseguiu sair do banco de dados ClickHouse com registros de acesso em domínio público. Infelizmente, os logs parecem tão detalhados que os dados pessoais de funcionários, parceiros e clientes do serviço podem ser expostos a um possível vazamento.

Primeiras coisas primeiro ...

: . . , .

Comigo, assim como com o proprietário do canal Telegram " Information Leaks ", um leitor de canal entrou em contato comigo, que desejava permanecer anônimo e relatou literalmente o seguinte:

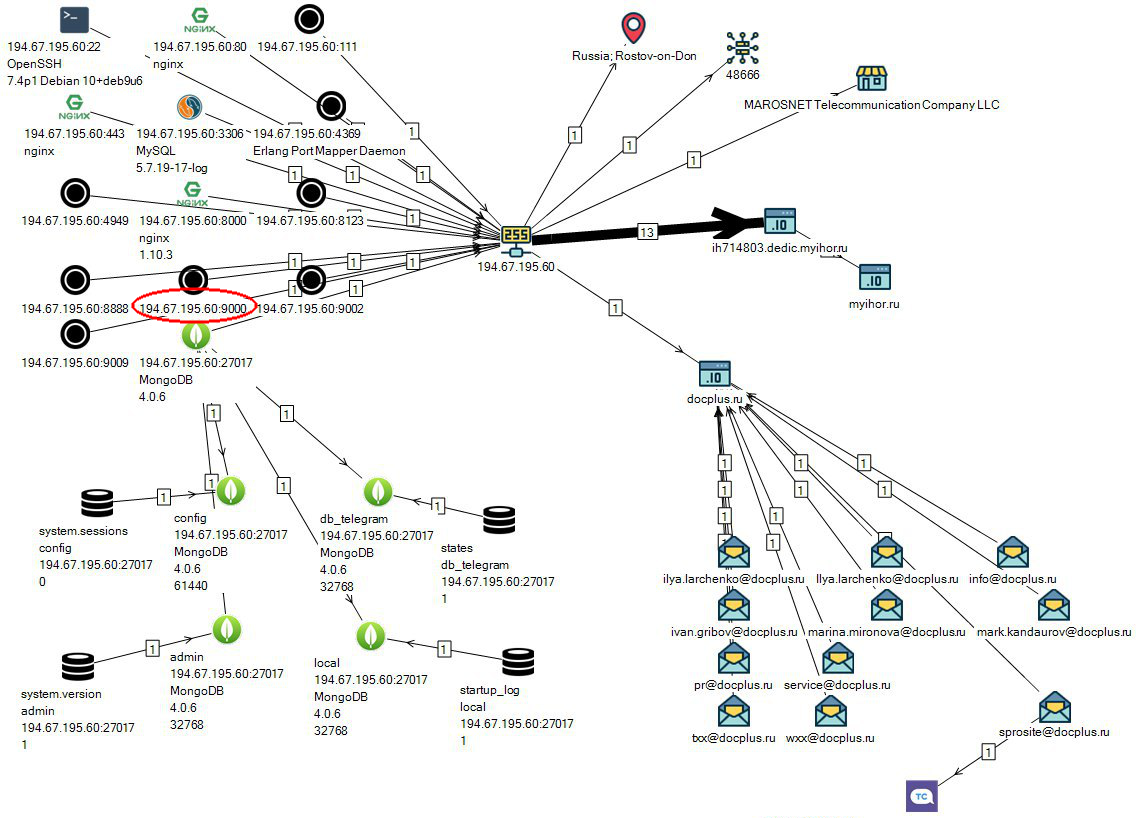

Um servidor ClickHouse aberto foi descoberto na Internet, que pertence ao doc +. O endereço IP do servidor corresponde ao endereço IP em que o domínio docplus.ru está configurado.

Da Wikipedia: DOC + (New Medicine LLC) é uma empresa médica russa que presta serviços no campo da telemedicina, chamando um médico em casa, armazenando e processando dados médicos pessoais . A empresa recebeu investimentos da Yandex.

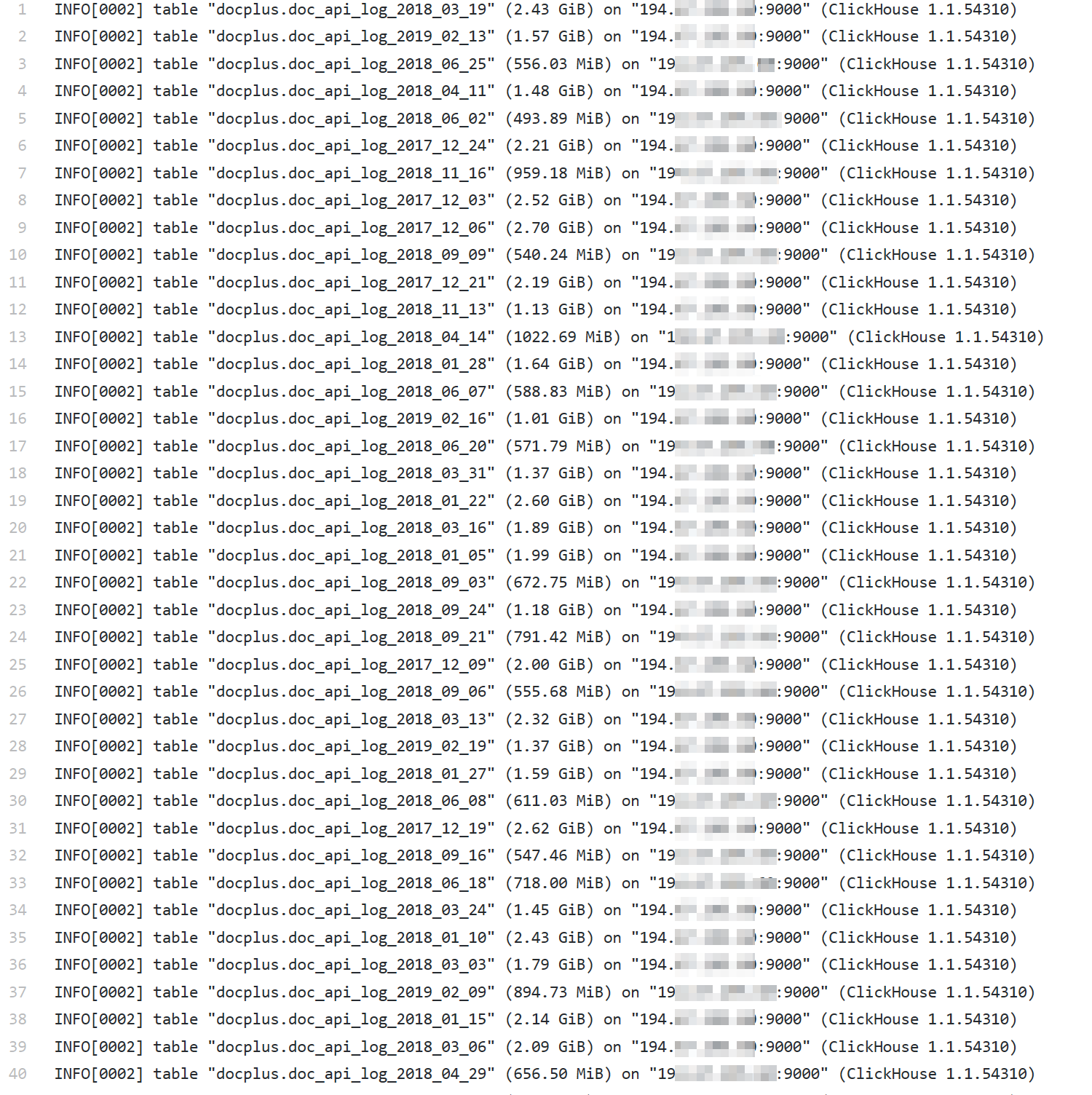

A julgar pelas informações coletadas, o banco de dados ClickHouse estava realmente disponível gratuitamente e qualquer pessoa que soubesse o endereço IP poderia obter dados dele. Esses dados supostamente eram logs de acesso ao serviço.

Como você pode ver na figura acima, além do servidor da web www.docplus.ru e do servidor ClickHouse (porta 9000), o MongoDB de base aberta "trava" no mesmo endereço IP (no qual, aparentemente, não há nada de interessante).

Até onde eu sei, o mecanismo de pesquisa Shodan.io foi usado para detectar o servidor ClickHouse (escrevi separadamente sobre como os pesquisadores descobrem bancos de dados abertos ) em conjunto com um script especial do ClickDown que verificou a falta de autenticação no banco de dados encontrado e listou todas as suas tabelas. Naquela época, parecia haver 474 deles.

Na documentação, é sabido que, por padrão, o servidor ClickHouse atende HTTP na porta 8123. Portanto, para ver o que está contido nas tabelas, basta executar algo como esta consulta SQL:

http://[IP-]:8123?query=SELECT * FROM [ ]

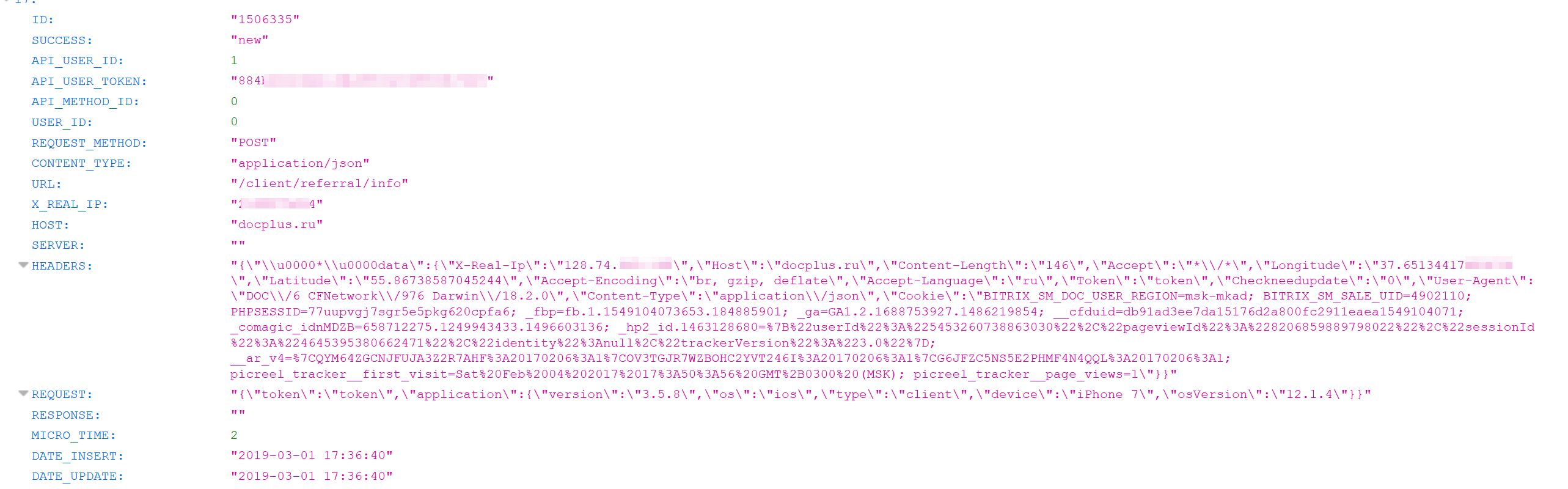

Como resultado da consulta, provavelmente poderia retornar o que é indicado na captura de tela abaixo:

Na captura de tela, fica claro que as informações no campo HEADERS contêm dados sobre a localização (latitude e longitude) do usuário, seu endereço IP, informações sobre o dispositivo ao qual ele se conectou ao serviço, versão do SO etc.

Se ocorreu a alguém modificar um pouco a consulta SQL, por exemplo, assim:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

poderia retornar algo semelhante aos dados pessoais dos funcionários, a saber: nome, data de nascimento, sexo, NIF, endereço de registro e local de residência real, números de telefone, posições, endereços de e-mail e muito mais:

Todas essas informações da captura de tela acima são muito semelhantes aos dados do departamento de pessoal da 1C: Enterprise 8.3.

Tendo analisado o parâmetro API_USER_TOKEN, você pode pensar que este é um token "funcional" com o qual você pode executar várias ações em nome do usuário - incluindo o recebimento de seus dados pessoais. Mas é claro que não posso dizer isso.

No momento, não há informações de que o servidor ClickHouse ainda esteja disponível gratuitamente no mesmo endereço IP.

A New Medicine LLC gerou uma declaração oficial sobre o incidente. A declaração contém muitas cartas, resumindo brevemente: “Vazamento menor. O fator humano. Menos de 1%. Ambiente de teste (no IP principal!) ”. Não tenho preguiça de ler a declaração inteira:

A empresa New Medicine LLC (DOC +) é a operadora de dados pessoais e, portanto, toma todas as medidas de proteção exigidas por lei. A empresa introduziu equipamentos de segurança modernos que passaram nos procedimentos de certificação necessários pelo FSB e FSTEC. Criou processos internos de gerenciamento e controle sobre o estado de segurança dos sistemas de informação nos quais os dados pessoais são processados. A política de proteção e processamento de dados pessoais está disponível para estudo em nosso site.

O DOC + usa o serviço ClickHouse para depurar a funcionalidade de melhorias nos produtos clientes. O ClickHouse carrega dados de um ambiente de teste e produção. O serviço ClickHouse opera nos servidores da empresa, cujo acesso é estritamente regulamentado e limitado. A aparência dos dados do ClickHouse em domínio público ocorreu devido a um erro relacionado ao fator humano. O acesso aos dados foi prontamente fechado em 17/03/19 imediatamente após a publicação da vulnerabilidade. A empresa analisa regularmente vulnerabilidades no sistema de proteção de dados pessoais e esse erro teria sido definitivamente detectado e corrigido. Infelizmente, não tivemos tempo para fazer isso até que outros especialistas descobriram o erro.

Uma quantidade insignificante de dados foi disponibilizada publicamente temporariamente, o que não pode levar a consequências negativas para funcionários e usuários do serviço DOC +. No momento do incidente, o ClickHouse possuía dados principalmente do ambiente de teste. Os dados públicos dos clientes que estão no domínio público são anonimizados; o assunto dos dados pessoais só pode ser identificado por eles se o banco de dados inteiro for recebido. Uma análise do histórico de acesso ao banco de dados e ao tráfego de saída de nossos servidores sugere que o vazamento pode afetar <1% de todas as informações.

O fato do incidente são processos internos em andamento. Estamos desenvolvendo e já começamos a implementar medidas adicionais para reforçar ainda mais a proteção de dados. Lamentamos o incidente, mas mais uma vez enfatizamos a ausência de consequências negativas para nossos clientes. Sua segurança e privacidade são uma prioridade de toda a equipe do DOC + desde os primeiros dias da empresa.