Descoberta pela primeira vez em 2016, a botnet Mirai capturou um número sem precedentes de dispositivos e causou grandes danos à Internet. Agora ele está de volta e mais perigoso do que nunca.

O novo e aprimorado Mirai infecta mais dispositivos

Em 18 de março de 2019, os pesquisadores de segurança da Palo Alto Networks revelaram que o Mirai foi redesenhado e atualizado para atingir o mesmo objetivo em uma escala maior. Os pesquisadores descobriram que a Mirai usa 11 novos tipos de exportação, elevando o total para 27, e uma nova lista de credenciais de administrador padrão para a amostra. Algumas mudanças estão focadas em equipamentos comerciais, incluindo TVs LG Supersign e sistemas de apresentação sem fio Wipg-1000.

O Mirai pode ser ainda mais poderoso se puder usar equipamentos de negócios e comandar redes de negócios. De acordo com Ruhna Nigam, pesquisadora sênior de ameaças nas redes de Palo Alto:

Esses novos recursos fornecem à botnet uma grande superfície de ataque. Em particular, o direcionamento de links industriais também lhe dá acesso a mais largura de banda, o que, em última análise, leva a mais energia de botnet para ataques DDoS.

Esta versão do Mirai continua atacando roteadores, câmeras e outros dispositivos conectados à rede. Para fins destrutivos, quanto mais dispositivos forem infectados, melhor. Ironicamente, o vírus malicioso foi publicado em um site que promove um negócio que trata de "segurança eletrônica, implementação e monitoramento de alarmes".

Mirai é uma botnet que ataca dispositivos IOT

Se você não se lembra, em 2016, a botnet Mirai parecia estar em toda parte. Ele apontou para roteadores, sistemas DVR, câmeras IP e muito mais. Esses dispositivos costumam ser chamados de Internet das Coisas (IoT) e incluem dispositivos simples, como termostatos, que se conectam à Internet . As redes de bots funcionam infectando grupos de computadores e outros dispositivos conectados à Internet e forçam essas máquinas infectadas a atacar sistemas ou a trabalhar em outros alvos de maneira coordenada.

A Mirai optou por dispositivos com credenciais de administrador padrão, porque ninguém os alterou ou porque o fabricante os codificou. A botnet capturou um grande número de dispositivos. Mesmo que a maioria dos sistemas não fosse muito poderosa, um grande número de processadores poderia trabalhar em conjunto para obter mais do que um poderoso computador zumbi poderia fazer por conta própria.

Mirai capturou quase 500.000 dispositivos. Usando esse botnet em larga escala de dispositivos de IoT, a Mirai danificou serviços como Xbox Live e Spotify e sites como BBC e Github , direcionados diretamente aos provedores de DNS . Com tantas máquinas infectadas, o Dyn (provedor de DNS) foi interrompido por um ataque DDOS de 1,1 terabytes de tráfego. Um ataque DDOS funciona inundando o alvo com uma enorme quantidade de tráfego da Internet, mais do que o alvo pode suportar. Isso faz com que o site ou serviço da vítima desacelere ou se desconecte completamente da Internet.

Os criadores originais do software de botnet Marai foram presos, se declararam culpados e receberam uma sentença suspensa . Por um tempo, Mirai ficou desligada. Mas código suficiente sobreviveu para os outros criminosos que assumiram Mirai e o mudaram para atender às suas necessidades. Agora há outra versão do Mirai.

Como se proteger de Mirai

O Mirai, como outras redes de bots, usa explorações conhecidas para atacar dispositivos e comprometê-los. Ele também está tentando usar as credenciais padrão conhecidas para trabalhar no dispositivo e assumi-lo. Assim, suas três melhores linhas de defesa são simples.

Sempre atualize o firmware e o software de tudo o que você tem em sua casa ou local de trabalho e que pode se conectar à Internet. Hacking é um jogo de gato e rato, e assim que um pesquisador descobrir uma nova exploração, os patches serão seguidos para corrigir o problema. Botnets como essa prosperam em dispositivos sem patch e esta versão do Mirai não é diferente. As explorações destinadas a equipamentos comerciais foram identificadas em setembro do ano passado e em 2017.

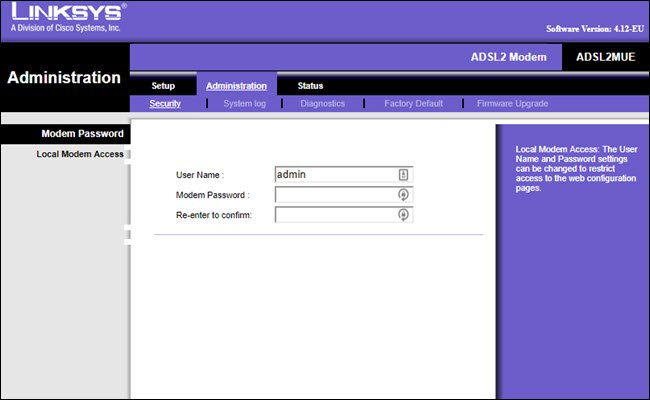

Fig. 1. Atualizando o firmware do roteador.

Altere as credenciais de administrador de seus dispositivos, nome de usuário e senha o mais rápido possível. Para roteadores, isso pode ser feito na interface da web do seu roteador ou aplicativo móvel (se houver). Para outros dispositivos com o nome de usuário ou senha padrão, consulte o manual do dispositivo.

Se você puder fazer login usando admin , senha ou um campo vazio, precisará alterar isso. Lembre-se de alterar as credenciais padrão ao configurar um novo dispositivo. Se você já configurou seus dispositivos e esqueceu de alterar sua senha, faça-o agora. Este novo Mirai Varsia visa novas combinações de nomes de usuário e senhas padrão.

Fig. 2. Exemplo de nome de usuário incorreto.

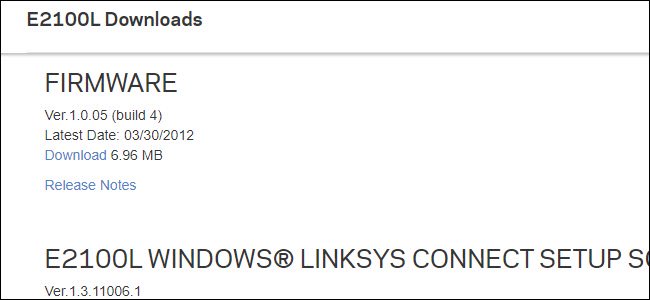

Se o fabricante do dispositivo parou de liberar novas atualizações de firmware ou credenciais de administrador codificadas e não puder ser alterado, considere substituir o dispositivo.

A melhor maneira de verificar é começar com o site do fabricante. Encontre a página de suporte do seu dispositivo e encontre notificações de atualizações de firmware. Verifique quando o último foi lançado. Se muitos anos se passaram desde a atualização do firmware, o fabricante provavelmente não suporta mais o dispositivo.

Instruções para alterar credenciais de administração também podem ser encontradas no site de suporte do fabricante do dispositivo. Se você não conseguir encontrar as atualizações de firmware mais recentes ou uma maneira de alterar a senha do dispositivo, provavelmente é hora de substituir o próprio dispositivo. Você não deve deixar algo vulnerável e constantemente conectado à sua rede.

Fig. 3. Se o firmware mais recente encontrado for de 2012, você deverá substituir o seu dispositivo.

A substituição de dispositivos pode parecer uma medida radical, mas se for vulnerável, essa é sua melhor opção. Botnets como Mirai não vão a lugar algum. Você deve proteger seus dispositivos. E protegendo seus próprios dispositivos, você protegerá o resto da Internet.