Por milhares de anos, as melhores mentes da humanidade vêm inventando maneiras de proteger as informações de olhares indiscretos, mas cada vez há uma maneira de descobrir o segredo da cifra e ler documentos secretos. Outro santo graal de criptógrafos em todo o mundo é a criptografia quântica, na qual a informação é transmitida usando fótons. As propriedades fundamentais de um fóton como partícula quântica são tais que a medição das características muda inevitavelmente seu estado. Em outras palavras, é impossível interceptar secretamente as informações transmitidas através de um canal quântico, porque isso irá alterá-las. Ou ainda é possível?

Os princípios da criptografia quântica

Pela primeira vez, a idéia de usar objetos quânticos para proteger as informações foi expressa por Stephen Wiesner em 1970. Ele teve a ideia de notas quânticas de segurança que não podem ser falsificadas. Muito tempo se passou desde então, mas ninguém encontrou uma maneira de colocar objetos quânticos nas notas, no entanto, a ideia que Wiesner compartilhou com seu ex-colega de classe Charles Bennett, alguns anos depois, se transformou em uma maneira de proteger as informações, chamada criptografia quântica.

Criptografia com um bloco de notas quântico único

Criptografia com um bloco de notas quântico único

Em 1984, Bennett, juntamente com Gilles Brassard, da Universidade de Montreal, finalizou a idéia de Wiesner de transmitir mensagens criptografadas usando a tecnologia quântica. Eles propuseram o uso de canais quânticos para trocar chaves de criptografia únicas, e o tamanho dessas chaves deve ser igual ao tamanho da mensagem. Isso permite que você transfira dados criptografados em um modo único de bloco de notas de cifra. Esse método de criptografia fornece força criptográfica matematicamente comprovada, ou seja, é resistente a rachaduras com recursos computacionais ilimitados do cracker.

Eles decidiram usar um fóton como partícula quântica para transmitir informações. Pode ser facilmente obtido usando o equipamento disponível (lâmpadas, lasers, etc.), e seus parâmetros eram completamente mensuráveis. Mas, para a transmissão de informações, era necessário um método de codificação, permitindo obter zeros e uns.

Diferentemente da eletrônica convencional, onde zeros e uns são codificados na forma de diferentes potenciais de sinal ou na forma de pulsos de uma determinada direção, essa codificação é impossível em sistemas quânticos. Foi necessário um parâmetro de fóton, que pode ser definido durante sua geração e depois medido com o grau de confiabilidade necessário. Este parâmetro acabou sendo polarização.

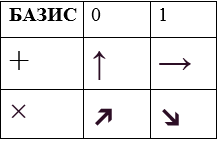

Simplificando bastante, a polarização pode ser considerada como a orientação de um fóton no espaço. Um fóton pode ser polarizado em ângulos de 0, 45, 90, 135 graus. Medindo um fóton, apenas dois estados ou bases mutuamente perpendiculares podem ser distinguidos:

- mais base - o fóton é polarizado verticalmente ou horizontalmente;

- base "cruzada" - o fóton é polarizado em ângulos de 45 ou 135 graus.

É impossível distinguir um fóton horizontal de um fóton polarizado em um ângulo de 45 graus.

Essas propriedades dos fótons formaram a base do protocolo de distribuição de chaves quânticas BB84 desenvolvido por Charles Bennett e Gilles Brassard. Quando aplicada, a informação é transmitida através de fótons polarizados e a direção da polarização é usada como zero ou um. A segurança do sistema é garantida pelo

princípio da incerteza de Heisenberg , segundo o qual duas quantidades quânticas não podem ser medidas simultaneamente com a precisão necessária: quanto mais precisão uma característica de uma partícula é medida, menos precisão a segunda pode ser medida. Assim, se alguém tentar interceptar a chave durante sua transmissão, usuários legítimos saberão sobre ela.

Em 1991, Arthur Eckert desenvolveu

o algoritmo E91 , no qual a distribuição quântica de chaves era realizada usando emaranhamento quântico, um fenômeno no qual os estados quânticos de dois ou mais fótons são interdependentes. Além disso, se um dos pares de fótons acoplados tiver um valor 0, então o segundo será definitivamente igual a 1 e vice-versa.

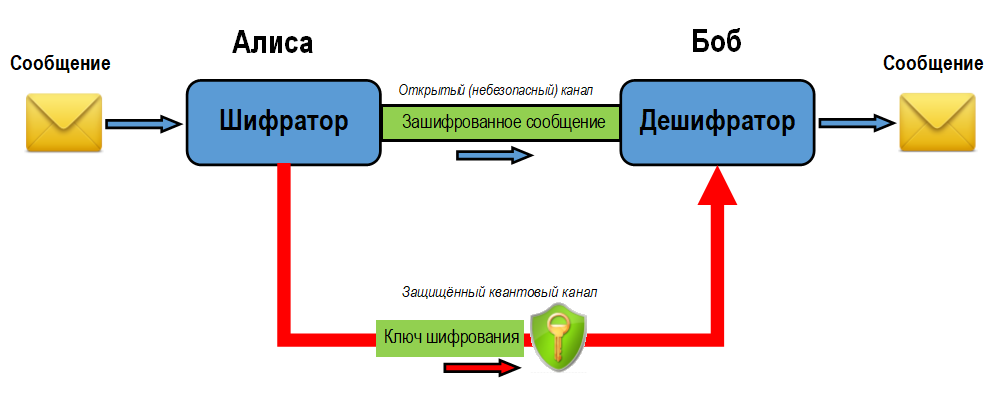

Vamos ver como a chave de criptografia é gerada em um sistema de criptografia quântico. Supomos que o remetente da informação se chame Alice, o destinatário seja Bob e Eve esteja tentando escutar a conversa deles.

De acordo com o protocolo BB84, uma chave secreta é gerada da seguinte maneira:

- Alice gera uma sequência aleatória de bits, codificando essas informações usando as polarizações correspondentes dos fótons e transferindo-os para Bob usando uma sequência de bases selecionada aleatoriamente (cruzada ou mais).

- Bob mede aleatoriamente o estado de cada fóton recebido usando uma base selecionada aleatoriamente.

- Para cada fóton, Bob, através de um canal aberto, diz a Alice em que base ele mediu o estado do fóton, mantendo o resultado da medição em segredo.

- Alice, através de um canal aberto, diz a Bob quais medidas devem ser consideradas corretas. Esses são os casos em que as bases de transmissão e medição coincidem.

- O resultado da medição com bases correspondentes é convertido em bits, a partir dos quais a chave é formada.

Se Eve tentar interceptar a chave secreta, ela precisará medir a polarização dos fótons. Sem conhecer a base correta para cada medição, Eve receberá dados incorretos e a polarização do fóton mudará. Este erro será percebido imediatamente por Alice e Bob.

Como distorções no sistema quântico podem ser introduzidas não apenas por um espião, mas também por interferências comuns, é necessário um meio para detectar erros com segurança. Em 1991, Charles Bennett desenvolveu um

algoritmo para detectar distorções nos dados transmitidos por um canal quântico . Para verificação, todos os dados transmitidos são divididos em blocos idênticos, então o remetente e o destinatário calculam de várias maneiras a paridade desses blocos e comparam os resultados.

Nos sistemas criptográficos quânticos reais, a interação entre os assinantes ocorre sobre a fibra óptica, quando a luz entra na fibra óptica, a polarização é irreversivelmente interrompida. Portanto, instalações comerciais, que discutiremos um pouco mais tarde, usam outros métodos de codificação de bits.

Por exemplo, o ID Quantique

usa as fases da luz para codificar os bits:

- Bob gera um pulso de luz.

- O impulso é dividido em dois impulsos separados, que são enviados para Alice.

- Alice muda aleatoriamente a fase de um dos pulsos recebidos com um atraso, escolhendo uma das bases.

- Como no caso da polarização, duas bases são usadas: a primeira com atraso zero ou com atraso de 1/2 comprimento de onda, a segunda com atrasos de 1/4 ou 3/4 de comprimento de onda.

- Alice retorna os impulsos a Bob, que seleciona aleatoriamente um atraso da primeira ou da segunda base e interfere nos impulsos.

- Se Alice e Bob escolherem a mesma base, as fases dos pulsos coincidirão completamente ou ficarão fora de fase, fornecendo 0 ou 1 na saída.

- Se as bases forem diferentes, o resultado da medição estará correto em 50% dos casos.

Sistema de distribuição quântica de chaves Cerberis QKD fabricado pela ID Quantique. O alcance máximo do canal quântico é de 50 km, a taxa de transmissão da chave secreta é de 1,4 kbit / s. Foto: ID Quantique.

Sistema de distribuição quântica de chaves Cerberis QKD fabricado pela ID Quantique. O alcance máximo do canal quântico é de 50 km, a taxa de transmissão da chave secreta é de 1,4 kbit / s. Foto: ID Quantique.

Implementação prática

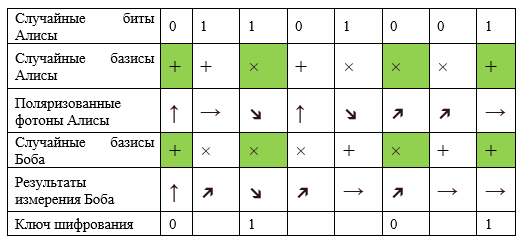

Em 1989, Bennett e Brassard construíram uma instalação no IBM Research Center para testar seu conceito. A instalação era um canal quântico, em uma extremidade o aparelho de transmissão de Alice e o aparelho receptor de Bob na outra. Os dispositivos foram colocados em um banco óptico com cerca de 1 m de comprimento em uma caixa opaca medindo 1,5 × 0,5 × 0,5 M. O sistema era controlado por um computador, no qual eram baixadas as representações de software de usuários legais e de um invasor.

Usando a instalação, foi possível descobrir que:

- a recepção e transmissão de informações quânticas é bastante possível, mesmo através do canal aéreo;

- o principal problema com o aumento da distância entre o receptor e o transmissor é a conservação da polarização do fóton;

- A preservação do sigilo da transmissão depende da intensidade dos flashes de luz usados para transmissão: flashes fracos dificultam a interceptação, mas causam um aumento de erros para o destinatário legal, aumentando a intensidade dos flashes, você pode interceptar informações dividindo o fóton único inicial em dois.

Instalação de Bennett e Brassard. Fonte: IBM Journal of Research and Development (Volume: 48, Edição: 1, Jan. 2004)

Instalação de Bennett e Brassard. Fonte: IBM Journal of Research and Development (Volume: 48, Edição: 1, Jan. 2004)

O sucesso do experimento de Bennett e Brassard levou outras equipes de pesquisa a trabalhar no campo da criptografia quântica. Dos canais aéreos, eles mudaram para a fibra ótica, o que imediatamente permitiu aumentar o alcance da transmissão: a empresa suíça GAP-Optique vendeu um canal quântico entre Genebra e Nion com base em uma fibra óptica de 23 km de comprimento colocada no fundo do lago e gerou uma chave secreta com a ajuda da qual não excedeu 1,4%.

Em 2001, um LED laser foi desenvolvido, o que permitiu emitir fótons únicos. Isso tornou possível transmitir fótons polarizados a uma distância maior e aumentar a velocidade de transmissão. Durante o experimento, os inventores do novo LED Andrew Shields e seus colegas da TREL e da Universidade de Cambridge conseguiram transmitir a chave a uma velocidade de 75 kbit / s, embora mais da metade dos fótons tenham sido perdidos durante a transmissão.

Em 2003, a Toshiba ingressou no estudo da criptografia quântica. A empresa lançou o primeiro sistema em outubro de 2013 e, em 2014, foi possível obter uma transferência estável de chaves quânticas sobre fibra óptica padrão por 34 dias. A distância máxima de transmissão de fótons sem repetidor foi de 100 km. A verificação do funcionamento da instalação ao longo do tempo foi importante porque o nível de perdas e interferências no canal poderia mudar sob a influência de condições externas.

Os problemas da criptografia quântica

As limitações das primeiras implementações de sistemas de criptografia quântica eram um

pequeno alcance de transmissão e uma

velocidade muito baixa :

- o comprimento do canal quântico no sistema Bennett-Brassard foi de 32 cm e a taxa de transferência de informações não excedeu 10 bits / s;

- o canal de comunicação quântica Swiss GAP-Optique tinha 23 km de comprimento, mas a taxa de transferência de dados era deprimente baixa - também se tratava de unidades de bits por segundo;

- logo após o GAP-Optique, a Mitsubishi Electric Corporation estabeleceu um novo recorde para o alcance operacional do sistema de criptografia quântico, transmitindo uma chave quântica de 87 km, embora a uma velocidade de um byte por segundo.

Restrições à distância são devidas ao fato de que os fótons simplesmente não sobrevivem a grandes distâncias devido a ruído térmico, perda e defeitos de fibra. Um alto nível de interferência leva ao fato de que o sistema precisa repetir o envio várias vezes para corrigir erros e concordar com a chave da sessão final. Isso diminui significativamente a velocidade de transmissão.

Para resolver esse problema, estão sendo desenvolvidos repetidores quânticos - dispositivos que permitem restaurar informações quânticas sem violar sua integridade. Uma maneira de implementar esses repetidores é baseada no efeito do emaranhamento quântico. Mas a distância máxima em que é possível manter o efeito do emaranhamento está atualmente limitada a 100 km. Além disso, os mesmos ruídos entram em jogo: o sinal útil é simplesmente perdido neles. E, diferentemente dos sinais eletromagnéticos comuns, é impossível amplificar ou filtrar fótons.

Em 2002, um efeito foi descoberto, chamado catálise quântica. Em um experimento conduzido por um grupo de pesquisa liderado por Alexander Lvovsky, foram criadas condições sob as quais o emaranhamento dos estados quânticos de luz foi restaurado. De fato, os cientistas aprenderam a "confundir" fótons que perderam confusão quântica devido a uma longa jornada em fibra óptica. Isso permite que você obtenha uma conexão estável por longas distâncias com uma ligeira diminuição na velocidade de transmissão.

Outro problema da criptografia quântica é a

necessidade de criar uma conexão direta entre os assinantes , porque somente essa maneira de interação permite organizar uma distribuição segura de chaves de criptografia.

Atualmente, o custo dos sistemas quânticos é de dezenas e centenas de milhares de dólares; portanto, os desenvolvedores de soluções comerciais oferecem tecnologia de distribuição de chaves quânticas na forma de um serviço, porque na maioria das vezes os canais ópticos estão ociosos.

Nesse caso, a chave da sessão é formada por duas partes: a primeira - a chave mestra - é formada pelo cliente usando criptografia tradicional, e a segunda - o quantum - é gerada pelo sistema de distribuição de chaves quânticas. A chave final é obtida pela operação bit a bit do XOR dessas duas partes. Assim, mesmo que os hackers possam interceptar ou quebrar a chave mestra do cliente, os dados permanecerão seguros.

Vulnerabilidades de criptografia quântica

Embora a distribuição quântica de chaves seja posicionada como invulnerável ao cracking, implementações específicas de tais sistemas permitem um ataque bem-sucedido e roubam a chave gerada.

Aqui estão alguns tipos de ataques a sistemas de criptografia com protocolos de distribuição de chaves quânticas. Alguns ataques são teóricos, outros são usados com sucesso na vida real:

- Ataque do separador de feixe - consiste em varrer e dividir pulsos em duas partes e analisar cada uma das partes em uma das duas bases.

- O ataque do cavalo de Tróia envolve a varredura do pulso através de um multiplexador óptico na direção do lado que envia ou do que recebe. O pulso é dividido em duas partes para sincronização da detecção e entra no circuito de decodificação, enquanto a distorção dos fótons transmitidos não ocorre.

- Ataques coerentes baseados em táticas de revezamento. O atacante intercepta os fótons do remetente, mede seu estado e envia pseudo-fótons nos estados medidos ao destinatário.

- Ataques incoerentes , nos quais os fótons do remetente são interceptados e confundidos com um grupo de fótons únicos transmitidos. Em seguida, o estado do grupo é medido e os dados alterados são enviados ao destinatário.

- O ataque com a ocultação de detectores de foto de avalanche , desenvolvido pela equipe de pesquisa de Vadim Makarov, permite que o invasor obtenha uma chave secreta para que o destinatário não perceba o fato de interceptação.

- Ataque de separação de fótons. Consiste na detecção de mais de um fóton em um pulso, seu seqüestro e confusão com a quebra. A parte restante inalterada da informação é enviada ao destinatário e o interceptador recebe o valor exato do bit transmitido sem introduzir erros na chave peneirada.

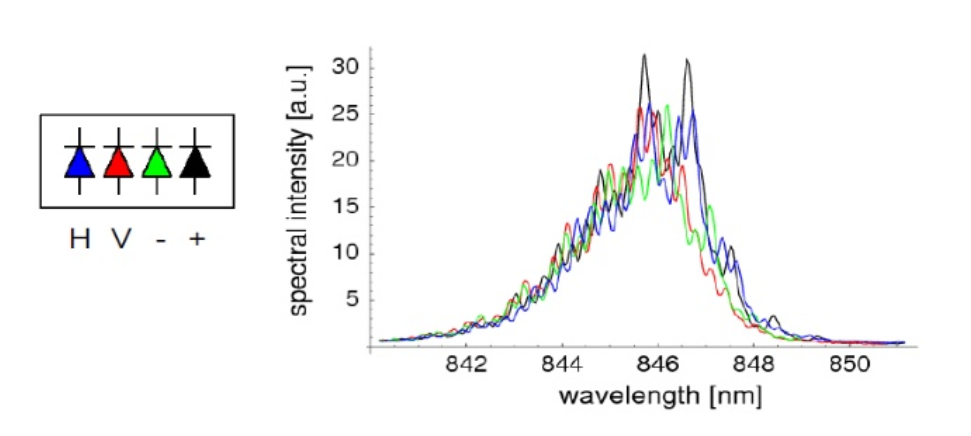

Ataque espectral. Fonte

- Ataque espectral. Se os fótons são criados por quatro fotodiodos diferentes, eles têm características espectrais diferentes. Um invasor pode medir a cor de um fóton, não sua polarização.

- Ataque em números aleatórios. Se o remetente usar um gerador de números pseudo-aleatórios, o invasor poderá usar o mesmo algoritmo e obter uma sequência real de bits.

Vamos examinar, por exemplo, o

ataque com a cegueira do detector do receptor , desenvolvido por Vadim Makarov com um grupo de colegas da Universidade Norueguesa de Ciências Naturais e Técnicas. Para obter a chave, o detector do receptor é cegado por um raio laser. Neste momento, o atacante intercepta o sinal do remetente. O detector quântico cego do receptor começa a funcionar como um detector regular, emitindo "1" quando exposto a um pulso de luz brilhante, independentemente das propriedades quânticas do pulso. Como resultado, o atacante, interceptando "1", pode enviar um pulso de luz ao detector do receptor e ele considerará que recebeu esse sinal do remetente. Em outras palavras, o atacante, em vez do quantum, envia um sinal clássico ao destinatário, o que significa que ele tem a capacidade de roubar informações recebidas do remetente, despercebidas.

O grupo de Makarov demonstrou um ataque aos sistemas de criptografia quântica fabricados pela ID Quantique e MagiQ Technologies. Para preparar um hack bem-sucedido, foram utilizados sistemas comerciais. O desenvolvimento do ataque levou dois meses.

A vulnerabilidade identificada, apesar de sua natureza crítica, não está relacionada à tecnologia em si, mas aos recursos específicos de uma implementação específica. A possibilidade de um ataque desse tipo pode ser eliminada instalando uma fonte de fótons únicos na frente dos detectores do receptor e incluindo-a em momentos aleatórios. Isso garantirá que o detector opere no modo quântico e responda a fótons individuais.

Quanto custa, funciona na realidade e quem precisa?

Quando se trata de áreas onde é necessário sigilo real, pequenas coisas como custo, restrições de distância e velocidade de transmissão não são levadas em consideração.

A demanda por criptografia quântica nos setores militar, estadual e financeiro levou ao fato de que os grupos de pesquisa recebem financiamento sério, e as plantas industriais que desenvolvem não são apenas vendidas, mas também colocadas em uso real.

Sistema de distribuição de chaves quânticas. Fonte: Toshiba

Sistema de distribuição de chaves quânticas. Fonte: Toshiba

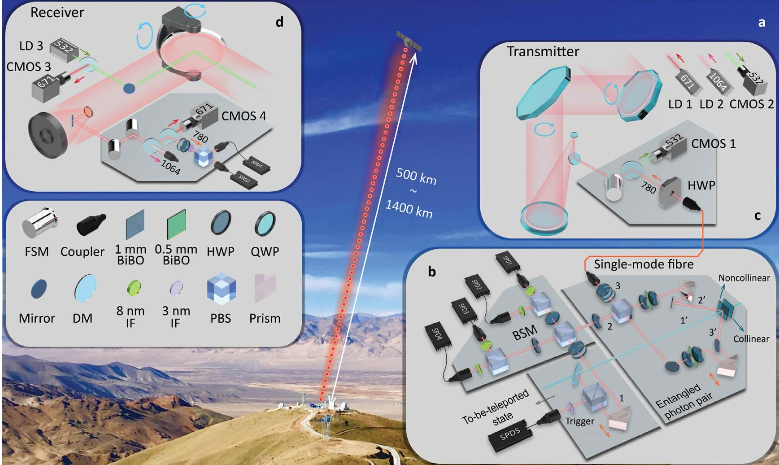

Os exemplos mais recentes de sistemas comerciais de proteção criptográfica quântica têm um alcance de mais de 1000 quilômetros, o que permite que sejam utilizados não apenas em um país, mas também para a organização de comunicações seguras no nível interestadual.

A introdução de instalações para criptografia quântica na produção em massa leva a preços mais baratos. Além disso, os fabricantes estão desenvolvendo várias soluções para aumentar a disponibilidade de criptografia quântica e reduzir seu custo por assinante.

Por exemplo, o sistema de distribuição de chaves quânticas da Toshiba permite conectar apenas dois pontos a uma distância de até 100 km. Mas, ao mesmo tempo, o dispositivo

permite que 64 assinantes usem criptografia quântica simultaneamente.

Apesar de suas limitações, a criptografia quântica tem uma vantagem inegável sobre a criptografia tradicional, uma vez que provou sua força criptográfica. No entanto, como mostra a prática, a estabilidade comprovada é uma propriedade de modelos teóricos, conceitos, mas não implementações específicas. , , - .

, . , , . , .

, :

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .