Como avaliar a eficiência do ajuste NGFW

A tarefa mais comum é verificar com que eficiência seu firewall está configurado. Para fazer isso, existem utilitários e serviços gratuitos de empresas que lidam com o NGFW.

Por exemplo, pode ser visto abaixo que a Palo Alto Networks tem a oportunidade diretamente do

portal de suporte para começar a analisar estatísticas de firewall - um relatório SLR ou uma análise de conformidade com as melhores práticas - um relatório BPA. Estes são utilitários online gratuitos que você pode usar sem instalar nada.

Conteúdo

Expedição (Ferramenta de Migração)Otimizador de políticasZero confiançaClique em Não utilizadoClique no aplicativo não utilizadoClique em Nenhum aplicativo especificadoE o Aprendizado de MáquinaUtdExpedição (Ferramenta de Migração)

Uma maneira mais complicada de verificar suas configurações é baixar o utilitário

Expedition gratuito (anteriormente a Ferramenta de Migração). Ele é baixado como um dispositivo virtual no VMware, não são necessárias configurações - é necessário fazer o download da imagem e implantá-la no hipervisor VMware, iniciar e acessar a interface da Web. Esse utilitário requer uma história separada; apenas um curso leva 5 dias; agora existem muitas funções, incluindo Machine Learning e a migração de várias configurações de políticas, NAT e objetos para diferentes fabricantes de firewall. Sobre o Machine Learning, escreverei mais abaixo no texto.

Otimizador de políticas

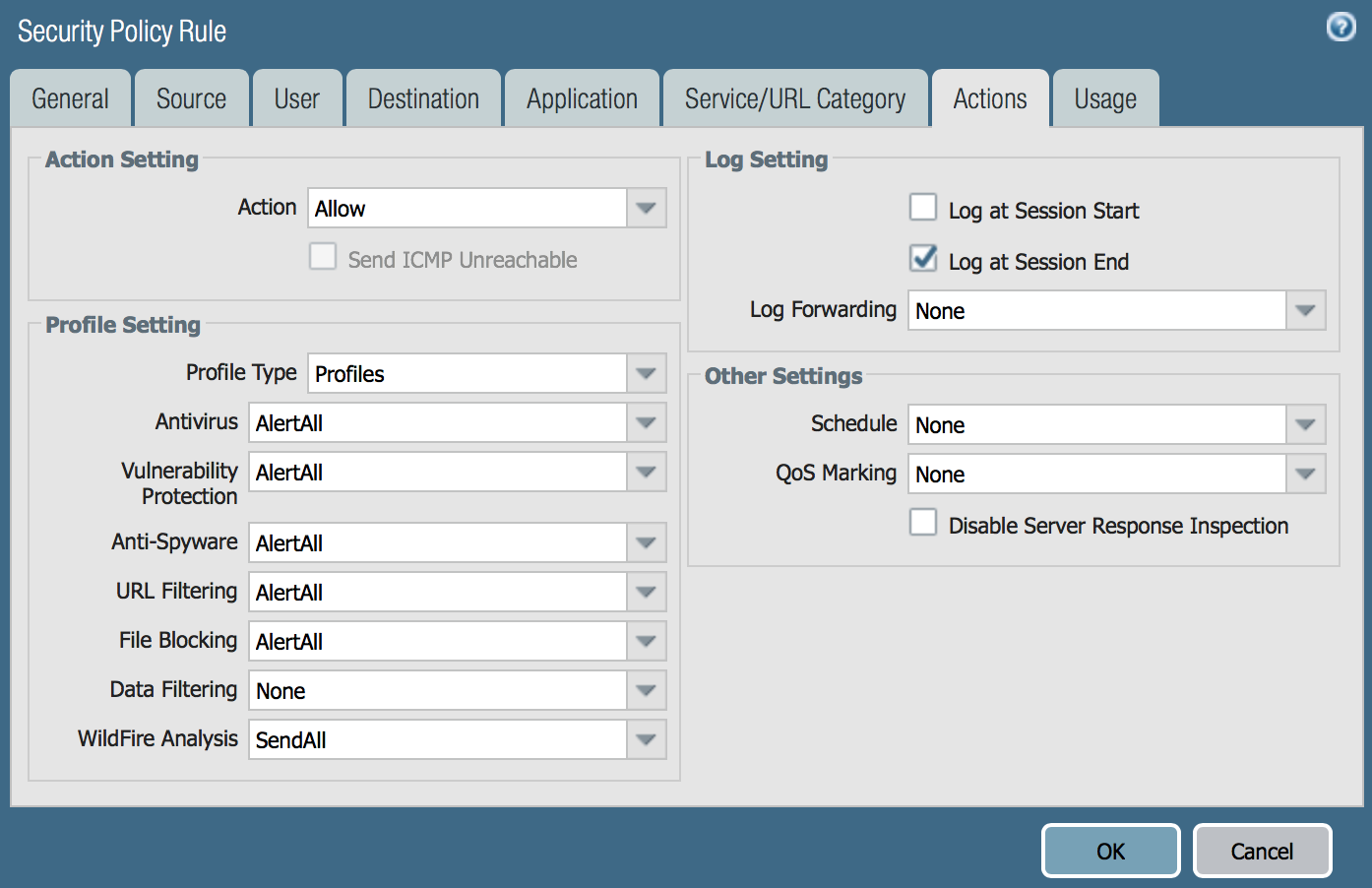

E a opção mais conveniente (IMHO), sobre a qual falarei mais detalhadamente hoje, é um otimizador de políticas incorporado à própria interface da Palo Alto Networks. Para demonstrá-lo, instalei um firewall em casa e escrevi uma regra simples: permitir qualquer a qualquer. Em princípio, essas regras às vezes são vistas mesmo em redes corporativas. Naturalmente, ativei todos os perfis de segurança NGFW, como visto na captura de tela:

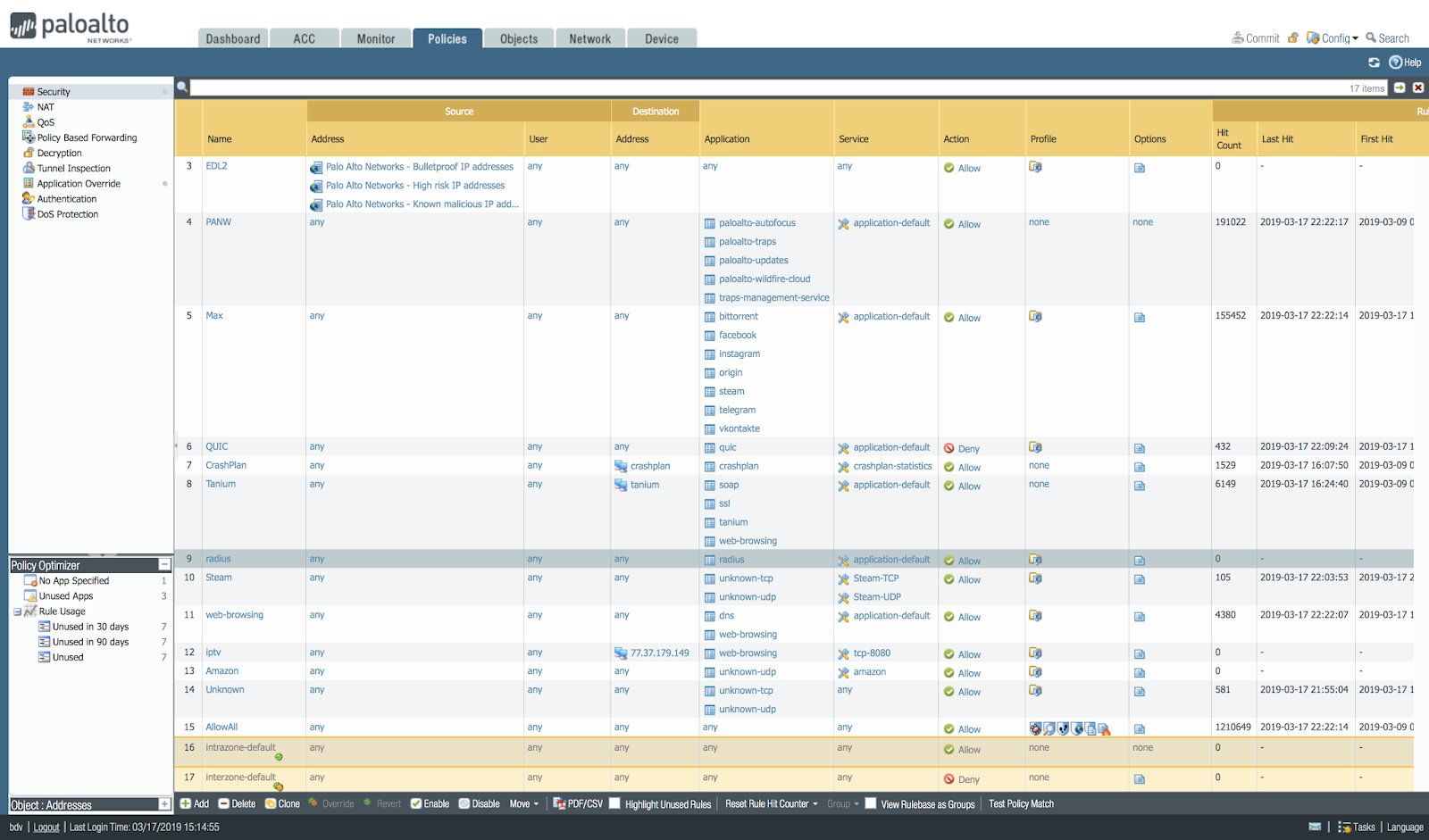

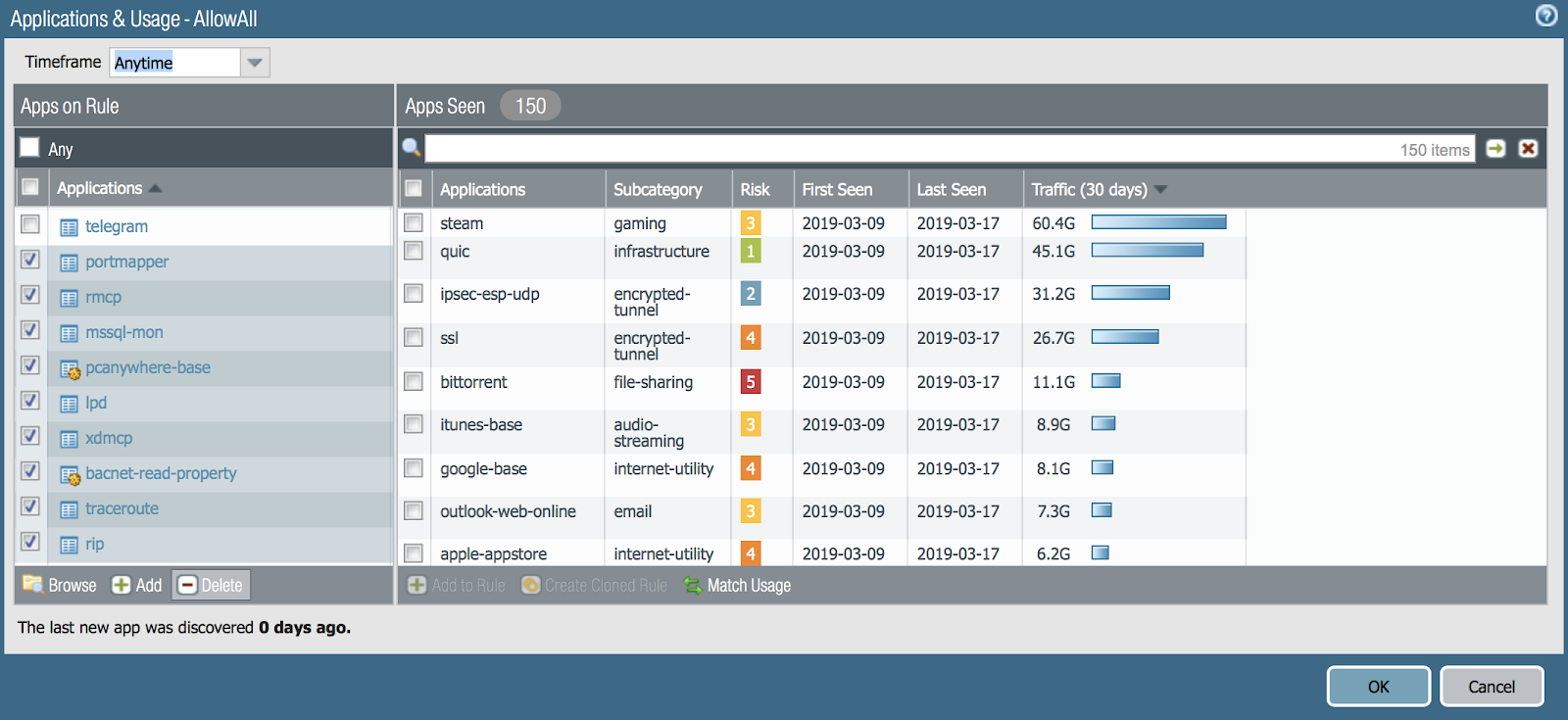

A captura de tela abaixo mostra um exemplo do meu firewall não configurado doméstico, onde quase todas as conexões se enquadram na última regra: AllowAll, que pode ser vista nas estatísticas da coluna Contagem de ocorrências.

Zero confiança

Existe uma abordagem de segurança chamada

Zero Trust . O que isso significa: devemos permitir às pessoas na rede exatamente as conexões necessárias e proibir todo o resto. Ou seja, precisamos adicionar regras claras para aplicativos, usuários, categorias de URL, tipos de arquivo; habilite todas as assinaturas de IPS e antivírus, habilite sandboxing, proteção DNS, use IoC a partir dos bancos de dados disponíveis do Threat Intelligence. Em geral, uma quantidade decente de tarefas ao configurar um firewall.

A propósito, o conjunto mínimo de configurações necessárias para o NGFW da Palo Alto Networks é descrito em um dos documentos do SANS:

Benchmark de configuração de segurança da Palo Alto Networks - eu recomendo começar com ele. E, é claro, há um conjunto de práticas recomendadas para configurar um firewall com uma empresa de fabricação:

Best Practice .

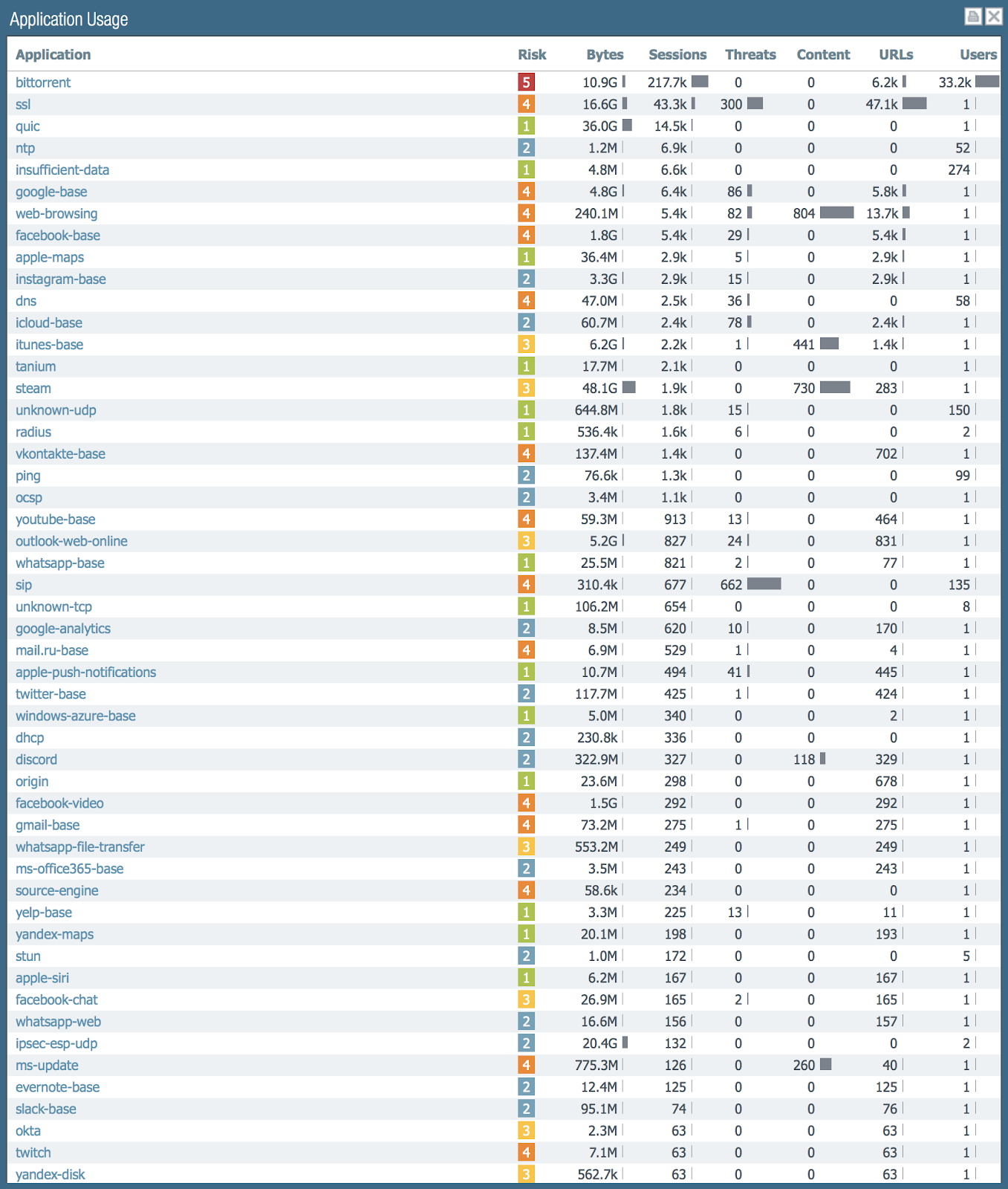

Então, eu tinha um firewall em casa por uma semana. Vamos ver o que é o tráfego na minha rede:

Se você classificar pelo número de sessões, acima de tudo, elas são criadas por bittorent, depois vem SSL e QUIC. Juntas, estas são estatísticas sobre o tráfego de entrada e saída: existem muitas verificações externas do meu roteador. Existem 150 aplicativos diferentes na minha rede.

Então, tudo isso foi ignorado por uma regra. Agora vamos ver o que o Otimizador de políticas diz sobre isso. Se você olhou para a captura de tela da interface com as regras de segurança acima, na parte inferior esquerda, você viu uma pequena janela que indica que existem regras que podem ser otimizadas. Vamos clicar lá.

O que o Otimizador de políticas mostra:

- Quais políticas não foram usadas, 30 dias, 90 dias. Isso ajuda a decidir removê-los completamente.

- Quais aplicativos foram especificados nas políticas, mas nenhum desses aplicativos foi encontrado no tráfego. Isso permite remover aplicativos desnecessários nas regras de permissão.

- Quais políticas permitiram tudo, mas realmente havia aplicativos que seria bom especificar explicitamente de acordo com a metodologia Zero Trust.

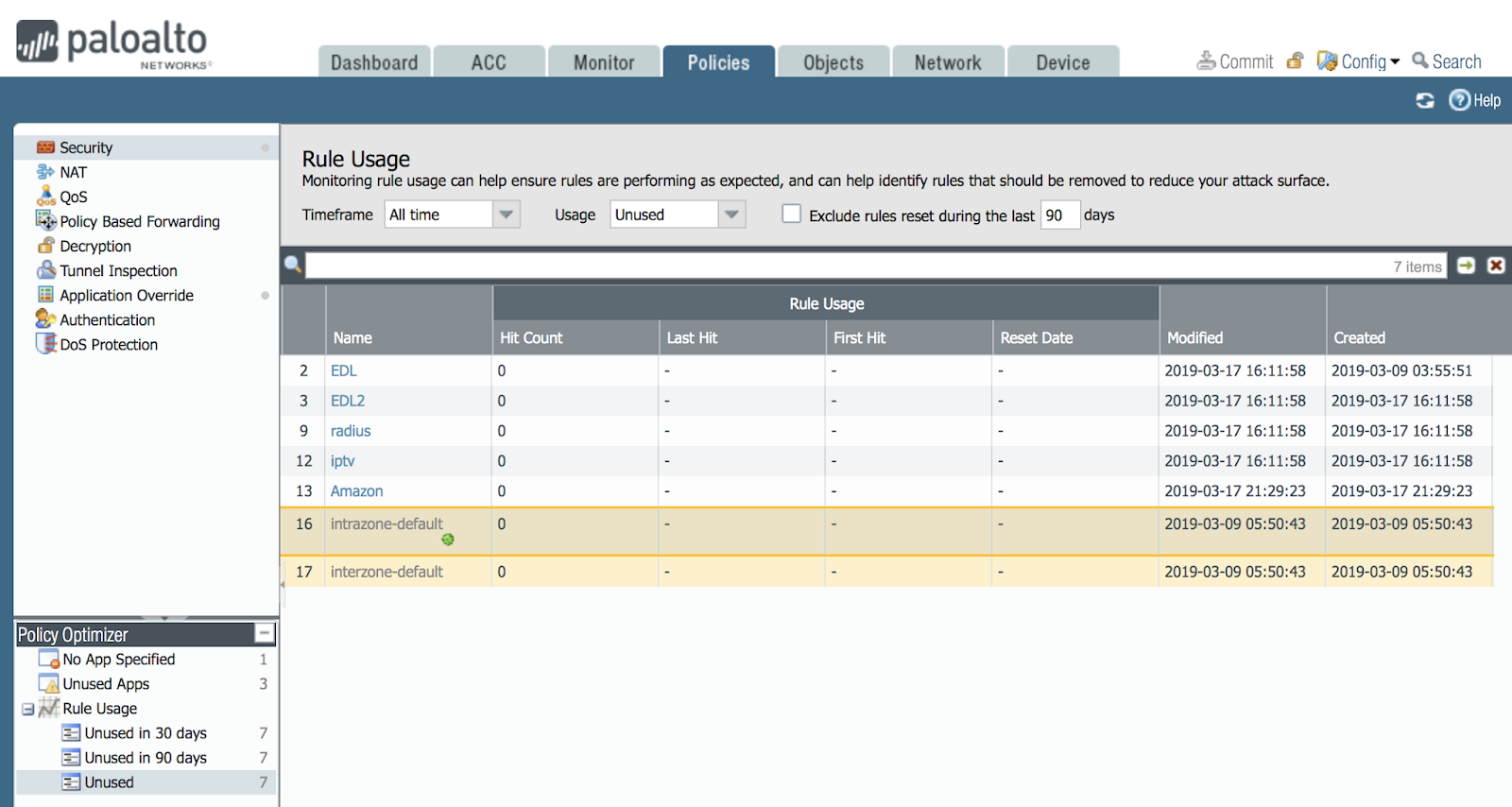

Clique em Não utilizado

Para mostrar como isso funciona, adicionei algumas regras e até agora elas nunca perderam um único pacote hoje. Aqui está uma lista deles:

Talvez, com o tempo, o tráfego passe para lá e depois desapareça desta lista. E se eles estiverem nesta lista por 90 dias, você poderá decidir remover essas regras. Afinal, cada regra oferece uma oportunidade para um hacker.

Há um problema real ao configurar o firewall: um novo funcionário chega, analisa as regras do firewall, se não tem nenhum comentário e ele não sabe por que essa regra é criada, se precisa ser real ou se pode ser excluída: de repente, uma pessoa está de férias e através de 30 dias, o tráfego voltará a partir do serviço que ele precisa. E apenas essa função o ajuda a tomar uma decisão - ninguém a usa - exclua!

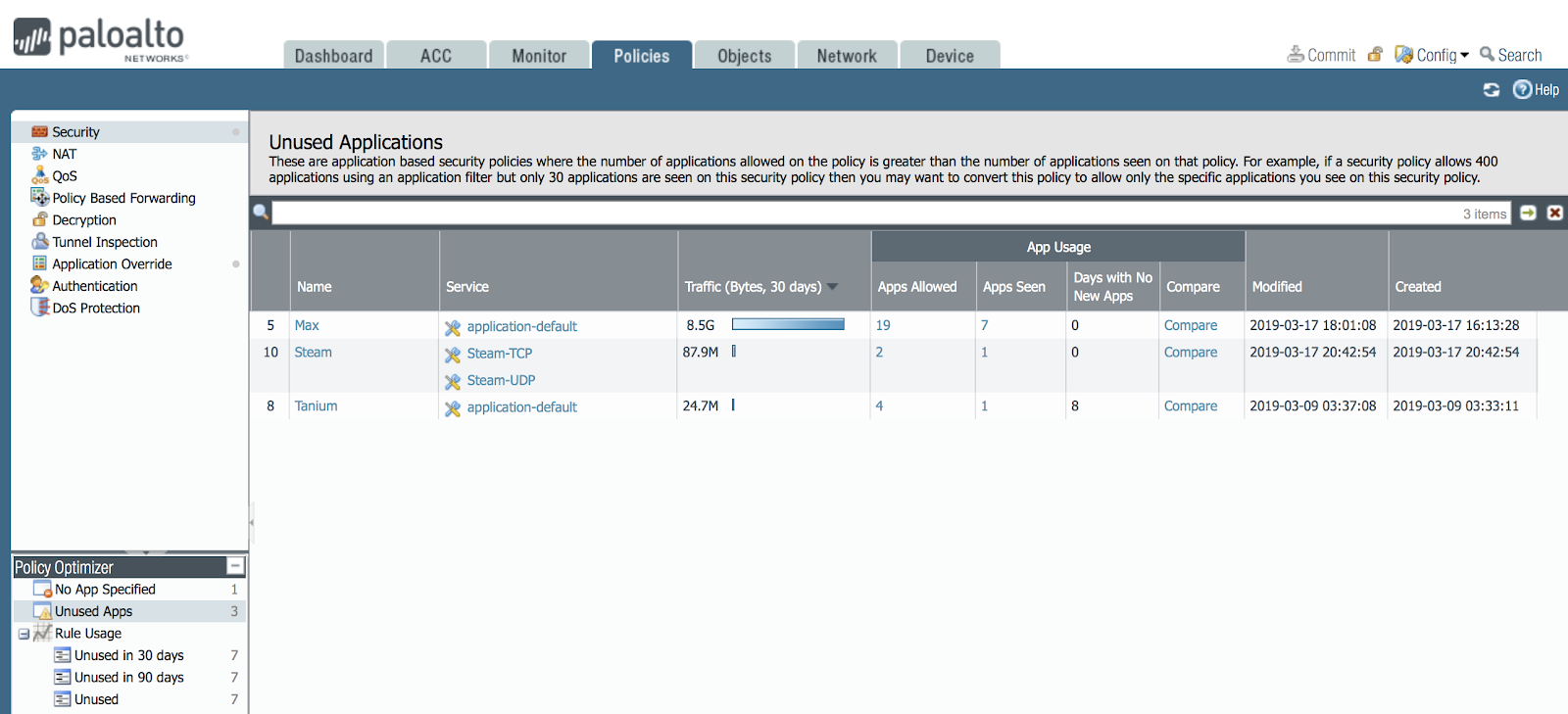

Clique no aplicativo não utilizado

Clicamos no aplicativo não utilizado no otimizador e vemos que informações interessantes são abertas na janela principal.

Vemos que existem três regras em que o número de aplicativos permitidos e o número de aplicativos que realmente passaram sob essa regra são diferentes.

Podemos clicar e ver uma lista desses aplicativos e comparar essas listas.

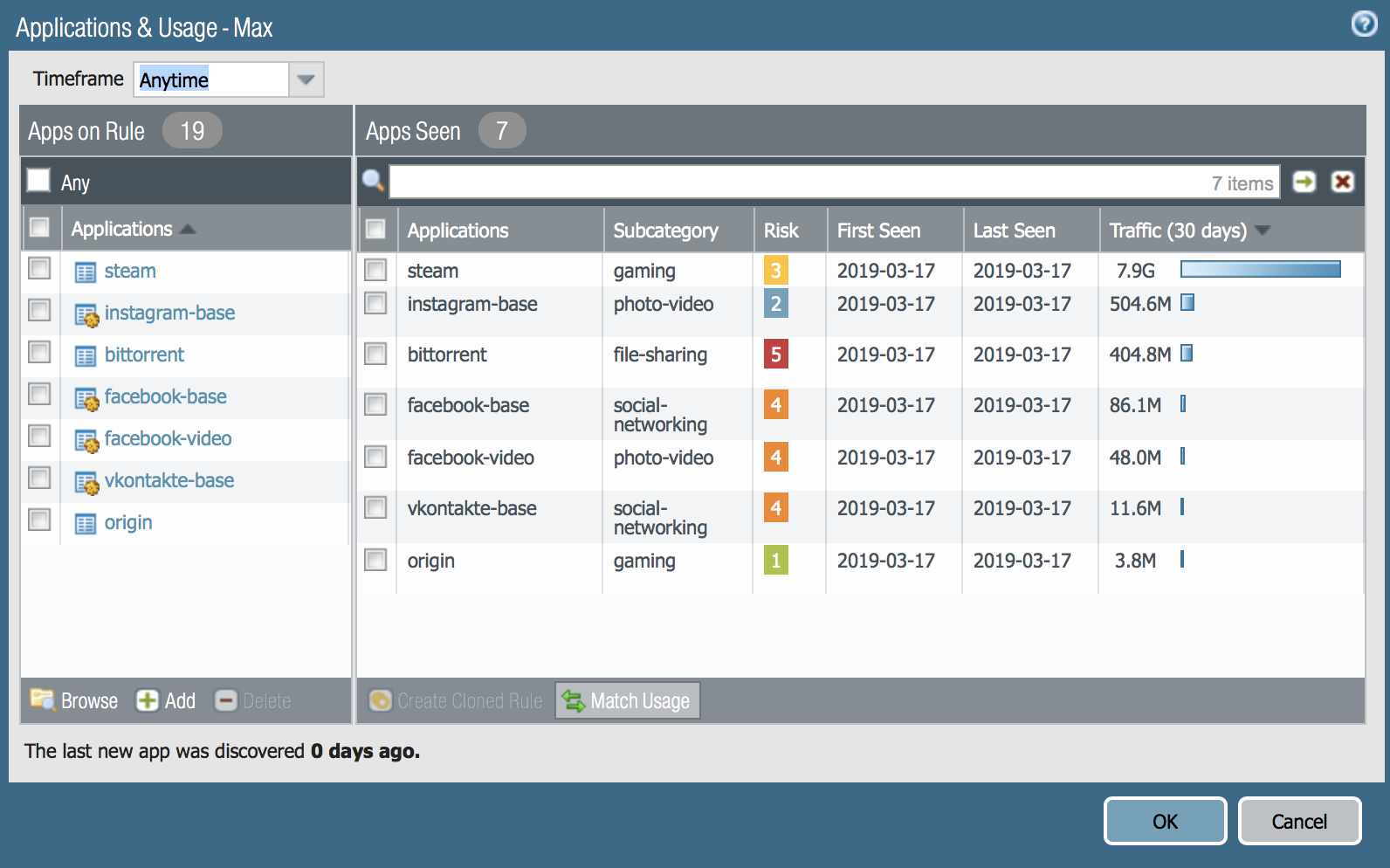

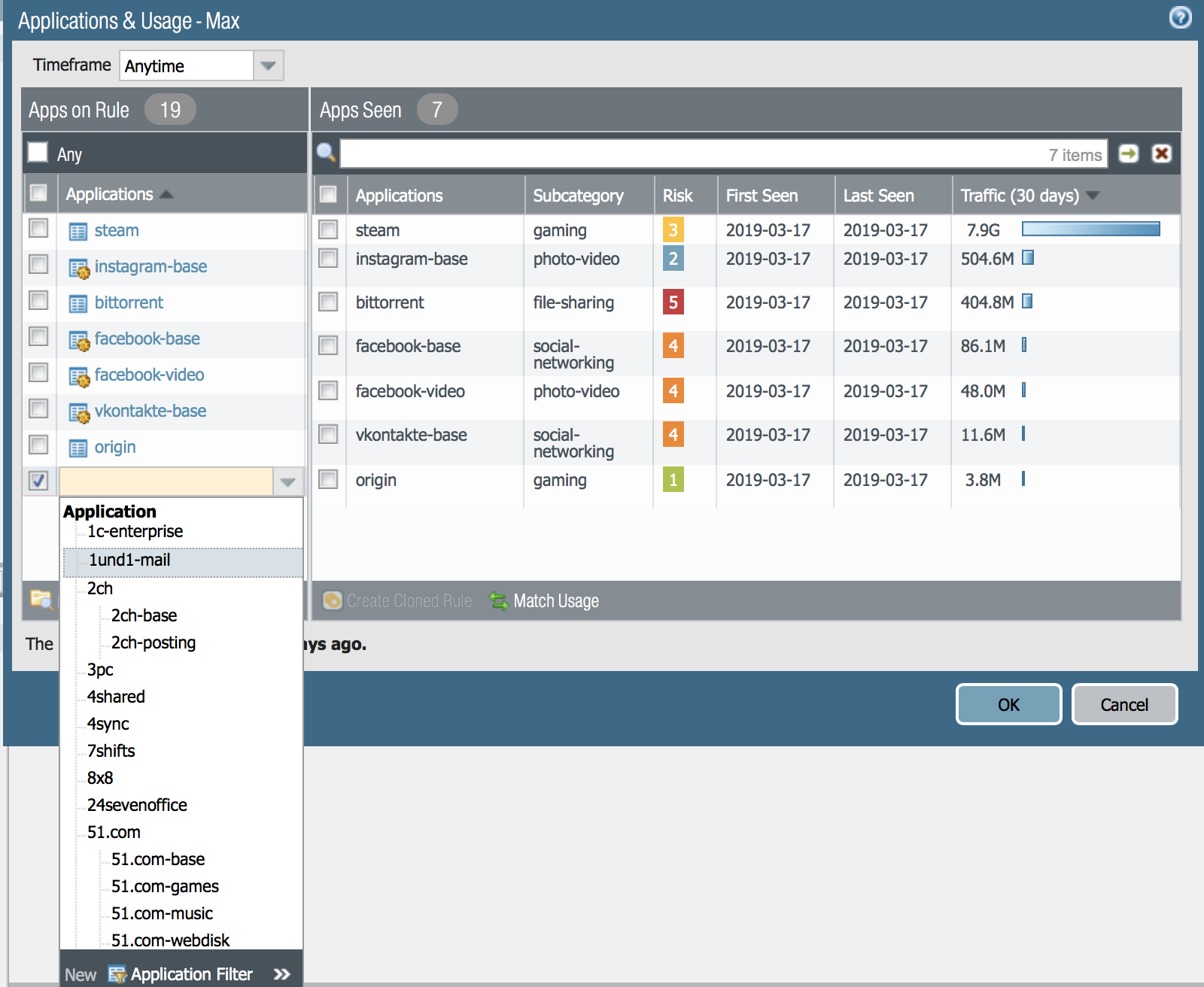

Por exemplo, clique no botão Comparar para a regra Máx.

Aqui você pode ver que os aplicativos do facebook, instagram, telegrama e vkontakte foram permitidos. Mas, na realidade, o tráfego foi apenas em termos de aplicativos. Aqui você precisa entender que o aplicativo do facebook contém várias subaplicações.

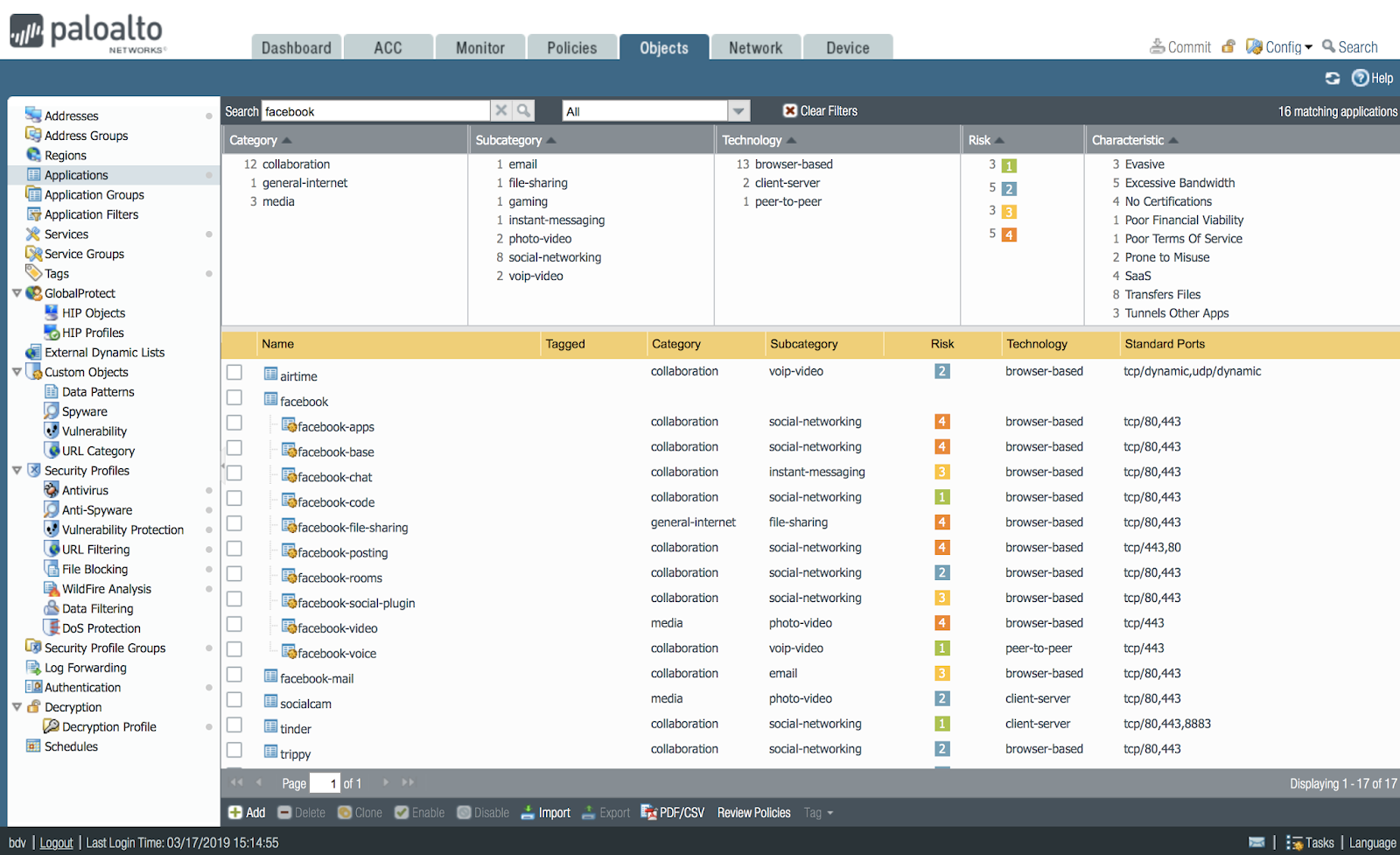

A lista completa de aplicativos NGFW pode ser vista no portal

applipedia.paloaltonetworks.com e na interface do firewall na seção Objetos-> Aplicativos e, na pesquisa, digite o nome do aplicativo: facebook, você obtém o seguinte resultado:

Portanto, algumas dessas subaplicações que o NGFW viu e outras não. De fato, você pode proibir e permitir separadamente diferentes sub-funções do Facebook. Por exemplo, permita assistir mensagens, mas proíba a transferência de arquivos ou bate-papo. Assim, o Policy Optimizer fala sobre isso e você pode tomar uma decisão: nem todos os aplicativos do Facebook são permitidos, mas apenas os principais.

Então, percebemos que as listas são diferentes. Você pode fazer com que as regras permitam exatamente os aplicativos que realmente passaram pela rede. Para fazer isso, clique no botão MatchUsage. Acontece assim:

Além disso, você pode adicionar aplicativos que considere necessários - o botão Adicionar na parte esquerda da janela:

E então esta regra pode ser aplicada e testada. Parabéns!

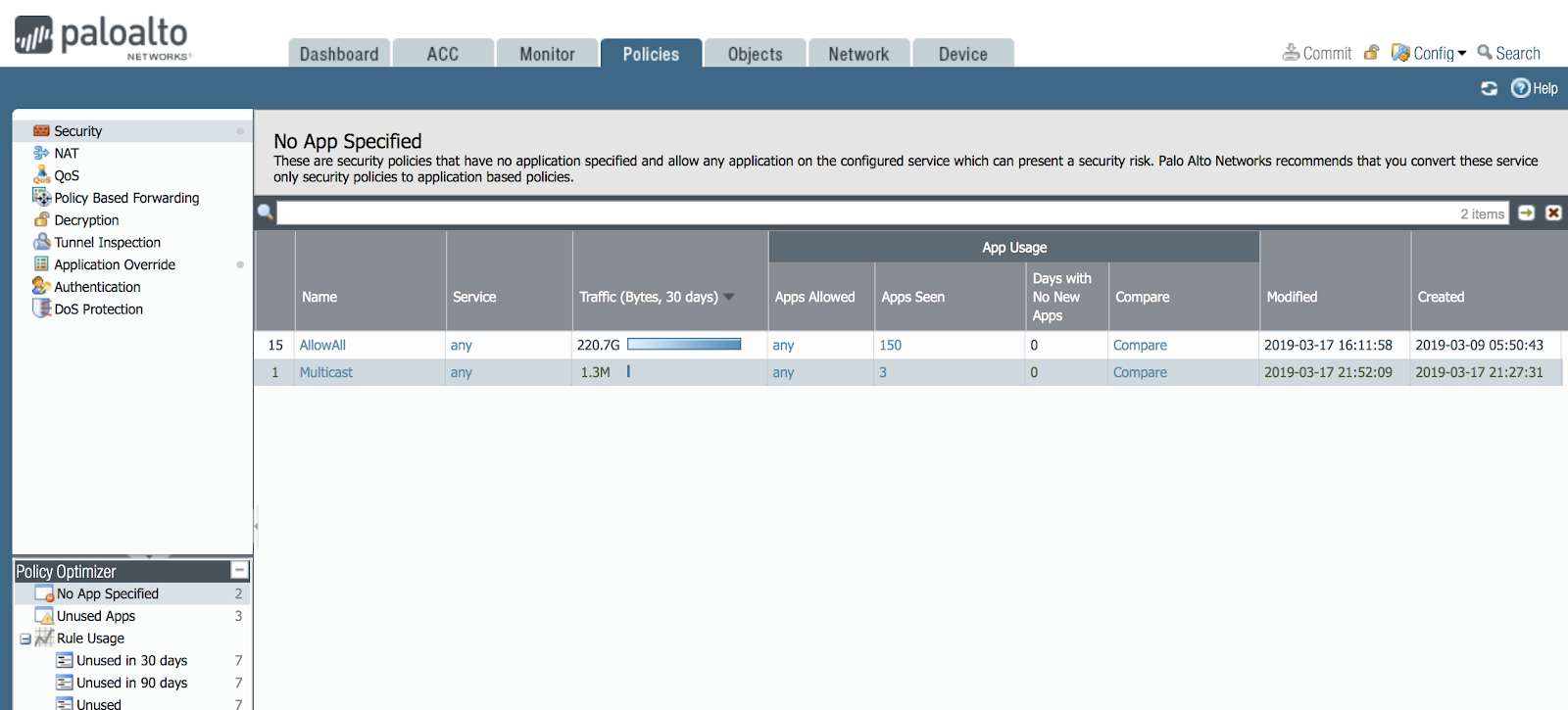

Clique em Nenhum aplicativo especificado

Nesse caso, uma janela de segurança importante será aberta.

Tais regras, nas quais uma aplicação do nível L7 não é especificada explicitamente, provavelmente há grande parte da sua rede. E existe uma regra na minha rede - lembre-se de que eu fiz isso durante a configuração inicial, especialmente para mostrar como o Otimizador de políticas funciona.

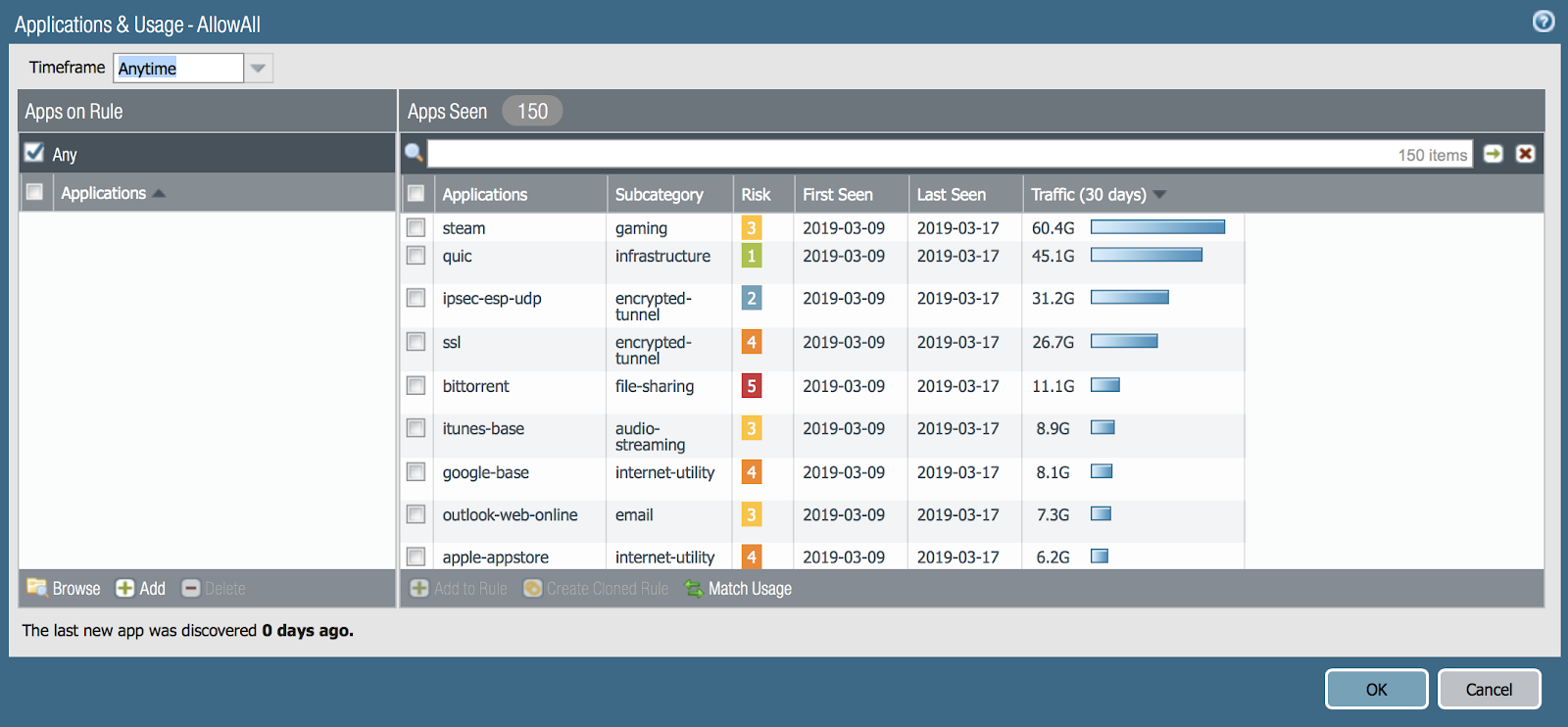

A figura mostra que a regra AllowAll perdeu 220 gigabytes de tráfego no período de 9 a 17 de março, que são 150 aplicativos diferentes na minha rede. E isso não é suficiente. Normalmente, em uma rede corporativa de tamanho médio, 200 a 300 aplicativos diferentes.

Portanto, uma regra ignora até 150 aplicativos. Como regra, isso significa que o firewall está configurado incorretamente, porque geralmente em uma regra de 1 a 10 os aplicativos são ignorados para propósitos diferentes. Vamos ver que tipo de aplicativos são: clique no botão

Compare:

A coisa mais maravilhosa para o administrador na função Otimizador de políticas é o botão Corresponder ao uso - você pode criar uma regra com um clique e inserir todos os 150 aplicativos na regra. Manualmente, isso seria suficiente. O número de tarefas para o administrador trabalhar mesmo na minha rede de 10 dispositivos é enorme.

Eu tenho 150 aplicativos diferentes que transmitem gigabytes de tráfego em casa! Quantos você tem?

Mas o que está acontecendo na rede de 100 dispositivos ou 1000 ou 10000? Vi firewalls onde 8000 regras e estou muito feliz que agora os administradores tenham essas ferramentas de automação convenientes.

Parte dos aplicativos que o módulo de análise de aplicativos L7 no NGFW viu e mostrou não será necessário na rede; portanto, basta removê-los da lista de regras de permissão ou tornar as regras clonadas usando o botão Clonar (na interface principal) e ativar em uma regra do aplicativo. bloquear outro aplicativo, como se definitivamente não fosse necessário na sua rede. Tais aplicações geralmente incluem bittorent, steam, ultrasurf, tor, túneis ocultos, como tcp-over-dns e outros.

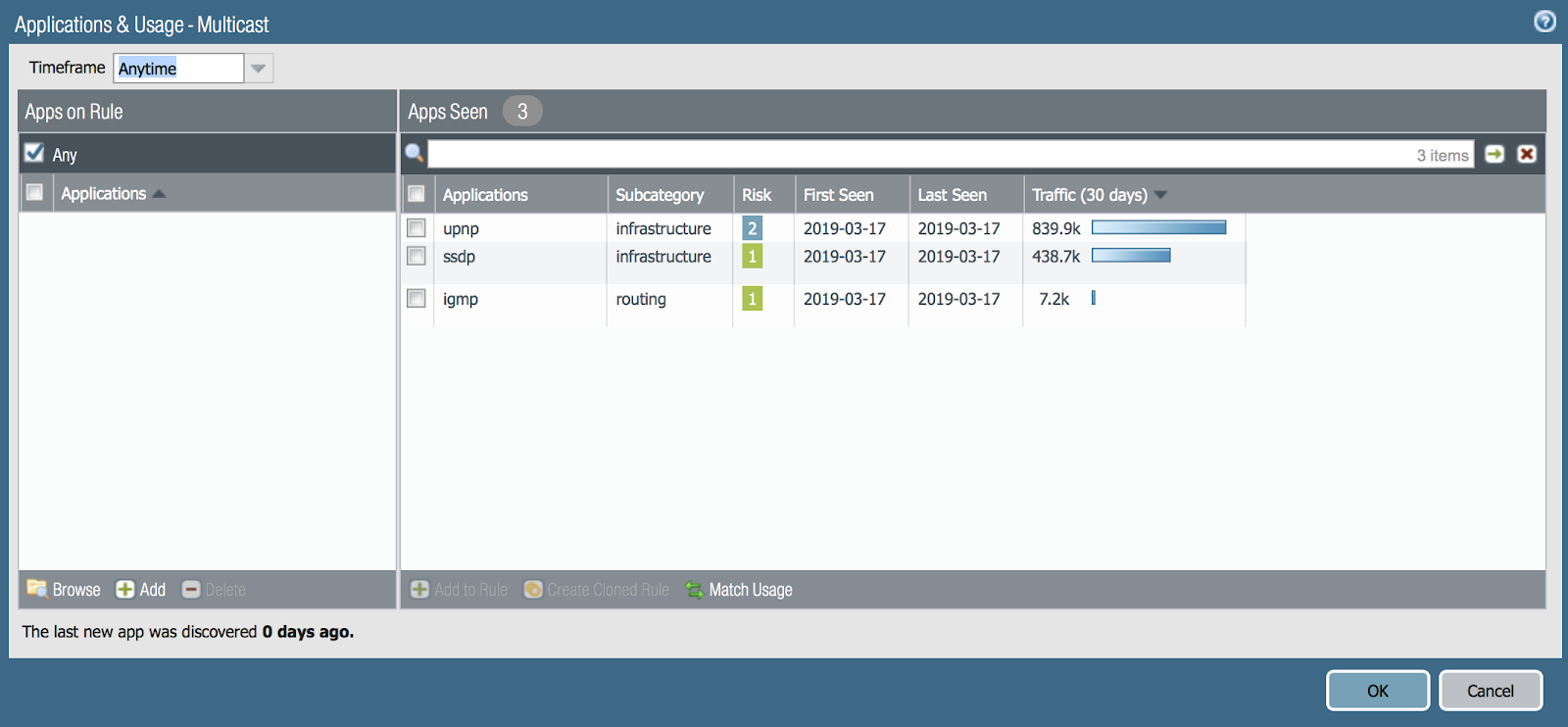

Bem, clique em outra regra - o que é visível lá:

Sim, aqui estão aplicativos específicos para multicast. Devemos permitir que eles trabalhem assistindo vídeo pela rede. Clique em Corresponder ao uso. Ótimo! Graças ao Otimizador de políticas.

E o Aprendizado de Máquina

Agora está na moda falar sobre automação. O que eu descrevi saiu muito útil. Há outra oportunidade sobre a qual devo falar. Essa é a funcionalidade de aprendizado de máquina incorporada ao utilitário Expedition mencionado acima. Neste utilitário, é possível transferir regras do seu firewall antigo de outro fabricante. Também é possível analisar os logs de tráfego existentes da Palo Alto Networks e sugerir quais regras escrever. Isso é semelhante à funcionalidade do Policy Optimizer, mas no Expedition é ainda mais estendido e você recebe uma lista de regras prontas - basta aprová-las.

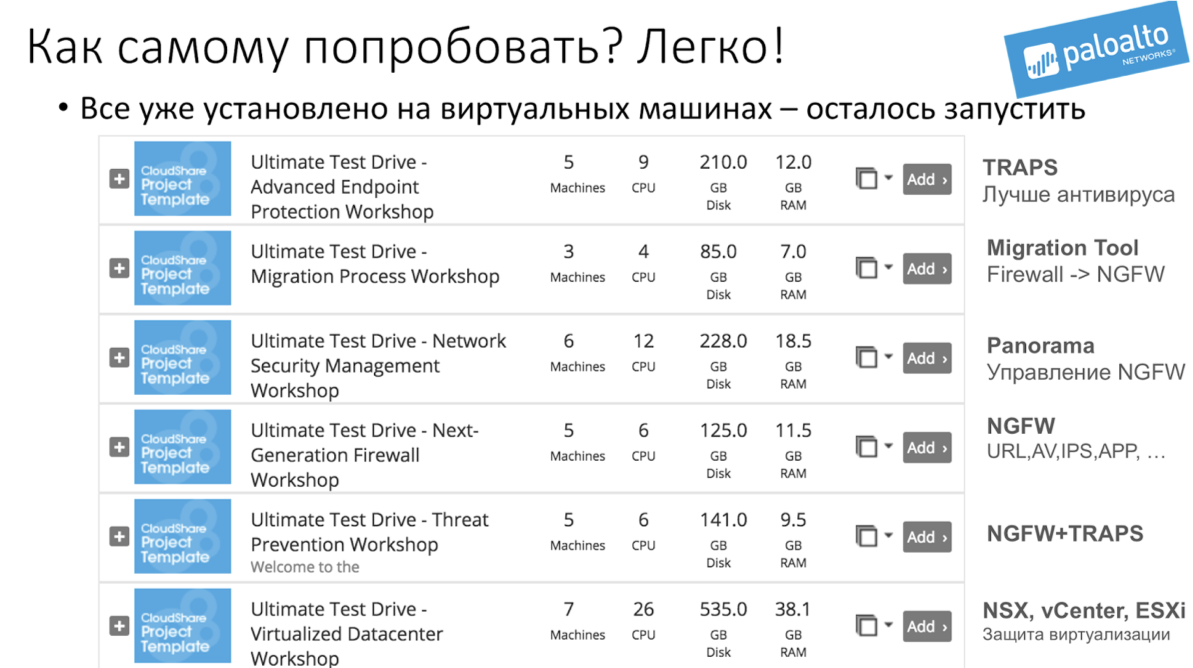

Para testar essa funcionalidade, há trabalho de laboratório - chamamos de test drive. Esse teste pode ser feito nos firewalls virtuais que a equipe do escritório da Palo Alto Networks Moscow iniciará mediante solicitação.

A solicitação pode ser enviada para Russia@paloaltonetworks.com e escreva na solicitação: "Quero criar UTD pelo processo de migração".

De fato, os laboratórios chamados Unified Test Drive (UTD) têm várias opções e

estão disponíveis remotamente, mediante solicitação.