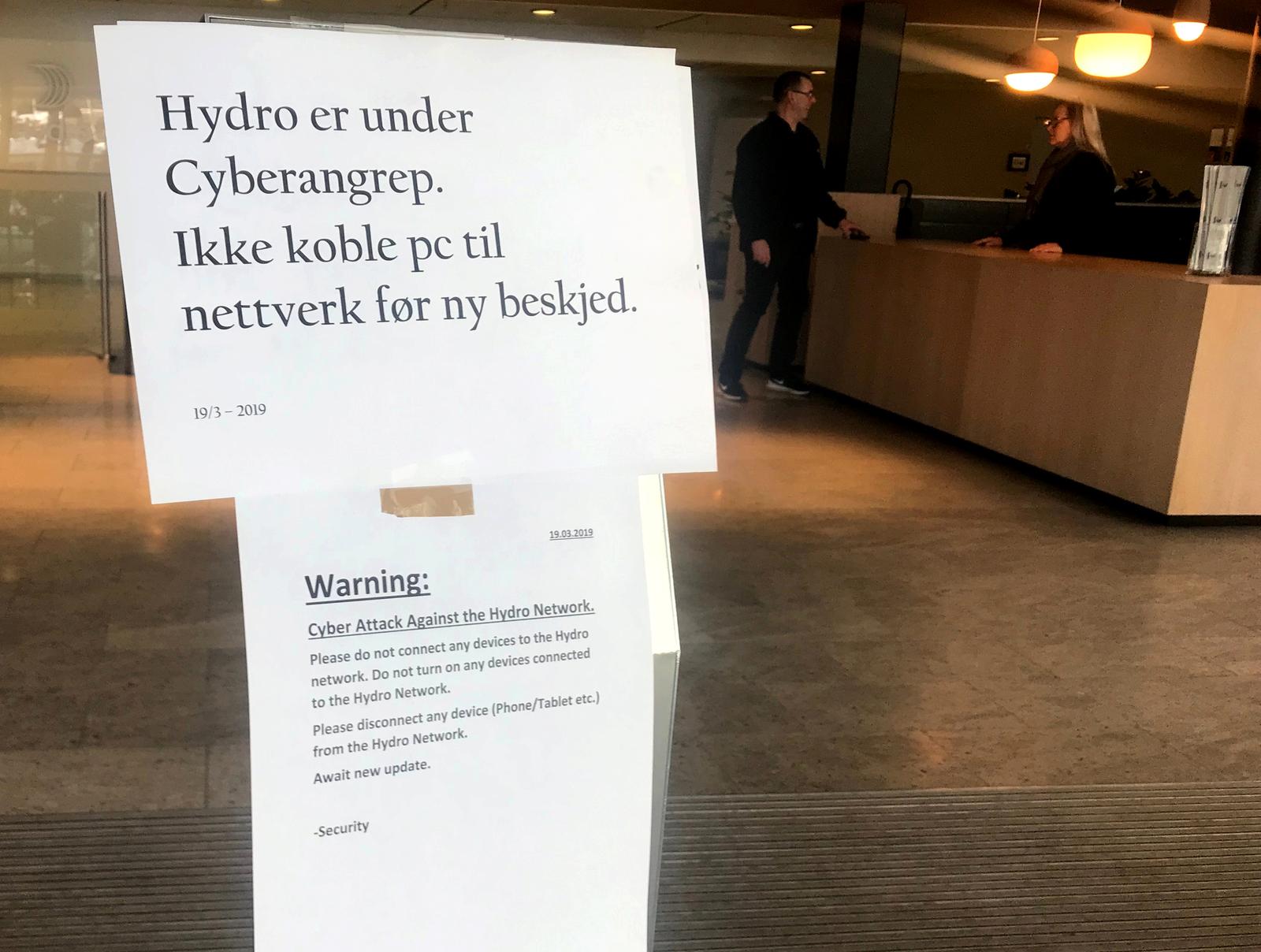

Foto, fonte - www.msspalert.com

Na noite de segunda a terça-feira (aproximadamente 23:00 UTC em 18/03/2019), os especialistas da Norsk Hydro notaram um mau funcionamento na rede e em vários sistemas. Logo ficou claro que as falhas foram causadas por uma infecção maciça dos sistemas com um criptografador, que se espalhou muito rapidamente pelas instalações de infraestrutura. Após identificar a ameaça, o serviço de segurança iniciou o processo de isolamento; no entanto, o malware conseguiu se espalhar tão profundamente pela infraestrutura que foi necessário transferir parte da produção para o modo de controle manual ("reversão" dos procedimentos adotados antes da informatização dos processos de produção). A investigação do ataque exigiu o envolvimento de autoridades locais e agências policiais (Autoridade de Segurança Nacional / NorCERT, Serviço Norueguês de Segurança Policial, Serviço Nacional de Investigação Criminal), além de várias empresas comerciais. A reconstrução da infraestrutura ainda não está concluída e as instalações de produção individuais (por exemplo, perfis de alumínio extrudados) ainda operam com meia capacidade.

Apesar do fato de a investigação do incidente não ter sido concluída e ainda ser difícil prever o momento de sua conclusão, de acordo com os fatos disponíveis, você pode entender o mecanismo de ação dos atacantes e analisar o que a Norsk Hydro fez de certo e o que não e de que outra forma a defesa poderia ser melhorada.

Condição da empresa após o ataque

A Norsk Hydro é uma empresa bastante grande: suas instalações estão localizadas em 40 países e o número total de funcionários excede 35.000 pessoas. O volume de sistemas de informação e computadores afetados pelo ataque também é grande. A partir de informações de representantes da empresa expressadas em uma conferência de imprensa conjunta com as autoridades e notícias diárias sobre o andamento da investigação e recuperação no site (atualização de 22/03/2019), segue-se que:

- incidentes industriais locais e lesões humanas não ocorreram;

- como resultado, todas as plantas foram isoladas com sucesso, os processos foram transferidos para controle manual sempre que possível (nas plantas para extrusão de perfis de alumínio, apenas 50% de eficiência foi alcançada);

- dispositivos móveis e alguns PCs estão funcionando normalmente, o correio na nuvem está funcionando corretamente;

- não existe uma imagem completa do número de PCs e servidores com falha; há um grau diferente de dano às instalações de infraestrutura;

- não há acesso a sistemas contendo dados sobre pedidos, mas há a quantidade necessária de informações necessárias para a produção de pedidos;

- não há suposições sobre os invasores; a hipótese mais provável sobre o malware usado para o ataque é o LockerGoga ransomware;

- A empresa possui um processo de backup bem estabelecido, e a reversão de backups feitos anteriormente é a principal estratégia de recuperação;

- a empresa possui seguro contra riscos cibernéticos, que eles planejam usar para cobrir danos causados por um ataque.

É importante observar como o Norsk Hydro se comportou durante o ataque. A empresa agiu da maneira mais aberta possível: durante os problemas com o site principal, lançou um temporário, informou o público através de uma conta no Facebook, notificou o mercado de valores mobiliários sobre sua situação e realizou uma conferência de imprensa no primeiro dia do ataque.

Um aviso aos funcionários da Norsk Hydro de que você não deve conectar nenhum dispositivo à rede devido a um ataque cibernético. Foto, fonte - www.reuters.com

O que é o malware LockerGoga?

Pela primeira vez, o público em geral soube dos ataques usando o LockerGoga no final de janeiro de 2019. A empresa de consultoria Atran sofreu com isso, mas havia muito poucos detalhes técnicos do ataque. O Norsk Hydro foi atacado com várias versões do malware, que, pela mecânica de suas ações, são semelhantes (com exceção de "recursos" individuais)) às amostras usadas no ataque de janeiro.

Os arquivos executáveis maliciosos são assinados com o mesmo certificado emitido pela Sectigo (anteriormente Comodo CA) que as amostras usadas no ataque à Altran (provavelmente uma empresa shell ALISA LTD com 2 proprietários e 2 ações de 1 GBP cada). No momento, o certificado foi revogado, mas durante o ataque foi válido.

Aparentemente, cada amostra de malware foi gerada exclusivamente para a empresa atacada, o que é observado na análise das amostras pelos pesquisadores .

Todas as amostras identificadas não são capazes de auto-replicação (ao contrário do WannaCry e do NotPetya) e devem ser executadas no nó atacado. A hipótese mais provável de malware se espalhar pela rede Norsk Hydro é o uso de políticas de grupo do AD para criar tarefas ou serviços com conteúdo malicioso. Com alta probabilidade, isso significa que, no estágio de penetração, outro malware foi usado, com a ajuda da qual foi possível obter privilégios administrativos no domínio. Um dos mecanismos possíveis pode ser o phishing, seguido pelo roubo de senhas ou tickets do Kerberos da memória de um nó comprometido.

Durante o processo de infecção, o arquivo executável malicioso é copiado para o diretório %TEMP% e iniciado com privilégios elevados. Depois disso, ele inicia um grande número de processos filhos, distribuindo a criptografia de arquivos para eles de acordo com a lista montada. A julgar pelo comportamento das amostras disponíveis, não apenas os arquivos com extensões de documentos do escritório, bancos de dados e outros arquivos de trabalho são criptografados ( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ), mas também outros arquivos na unidade C: \ (por exemplo, bibliotecas dll) com variações dependendo da amostra. O processo filho gera um par de chaves / iv usando RNG e, em seguida, usa o algoritmo AES para sobrescrever o arquivo com dados criptografados, criptografa o par de chaves / iv com uma chave pública, adiciona o par de chaves criptografadas ao arquivo e renomeia o arquivo, adicionando .LOCKED à extensão. Esse comportamento permite que você utilize mais o processador do computador infectado com tarefas de criptografia e agilize todo o processo.

O processo pai também cria um arquivo de texto na área de trabalho com uma solicitação de resgate (README_LOCKED.txt com variações no nome), altera as senhas dos usuários locais (esse comportamento provavelmente depende da versão da amostra, ou seja, apenas as senhas dos administradores locais podem ser criptografadas) e confirma saída forçada da sessão do usuário. Em algumas versões, a capacidade de desativar a interface de rede do computador foi revelada.

Portanto, em alguns casos, um PC infectado pode simplesmente não inicializar (se componentes críticos do kernel do SO estiverem criptografados) ou o usuário não conseguirá efetuar login para visualizar os requisitos de resgate, o que é mais típico dos víboras.

A solicitação de resgate (um exemplo é dado abaixo) não contém endereços da carteira ou o valor do resgate, mas apenas endereços postais para interagir com intrusos. Versões diferentes de amostras maliciosas têm endereços de email diferentes na solicitação.

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

O malware não usa nenhuma infraestrutura da C&C, o único canal de comunicação com o invasor é o email. Além disso, o malware não tenta ocultar os traços de suas atividades. Em conexão com uma implementação semelhante do mecanismo de resgate, bem como com a falha real de PCs criptografados, pode-se supor que o alvo do LockerGoga seja semelhante ao malware WannaCry e NotPetya. No entanto, seja verdade ou não, não se pode dizer no momento.

O que foi feito corretamente e o que não foi

Depois de divulgar informações sobre ataques cibernéticos de alto perfil, você pode ver artigos e vários materiais dizendo o que as vítimas do ataque fizeram de errado. No caso da Norsk Hydro, a situação é diferente: a empresa não mostrou falhas visíveis na organização da infraestrutura (a produção não parou) e conduz bem o processo de resposta ao ataque, a saber:

- A empresa é o mais aberta possível com investidores e o público, informando sobre o progresso na eliminação do ataque. Um indicador indireto de uma reação positiva pode ser o preço das ações na bolsa de valores: apesar de uma leve queda (3,6%) das ações em 23.03, existem pré-requisitos para seu crescimento estável.

- Era possível isolar as instalações de produção com rapidez suficiente para que a produção nelas não fosse afetada.

- Existem processos bem estabelecidos que permitem que as instalações de produção funcionem no modo de controle manual (pelo menos para a maioria da produção).

- O processo de backup foi estabelecido, o que facilitará bastante a recuperação dos nós da infraestrutura após o incidente.

- Existem canais de comunicação de backup (correio na nuvem) que permitem que os funcionários interajam mesmo em caso de problemas na infraestrutura principal.

- A empresa usa seguro de risco cibernético, que ajudará a compensar parte dos danos causados pelo ataque.

Ao mesmo tempo, a Norsk Hydro dependia muito da solução antivírus instalada nela. Segundo os pesquisadores, algumas amostras de malware não foram detectadas por nenhuma solução antivírus no início de março, quando o ataque começou, o número de soluções que determinaram amostras como maliciosas também era pequeno. Além disso, o centro de certificação revogou o certificado malicioso tarde demais - após o início do ataque. Além disso, para algumas instalações, a segmentação da infraestrutura industrial do escritório provavelmente foi realizada de maneira insuficiente.

Detectar um ataque nos estágios iniciais ajudaria o monitoramento contínuo:

- atividade privilegiada da conta;

- Alterações de Diretiva de Grupo

- criando novos serviços e tarefas do agendador;

- eventos de alteração de senha para contas privilegiadas, incl. administradores locais;

- atividade semelhante aos ataques Pass-the-Hash e Pass-the-Ticket;

Esse controle deve ser realizado por um serviço de monitoramento interno (usando soluções semelhantes a SIEM e sistemas de análise comportamental) e / ou por um SOC / CSIRT externo.

De fato, a detecção precoce ajudará a economizar fundos significativos para eliminar as conseqüências do ataque.

Upd. 26/03/2019

Pesquisadores da Alert Logic descobriram um bug em malware. Os invasores não previram o tratamento de exceções quando, ao coletar uma lista de arquivos para criptografia, o malware tropeça em um link (* .lnk) que contém erros (caminho de rede incorreto ou falta de associação com o ponto de extremidade da RPC, de acordo com o estudo). Isso pode acontecer ao coletar arquivos da pasta Itens Recentes. Nesse caso, o processo principal é encerrado pelo sistema operacional e nem atinge a criptografia. Talvez isso possa explicar parcialmente o grau desigual de dano aos nós da empresa.

Referências

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/