A W3C e a FIDO Alliance

anunciaram a conclusão do padrão de autenticação sem senha

da WebAuthn , que está em vigor desde 2015. Falaremos mais sobre isso mais tarde.

/ Flickr / Mark Burnett / CC BY (foto redimensionada)

/ Flickr / Mark Burnett / CC BY (foto redimensionada)Por que você precisa de um padrão

Senhas fracas continuam sendo a causa mais comum de vazamento de dados nas empresas. Eles são responsáveis pela maioria dos ataques - 81% dos casos, segundo

a Verizon. As organizações que realmente trabalham em diretivas de senha gastam muitos recursos nisso. O Ponemon Institute

afirma que, no total, os procedimentos de redefinição e atualização para dados de autenticação custam às empresas US $ 5,2 milhões anualmente.

Se falamos sobre a situação geral no campo da autenticação, podemos nos referir aos dados de especialistas da Universidade de Cambridge. Em 2010, eles analisaram as políticas de segurança de 150 sites grandes e

descobriram que 57% deles não usam TLS. Ao mesmo tempo, 84% dos sites permitem selecionar infinitamente os dados de autenticação.

Nove anos depois, a situação com a disseminação da criptografia melhorou, mas ainda suscita certas preocupações - de acordo com as estatísticas da WatchGuard do terceiro trimestre de 2018, quase 21% dos 100 mil sites

principais do Alexa não usam HTTPS.

O padrão de autenticação sem senha da WebAuthn vem ao local aqui. Ele

deve resolver os problemas acima. Em vez de senhas, seus desenvolvedores sugerem o uso de dados biométricos: impressão digital, retina e face.

Como isso funciona

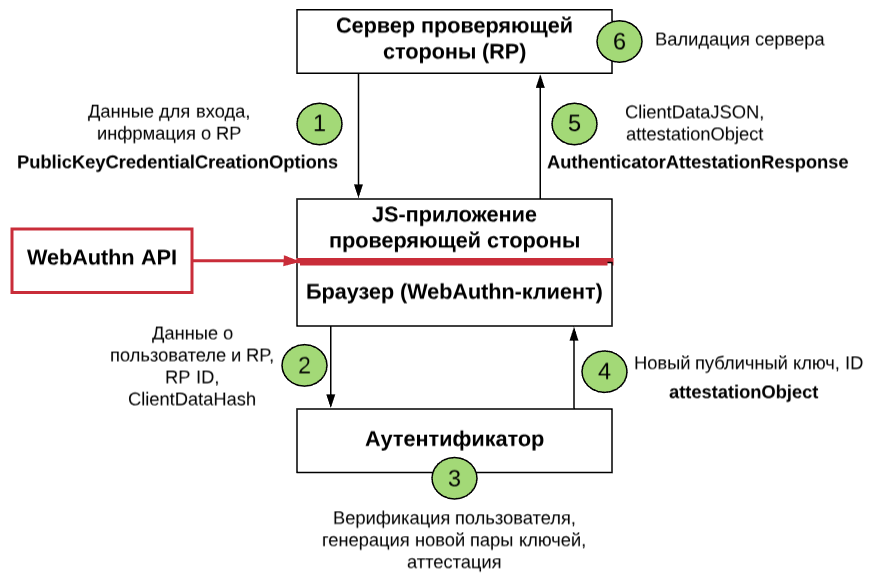

Três entidades estão envolvidas no processo de autenticação. O primeiro é o

WebAuthn Relying Party . É um site em que um usuário deseja entrar.

A segunda entidade é a

API WebAuth . Ele é baseado em dois métodos básicos responsáveis pelo registro e login:

navigator.credentials.create () e

navigator.credentials.get () . Um cria detalhes de acesso ao registrar uma nova conta e associa um par de chaves a uma existente. Outro - usa dados conhecidos para autorização no site. Ambos os métodos usam uma conexão segura para transmitir informações (por exemplo, HTTPS).

A terceira entidade é o

autenticador . Ele gerencia credenciais do usuário e é responsável por gerar chaves de conta pública.

Em geral, o procedimento de autorização no site pode se parecer com o seguinte:

- O usuário visita o site e seleciona a opção de autenticação sem senha (por exemplo, usando um telefone).

- O site envia uma solicitação de JavaScript correspondente ao cliente WebAuthn (navegador).

- O navegador entra em contato com o autenticador (smartphone) para que ele gere as chaves e as envie para a terceira parte confiável.

- O servidor verifica as informações de login.

- Se tudo estiver em ordem, o usuário está autorizado no site.

Para se proteger contra phishing, o padrão usa transações especiais anexadas a uma sessão específica. Se o servidor perceber que o identificador foi alterado, ele entenderá que a solicitação é proveniente de fraudadores e não confirmará a autorização.

Potencial e desvantagens

Segundo

os criadores do WebAuthn, a implementação do novo padrão ajudará a se livrar das senhas e, portanto, das vulnerabilidades associadas a elas. O engenheiro sênior de certificação da FIDO Alliance, Yuri Ackermann, afirma que o login sem senha protege os usuários contra phishing, simplifica a interação com sites e torna as tecnologias biométricas mais acessíveis.

Em nosso blog,

publicamos uma entrevista com Yuri , na qual falamos sobre segurança na web e soluções sem senha.

"O WebAuthn pode mudar a maneira como interagimos com os recursos da Internet", disse Sergey Belkin, chefe de desenvolvimento do provedor de IaaS 1cloud.ru . - Os usuários não precisam inventar e lembrar senhas. No entanto, até este ponto, os proprietários de sites e os desenvolvedores de aplicativos devem começar a usar o padrão. Já está sendo implementado pelo Google, Dropbox, Bank of America. Mas, antes que a autenticação sem senha se espalhe, levará algum tempo. ”

Vários especialistas em segurança, no entanto, estão preocupados com o fato de o WebAuthn usar um esquema de criptografia ECDAA assimétrico. É necessário criar assinaturas digitais. Os engenheiros da Paragon

acreditam que o uso de métodos de criptografia baseados em

curvas elípticas (que o ECDAA usa) não é seguro devido a várias vulnerabilidades em potencial.

Paragon também criticou os criadores do padrão. Alegadamente, eles não consultaram os principais criptografadores da indústria de TI e lideraram o desenvolvimento "secretamente", sem fornecer um padrão para a realização de testes criptográficos em larga escala.

Mas, apesar do acima exposto, os representantes da Paragon Initiative ainda acreditam na perspectiva de autenticação sem senha e defendem a implementação maciça do WebAuthn.

O WebAuthn já é

suportado nos navegadores e sistemas operacionais mais populares. A conclusão do padrão foi apenas o primeiro passo para a disseminação de sistemas sem senha.

Sobre o que escrevemos em um blog corporativo: