A tecnologia de autenticação de assinante - o protocolo SHAKEN / STIR - está ganhando força nos Estados Unidos. Vamos falar sobre os princípios de seu trabalho e as possíveis dificuldades de implementação.

/ Flickr / Mark Fischer / CC BY-SA

/ Flickr / Mark Fischer / CC BY-SAProblema com chamadas

Robo-calls indesejadas são a causa mais comum de reclamações de consumidores à Comissão Federal de Comércio dos EUA. Em 2016, a organização

registrou cinco milhões de ligações , um ano depois esse número ultrapassou sete milhões.

Essas chamadas de spam levam as pessoas mais do que apenas tempo. Os serviços de chamada automática são usados para extorquir dinheiro. Segundo o YouMail, em setembro do ano passado, 40% das quatro bilhões de chamadas de robo

foram feitas por golpistas . Durante o verão de 2018, os nova-iorquinos perderam cerca de três milhões de dólares em transferências para criminosos que os chamaram em nome das autoridades e extorquiram dinheiro.

O problema foi levado ao conhecimento da Federal Communications Commission (FCC) dos EUA. Os representantes da organização

emitiram uma declaração na qual exigiam que as empresas de telecomunicações implementassem uma solução para combater o spam telefônico. Esta decisão foi o protocolo SHAKEN / STIR. Em março

, a AT&T e a Comcast

conduziram seus testes conjuntos.

Como o protocolo SHAKEN / STIR funciona

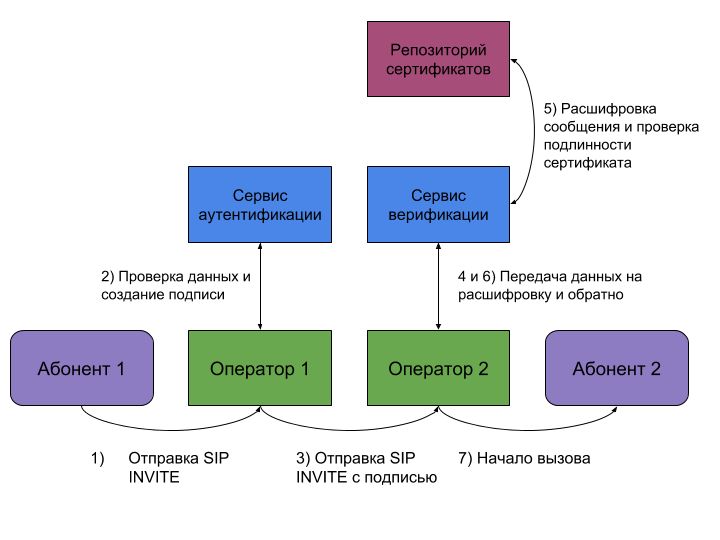

As operadoras de telecomunicações trabalharão com certificados digitais (eles são construídos com base na criptografia com uma chave pública), o que permitirá a verificação dos chamadores.

O procedimento de verificação será o seguinte. Primeiro, o operador da pessoa que está fazendo a chamada recebe uma solicitação

SIP INVITE para estabelecer uma conexão. O serviço de autenticação do provedor verifica as informações sobre a chamada - local, organização, dados sobre o dispositivo do chamador. De acordo com os resultados da verificação, uma das três categorias é atribuída à chamada: A - todas as informações sobre o chamador são conhecidas, B - a organização e o local são conhecidos e C - apenas a localização geográfica do assinante é conhecida.

Depois disso, o operador adiciona uma mensagem com carimbo de data / hora, categoria de chamada e um link para o certificado eletrônico no cabeçalho da solicitação INVITE. Aqui está um exemplo dessa mensagem

do repositório GitHub de uma das telecomunicações americanas:

{ "alg": "ES256", "ppt": "shaken", "typ": "passport", "x5u": "https://cert-auth.poc.sys.net/example.cer" } { "attest": "A", "dest": { "tn": [ "1215345567" ] }, "iat": 1504282247, "orig": { "tn": "12154567894" }, "origid": "1db966a6-8f30-11e7-bc77-fa163e70349d" }

Em seguida, a solicitação vai para o provedor da parte chamada. O segundo operador descriptografa a mensagem usando uma chave pública, compara o conteúdo com SIP INVITE e verifica a autenticidade do certificado. Somente depois disso, uma conexão é estabelecida entre os assinantes, e o lado "receptor" recebe uma notificação sobre quem está ligando para ele.

Todo o processo de verificação pode ser representado no diagrama:

Segundo especialistas, a verificação do chamador

não levará mais de 100 milissegundos.

Pareceres

Conforme

observado na associação USTelecom, o SHAKEN / STIR dará às pessoas mais controle sobre as chamadas que receberem - será mais fácil para elas decidir se devem atender o telefone.

Leia em nosso blog:

Mas na indústria há uma opinião de que o protocolo não se tornará uma "bala de prata". Especialistas dizem que os golpistas simplesmente tirarão proveito das soluções alternativas. Os spammers poderão registrar uma central telefônica automática "falsa" na rede da operadora em nome de uma organização e fazer todas as chamadas através dela. No caso de bloquear a troca, você pode simplesmente se registrar novamente.

Segundo

um representante de uma das telecomunicações, simplesmente verificar um assinante usando certificados não é suficiente. Para interromper scammers e spammers, você deve permitir que os provedores bloqueiem automaticamente essas chamadas. Mas, para isso, a Comissão de Comunicações precisará desenvolver um novo conjunto de regras que permitirá regular esse processo. E esse problema na FCC pode ser resolvido em um futuro próximo.

Desde o início do ano, os congressistas têm

considerado um novo projeto de lei que obrigará a Comissão a desenvolver mecanismos para proteger os cidadãos contra chamadas robóticas e monitorar a implementação do padrão SHAKEN / STIR.

/ Flickr / Jack Sem / CC BY

/ Flickr / Jack Sem / CC BYVale ressaltar que o SHAKEN / STIR foi

implementado no T-Mobile - para alguns smartphones e planeja expandir um número de dispositivos suportados - e a

Verizon - os clientes de suas operadoras podem fazer download de um aplicativo especial que o alertará sobre chamadas de números suspeitos. Outras operadoras americanas ainda estão testando a tecnologia. Espera-se que eles concluam os testes antes do final de 2019.

O que mais você pode ler no nosso blog sobre Habré: