Olá pessoal! Liderei o DataLine Cybersecurity Center. Os clientes vêm até nós com a tarefa de atender aos requisitos de 152 na nuvem ou na infraestrutura física.

Em quase todos os projetos, é necessário realizar um trabalho educacional para desmerecer os mitos que cercam essa lei. Eu compilei os equívocos mais comuns que podem custar muito para o orçamento e o sistema nervoso do operador de dados pessoais. Faça imediatamente uma reserva de que os casos do GIS (controlador de estado) que lidam com segredos de estado, KII etc. permanecerão fora do escopo deste artigo.

Mito 1. Coloquei um antivírus, um firewall, racks cercados ao redor da cerca. Estou seguindo a lei?

152- - não sobre a proteção de sistemas e servidores, mas sobre a proteção de dados pessoais de entidades. Portanto, a conformidade com o 152-FZ não começa com um antivírus, mas com um grande número de pedaços de papel e problemas organizacionais.

O inspetor-chefe, Roskomnadzor, analisará não a disponibilidade e as condições dos meios técnicos de proteção, mas a base legal para o tratamento de dados pessoais (PD):

- com que finalidade você coleta dados pessoais;

- Você coleta mais do que o necessário para seus propósitos?

- quanto armazena dados pessoais;

- Existe uma política para o processamento de dados pessoais;

- Você recebe o consentimento para processar PD, para transferência internacional, para processamento por terceiros, etc.

As respostas a essas perguntas, bem como os próprios processos, devem ser registradas nos documentos relevantes. Aqui está uma lista longe de ser completa do que o operador de dados pessoais precisa preparar:

- Uma forma padrão de consentimento para o processamento de dados pessoais (estas são as folhas que agora assinamos em quase todos os lugares onde deixamos nosso nome, dados de passaporte).

- Política do operador em relação ao processamento de dados pessoais ( existem recomendações para registro).

- Ordem na nomeação da pessoa responsável pela organização do processamento do PD.

- Descrição do trabalho da pessoa responsável pela organização do processamento do PD.

- Regras de controle interno e (ou) auditoria da conformidade do processamento de PD com os requisitos da lei.

- A lista de sistemas de informações de dados pessoais (ISPDn).

- O procedimento para conceder acesso ao sujeito ao seu PD.

- Regras de investigação de incidentes.

- A ordem de admissão de trabalhadores para o processamento de dados pessoais.

- Regras de interação com reguladores.

- Notificação ILV, etc.

- Formulário de pedido de processamento PD.

- Modelo de ameaça do ISPD

Depois de resolver esses problemas, você pode prosseguir com a seleção de medidas específicas e meios técnicos. Quais você precisará depende dos sistemas, suas condições de trabalho e ameaças atuais. Mas mais sobre isso mais tarde.

Realidade: o cumprimento da lei é o estabelecimento e a observância de certos processos, em primeiro lugar, e somente no segundo - o uso de meios técnicos especiais.

Mito 2. Armazeno dados pessoais na nuvem, um data center que atende aos requisitos do 152-FZ. Agora eles são responsáveis por fazer cumprir a lei.

Ao terceirizar o armazenamento de dados pessoais para um provedor de nuvem ou para um data center, você não deixará de ser um operador de dados pessoais.

Pedimos ajuda para a definição da lei:

Processamento de dados pessoais - qualquer ação (operação) ou conjunto de ações (operações) executadas usando ferramentas de automação ou sem o uso dessas ferramentas com dados pessoais, incluindo coleta, registro, sistematização, acumulação, armazenamento, esclarecimento (atualização, alteração), recuperação, uso, transferência (distribuição, provisão, acesso), despersonalização, bloqueio, exclusão, destruição de dados pessoais.

Fonte: Artigo 3, 152-FZDe todas essas ações, o provedor de serviços é responsável pelo armazenamento e destruição de dados pessoais (quando o cliente encerra o contrato com ele). Todo o resto é fornecido pelo operador de dados pessoais. Isso significa que o operador, e não o provedor de serviços, determina a política de processamento de dados pessoais, recebe consentimento assinado de seus clientes para processar dados pessoais, evita e investiga casos de vazamento de dados pessoais para o lado, e assim por diante.

Portanto, o operador de dados pessoais ainda deve coletar os documentos listados acima e tomar medidas organizacionais e técnicas para proteger seu ISPDn.

Normalmente, o provedor ajuda o operador, garantindo a conformidade com os requisitos da lei no nível da infraestrutura em que o ISPD do operador estará localizado: racks de equipamentos ou a nuvem. Ele também coleta um pacote de documentos, toma medidas organizacionais e técnicas para sua infraestrutura, de acordo com o 152-FZ.

Alguns provedores ajudam na documentação e fornecem meios técnicos de proteção para o próprio ISPD, ou seja, um nível acima da infraestrutura. O operador também pode terceirizar essas tarefas, mas a responsabilidade e as obrigações legais não desaparecem.

Realidade: referindo-se aos serviços de um provedor ou data center, você não pode transferir para ele as funções de um operador de dados pessoais e se livrar da responsabilidade. Se o provedor promete isso para você, então, para dizer o mínimo, é falso.

Mito 3. Tenho o pacote necessário de documentos e medidas. Eu armazeno dados pessoais com o provedor, que promete conformidade com 152-. Está tudo em céu aberto?

Sim, se você não esqueceu de assinar o pedido. De acordo com a lei, o operador pode confiar o processamento de dados pessoais a outra pessoa, por exemplo, ao mesmo provedor de serviços. Um pedido é um tipo de contrato, que lista o que o provedor de serviços pode fazer com os dados pessoais do operador.

O operador tem o direito de confiar o processamento de dados pessoais a outra pessoa com o consentimento do titular dos dados pessoais, a menos que seja estabelecido de outra forma pela Lei Federal, com base em um contrato celebrado com essa pessoa, incluindo um contrato estadual ou municipal, ou por adoção pelo órgão estadual ou municipal do ato relevante (doravante - a ordem operador). Uma pessoa que processa dados pessoais em nome do operador é obrigada a cumprir os princípios e regras para o processamento de dados pessoais previstos nesta Lei Federal.

Fonte: Cláusula 3, Artigo 6, 152-FZA obrigação do fornecedor de proteger a confidencialidade dos dados pessoais e garantir sua segurança de acordo com os requisitos especificados é imediatamente fixada:

As instruções do operador devem determinar a lista de ações (operações) com dados pessoais que serão executadas pela pessoa que processa os dados pessoais e o objetivo do processamento, a obrigação de tal pessoa manter a confidencialidade dos dados pessoais e garantir a segurança dos dados pessoais durante o processamento, bem como deve especificar os requisitos para a proteção de dados pessoais processados, de acordo com o artigo 19 desta lei federal.

Fonte: Cláusula 3, Artigo 6, 152-FZPara isso, o provedor é responsável perante o operador e não o assunto dos dados pessoais:

Se o operador confiar o processamento de dados pessoais a outra pessoa, ele será responsável perante o titular dos dados pessoais pelas ações da pessoa especificada. Uma pessoa que processa dados pessoais em nome do operador é responsável perante o operador.

Fonte: 152-FZ .Também é importante especificar a obrigação de garantir a proteção de dados pessoais na ordem:

A segurança dos dados pessoais durante o processamento no sistema de informações é garantida pelo operador deste sistema, que processa dados pessoais (doravante denominado operador) ou por uma pessoa que processa dados pessoais em nome do operador com base em um contrato concluído com essa pessoa (doravante denominada pessoa autorizada). O contrato entre o operador e a pessoa autorizada deve prever a obrigação da pessoa autorizada de garantir a segurança dos dados pessoais quando eles são processados no sistema de informações.

Fonte: Decreto do Governo da Federação Russa de 1º de novembro de 2012 nº 1119Realidade: se você fornecer dados pessoais ao provedor, assine o pedido. Na ordem, indique o requisito para garantir a proteção de assuntos pessoais. Caso contrário, você não está em conformidade com a lei referente à transferência do trabalho de processamento de dados pessoais para terceiros e o provedor referente à conformidade com o 152-FZ não lhe deve nada.

Mito 4. O Mossad me espia, ou eu definitivamente tenho o UZ-1

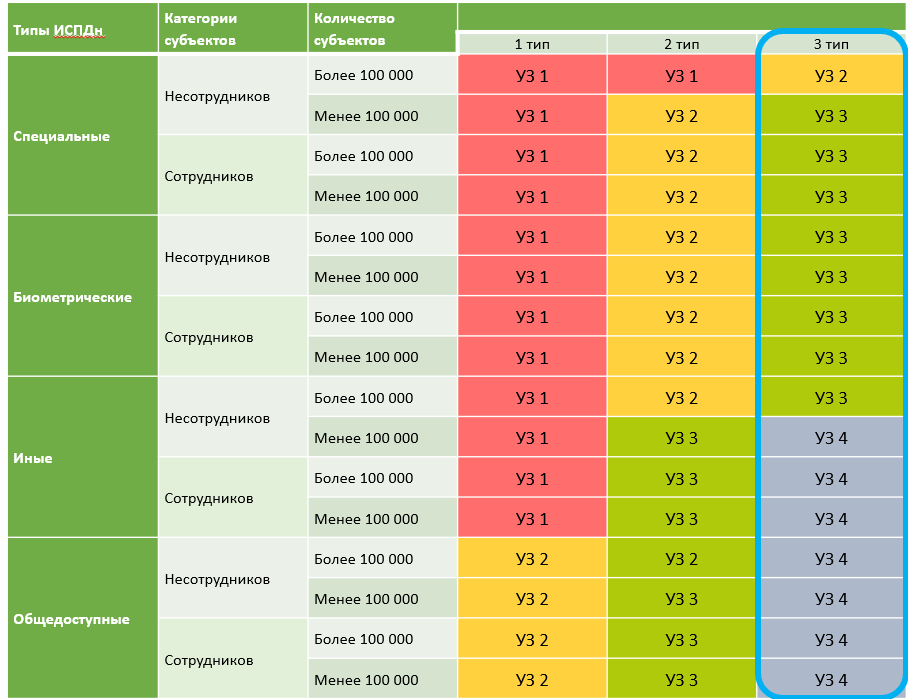

Alguns clientes provam insistentemente que possuem o nível 1 ou 2. de segurança do ISPD. Na maioria das vezes, não é assim. Lembre-se do material para descobrir por que isso acontece.

O KM, ou o nível de segurança, determina de onde você protegerá os dados pessoais.

Os seguintes pontos afetam o nível de segurança:

- tipo de dados pessoais (especiais, biométricos, públicos e outros);

- a quem os dados pessoais pertencem - funcionários ou não funcionários do operador de dados pessoais;

- o número de titulares de dados pessoais - mais ou menos de 100 mil

- tipos de ameaças reais.

Sobre os tipos de ameaças, somos informados pelo

Decreto do Governo da Federação Russa de 1º de novembro de 2012, nº 1119 . Aqui está uma descrição de cada uma com minha tradução gratuita para a linguagem humana.

Ameaças do primeiro tipo são relevantes para um sistema de informação se, para ele, ameaças relacionadas à presença de recursos não documentados (não declarados) no software do sistema usado no sistema de informação também forem relevantes para ele.Se você reconhece esse tipo de ameaça como relevante, acredita firmemente que os agentes da CIA, MI-6 ou MOSSAD colocaram um marcador no sistema operacional para roubar do seu ISPD os dados pessoais de entidades específicas.

Ameaças do 2º tipo são relevantes para o sistema de informação se, para ele, ameaças relacionadas à presença de recursos não documentados (não declarados) no software aplicativo usado no sistema de informação também forem relevantes para ele.Se você acha que as ameaças do segundo tipo são o seu caso, está dormindo e vê como os mesmos agentes da CIA, MI-6, MOSSAD, um hacker solitário ou um grupo colocaram marcadores em algum pacote de software de escritório para caçar especificamente para seus dados pessoais. Sim, existem softwares aplicativos duvidosos como o µTorrent, mas você pode fazer uma lista de softwares permitidos para instalação e assinar um contrato com os usuários, não conceder direitos de administrador local aos usuários etc.

Ameaças do 3º tipo são relevantes para um sistema de informação se as ameaças relevantes a ele não estiverem relacionadas à presença de recursos não documentados (não declarados) no sistema e no software aplicativo usado no sistema de informações.Ameaças dos tipos 1 e 2 não combinam com você, o que significa que você está aqui.

Nós resolvemos os tipos de ameaças, agora estamos olhando para qual nível de segurança nosso ISPD terá.

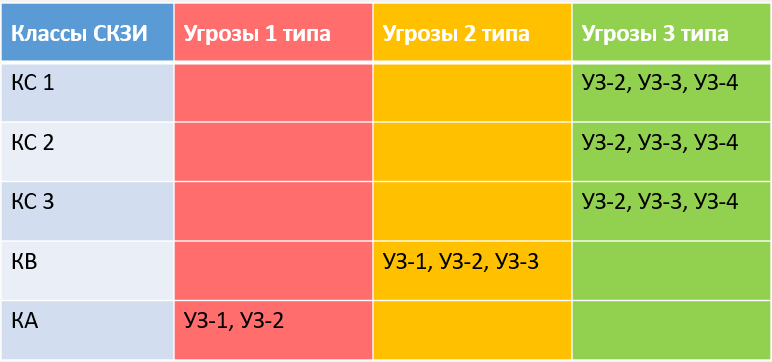

A tabela é baseada na correspondência prescrita no Decreto do Governo da Federação Russa de 1º de novembro de 2012, nº 1119 .

A tabela é baseada na correspondência prescrita no Decreto do Governo da Federação Russa de 1º de novembro de 2012, nº 1119 .Se escolhermos o terceiro tipo de ameaças urgentes, na maioria dos casos, teremos o UZ-3. A única exceção quando as ameaças dos tipos 1 e 2 não são relevantes, mas o nível de segurança ainda será alto (UZ-2) são empresas que processam dados pessoais especiais de não funcionários no valor de mais de 100.000.Por exemplo, empresas envolvidas em diagnóstico e renderização médica serviços médicos.

Também existe o UZ-4, e é encontrado principalmente em empresas cujos negócios não estão relacionados ao processamento de dados pessoais de não funcionários, ou seja, clientes ou contratados, ou o banco de dados pessoal é pequeno.

Por que é tão importante não exagerar no nível de segurança? Tudo é simples: um conjunto de medidas e meios de proteção para garantir esse nível de segurança dependerá disso. Quanto mais alto o ultrassom, mais precisará ser feito organizacional e tecnicamente (leia-se: mais dinheiro e nervos você precisará gastar).

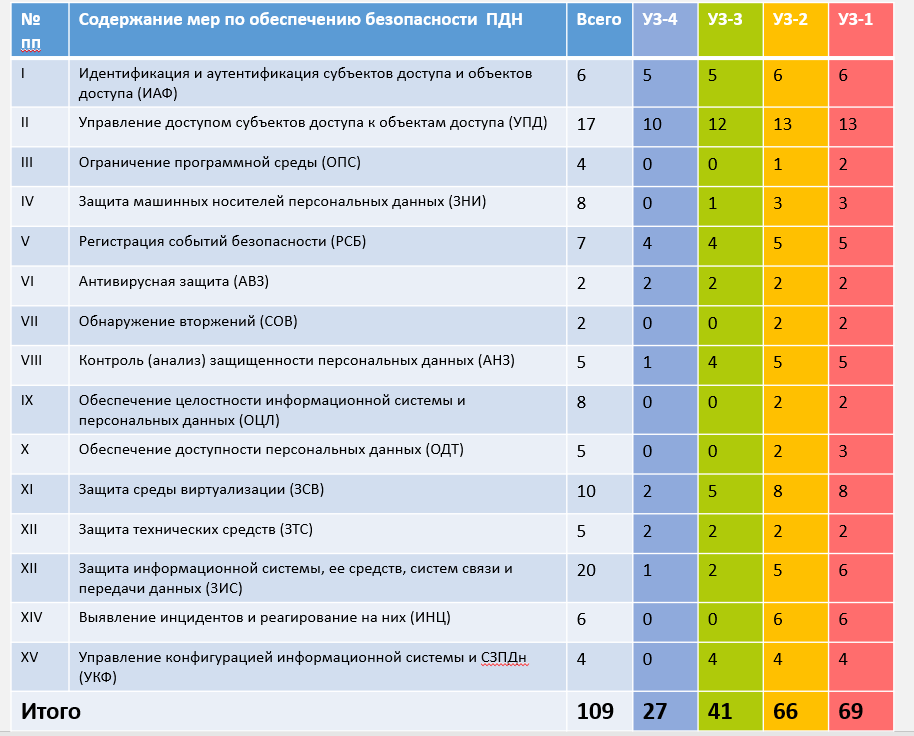

Aqui, por exemplo, é como o conjunto de medidas de segurança está mudando de acordo com o mesmo PP-1119.

Agora, estamos analisando como, dependendo do nível de segurança escolhido, a lista de medidas necessárias é alterada de acordo com a

Ordem do FSTEC da Rússia nº 21, de 18/02/2013. Há um longo anexo a este documento, onde são determinadas as medidas necessárias. Existem 109 deles, para cada KM, as medidas obrigatórias são identificadas e marcadas com um sinal de “+” - elas são calculadas com precisão na tabela abaixo. Se você deixar apenas os necessários para o UZ-3, obterá 41.

Realidade:

Realidade: se você não coleta análises ou biometria de clientes, não fica

paranóico com os favoritos nos sistemas e aplicativos, então provavelmente você possui o UZ-3. Para ele, há uma lista sensata de medidas organizacionais e técnicas que realmente podem ser implementadas.

Mito 5. Todos os meios de proteção (SZI) de dados pessoais devem ser certificados pelo FSTEC da Rússia

Se você deseja ou é obrigado a realizar a certificação, provavelmente precisará usar equipamento de proteção certificado. A certificação será realizada pelo licenciado do FSTEC da Rússia, que:

- interessado em vender SZI mais certificado;

- terá medo da revogação da licença pelo regulador se algo der errado.

Se você não precisa de certificação e está pronto para confirmar que cumpriu os requisitos de outra maneira, o que é chamado na

Ordem do FSTEC da Rússia No. 21 "Avaliação da eficácia das medidas para garantir a segurança dos dados pessoais implementados como parte do sistema de proteção de dados pessoais", o SZI certificado não é necessário para você. Vou tentar brevemente dar uma justificativa.

O parágrafo 2 do artigo 19 152-FZ declara que é necessário usar equipamentos de proteção que tenham sido aprovados no procedimento de avaliação da conformidade da maneira prescrita

:

Garantir a segurança dos dados pessoais, em particular:

[...]

3) usando os procedimentos para avaliar a conformidade dos recursos de proteção de informações que passaram da maneira estabelecidaNo

parágrafo 13 do PP-1119 , também há um requisito para usar ferramentas de proteção de informações que foram aprovadas no procedimento para avaliar a conformidade com os requisitos legais:

[...]

o uso de ferramentas de proteção de informações que tenham sido aprovadas no procedimento de avaliação do cumprimento dos requisitos da legislação da Federação Russa no campo da segurança da informação, no caso em que o uso de tais meios seja necessário para neutralizar as ameaças atuais.O parágrafo 4 da Ordem do FSTEC No. 21 praticamente duplica o parágrafo PP-1119:

As medidas para garantir a segurança dos dados pessoais são implementadas, entre outras coisas, por meio do uso de ferramentas de proteção de informações no sistema de informações que passaram no procedimento de avaliação da conformidade da maneira prescrita nos casos em que o uso de tais ferramentas é necessário para neutralizar as ameaças atuais à segurança dos dados pessoais.O que essas formulações têm em comum? Correto - eles não exigem o uso de equipamento de proteção certificado. O fato é que existem várias formas de avaliação da conformidade (certificação voluntária ou obrigatória, declaração de conformidade). A certificação é apenas uma delas. O operador pode usar fundos não certificados, mas será necessário demonstrar ao regulador durante a verificação que eles foram submetidos a algum procedimento de avaliação da conformidade de alguma forma.

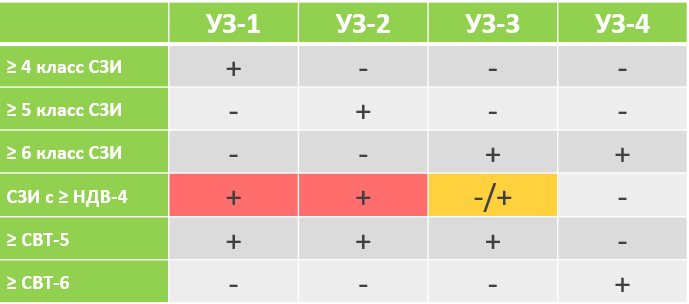

Se o operador decidir usar equipamento de proteção certificado, é necessário escolher um SZI de acordo com o ultrassom, conforme indicado claramente no

Pedido No. 21 da

FSTEC :

As medidas técnicas para proteger os dados pessoais são implementadas através do uso de ferramentas de segurança da informação, incluindo ferramentas de software (software e hardware) nas quais são implementadas, tendo as funções de segurança necessárias.

Ao usar proteção de informações, meios certificados de acordo com os requisitos de segurança das informações nos sistemas de informação: Cláusula 12 da Ordem no 21 do FSTEC da Rússia .Realidade: a

Cláusula 12 da Ordem no 21 do FSTEC da Rússia .Realidade: a lei não exige o uso de remédios certificados.

Mito 6. Preciso de proteção criptográfica.

Aqui estão algumas nuances:

- Muitas pessoas acreditam que a criptografia é necessária para qualquer ISPDn. De fato, eles precisam ser usados apenas se o operador não vir por si mesmo outras medidas de segurança, além do uso de criptografia.

- Se não houver criptografia, será necessário usar o CPSI certificado pelo FSB.

- Por exemplo, você decide hospedar o ISPD na nuvem de um provedor de serviços, mas não confia nele. Você descreve suas preocupações no modelo de ameaças e intrusos. Você tem PDN, então decidiu que a criptografia é a única maneira de proteção: criptografará máquinas virtuais, criará canais seguros por meio de proteção criptográfica. Nesse caso, é necessário aplicar certificados de proteção de informações criptográficas certificados pelo FSB da Rússia.

- As medidas certificadas de proteção de informações criptográficas são selecionadas de acordo com um certo nível de segurança, de acordo com o Pedido nº 378 do FSB .

Para ISPDn com UZ-3, é possível usar KS1, KS2, KS3.

O KC1 é, por exemplo, o C-Terra Virtual Gateway 4.2 para proteção de canal.KC2, KC3 são representados apenas por sistemas de hardware e software, como: Coordenador ViPNet, APKs continentais, S-Terra Gateway, etc.Se você possui UZ-2 ou 1, precisará de KV1, 2 e KA. Estes são sistemas específicos de hardware e software, são difíceis de operar e as características de desempenho são modestas. Realidade: a lei não obriga a usar o FSIS certificado pelo FSB.

Realidade: a lei não obriga a usar o FSIS certificado pelo FSB.