Com que frequência você compra algo espontaneamente, sucumbindo à publicidade legal, e então essa coisa originalmente desejada acumula poeira em um armário, despensa ou garagem até a próxima limpeza geral ou mudança? Como resultado, decepção devido a expectativas injustificadas e desperdício de dinheiro. Muito pior quando isso acontece nos negócios. Muitas vezes, os truques de marketing são tão bons que as empresas adquirem uma solução cara sem ver a imagem completa de sua aplicação. Enquanto isso, os testes de avaliação do sistema ajudam a entender como preparar a infraestrutura para a integração, qual funcionalidade e até que ponto deve ser implementado. Assim, você pode evitar um grande número de problemas devido à escolha do produto "às cegas". Além disso, a introdução de um “piloto” competente trará aos engenheiros muito menos células nervosas danificadas e cabelos grisalhos. Vamos ver por que o teste piloto é tão importante para um projeto bem-sucedido, usando o exemplo de uma ferramenta popular para controlar o acesso à rede corporativa - Cisco ISE. Vamos considerar opções padrão e completamente não padronizadas para aplicar a solução encontrada em nossa prática.

Cisco ISE - servidor Radius em esteróides

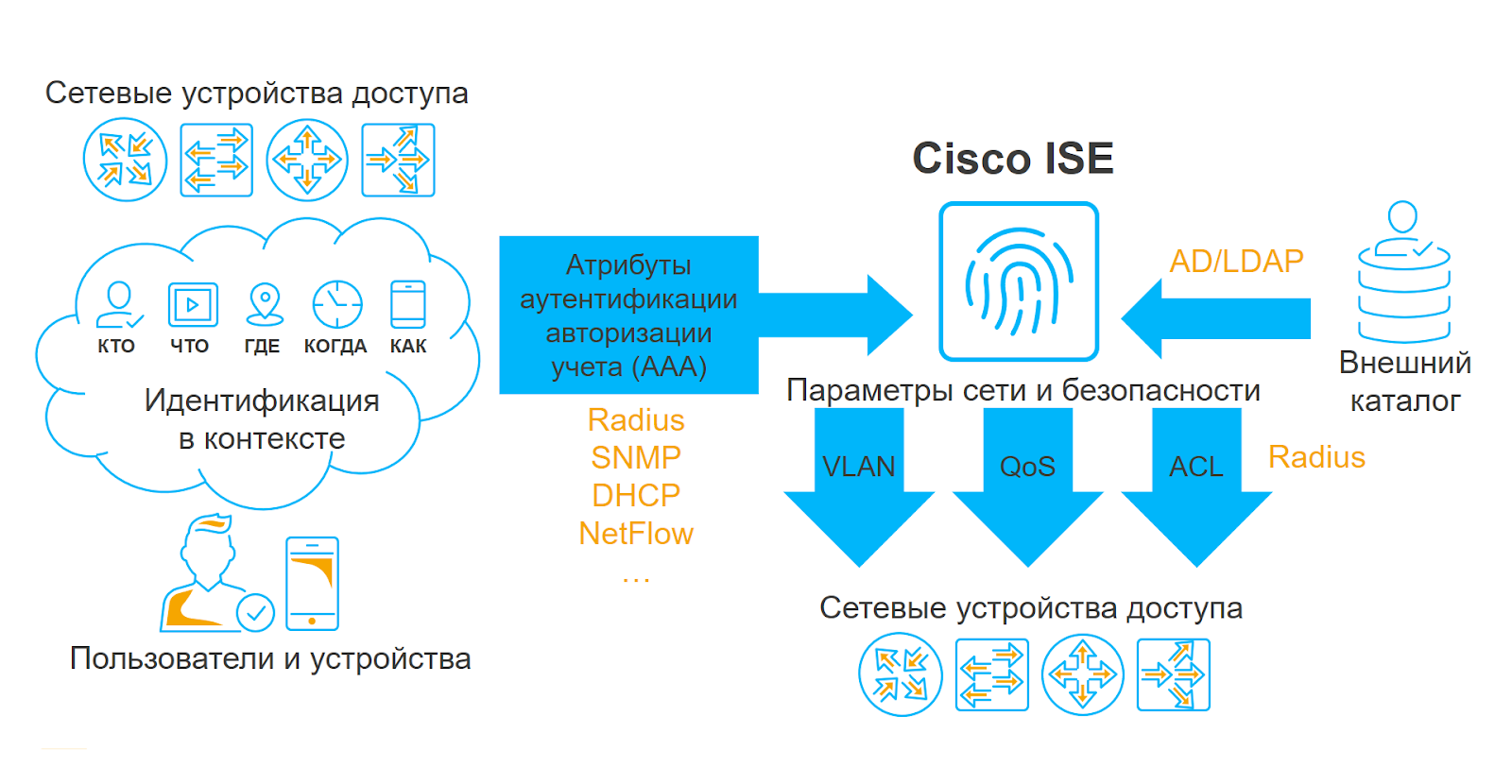

O Cisco Identity Services Engine (ISE) é uma plataforma para criar um sistema de controle de acesso para a rede local de uma organização. Na comunidade de especialistas, o produto por suas propriedades foi apelidado de "servidor Radius em esteróides". Porque Em essência, a solução é um servidor Radius, para o qual um grande número de serviços e "chips" adicionais foram parafusados, permitindo que você receba uma grande quantidade de informações contextuais e aplique o conjunto de dados resultante nas políticas de acesso.

Como qualquer outro servidor Radius, o Cisco ISE interage com equipamentos de rede do nível de acesso, coleta informações sobre todas as tentativas de conexão à rede corporativa e, com base nas políticas de autenticação e autorização, permite ou nega o acesso dos usuários à LAN. No entanto, a possibilidade de criação de perfil, agendamento e integração com outras soluções de segurança da informação pode complicar significativamente a lógica da política de autorização e, assim, resolver tarefas bastante difíceis e interessantes.

O implemento não pode ser pilotado: por que precisamos de testes?

O valor do teste piloto está na demonstração de todos os recursos do sistema em uma infraestrutura específica de uma organização específica. Estou convencido de que pilotar o Cisco ISE antes da implantação é útil para todos os participantes do projeto, e é por isso.

Para os integradores, isso dá uma idéia clara das expectativas do cliente e ajuda a formular a tarefa técnica correta, contendo muito mais detalhes do que a frase comum "faça tudo certo". O "piloto" nos permite sentir toda a dor do cliente, entender quais tarefas são prioritárias para ele e quais são secundárias. Para nós, é uma ótima oportunidade de descobrir com antecedência quais equipamentos são usados na organização, como a implementação ocorrerá, em quais locais, onde eles estão localizados e assim por diante.

Durante o teste piloto, os clientes veem o sistema real em ação, familiarizam-se com sua interface, podem verificar se é compatível com seu hardware e obter uma visão holística de como a solução funcionará após uma implementação completa. Um "piloto" é o exato momento em que você pode ver todas as "armadilhas" que provavelmente encontrará durante a integração e decidir quantas licenças precisa adquirir.

O que pode "emergir" durante o "piloto"

Então, como você se prepara para a implementação do Cisco ISE? De nossa experiência, contamos 4 pontos principais que são importantes a considerar no processo de teste piloto do sistema.

Fator de forma

Primeiro, você precisa decidir em qual fator de forma o sistema será implementado: físico ou virtual. Cada opção tem vantagens e desvantagens. Por exemplo, a força da melhoria física é o desempenho previsto, mas não devemos esquecer que esses dispositivos se tornam obsoletos ao longo do tempo. As elevações virtuais são menos previsíveis porque Eles dependem do equipamento no qual o ambiente de virtualização está implantado, mas, ao mesmo tempo, têm uma vantagem séria: se houver suporte, eles sempre poderão ser atualizados para a versão mais recente.

O seu equipamento de rede é compatível com o Cisco ISE?

Obviamente, o cenário ideal seria conectar todos os equipamentos ao sistema de uma só vez. No entanto, isso nem sempre é possível, pois muitas organizações ainda usam comutadores não gerenciados ou comutadores que não suportam algumas das tecnologias nas quais o Cisco ISE é executado. A propósito, não se trata apenas de switches, mas também de controladores de rede sem fio, concentradores de VPN e qualquer outro equipamento ao qual os usuários se conectem. Na minha prática, houve casos em que, após demonstrar o sistema para uma implementação completa, o cliente atualizou quase toda a frota de switches de nível de acesso para os modernos equipamentos da Cisco. Para evitar surpresas desagradáveis, vale a pena descobrir antecipadamente a proporção de equipamentos não suportados.

Todos os seus dispositivos são típicos?

Em qualquer rede, existem dispositivos típicos que não devem ser difíceis de conectar: estações de trabalho, telefones IP, pontos de acesso Wi-Fi, câmeras de vídeo e assim por diante. Mas também acontece que dispositivos não padrão, por exemplo, conversores de sinal de barramento RS232 / Ethernet, interfaces de fonte de alimentação ininterrupta, vários equipamentos de processamento etc. devem estar conectados à LAN. É importante determinar a lista desses dispositivos com antecedência, para que você já tenha um entendimento no estágio de implementação, como tecnicamente eles trabalharão com o Cisco ISE.

Diálogo construtivo com especialistas em TI

Geralmente, os clientes do Cisco ISE são departamentos de segurança, sendo os departamentos de TI geralmente responsáveis pela configuração dos switches de nível de acesso e do Active Directory. Portanto, a interação produtiva dos profissionais de segurança e TI é uma das condições importantes para uma implementação do sistema sem problemas. Se os últimos percebem a integração "com hostilidade", vale a pena explicar a eles como a solução será útil para o departamento de TI.

Os 5 principais casos de usuário do Cisco ISE

Em nossa experiência, a funcionalidade necessária do sistema também é detectada no estágio de teste piloto. Abaixo estão alguns dos casos mais populares e menos comuns de uso da solução.

Acesso seguro à LAN com EAP-TLS

Como mostram os resultados da pesquisa de nossos clientes, geralmente os atacantes usam soquetes comuns para penetrar na rede da empresa, na qual estão conectadas impressoras, telefones, câmeras IP, pontos Wi-Fi e outros dispositivos de rede não pessoais. Portanto, mesmo que o acesso à rede seja baseado na tecnologia dot1x, mas protocolos alternativos sejam usados sem o uso de certificados de autenticação do usuário, há uma alta probabilidade de um ataque bem-sucedido com interceptação de sessão e força bruta de senha. No caso do Cisco ISE, será muito mais difícil obter um certificado - para isso, os hackers precisarão de muito mais poder computacional, portanto, este caso é muito eficaz.

Acesso sem fio SSID duplo

A essência desse cenário é usar 2 identificadores de rede (SSIDs). Um deles pode ser chamado condicionalmente "convidado". Por meio dele, convidados e funcionários da empresa podem entrar na rede sem fio. Ao tentar se conectar, os últimos são redirecionados para um portal especial onde ocorre o provisionamento. Ou seja, um certificado é emitido para o usuário e seu dispositivo pessoal é configurado para se reconectar automaticamente ao segundo SSID, que já usa o EAP-TLS com todas as vantagens do primeiro caso.

Desvio e criação de perfil de autenticação MAC

Outro caso popular é determinar automaticamente o tipo de dispositivo a ser conectado e aplicar as restrições corretas. Como ele é interessante? O fato é que ainda existem alguns dispositivos que não oferecem suporte à autenticação sob o protocolo 802.1X. Portanto, esses dispositivos devem ser lançados na rede pelo endereço MAC, o que é bastante fácil de falsificar. Aqui o Cisco ISE vem em socorro: com a ajuda do sistema, você pode ver como o dispositivo se comporta na rede, compilar seu perfil e associá-lo a um grupo de outros dispositivos, por exemplo, um telefone IP e uma estação de trabalho. Quando um invasor tenta falsificar um endereço MAC e se conectar à rede, o sistema verá que o perfil do dispositivo foi alterado, sinalizará um comportamento suspeito e não permitirá que um usuário suspeito entre na rede.

Eap-encadeamento

A tecnologia de encadeamento EAP implica autenticação seqüencial do PC e da conta do usuário em funcionamento. Este caso é generalizado porque Muitas empresas ainda não aceitam a conexão dos dispositivos pessoais dos funcionários à LAN corporativa. Usando essa abordagem de autenticação, você pode verificar se uma estação de trabalho específica é membro de um domínio e, se o resultado for negativo, o usuário não acessará a rede ou efetuará login, mas com certas restrições.

Postura

Este caso consiste em avaliar a conformidade do software da estação de trabalho com os requisitos de segurança da informação. Usando esta tecnologia, você pode verificar se o software na estação de trabalho está atualizado, se os recursos de segurança estão instalados nela, se o firewall do host está configurado etc. Curiosamente, essa tecnologia também permite resolver outras tarefas que não estão relacionadas à segurança, por exemplo, verificar a presença dos arquivos necessários ou instalar o software em todo o sistema.

Os cenários de uso do Cisco ISE, como autenticação de domínio de passagem (ID passiva), microssegmentação e filtragem com base em SGT, bem como integração com sistemas de gerenciamento de dispositivos móveis (MDM) e scanners de vulnerabilidade (Scanners de vulnerabilidade) também são menos comuns.

Projetos não padronizados: por que mais o Cisco ISE pode ser necessário ou três casos raros de nossa prática

Controle de Acesso ao Servidor Linux

Depois que resolvemos um caso não trivial para um dos clientes que já tinha o sistema Cisco ISE implementado: precisávamos encontrar uma maneira de controlar as ações do usuário (principalmente administradores) em servidores executando o Linux. Em busca de uma resposta, tivemos a ideia de usar o software PAM Radius Module gratuito, que nos permite efetuar login em servidores baseados em Linux com autenticação em um servidor de raio externo. Tudo a esse respeito seria bom se não fosse um "mas": o servidor radius, enviando uma resposta à solicitação de autenticação, retorna apenas o nome da conta e o resultado é uma avaliação aceita ou rejeitada. Enquanto isso, para autorização no Linux, você precisa atribuir pelo menos mais um parâmetro - o diretório inicial, para que o usuário chegue ao menos em algum lugar. Não encontramos uma maneira de atribuir isso como um atributo radius; portanto, escrevemos um script especial para criar contas remotamente em hosts no modo semiautomático. Essa tarefa era bastante viável, pois estávamos lidando com contas de administrador, cujo número não era tão grande. Em seguida, os usuários foram ao dispositivo necessário, após o qual receberam o acesso necessário. Surge uma pergunta razoável: é obrigatório usar o Cisco ISE nesses casos? Na verdade, não - qualquer servidor radius funcionará, mas como o cliente já possuía esse sistema, adicionamos um novo recurso a ele.

Um inventário de hardware e software em uma LAN

Uma vez, estávamos trabalhando em um projeto para entregar o Cisco ISE a um cliente sem um “piloto” preliminar. Não havia requisitos claros para a solução, além de tudo o que estávamos lidando com uma rede plana e não segmentada, o que complicou nossa tarefa. Durante o projeto, configuramos todos os métodos de criação de perfil possíveis suportados pela rede: integração com NetFlow, DHCP, SNMP, AD, etc. Como resultado, o acesso MAR foi configurado com a capacidade de entrar na rede se a autenticação falhar. Ou seja, mesmo que a autenticação não fosse bem-sucedida, o sistema ainda deixaria o usuário entrar na rede, coletaria informações sobre ele e gravaria no banco de dados ISE. Esse monitoramento da rede ao longo de várias semanas nos ajudou a identificar sistemas de plug-in e dispositivos não pessoais e desenvolver uma abordagem para sua segmentação. Depois disso, configuramos adicionalmente o agendamento da instalação do agente nas estações de trabalho para coletar informações sobre o software instalado nelas. Qual é o resultado? Conseguimos segmentar a rede e determinar a lista de softwares que precisavam ser removidos das estações de trabalho. Não vou me esconder, as tarefas adicionais de distribuição de usuários por grupos de domínio e delimitação de direitos de acesso levaram bastante tempo, mas dessa maneira obtivemos uma imagem completa do tipo de hardware que o cliente tinha na rede. A propósito, isso não foi difícil devido ao bom trabalho de criação de perfis pronto para uso. Bem, e onde os perfis não ajudaram, nós mesmos analisamos, destacando a porta do switch à qual o equipamento estava conectado.

Instalação remota de software nas estações de trabalho

Este caso é um dos mais estranhos na minha prática. Quando um cliente veio até nós gritando por ajuda - algo deu errado durante a implementação do Cisco ISE, tudo quebrou e ninguém mais pôde acessar a rede. Começamos a entender e descobrimos o seguinte. A empresa tinha 2.000 computadores, gerenciados por um administrador de domínio por falta de um controlador de domínio. Para fins de programação, o Cisco ISE foi introduzido na organização. Era necessário entender de alguma forma se o antivírus estava instalado nos PCs existentes, se o ambiente do software foi atualizado etc. E como o equipamento de rede foi trazido para o sistema pelos administradores de TI, é lógico que eles tivessem acesso a ele. Depois de ver como ele funciona e depois de agendar seus PCs, os administradores tiveram a idéia de instalar o software nas estações de trabalho dos funcionários remotamente, sem visitas pessoais. Imagine quantos passos você pode economizar em um dia! Os administradores realizaram várias verificações na estação de trabalho quanto à presença de um arquivo específico no diretório C: \ Arquivos de Programas e, na sua ausência, a correção automática foi iniciada com um link que levava ao armazenamento do arquivo de instalação .exe. Isso permitiu que usuários comuns entrassem no compartilhamento de arquivos e baixassem o software necessário a partir daí. Infelizmente, o administrador não conhecia bem o sistema ISE e danificou os mecanismos de pós-compartilhamento - ele escreveu a política incorretamente, o que levou ao problema ao qual estávamos conectados à solução. Pessoalmente, estou sinceramente surpreso com essa abordagem criativa, porque seria muito mais barato e menos trabalhoso criar um controlador de domínio. Mas como a Prova de conceito funcionou.

Leia mais sobre as nuances técnicas que surgem ao implementar o Cisco ISE, consulte

o artigo do meu colega

“Implementando o Cisco ISE. O olhar de um engenheiro .

"Artyom Bobrikov, Engenheiro de Design, Centro de Segurança da Informação, Jet InfosystemsPosfácio :

Apesar de este post falar sobre o sistema Cisco ISE, os problemas descritos são relevantes para toda a classe de soluções NAC. Não é tão importante qual solução do fornecedor está planejada para implementação - a maioria das opções acima permanecerá aplicável.