Por causa do meu trabalho, muitas vezes encontro várias manifestações de fraude na rede e, é claro, recursos de phishing.

Quando se trata de sites de phishing, a primeira coisa que vem à mente são vários esquemas criados para roubar senhas e outras informações de interesse dos criminosos cibernéticos. Mas os vetores para o uso de recursos de phishing são muito diversos. Portanto, a definição de phishing dada, digamos, na Wikipedia, não revela totalmente sua essência.

Por exemplo, sites duplicados criados não para roubar dados, mas para enganar as contrapartes. Por que não phishing? O interesse dos fraudadores na criação desses sites não diminui há dez anos, e é necessário fazer uma reserva de que não se trata de sites como "vender materiais de construção baratos, dinheiro adiantado", mas de sites duplos de empresas reais.

Aqui estão estes:

Na primeira foto, o site original da empresa química, na segunda - seu clone. Este exemplo não foi escolhido por acaso. Primeiro, este clone já atraiu a atenção de vários pesquisadores e, segundo, é surpreendentemente tenaz. O nome de domínio TOAZ.PW foi registrado em novembro do ano passado.

Vamos dar uma olhada mais de perto neste site e ver como esse esquema fraudulento funciona. A primeira coisa que chama sua atenção são as fontes. Aparentemente, eles estavam perdidos em algum lugar no processo de copiar um site com um grabber. Mas o restante do recurso parece bastante autêntico, exceto que as notícias sobre ele não são atualizadas desde outubro de 2018.

Tudo o mais interessante começa na seção "Contatos". Os telefones indicados na página não têm relação com esta empresa. Mas retornaremos aos telefones. Eles servirão como a pista principal.

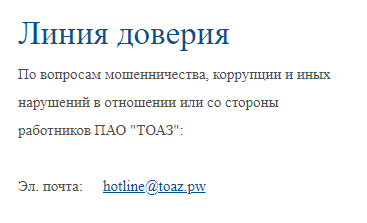

Nós olhamos mais longe. Os endereços de email também diferem daqueles indicados neste recurso. Particularmente tocante nessa luz é a mensagem de aviso de fraude copiada do site da empresa. Os invasores substituíram cuidadosamente o endereço da "linha de confiança" pelo seu, deixando o texto praticamente inalterado.

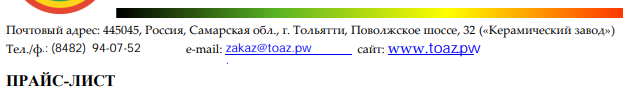

O próximo elemento são as listas de preços. No site original, eles estão disponíveis em formato PDF. No mesmo formato, eles migraram para um site falso, perdendo números de telefone e endereços de email reais. É impressionante que os golpistas nem se importaram com a escolha das fontes. E assim vai ...

Considerando que apenas os detalhes de contato sofreram alterações, pode-se presumir que o site duplo foi criado para enganar os contratantes em potencial da empresa.

Em termos gerais, o esquema de trapaça se parece com o seguinte:

- Criamos um site duplo de uma empresa respeitável

- Enviamos cartas para clientes em potencial em nome da empresa

- Atrair ainda mais clientes em potencial

- Recebemos um adiantamento pelo fornecimento de produtos

- ???????

- LUCRO

O dinheiro geralmente é transferido para as contas de empresas de um dia, mas essa é uma história completamente diferente, que, no entanto, pode ser discutida em um artigo separado.

O esquema fraudulento em si é tão antigo quanto o mundo, mas ainda permanece bastante eficaz. Com uma ressalva. Um site duplo não é suficiente. A vida útil dos recursos de phishing tem vida curta (o TOAZ.PW está suspenso na rede há seis meses - uma exceção à regra), o que significa que os fraudadores precisam criar constantemente novos sites.

E eles são rápidos. A análise dos dados Whois, endereços de e-mail e números de telefone permite obter mais duas duplicatas do site desejado sem pensar: toaoz.ru e toaoz.com. Um deles já está morto (mas o arquivo da web se lembra de tudo), enquanto o segundo parece ter caído do CSS.

Curiosamente, apesar dos endereços de email no formato ***@toaz.pw, os atacantes realmente usam os servidores de email Mail.Ru e Yandex. É mais conveniente.

Cavando mais. Recursos menos interessantes permanecem no mesmo IP com toaoz.com:

- uralechem.com

- min-udo.org

- agrocenter-eurochem.info

Os dois últimos no momento da redação deste artigo não estão mais disponíveis, mas o primeiro - um clone do site de Uralchem ainda está vivo.

Uma pesquisa adicional permite obter uma dúzia de nomes de domínio mais usados para criar sites clones para empresas da indústria química.

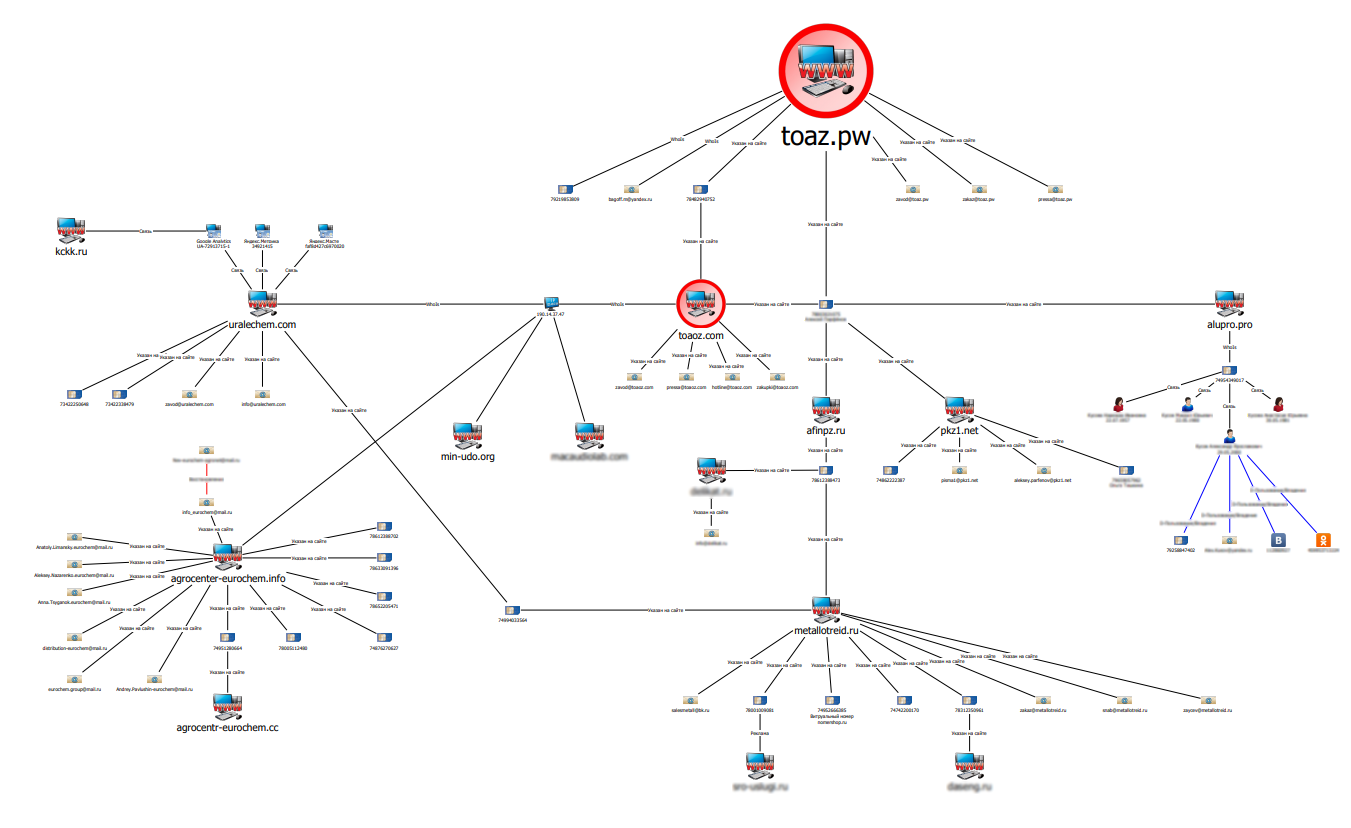

Levaria muito tempo para pintar todo o processo de pesquisa, então aqui está um diagrama simplificado dos relacionamentos entre os recursos de phishing.

O diagrama não indica todos os recursos; além disso, contém dados pessoais intencionalmente ocultos, além de números de telefone e nomes de alguns sites que não estão diretamente relacionados ao esquema criminal.

Alguns dos telefones iluminados aparecem nos mecanismos de pesquisa em conjunto com vários serviços para recebimento anônimo de confirmações por SMS.

Uma análise rápida dos recursos sugere que esse esquema está enraizado em fraudadores que criaram clones dos sites da Eurochem há vários anos.

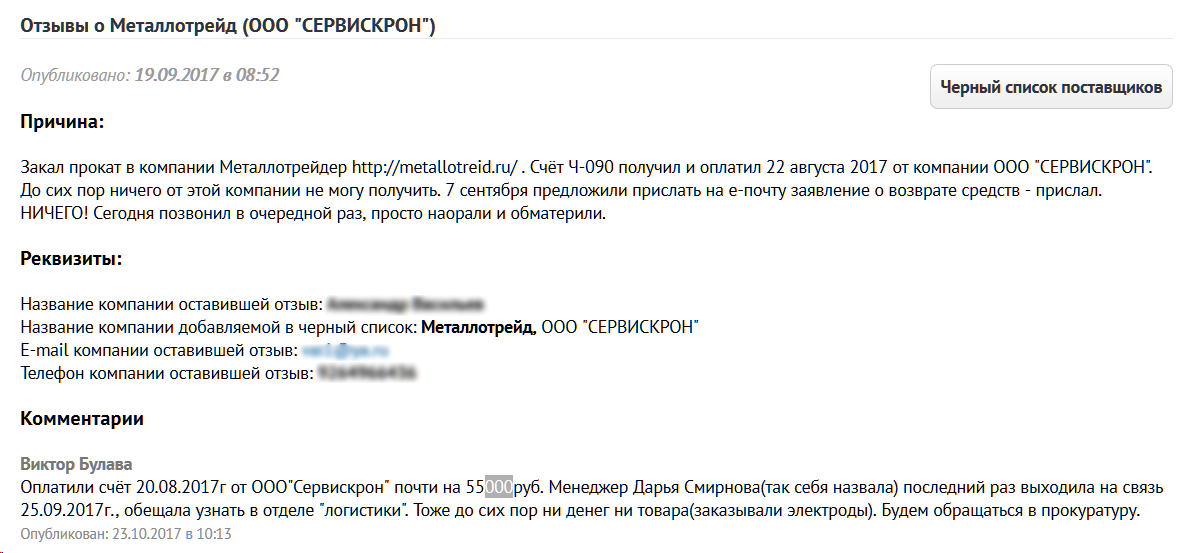

Na rede, você encontra críticas de empreendedores que se tornaram vítimas desses sites. Muitos deles são bastante determinados, com a intenção de defender sua verdade e seu dinheiro no tribunal. Mas é que eles mal percebem que terão que processar não com um fornecedor sem escrúpulos, mas com uma empresa de um dia, cujos ativos tendem a zero. Nos registros de pessoas jurídicas, é possível encontrar muitas “LLCs” em relação às quais processos de execução estão abertos.

Mas definitivamente não há nada a tirar deles. Há muito tempo que o dinheiro entra no bolso dos organizadores desse negócio.

Os fraudadores não se limitam à Rússia. Muitos sites de phishing têm versões em inglês e discutem ativamente o "golpe da Rússia" em fóruns estrangeiros.

Alguns recursos até fazem

listas de organizações que não valem a pena lidar. Entre elas, existem especialmente muitas empresas do setor de petróleo e gás, o que é compreensível - a direção é muito monetária. Nestas listas, você também pode encontrar os endereços de sites que se tornaram os heróis da

seleção de hoje .

As razões para a popularidade desse esquema são muitas. Ao contrário dos fraudadores, lucrando com indivíduos, o engano é legal. os indivíduos têm benefícios muito maiores, permitindo que os atacantes recebam milhões de rublos por várias transações.

Além disso, essa fraude não é revelada imediatamente. A interrupção do fornecimento não é uma ocorrência tão rara nos negócios; portanto, os golpistas tentam prolongar seu tempo o máximo possível, apresentando várias explicações para atrasos. Eles usam esse tempo para cobrir seus rastros e sacar fundos. Quando a vítima finalmente percebe que foi enganada, o tempo para investigar o crime "em perseguição" está irremediavelmente perdido.

Há outra razão para o sucesso desse negócio criminoso. Ao criar clones dos sites de grandes empresas, os golpistas não lhes causam danos diretos. Até certo ponto, apenas sua reputação sofre, e mesmo assim de maneira muito indireta.

Portanto, os gigantes industriais são extremamente relutantes em lidar com esses recursos de phishing. Terceiros são ainda mais difíceis de lidar. De fato, se uma empresa cujo site foi copiado por criminosos cibernéticos pode usar várias alavancas de influência legais, por exemplo, para exigir a cessação do uso indevido da marca, as vítimas de phishing não têm outra opção senão provar que o site é de propriedade de golpistas e usado para fins ilegais. E aqui eles se deparam com uma série de dificuldades, porque o fato da fraude, ou melhor, da intenção, ainda precisa ser provado. E qualquer advogado sabe que a fraude é um dos crimes mais difíceis em termos de coleta de provas, especialmente quando se trata de relações entre pessoas jurídicas.

O que resta fazer? Clientes - adote uma abordagem mais cuidadosa para verificar as contrapartes e não transfira dinheiro para a conta do próximo “Vetor” da LLC. E as empresas industriais não ignoram o problema, mas monitoram a aparência dos clones de seus recursos e tomam as medidas necessárias em tempo hábil. Além disso, todas as ferramentas necessárias para isso estão disponíveis atualmente. A única questão é o desejo da organização de cuidar da segurança de seus clientes em potencial.