No domínio público, foi encontrado um banco de dados do MongoDB que não requer autenticação, que contém informações das estações de ambulância de Moscou (SSMP).

Infelizmente, esse não é o único problema: em primeiro lugar, desta vez os dados realmente vazaram e, em segundo lugar, todas as informações confidenciais foram armazenadas em um servidor localizado na Alemanha ( eu gostaria de perguntar se isso viola alguma lei ou instruções departamentais? ) .

: . . , .

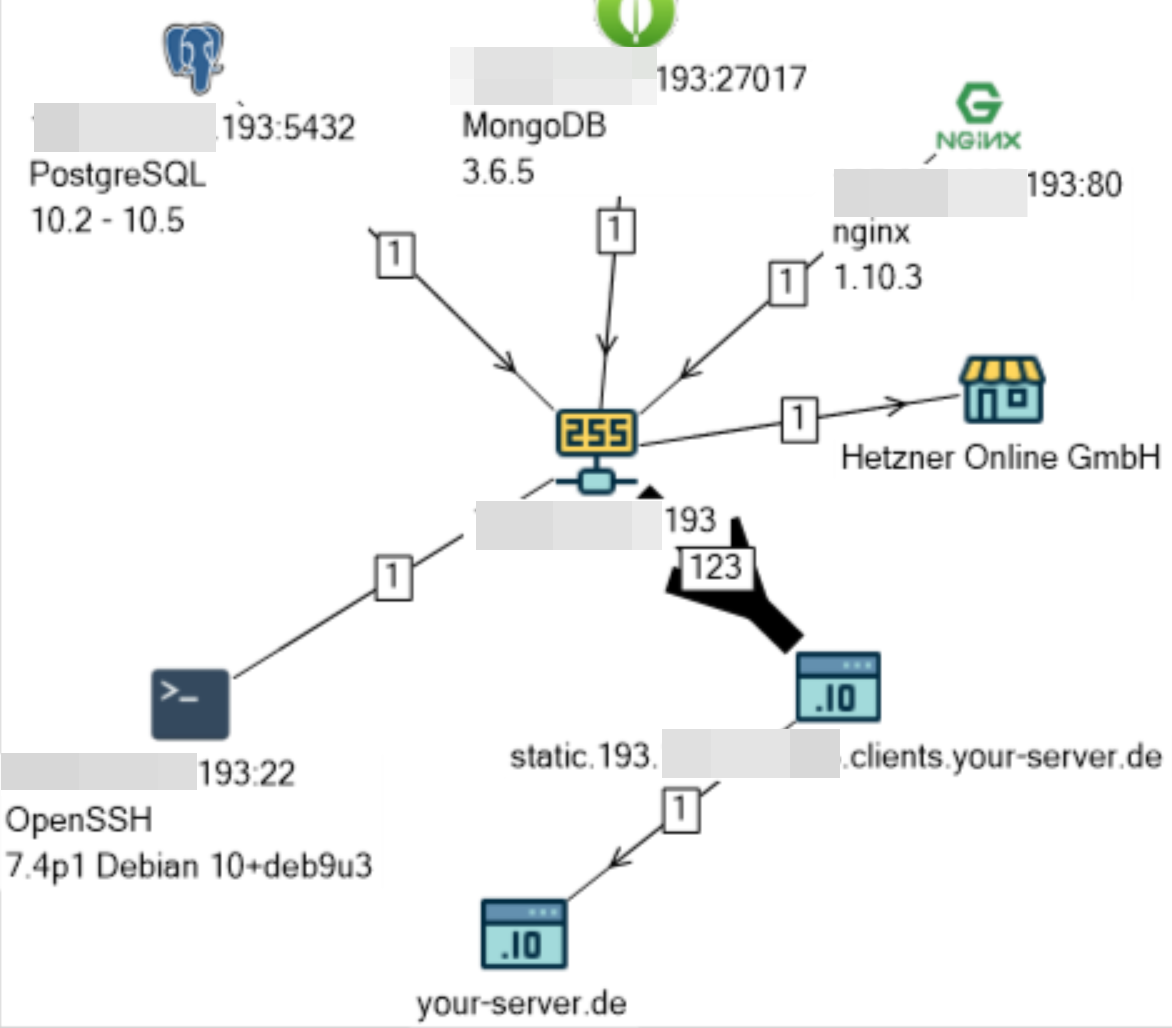

O servidor com a base chamada ssmp está localizado no site do renomado provedor de hospedagem Hetzner na Alemanha.

Por evidência indireta, foi possível estabelecer o suposto proprietário do servidor e da base - a empresa russa Computer Intelligent Systems LLC .

Na página ci-systems.com/solutions/programs-smp/, a empresa nos informa:

O KIS SMP é um produto de software projetado para automatizar a operação de postos de atendimento médico de emergência (especializados) (SMP) dentro dos limites de uma entidade constituinte da Federação Russa e fornece:

- recebendo chamadas;

- registro e redirecionamento de chamadas;

- formação, monitoramento e gerenciamento de equipes de campo das estações NSR;

- reatribuição em massa de brigadas de ambulância durante uma resposta de emergência;

- o trabalho de um único call center para o NSR;

- intercâmbio de dados com sistemas de informação externos.

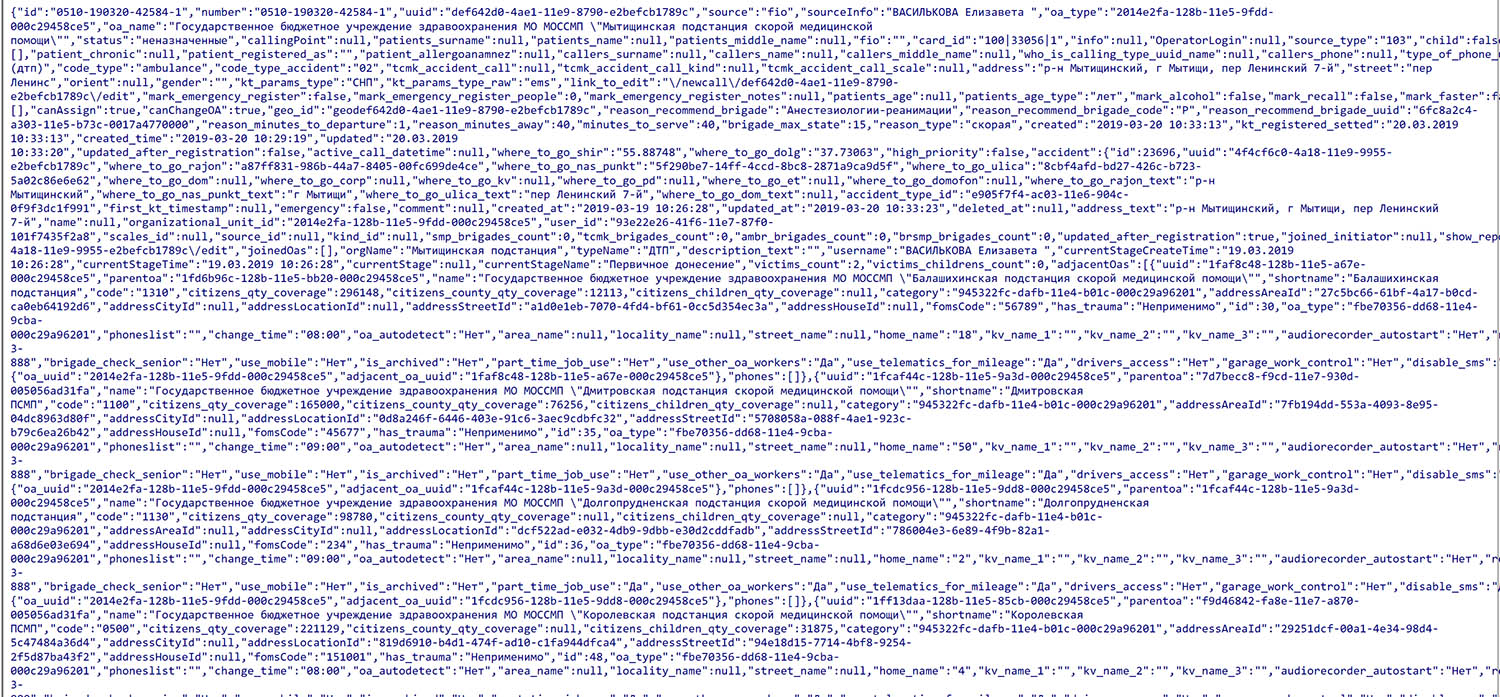

A base tinha um tamanho de 17,3 GB e continha:

- Data / hora da chamada de emergência

- Nome dos membros da tripulação da ambulância (incluindo o motorista)

- número da placa da tripulação da ambulância

- Status do carro da tripulação de ambulância (por exemplo, "chegada de plantão")

- endereço de chamada

- Nome, data de nascimento, sexo do paciente

- uma descrição da condição do paciente (por exemplo, "temperatura> 39, diminui mal, adulto")

- Nome da ambulância

- telefone de contato

- e muito mais ...

Os dados no banco de dados são como um log de algum tipo de sistema de monitoramento / rastreamento para o processo de conclusão de uma tarefa. De interesse é o campo de dados na tabela assign_data_history .

(Obviamente, na foto acima, tentei ocultar todos os dados pessoais.)

Como foi escrito no início - desta vez, a falta de autenticação não é o único problema.

Mais importante, esse banco de dados foi o primeiro a ser descoberto por hackers ucranianos do grupo THack3forU , que deixam mensagens diferentes no MongoDB encontrado e destroem as informações. Desta vez, os rapazes se distinguiram por isso:

"Hackeado por THack3forU! Chanel. \ NPutin huylo, \ nMєdvєdєv schmo, \ nStrєlkov gamno, \ nROS_Ya INFERIOR!"

e, claro, pelo fato de que, depois de baixar todos os 17 GB, os carregamos no formato CSV para a hospedagem de arquivos Mega.nz. Sobre como os bancos de dados abertos do MongoDB são descobertos aqui .

Assim que o proprietário do banco de dados foi estabelecido, enviei uma notificação com uma proposta para ainda fechar o acesso ao banco de dados, embora já fosse tarde demais - os dados "saíram".

A primeira vez que o mecanismo de pesquisa Shodan registrou esse banco de dados em 28/06/2018, e o acesso a ele foi finalmente fechado em 08/04/2019, algo entre 17:20 e 18:05 (GMT). Menos de 6 horas se passaram desde a notificação.

Sempre são encontradas notícias sobre vazamentos de informações e informações privilegiadas no meu canal do Telegram, “ Vazamentos de informações ”.