Você já se perguntou quantas organizações, empresas, serviços e pessoas participaram da criação e do transporte do seu computador, roteador e qualquer outro dispositivo usado na vida cotidiana ou no trabalho? E como isso é perigoso? Se não, então seja bem-vindo ao pensamento de Andrew 'bunnie' Huang .

No início de 2019, um relatório de Andrew Huang, da Supply Chain Security: “Se eu fosse um estado nacional ...”, foi apresentado na conferência BlueHat IL da Microsoft. Mas primeiro, vamos nos familiarizar com o orador para entender por que vale a pena ouvir sua opinião, assim como a opinião de um especialista nesse assunto.

Andrew Huang é um pesquisador de segurança formado em engenharia elétrica. Conhecido por seus estudos sobre a segurança do Xbox e os componentes de hardware de vários dispositivos, ele participou da criação de um chip de fótons de silício totalmente integrado, um ativista da comunidade de código aberto. Autor de vários livros sobre hackers e segurança: Hacking the Xbox , Hardware Hacker e mantém um blog sobre suas atividades no campo de hardware.

Em seu relatório, Supply Chain Security: “Se eu fosse um Estado Nacional ...”, ele descreve a insegurança das cadeias de suprimentos em termos de introdução de backdoors no componente de hardware de muitos dispositivos eletrônicos.

Fizemos uma breve revisão do relatório e, para quem deseja se familiarizar com esse tópico com mais detalhes, assista ao vídeo original do relatório.

Em seu relatório, o autor fornece os seguintes exemplos:

existem casos de entrega e venda de amostras de teste (com falhas de segurança correspondentes) de componentes do dispositivo em vez de finais. O autor encontrou um FPGA que apagou as marcas de que esta é uma amostra de teste;

um elemento adicional pode ser adicionado ao dispositivo, expandindo sua funcionalidade, por exemplo, para filtrar os dados armazenados nele. Já havia distúrbios associados a chips chineses e desenvolvimentos internos dos serviços especiais;

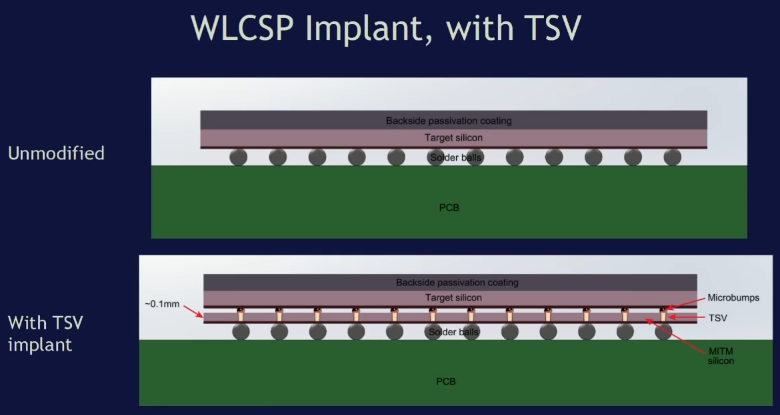

- no estágio de design ou criação, elementos "supérfluos" podem ser adicionados ao chip, ou sob o mesmo chip pode aparecer um segundo, exatamente do mesmo tamanho, mas com funcionalidade completamente diferente - isso pode ser feito para atacar "um homem no meio";

- outro chip pode ser conectado ao chip usado no dispositivo, cujo objetivo é conhecido apenas por quem o fez.

A figura abaixo mostra um diagrama que ilustra o grau de dificuldade na introdução de backdoors e sua detecção. Não é difícil rastrear a dependência - quanto mais complicado o processo de implementação, mais difícil é a detecção.

É difícil notar a introdução de um chip sob outro ou alterações diretamente dentro do mesmo, usando raios-x e um microscópio eletrônico. Mas, às vezes, uma inspeção visual é suficiente para entender que algo está definitivamente errado, por exemplo, se o backdoor foi incorporado a um dispositivo já finalizado e se parece com um chip separado.

Todas as opções acima podem aparecer no seu dispositivo em qualquer um dos links da cadeia de suprimentos, o que nem sempre é possível rastrear. Na maioria dos casos, estruturas sérias estão envolvidas na aparência de backdoors e marcadores no ferro importado. Por causa disso, o problema é difícil de combater e a única saída é o desenvolvimento e o design independentes.

A figura mostra várias opções para a cadeia de suprimentos desde o momento em que o chip é desenvolvido até o usuário já o possuir no dispositivo. Os perigos "esperam" por ele em cada elo da cadeia, e às vezes fora dela. Existe uma opção quando os dispositivos são comprados pelos atacantes, os backdoors são embutidos neles e o atacante os devolve ao vendedor sob algum pretexto. Depois disso, o vendedor pode vender este dispositivo novamente e, assim, expor o novo proprietário ao perigo.

Esse é um grande problema de segurança que vale a pena conhecer e lembrar. E mesmo comprando um dispositivo ou suas peças de fornecedores conhecidos em que você poderia confiar, você pode obter não apenas o que queria, mas também uma surpresa desagradável na forma de vigilância e acesso a dados pessoais.

Na comunidade de pesquisadores de segurança de língua russa, o tópico de backdoors em ferro também foi levantado recentemente. Sugerimos que você ouça o podcast Noise Security Bit “Fiction and Reality: Backdoors in Hardware and Firmware” e leia o artigo sobre a proteção de chips da engenharia reversa da amartology .

E, na sua opinião, qual é a gravidade desse problema hoje?