Fonte

FonteAcredita-se que existam três abordagens para o diagnóstico de segurança da informação: auditoria, avaliação de vulnerabilidades e testes de penetração. Vamos falar sobre auditoria e avaliação de vulnerabilidades. Sob o corte, consideraremos os problemas que precisam ser abordados na estrutura da auditoria e o kit de ferramentas da Quest Software para detectar, prevenir e investigar incidentes de segurança da informação com base no aprendizado de máquina (Change Auditor Threat Detection), coletando logs de objetos de infraestrutura (InTrust) e auditando os atuais configuração (Enterprise Reporter) e saída de dados de auditoria para todos os sistemas listados em uma interface (Pesquisa de segurança de TI).

Uma auditoria de segurança de TI determina se o sistema de informações e sua manutenção atendem às expectativas dos clientes e aos padrões da empresa. Do nosso ponto de vista, o sistema de auditoria deve ter os seguintes recursos:

- identificar e identificar atividade normal e atípica;

- construir consultas e filtrar dados em uma matriz de eventos para obter as informações necessárias;

- encaminhar eventos para um grupo de responsáveis;

- ter relatórios pré-configurados pelos quais você pode identificar atividades atípicas.

A peculiaridade de trabalhar com segurança da informação, que geralmente vemos, é a realização de uma auditoria no princípio residual. Ou seja, a auditoria das alterações é realizada pelo departamento, que também é carregado com outras tarefas. O primeiro problema surge disso -

Usando ferramentas de auditoria integradasNão há tempo suficiente para pesquisar e configurar outras pessoas. Por ferramentas internas, entendemos, por exemplo, snap-ins do Windows ou scripts especiais no Power Shell. Obviamente, com a ajuda de tais meios, um incidente pode ser encontrado somente após o fato.

À medida que a organização cresce, o número de usuários e as mudanças aumentam. Existem estudos sobre esse assunto com números específicos, mas mesmo sem isso fica claro que o intercâmbio digital está mudando para cima a cada ano. O segundo desafio da auditoria é

Um aumento no número de mudanças devido ao crescimento da infraestruturaO crescimento pode estar associado a um aumento na equipe ou no número de clientes, mas, independentemente disso, a quantidade de mudança será proporcionalmente aumentada.

A auditoria é seriamente influenciada não apenas por fatores internos (esses são os dois primeiros problemas), mas também por fatores externos - requisitos de órgãos estatais ou políticas corporativas. E chegamos ao terceiro problema de auditoria -

Falta de ferramentas adequadas para atender aos requisitosNa ausência de ferramentas adequadas, os administradores de sistema não controlam as alterações necessárias ou o fazem, mas com meios improvisados (consulte o problema 1).

Agora, passamos a uma revisão das ferramentas que podem ajudar na resposta à pergunta: "Quem fez isso?" (na verdade, ajude com a resposta para várias outras perguntas).

Auditoria operacional de eventos de segurança da informação

Quando chegamos a algumas empresas para reuniões de instalação, vemos um sistema de auditoria baseado no Power Shell. Os scripts geralmente são suportados por um único administrador do Windows. Este não é um problema sério até a demissão deste funcionário. Após sua partida, surge a pergunta: quem continuará apoiando e desenvolvendo isso. O novo administrador (se ele tiver competência suficiente) geralmente grava esses scripts novamente. E esses não são casos isolados.

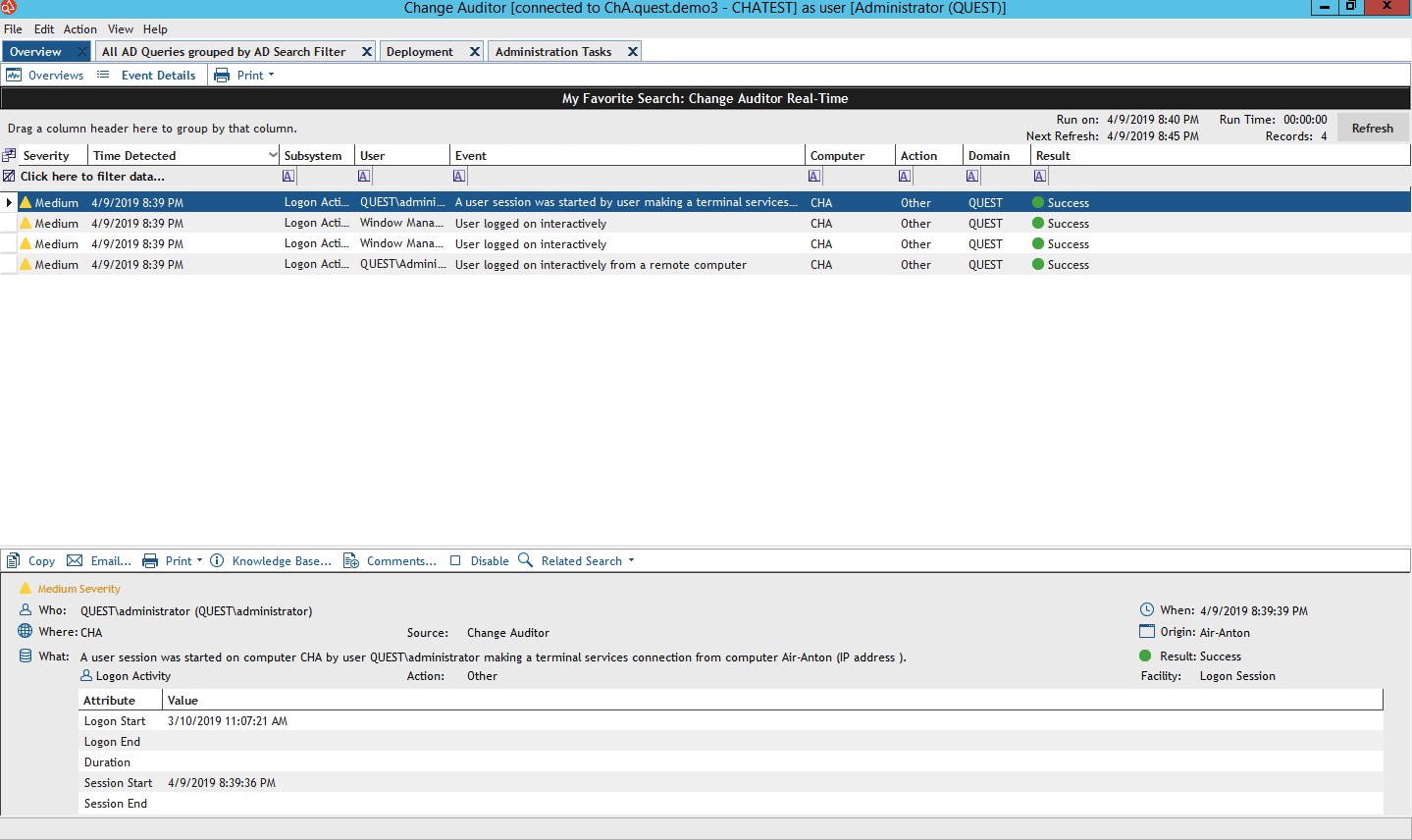

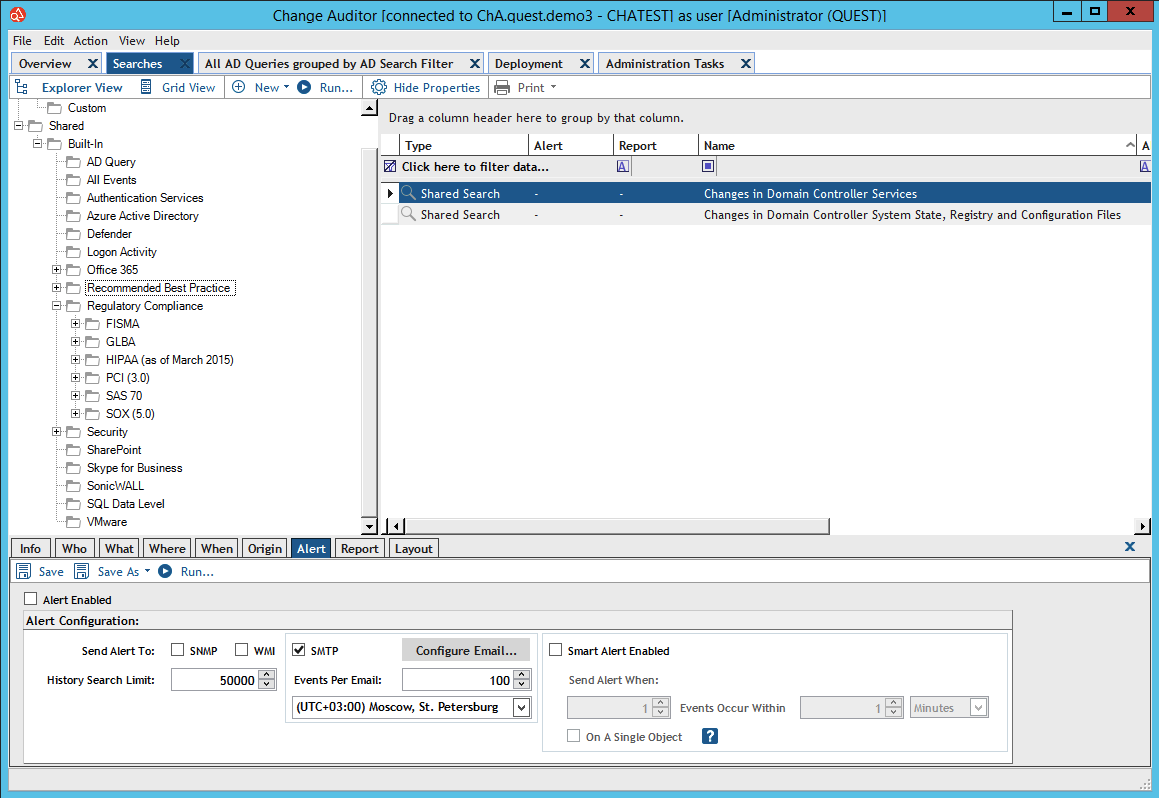

O Change Auditor é uma ferramenta para auditoria on-line de alterações no ambiente da Microsoft e em matrizes de disco, que não requer conhecimento de uma única pessoa.

Auditoria suportada: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows File Server, OneDrive for Business, Skype para Empresas, VMware, NetApp, EMC, FluidFS. Adequado para ambientes híbridos. Existem relatórios predefinidos para conformidade com os padrões GDPR, SOX, PCI, HIPAA, FISMA, GLBA.

Além da auditoria, o Change Auditor pode bloquear as alterações. Por exemplo, proibir a adição de novos usuários ao grupo do AD ou a alteração do arquivo / pasta.

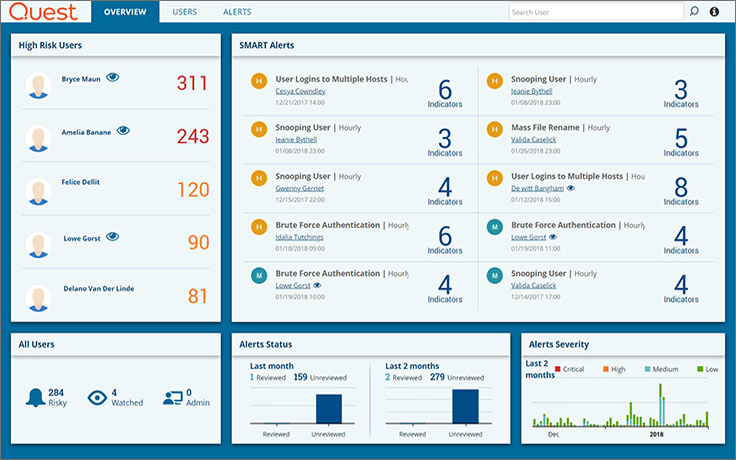

O Change Auditor possui um módulo de análise adicional - Detecção de ameaças.

Alimentado por aprendizado de máquina (ML) e análise de comportamento do usuário (UEBA). Ele recebe eventos do Change Auditor nos últimos 30 dias e revela um comportamento atípico do usuário: logon de um local incomum ou em horários incomuns, entrada sem êxito de senha várias vezes seguidas em um controlador de domínio, logon em um recurso de arquivo proibido etc. O módulo analisa eventos em várias dimensões e relata anomalias.

Configuração da infraestrutura de auditoria

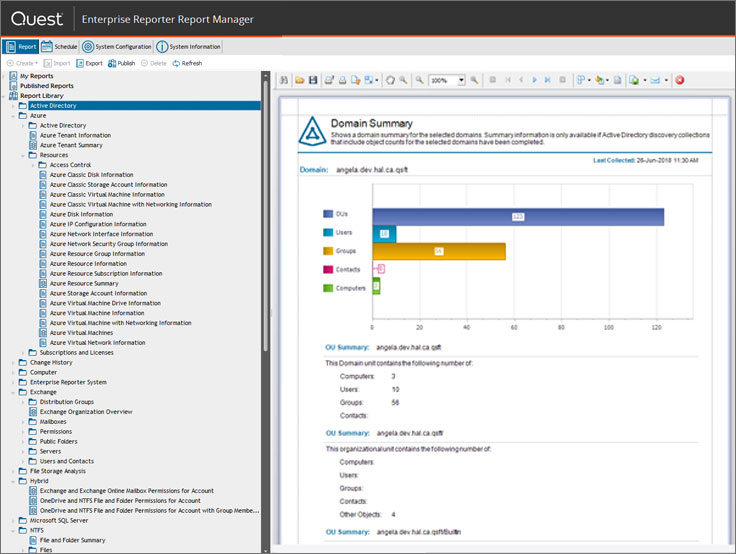

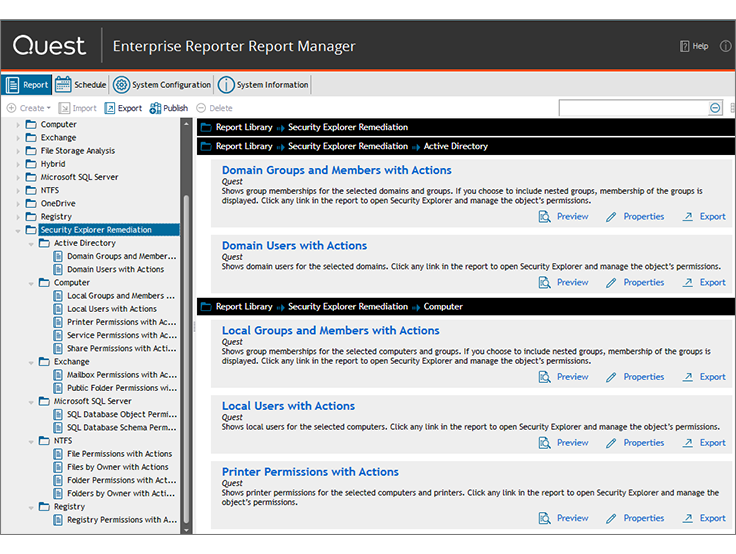

Para aqueles que há muito tempo desejam limpar sua infraestrutura do Windows, mas ainda não conseguem por isso. O Enterprise Reporter, uma ferramenta de relatório, recupera dados de objetos dos recursos do AD, Azure AD, SQL Server, Exchange, Exchange Online, Windows File Server, OneDrive for Business e Azure (máquinas virtuais, grupos de segurança de rede e outros objetos) e cria relatórios bonitos.

O principal valor do produto é o conjunto de relatórios existente, que permite ver vulnerabilidades imediatamente após a instalação. Por exemplo, em um de nossos clientes, encontramos usuários em grupos de administradores de domínio com a opção de expiração de senha desativada.

Dos relatórios prontos:

- Usuários que não estão conectados nos últimos 30 dias

- usuários com uma senha expirada;

- usuários de grupos privilegiados que não estão conectados nos últimos 30 dias;

- Serviços do Windows que não funcionam na contabilidade do sistema local;

- Software instalado em servidores com a função de controlador de domínio;

- Hotfixes instalados nos servidores

- Configurações de segurança nos servidores

- grupos aninhados e usuários em grupos aninhados

- Permissões do Active Directory

- permissões para pastas no armazenamento de arquivos e outros.

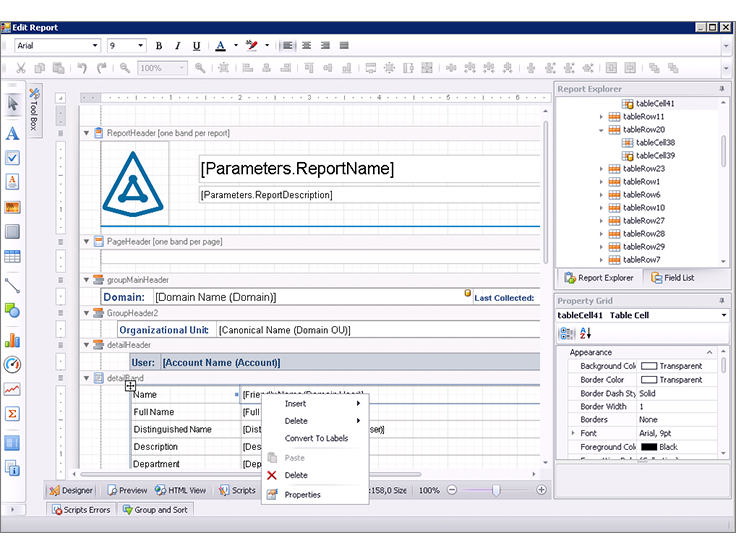

Exemplos dos relatórios listados podem ser

encontrados no site da Quest no relatório em PDF (o arquivo é aberto imediatamente, o registro não é necessário). Existem relatórios predefinidos para conformidade com GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA e outros. E se você possui requisitos de relatório em sua empresa ou deseja marcar um documento, existe um designer especial.

Coleta e análise de logs

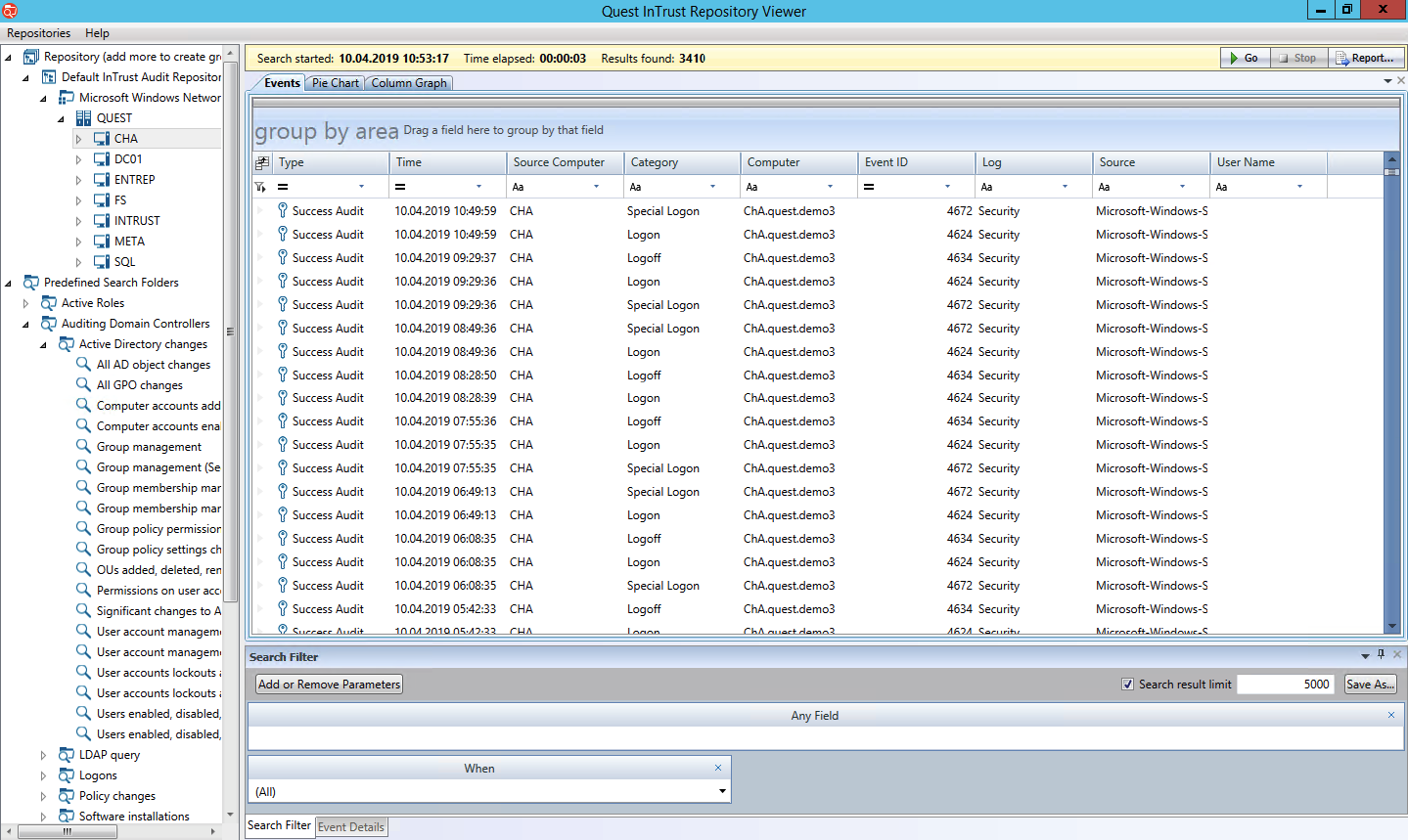

Outra fonte de dados sobre eventos de segurança da informação são os logs. Neles você pode encontrar se não tudo, então quase tudo. Após coletá-los, seria bom normalizá-los e estruturá-los para correlacionar os eventos, por exemplo, no AD e em algum log de texto.

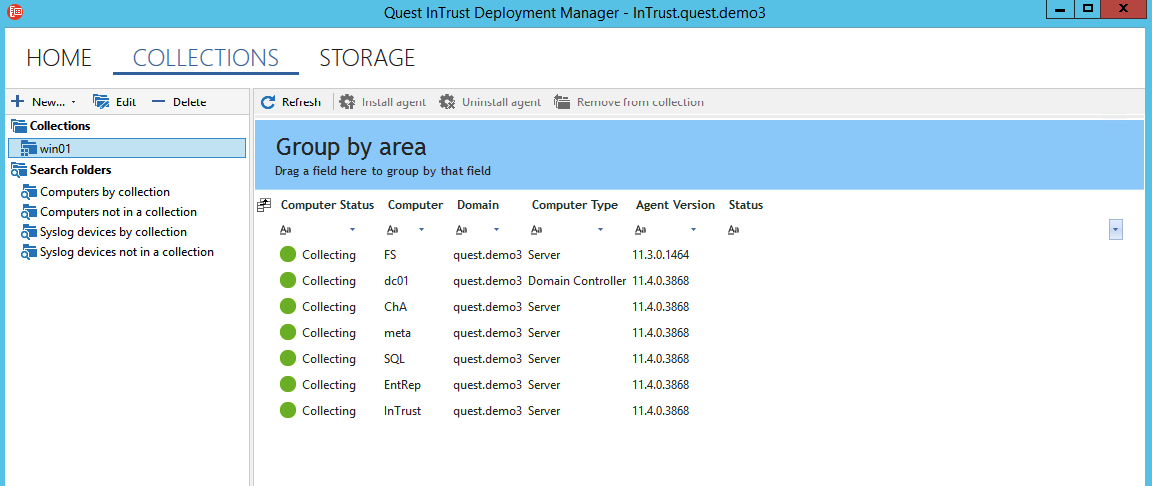

O InTrust é uma ferramenta para coletar e analisar logs de fontes heterogêneas. Ele pode pegar logs do Windows, logs de texto e syslog em dispositivos de rede. Após a coleta, todas as estatísticas (eventos) são reduzidas ao estado do formulário: quando isso aconteceu, o que aconteceu, onde aconteceu, quem executou a ação, de onde essa ação foi executada.

O InTrust pode lidar com até 60.000 eventos por segundo a partir de 10.000 fontes. Geralmente, os agentes coletores são instalados nas estações de trabalho para rastrear os eventos do log de eventos do Windows Sysmon (rastreando alterações nos valores do registro, criando novos processos com hashes incorretos e outros), logs do PowerShell.

Os dados brutos são armazenados no armazenamento interno com uma taxa de compactação de 20: 1. Existem integrações prontas com alguns sistemas SIEM. Se você usá-los, o InTrust é uma maneira conveniente de economizar em licenças, como armazena dados brutos em seu armazenamento e envia apenas eventos para o SIEM.

Piscina sob o guarda-chuva

Para completar o conceito de segurança, é aconselhável combinar dados de todas as fontes e observar o que está acontecendo em uma janela. Além disso, correlacione eventos para detecção extremamente rápida da causa raiz.

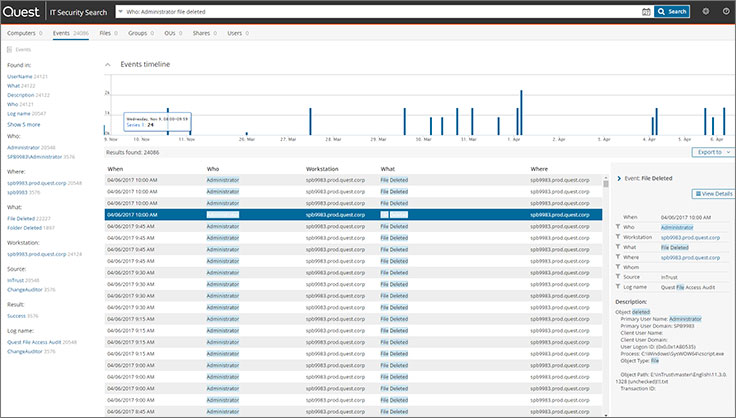

O IT Security Search é uma ferramenta para a pesquisa global de texto completo no Google, de acordo com a auditoria operacional, a auditoria da configuração da infraestrutura e os dados dos logs. Todos os dados são recuperados em tempo real dos sistemas conectados.

Você pode inserir o nome do usuário, estação de trabalho, tipo de evento ou qualquer coisa que desejar e encontrar eventos ou configurações relacionados por este atributo. Ao gerar consultas, você pode usar expressões lógicas. A partir dos resultados da consulta, é conveniente criar relatórios e enviá-los às partes interessadas, de acordo com uma programação.

Na interface de pesquisa de segurança de TI, você também pode reverter as alterações no AD. Ou seja, por exemplo, você pode restaurar um usuário excluído por engano com todos os seus atributos. Isso é alcançado através da integração com outro produto da Quest - Recovery Manager for Active Directory.

O objetivo principal do artigo é apresentar a família de produtos Quest para auditar alterações. Essas ferramentas que você usa agora podem ter um conjunto diferente de funções (em algum lugar mais, em algum lugar menos). Escreva nos comentários o que você precisa lidar, quais funções foram úteis para você e por que você escolheu uma ou outra solução. É interessante trocar experiências.