A estação de trabalho do usuário é a infraestrutura mais vulnerável em termos de segurança da informação. Os usuários podem receber uma carta do correio em trabalho que parece ser de uma fonte segura, mas com um link para o site infectado. Talvez alguém baixe um utilitário útil para trabalhar em um local desconhecido. Sim, você pode criar mais de uma dúzia de casos, como através dos usuários o malware pode se infiltrar nos recursos internos da empresa. Portanto, as estações de trabalho exigem maior atenção e, no artigo, informaremos onde e quais eventos serão necessários para rastrear os ataques.

Existem três fontes de eventos úteis para detectar um ataque no estágio inicial do Windows: um log de eventos de segurança, um log de monitoramento do sistema e logs do Power Shell.

Log de segurança

Este é o principal local de armazenamento para os logs de segurança do sistema. Isso inclui eventos de logon / logout do usuário, acesso a objetos, alterações nas políticas e outras atividades relacionadas à segurança. Obviamente, se a política apropriada estiver configurada.

Enumeração de usuários e grupos (eventos 4798 e 4799).

Enumeração de usuários e grupos (eventos 4798 e 4799). O software malicioso no início de um ataque geralmente passa por contas de usuários locais e grupos locais em uma estação de trabalho para encontrar credenciais para seus assuntos obscuros. Esses eventos ajudarão a detectar código malicioso antes que ele se mova mais e, usando os dados coletados, se espalhem para outros sistemas.

Criando uma conta local e alterando grupos locais (eventos 4720, 4722-4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 e 5377). Um ataque também pode começar, por exemplo, adicionando um novo usuário a um grupo de administradores locais.

Tenta fazer login com uma conta local (evento 4624). Bons usuários fazem login com uma conta de domínio e identificar uma entrada em uma conta local pode indicar o início de um ataque. O evento 4624 também inclui logins em uma conta de domínio; portanto, ao processar eventos, é necessário filtrar os eventos nos quais o domínio é diferente do nome da estação de trabalho.

Tentativa de login com uma determinada conta (evento 4648). Isso acontece quando o processo está sendo executado no modo "Executar como". Na operação normal de sistemas, isso não deve ser, portanto, esses eventos devem ser controlados.

Bloqueio / desbloqueio da estação de trabalho (eventos 4800-4803). Eventos suspeitos incluem todas as ações que ocorreram em uma estação de trabalho bloqueada.

Alterações na configuração do firewall (eventos 4944-4958). Obviamente, ao instalar um novo software, as configurações do firewall podem mudar, o que causará falsos positivos. Na maioria dos casos, não é necessário controlar essas alterações, mas não será supérfluo saber sobre elas.

Conexão de dispositivos Plug'n'play (evento 6416 e apenas para o Windows 10). É importante monitorar isso, se os usuários geralmente não conectam novos dispositivos à estação de trabalho e, de repente, eles o conectam.

O Windows inclui 9 categorias de auditoria e 50 subcategorias para ajuste fino. O conjunto mínimo de subcategorias que devem ser incluídas nas configurações:

Logon / logoff- Logon;

- Logoff;

- Bloqueio de conta;

- Outros eventos de logon / logoff.

Gerenciamento de conta- Gerenciamento de conta de usuário;

- Gerenciamento de grupo de segurança.

Alteração de política- Alteração da política de auditoria

- Alteração de política de autenticação;

- Alteração na política de autorização.

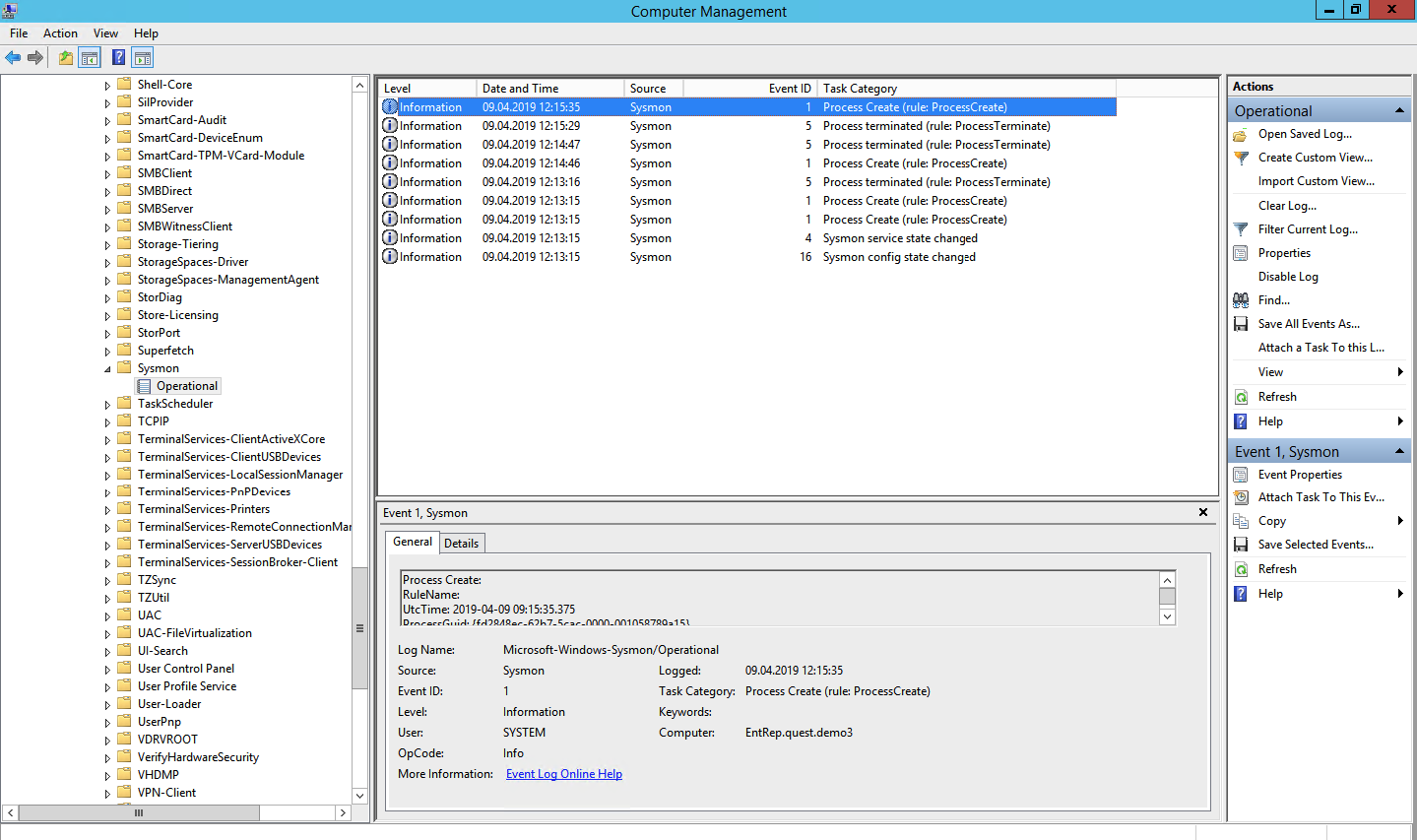

Monitor do sistema (Sysmon)

Sysmon é um utilitário interno do Windows que pode gravar eventos no log do sistema. Geralmente, é necessário instalá-lo separadamente.

Os mesmos eventos podem, em princípio, ser encontrados no log de segurança (incluindo a política de auditoria desejada), mas o Sysmon fornece mais detalhes. Quais eventos podem ser realizados no Sysmon?

Criando um processo (ID do evento 1). O log de eventos do sistema de eventos de segurança também pode dizer quando algum * .exe foi iniciado e até mostrar seu nome e caminho de início. Mas, diferentemente do Sysmon, ele não poderá mostrar o hash do aplicativo. O software malicioso pode até ser chamado de notepad.exe inofensivo, mas é o hash que o colocará em água limpa.

Conexões de rede (identificação de evento 3). Obviamente, existem muitas conexões de rede e você não pode acompanhar todos. Mas é importante ter em mente que, ao contrário do Log de segurança, o Sysmon pode vincular uma conexão de rede aos campos ProcessID e ProcessGUID, mostra a porta e os endereços IP da fonte e do receptor.

Alterações no registro (ID do evento 12-14). A maneira mais fácil de se adicionar à inicialização é se registrar no registro. O Log de segurança pode fazer isso, mas o Sysmon mostra quem fez as alterações, quando, onde, ID do processo e valor da chave anterior.

Criação de arquivo (ID do evento 11). Sysmon, ao contrário do Security Log, mostrará não apenas a localização do arquivo, mas também seu nome. É claro que você não pode acompanhar tudo, mas também pode auditar determinados diretórios.

E agora quais políticas de Log de Segurança não possuem, mas estão no Sysmon:

Alterar a hora de criação do arquivo (ID do evento 2). Alguns malwares podem substituir a data de criação do arquivo para ocultá-lo dos relatórios com arquivos criados recentemente.

Faça o download de drivers e bibliotecas dinâmicas (ID do evento 6-7). Rastreando o carregamento de DLL e drivers de dispositivo na memória, verificação da assinatura digital e sua validade.

Criando um encadeamento em um processo em andamento (ID do evento 8). Um dos tipos de ataque, que também precisa ser monitorado.

Eventos RawAccessRead (ID do evento 9). Leia operações do disco usando "\\. \". Na grande maioria dos casos, essa atividade deve ser considerada anormal.

Criando um fluxo de arquivos nomeado (ID do evento 15). Um evento é registrado quando um fluxo de arquivo nomeado é gerado que gera eventos com um hash do conteúdo do arquivo.

Criando um pipe nomeado e conexão (ID do evento 17-18). Rastreando código malicioso que se comunica com outros componentes por meio de um pipe nomeado.

Atividade WMI (ID do evento 19). Registro de eventos gerados ao acessar o sistema via protocolo WMI.

Para proteger o próprio Sysmon, você precisa rastrear eventos com o ID 4 (parar e iniciar o Sysmon) e o ID 16 (alterar a configuração do Sysmon).

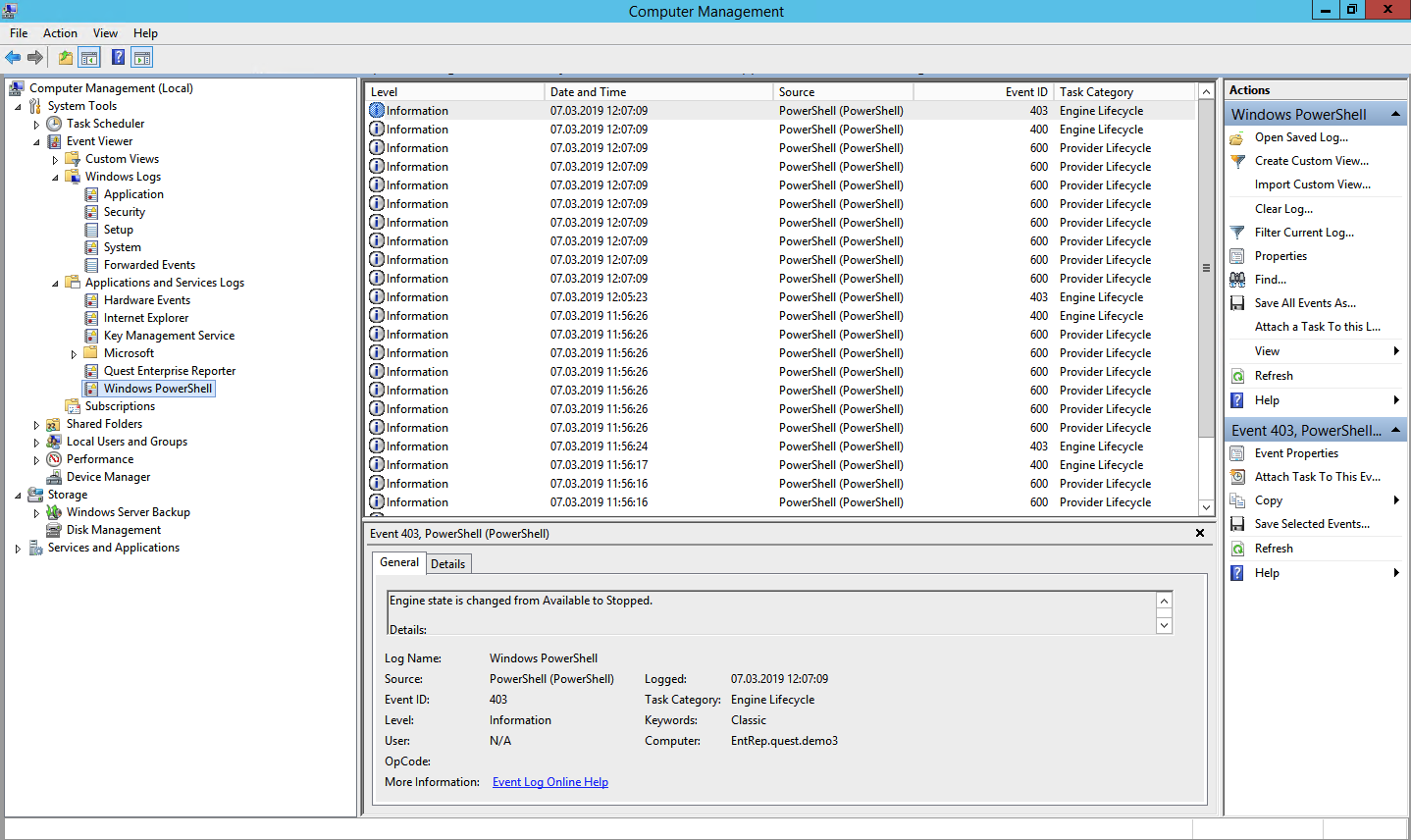

Revistas Power Shell

O Power Shell é uma ferramenta poderosa para gerenciar a infraestrutura do Windows; portanto, há uma boa chance de o invasor escolher. Você pode usar duas fontes para obter informações sobre os eventos do Power Shell: log do Windows PowerShell e log do Microsoft-WindowsPowerShell / Operational.

Log do Windows PowerShell

Fornecedor de dados carregado (ID do evento 600).

Fornecedor de dados carregado (ID do evento 600). Os provedores do PowerShell são programas que servem como fonte de dados para o PowerShell exibir e gerenciá-los. Por exemplo, os provedores internos podem ser variáveis de ambiente do Windows ou o registro. O surgimento de novos fornecedores deve ser monitorado para identificar atividades maliciosas a tempo. Por exemplo, se você vir o WSMan aparecendo entre os provedores, uma sessão remota do PowerShell foi iniciada.

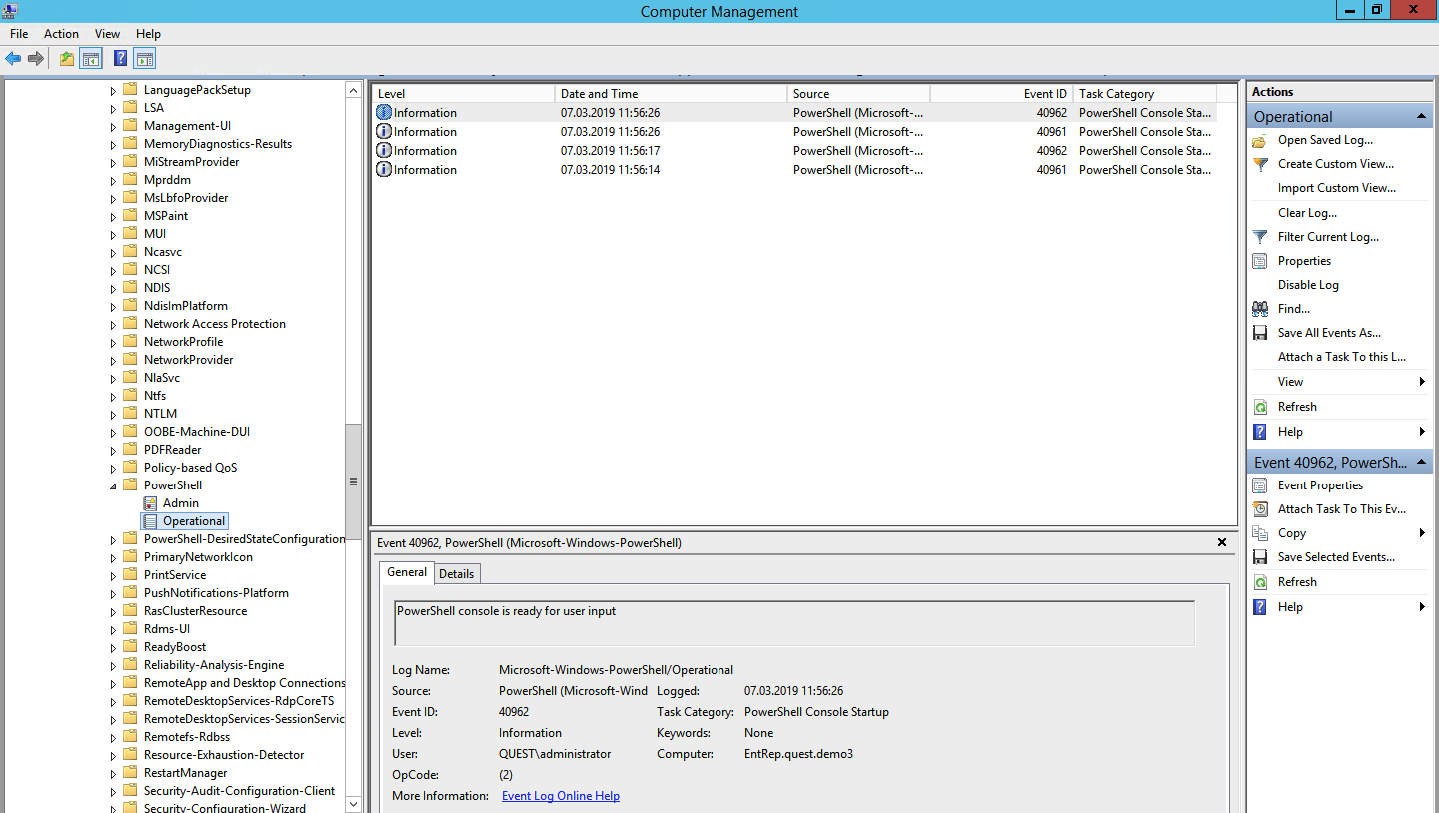

Microsoft-WindowsPowerShell / Log operacional (ou MicrosoftWindows-PowerShellCore / Operacional no PowerShell 6)

Registro no diário do módulo (ID do evento 4103).

Registro no diário do módulo (ID do evento 4103). Os eventos armazenam informações sobre cada comando executado e os parâmetros com os quais foram chamados.

Log de bloqueio de script (ID do evento 4104). O log de bloqueio de script mostra cada bloco do código do PowerShell executado. Mesmo se um invasor tentar ocultar o comando, esse tipo de evento mostrará o comando do PowerShell realmente executado. Mesmo nesse tipo de evento, algumas chamadas de API de baixo nível podem ser registradas, esses eventos geralmente são gravados como verbosos, mas se um comando ou script suspeito for usado em um bloco de código, ele será registrado como Aviso com criticidade.

Observe que, após configurar a ferramenta para coletar e analisar esses eventos, será necessário um tempo adicional de depuração para reduzir o número de falsos positivos.

Diga-nos nos comentários quais logs você coleta para auditoria de segurança da informação e quais ferramentas você usa para isso. Uma de nossas áreas é a solução para auditar eventos de segurança da informação. Para resolver o problema de coletar e analisar logs, podemos oferecer uma visão mais detalhada do

Quest InTrust , que pode compactar dados armazenados com uma proporção de 20: 1, e uma instância instalada é capaz de processar até 60.000 eventos por segundo a partir de 10.000 fontes.