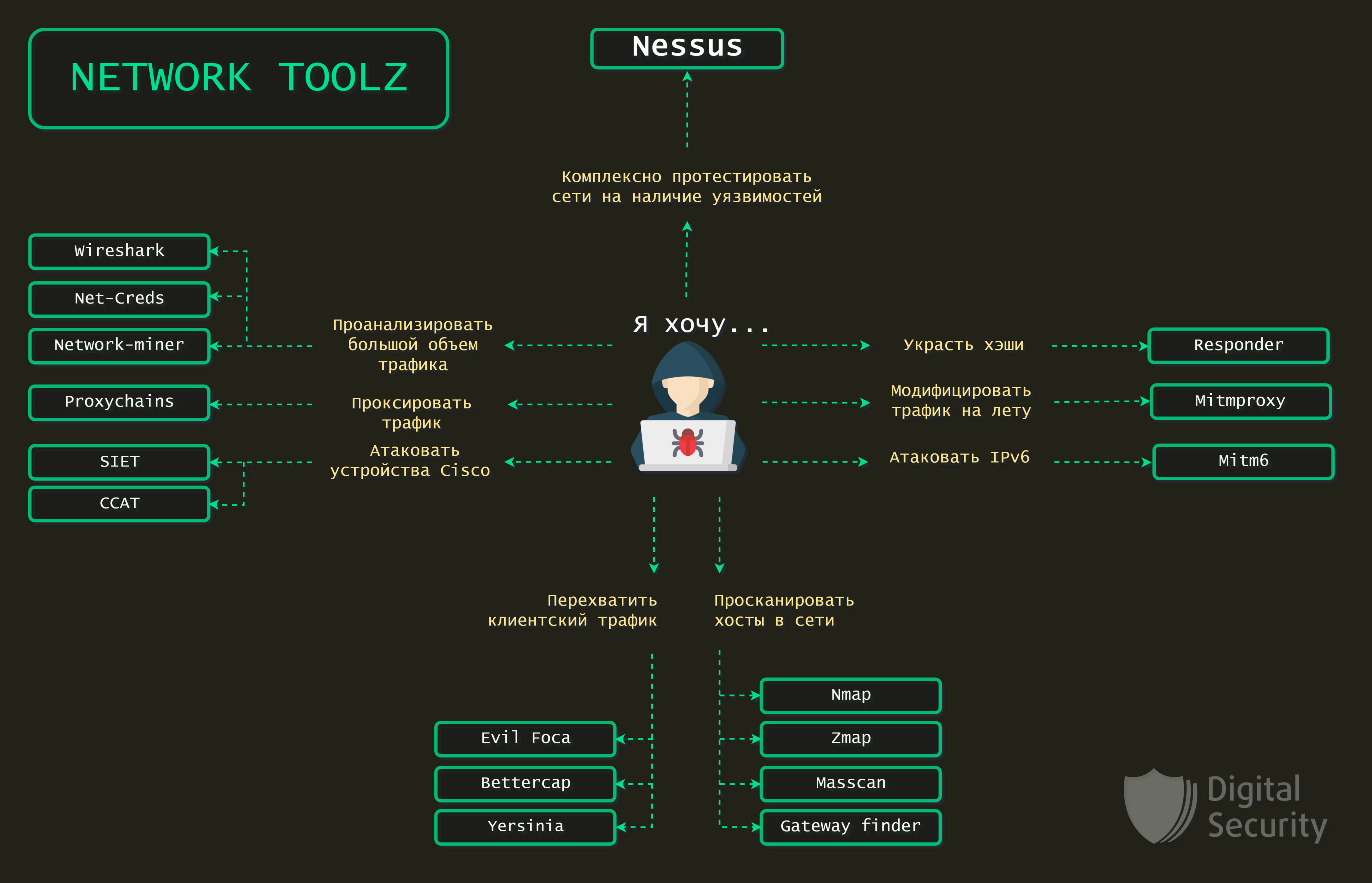

Kit de ferramentas para um iniciante em pentester: apresentamos um resumo das principais ferramentas que serão úteis durante o pentest da rede interna. Essas ferramentas já são usadas ativamente por uma ampla gama de especialistas, portanto, será útil que todos conheçam suas capacidades e dominem perfeitamente.

Conteúdo:

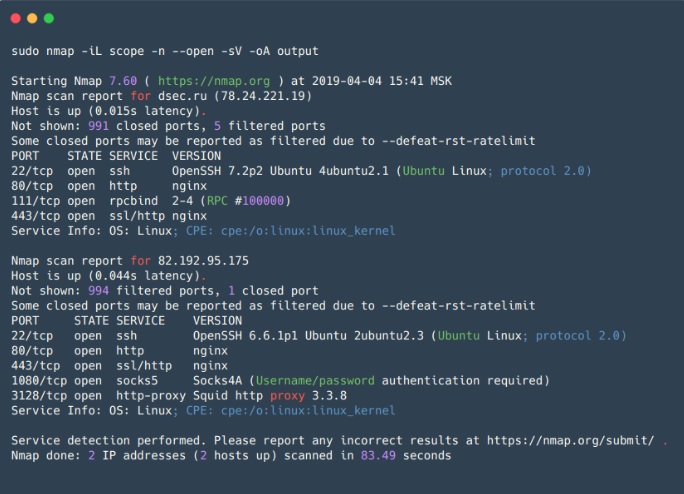

Nmap

Nmap - utilitário de código aberto para varredura de redes, é uma das ferramentas mais populares entre guardas de segurança e administradores de sistema. É usado principalmente para varredura de portas, mas, além disso, possui uma enorme quantidade de funções úteis, o que, em essência, faz do Nmap um

super-harvester para pesquisas em rede.

Além de verificar as portas abertas / fechadas, o Nmap pode identificar o serviço que está escutando na porta aberta e sua versão e, às vezes, ajuda a determinar o sistema operacional. O Nmap possui suporte de script para verificação (NSE - Nmap Scripting Engine). Usando scripts, é possível verificar as vulnerabilidades para vários serviços (a menos, é claro, que exista um script para elas, ou você sempre pode escrever suas próprias) ou ajustar as senhas de vários serviços.

Assim, o Nmap permite que você elabore um mapa detalhado da rede, obtenha o máximo de informações sobre a execução de serviços em hosts na rede e verifique proativamente algumas vulnerabilidades. O Nmap também possui configurações flexíveis de verificação, é possível definir a velocidade da verificação, número de fluxos, número de grupos a serem verificados, etc.

Conveniente para varredura de redes pequenas e indispensável para varredura local de hosts individuais.

Prós:

- Trabalha rapidamente com uma pequena variedade de hosts;

- Flexibilidade de configurações - você pode combinar opções de forma a obter os dados mais informativos em um período de tempo razoável;

- Verificação paralela - a lista de hosts de destino é dividida em grupos e, em seguida, cada grupo é verificado um por um, a verificação paralela é usada dentro do grupo. Além disso, a divisão em grupos é uma pequena desvantagem (veja abaixo);

- Conjuntos de scripts predefinidos para tarefas diferentes - você não pode gastar muito tempo selecionando scripts específicos, mas especificar grupos de scripts;

- A saída é de 5 formatos diferentes, incluindo XML, que podem ser importados para outras ferramentas.

Contras:

- Verificando um grupo de hosts - as informações sobre um host não estão disponíveis até que a verificação de todo o grupo esteja concluída. Isso é resolvido configurando o tamanho máximo do grupo e o intervalo de tempo máximo nas opções durante as quais uma resposta à solicitação será esperada antes de interromper as tentativas ou fazer outra;

- Ao digitalizar, o Nmap envia pacotes SYN para a porta de destino e aguarda qualquer pacote de resposta ou tempo limite quando não houver resposta. Isso afeta negativamente o desempenho do scanner como um todo, em comparação com os scanners assíncronos (por exemplo, Zmap ou masscan);

- Ao varrer grandes redes usando sinalizadores para acelerar a varredura (--min-rate, --min-parallelism), pode gerar resultados falso-negativos, ignorando portas abertas no host. Além disso, use essas opções com cautela, pois uma taxa de pacotes grande pode levar a DoS não intencional.

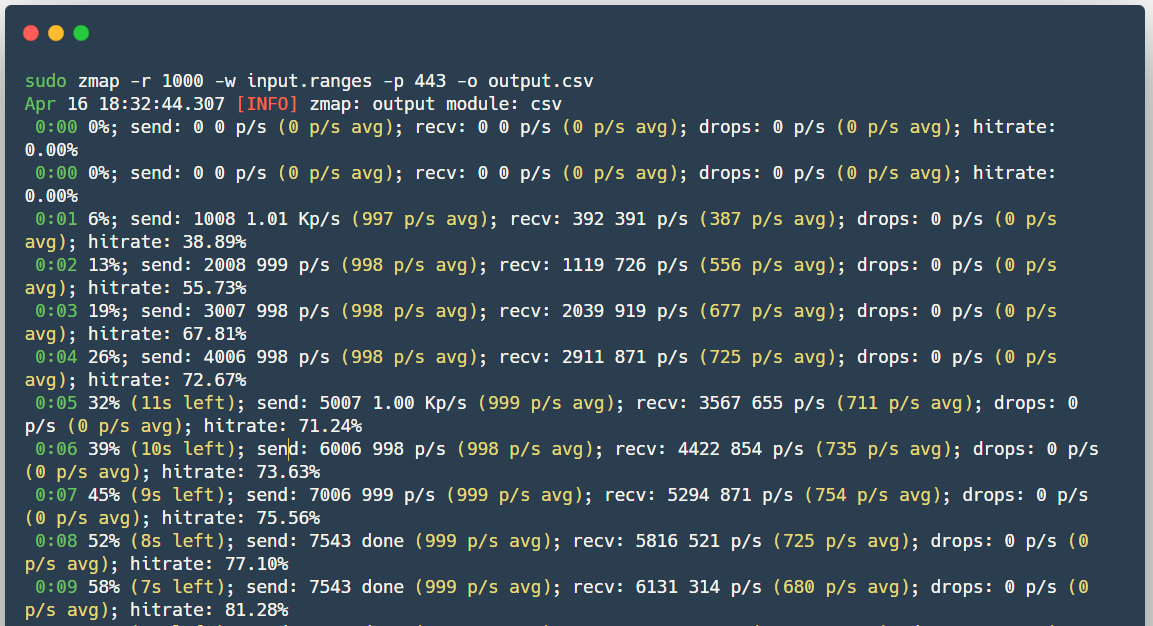

Zmap

O Zmap (que não deve ser confundido com o ZenMap) também é um scanner de código aberto, criado como uma alternativa mais rápida ao Nmap.

Ao contrário do Nmap - Zmap ao enviar pacotes SYN, o processo não espera até que a resposta seja retornada, mas continua a varredura, paralelamente à espera de respostas de todos os hosts; portanto, na verdade, ele não suporta o status da conexão. Quando a resposta ao pacote SYN chegar, o Zmap entenderá pelo conteúdo do pacote qual porta e em qual host ele estava aberto. Além disso, o Zmap envia apenas um pacote SYN para a porta que está sendo varrida. Também é possível usar o PF_RING para verificar rapidamente redes grandes, se de repente você tiver uma interface de 10 gigabits e uma placa de rede compatível em mãos.

Prós:

- Velocidade de digitalização;

- O Zmap gera quadros Ethernet ignorando a pilha do sistema TCP / IP;

- Capacidade de usar PF_RING;

- O ZMap randomiza alvos para distribuição uniforme de carga no lado digitalizado;

- Capacidade de integração com o ZGrab (uma ferramenta para coletar informações sobre serviços no nível do aplicativo L7).

Contras:

- Pode causar uma negação de serviço para equipamentos de rede, por exemplo, desabilitar roteadores intermediários, apesar da carga distribuída, pois todos os pacotes passarão por um roteador.

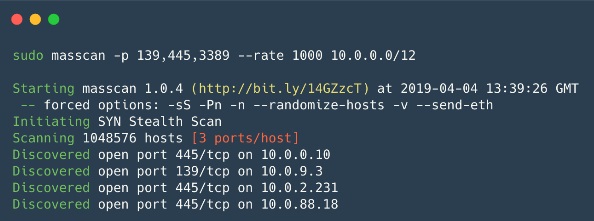

Masscan

O Masscan -

surpreendentemente, também

é um scanner de código aberto criado para uma finalidade - escanear a Internet ainda mais rapidamente (em menos de 6 minutos a uma velocidade de ~ 10 milhões de pacotes / s). De fato, funciona quase da mesma forma que o Zmap, apenas ainda mais rápido.

Prós:

- A sintaxe é semelhante ao Nmap, e o programa também suporta algumas opções compatíveis com o Nmap;

- A velocidade é um dos scanners assíncronos mais rápidos.

- Um mecanismo de varredura flexível - a retomada de uma varredura interrompida, a distribuição de carga em vários dispositivos (como no Zmap).

Contras:

- Da mesma forma que o Zmap, a carga na rede em si é extremamente alta, o que pode levar ao DoS;

- Por padrão, não é possível digitalizar no nível do aplicativo L7.

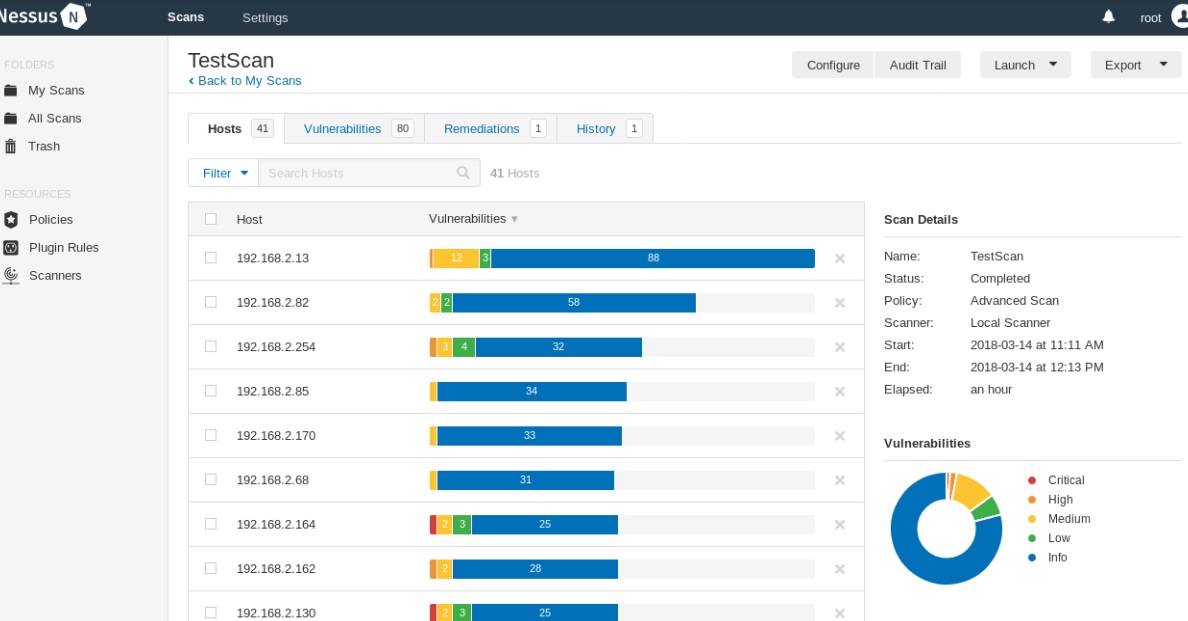

Nessus

O Nessus é um scanner para automatizar a verificação e detecção de vulnerabilidades conhecidas no sistema. O código-fonte está fechado, existe uma versão gratuita do Nessus Home, que permite digitalizar até 16 endereços IP com a mesma velocidade e análise detalhada da versão paga.

Capaz de identificar versões vulneráveis de serviços ou servidores, detectar erros na configuração do sistema, executar senhas do dicionário bruteforce. Ele pode ser usado para determinar a correção das configurações do serviço (correio, atualizações etc.), bem como na preparação para a auditoria do PCI DSS. Além disso, você pode transferir credenciais de host para o Nessus (SSH ou uma conta de domínio no Active Directory), e o scanner obterá acesso ao host e realizará verificações diretamente nele, essa opção é chamada de

verificação de credencial . Conveniente para empresas que realizam auditorias em suas próprias redes.

Prós:

- Cenários separados para cada vulnerabilidade, cuja base é constantemente atualizada;

- Saída - texto sem formatação, XML, HTML e LaTeX;

- API Nessus - permite automatizar os processos de verificação e obtenção de resultados;

- Verificação de credenciais, você pode usar as credenciais do Windows ou Linux para verificar atualizações ou outras vulnerabilidades;

- Capacidade de escrever seus próprios módulos de segurança incorporados - o scanner possui sua própria linguagem de script NASL (Nessus Attack Scripting Language);

- Você pode definir o tempo para a verificação regular da rede local - por isso, o Serviço de Segurança da Informação estará ciente de todas as alterações na configuração de segurança, o surgimento de novos hosts e o uso de senhas de dicionário ou senhas padrão.

Contras:

- Pode haver irregularidades na operação dos sistemas verificados - com a opção de verificações seguras desativada, você precisa trabalhar com cuidado;

- A versão comercial não é gratuita.

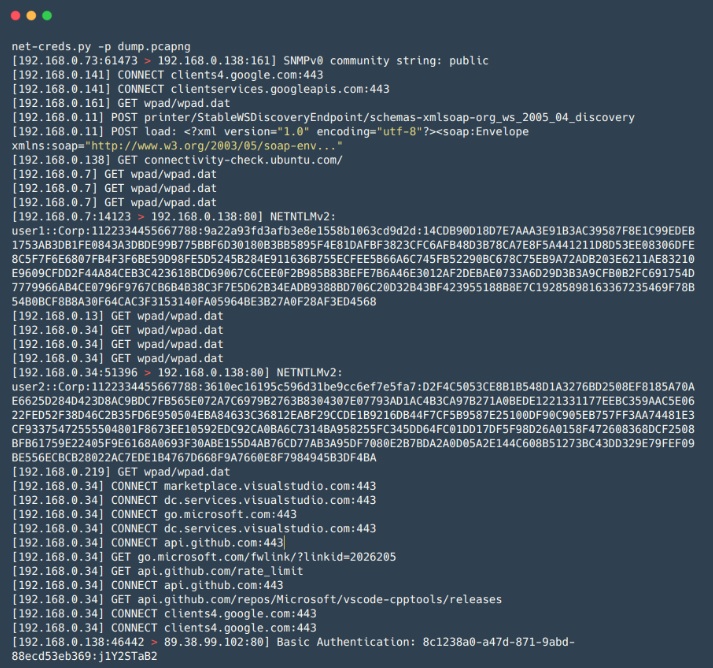

Netcreds

O Net-Creds é uma ferramenta Python para coletar senhas e hashes, além de outras informações, por exemplo, URLs visitados, arquivos baixados e outras informações de tráfego, tanto em tempo real durante um ataque do MiTM quanto de arquivos PCAP salvos anteriormente . É adequado para análises rápidas e superficiais de grandes volumes de tráfego, por exemplo, durante ataques à rede MiTM, quando o tempo é limitado, e a análise manual usando o Wireshark exige muito tempo.

Prós:

- A identificação de serviços é baseada na análise de pacotes em vez de determinar o serviço pelo número da porta usada;

- Fácil de usar;

- Uma ampla variedade de dados recuperados - incluindo logins e senhas para protocolos FTP, POP, IMAP, SMTP, NTLMv1 / v2, bem como informações de solicitações HTTP, por exemplo, formulários de login e autenticação básica.

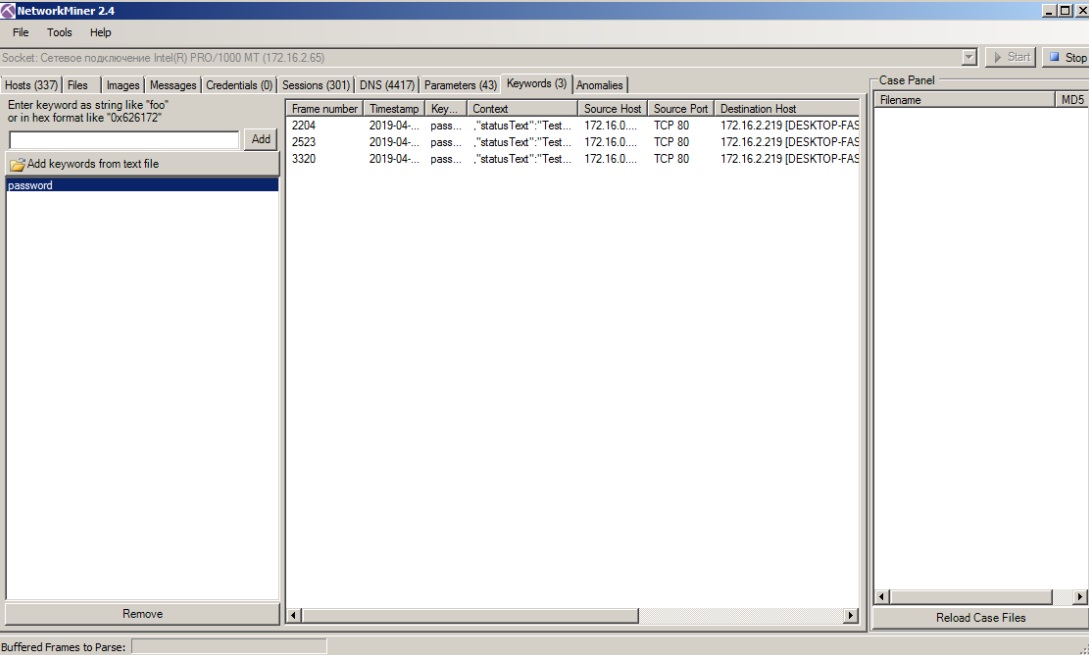

minerador de rede

O minerador de rede é um análogo do Net-Creds de acordo com o princípio de operação, mas possui grande funcionalidade, por exemplo, é possível extrair arquivos transmitidos por protocolos SMB. Como o Net-Creds, é conveniente quando você precisa analisar rapidamente uma grande quantidade de tráfego. Também possui uma interface gráfica conveniente.

Prós:

- Interface gráfica;

- Visualização e classificação de dados por grupos - simplifica a análise de tráfego e a torna mais rápida.

Contras:

- A versão de teste tem algumas funcionalidades.

mitm6

mitm6 - uma ferramenta para realizar ataques ao IPv6 (ataque SLAAC). O IPv6 é uma prioridade no Windows (em geral, também em outros SOs), e a interface IPv6 é ativada na configuração padrão, permitindo que um invasor configure seu próprio servidor DNS para a vítima usando pacotes de anúncio de roteador, após o que o invasor tem a oportunidade de substituir o DNS da vítima . Perfeito para conduzir um ataque de retransmissão com o utilitário ntlmrelayx, que permite atacar com êxito as redes do Windows.

Prós:

- Funciona muito bem em muitas redes apenas por causa da configuração padrão de hosts e redes do Windows;

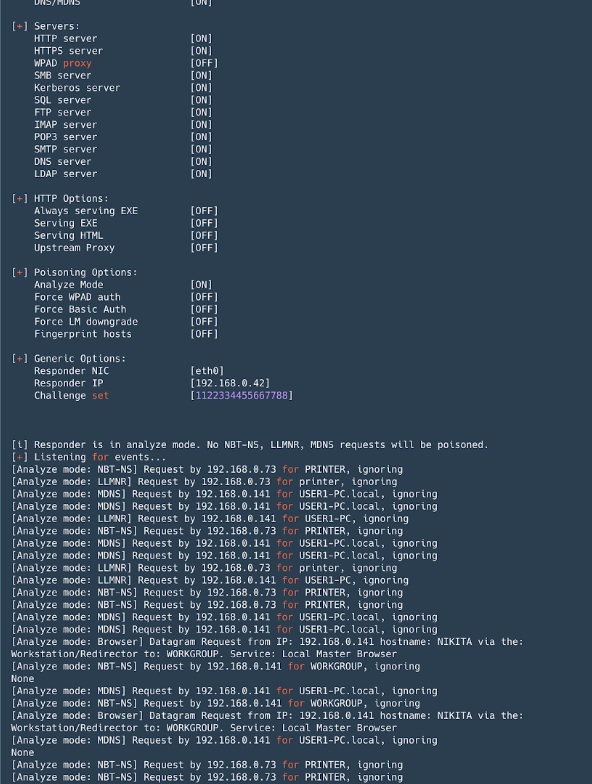

Resposta

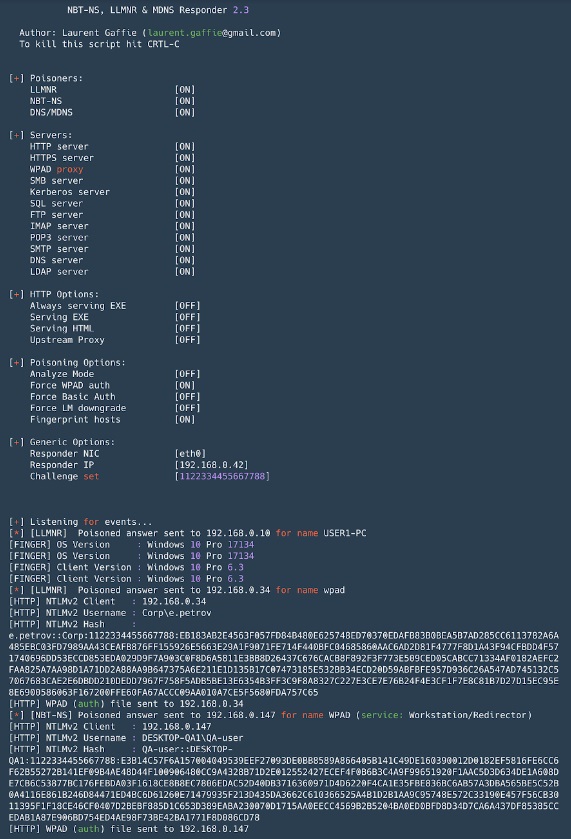

O Responder é uma ferramenta para falsificação de protocolos de resolução de nomes de broadcast (LLMNR, NetBIOS, MDNS). Uma ferramenta indispensável nas redes do Active Directory. Além da falsificação, ele pode interceptar a autenticação NTLM, também vem com um conjunto de ferramentas para coletar informações e implementar ataques de retransmissão NTLM.

Prós:

- Por padrão, ele cria muitos servidores com suporte para autenticação NTLM: SMB, MSSQL, HTTP, HTTPS, LDAP, FTP, POP3, IMAP, SMTP;

- Permite substituir o DNS em caso de ataques MITM (falsificação de ARP, etc.);

- Impressão digital de hosts que fizeram uma solicitação de transmissão;

- Modo de análise - para monitoramento passivo de solicitações;

- O formato de interceptação de hash de autenticação NTLM é compatível com John the Ripper e Hashcat.

Contras:

- Ao executar no Windows, o armazenamento em porta da porta 445 (SMB) está repleto de algumas dificuldades (requer a interrupção dos serviços correspondentes e a reinicialização).

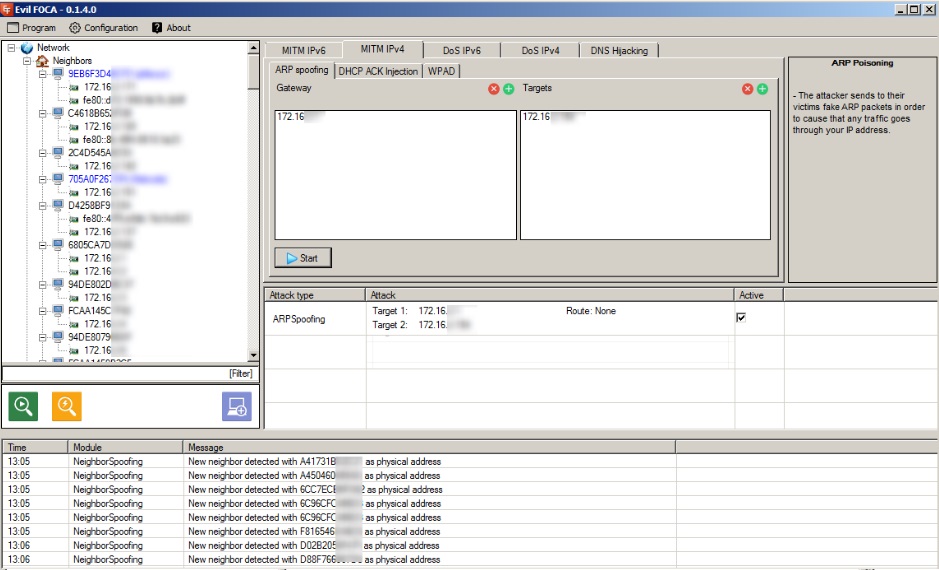

Evil_Foca

O Evil Foca é uma ferramenta para verificar vários ataques de rede em redes IPv4 e IPv6. Ele verifica a rede local, identificando dispositivos, roteadores e suas interfaces de rede, após o qual você pode fazer vários ataques aos participantes da rede.

Prós:

- Conveniente para ataques MITM (falsificação ARP, injeção DHCP ACK, ataque SLAAC, falsificação DHCP);

- Você pode realizar ataques de DoS - com falsificação ARP para redes IPv4, com DoS SLAAC em redes IPv6;

- Você pode implementar o seqüestro de DNS;

- Fácil de usar, interface gráfica amigável.

Contras:

- Funciona apenas no Windows.

Bettercap

O Bettercap é uma estrutura poderosa para analisar e atacar redes, e aqui também estamos falando de ataques a redes sem fio, BLE (bluetooth low energy) e até ataques MouseJack em dispositivos sem fio HID. Além disso, ele contém funcionalidade para coletar informações do tráfego (semelhante ao net-creds). Em geral, uma faca suíça (tudo em um). Recentemente, ele ainda possui uma

interface gráfica baseada na Web .

Prós:

- Detector de credenciais - você pode capturar URLs visitados e hosts HTTPS, autenticação HTTP, credenciais em vários protocolos diferentes;

- Muitos ataques MITM internos;

- Proxy transparente HTTP (S) modular - você pode controlar o tráfego dependendo de suas necessidades;

- Servidor HTTP embutido;

- Suporte para cápsulas - arquivos que permitem descrever ataques complexos e automatizados com uma linguagem de script.

Contras:

- Alguns módulos - por exemplo, ble.enum - não são parcialmente suportados pelo macOS e Windows, outros são projetados apenas para Linux - packet.proxy.

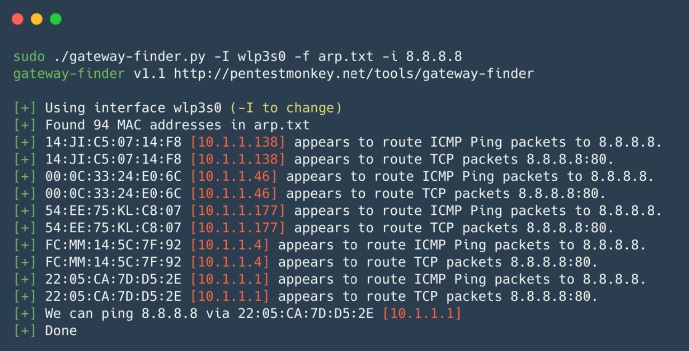

gateway_finder

localizador de gateway - um script Python que ajuda a identificar possíveis gateways na rede. É conveniente verificar a segmentação ou procurar hosts que possam rotear para a sub-rede ou a Internet necessária. Adequado para pentests internos quando você precisa verificar rapidamente rotas não autorizadas ou rotas para outras redes locais internas.

Prós:

- Fácil de usar e personalizar.

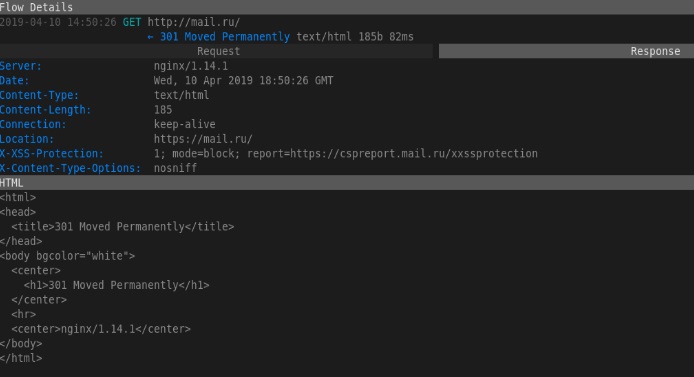

mitmproxi

mitmproxy é uma ferramenta de código-

fonte aberto para analisar o tráfego protegido com SSL / TLS. o mitmproxy é conveniente para interceptar e modificar o tráfego protegido, é claro, com algumas advertências; a ferramenta não realiza ataques à descriptografia de SSL / TLS. É usado quando é necessário interceptar e registrar alterações no tráfego protegido por SSL / TLS. Consiste em Mitmproxy - para proxy de tráfego, mitmdump - semelhante ao tcpdump, mas para tráfego HTTP (S) e mitmweb - uma interface da web para o Mitmproxy.

Prós:

- Funciona com vários protocolos e também suporta a modificação de vários formatos, do HTML ao Protobuf;

- API para Python - permite escrever scripts para tarefas não padrão;

- Pode funcionar no modo proxy transparente com interceptação de tráfego.

Contras:

- O formato de despejo não é compatível com nada - é difícil usar grep, você precisa escrever scripts.

SIET

O SIET é uma ferramenta para explorar os recursos do protocolo Cisco Smart Install. É possível obter e modificar a configuração, além de assumir o controle do dispositivo Cisco. Se você conseguiu obter a configuração do dispositivo Cisco, pode verificá-lo usando o

CCAT , essa ferramenta é útil para analisar a segurança da configuração dos dispositivos Cisco.

Prós:

Usando o protocolo Cisco Smart Install, você pode:

- Mude o endereço do servidor tftp no dispositivo cliente enviando um pacote TCP distorcido;

- Copiar arquivo de configuração do dispositivo;

- Substitua a configuração do dispositivo, por exemplo, adicionando um novo usuário;

- Atualize a imagem do iOS no dispositivo;

- Execute um conjunto arbitrário de comandos no dispositivo. Este é um novo recurso que funciona apenas nas versões 3.6.0E e 15.2 (2) E iOS.

Contras:

- Funciona com um conjunto limitado de dispositivos Cisco, você também precisa de um IP “branco” para receber uma resposta do dispositivo ou precisa estar na mesma rede que o dispositivo.

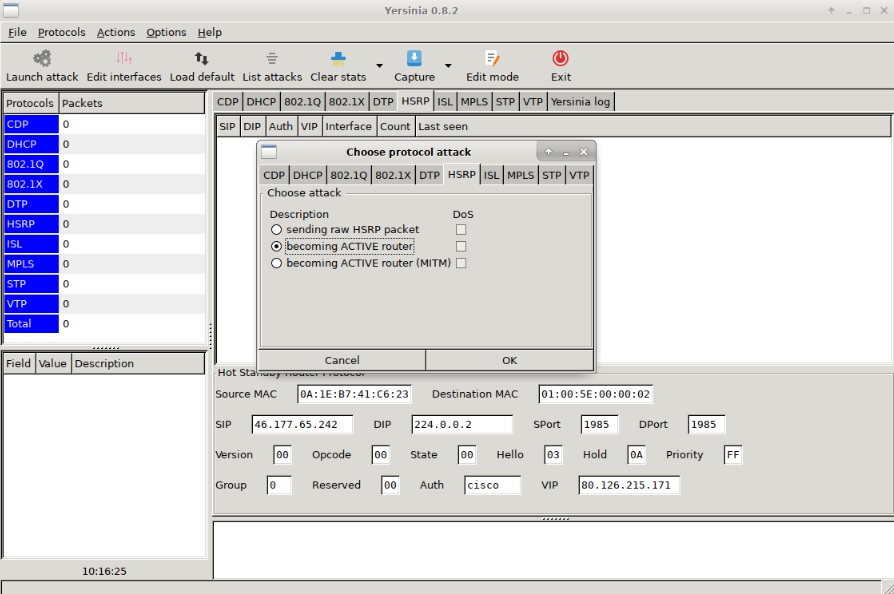

Yersinia

O yersinia é uma estrutura de ataque L2 projetada para explorar falhas de segurança em vários protocolos de rede L2.

Prós:

- Permite atacar os protocolos STP, CDP, DTP, DHCP, HSRP, VTP e outros.

Contras:

- Não é a interface mais conveniente.

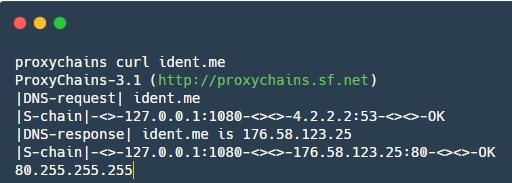

proxychains

proxychains é uma ferramenta que permite redirecionar o tráfego de aplicativos através de um proxy SOCKS especificado.

Prós:

- Ajuda a redirecionar o tráfego para alguns aplicativos que, por padrão, não conseguem trabalhar com proxies.

Neste artigo, examinamos brevemente as vantagens e desvantagens das ferramentas básicas para a rede interna do Pentest. Fique atento, planejamos fazer upload dessas coleções ainda mais: Web, bancos de dados, aplicativos móveis - também escreveremos sobre isso.

Compartilhe seus utilitários favoritos nos comentários!