Imagem: Equipe Knownsec 404

Imagem: Equipe Knownsec 404Pesquisadores de segurança da informação da equipe 404 do Knownsec examinaram o patch para a vulnerabilidade Confluence descoberta em março e

publicaram um código para explorá-lo. O uso desse erro de segurança permite que os invasores obtenham a capacidade de executar qualquer comando no servidor Confluence e baixem malware.

Logo após a publicação da exploração da vulnerabilidade, os especialistas da PT ESC descobriram uma tentativa maciça de explorá-la. Nós dizemos qual é o problema e como se proteger.

Qual é o problema

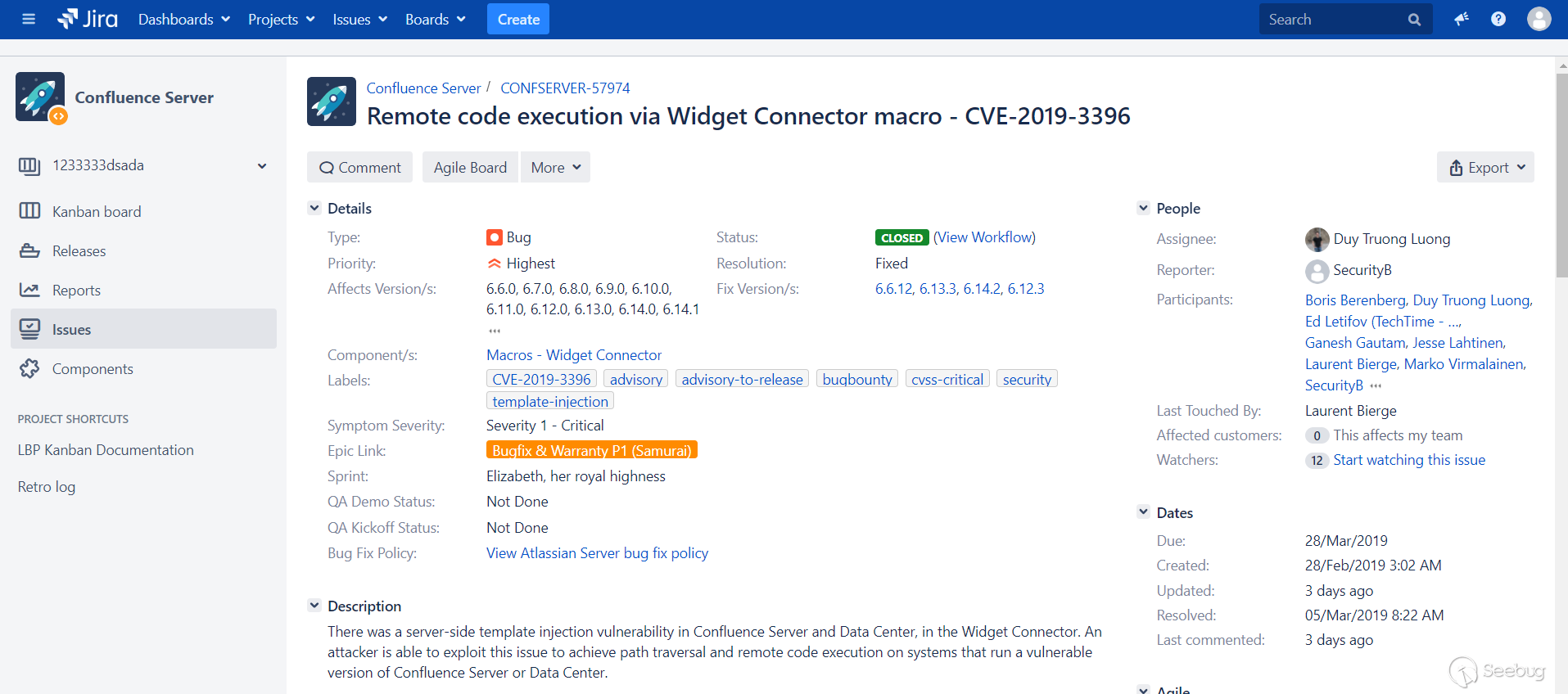

A vulnerabilidade CVE-2019-3396 ocorreu devido a um erro no código do módulo Widget Connector no Confluence Server. Com sua ajuda, um invasor pode forçar o Confluence vulnerável a baixar um modelo malicioso de seu servidor e executar qualquer comando. O ataque não requer autorização no servidor.

Em um

boletim de segurança publicado pelos desenvolvedores do Atlassian Confluence, a vulnerabilidade é descrita da seguinte maneira:

Um invasor pode explorar a vulnerabilidade para injetar modelos no lado do serviço, ignorar caminhos e executar remotamente o código em sistemas com o Confluence Server e o Data Server vulneráveis.

Além disso, pesquisadores do Assetnote e do DEVCORE descobriram a vulnerabilidade CVE-2019-3395 no plug-in WebDAV. Ele permite que você falsifique consultas no lado do servidor (falsificação de solicitações no servidor, SSRF). Os hackers podem enviar solicitações aleatórias de HTTP e WebDAV de instâncias vulneráveis do Confluence Server e Data Server.

Versões de software vulneráveis:

- Todas as versões 1.xx, 2.xx, 3.xx, 4.xx e 5.xx

- Todas as versões 6.0.x, 6.1.x, 6.2.x, 6.3.x, 6.4.xe 6.5.x

- Todas as versões 6.6.x a 6.6.12

- Todas as versões 6.7.x, 6.8.x, 6.9.x, 6.10.xe 6.11.x

- Todas as versões 6.12.x a 6.12.3

- Todas as versões 6.13.x a 6.13.3

- Todas as versões 6.14.x a 6.14.2

Bug corrigido:

- Na versão 6.6.12 e versões posteriores 6.6.x

- Na versão 6.12.3 e versões posteriores 6.12.x

- Na versão 6.13.3 e versões posteriores 6.13.x

- Na versão 6.14.2 e superior.

Operação

Os detalhes da vulnerabilidade foram publicados em 10 de abril e, no dia seguinte, os especialistas da Positive Technologies ESC descobriram uma verificação em massa de portas 8090 na Internet - essa é a porta padrão para o servidor Confluence.

É fácil detectar tentativas de ataque: sempre será acompanhado por solicitações POST recebidas para URL / rest / tinymce / 1 / macro / preview e, no caso de um hack do servidor, solicitações enviadas ao servidor FTP de um invasor para baixar um arquivo com a extensão .vm. De acordo com o serviço de pesquisa da ZoomEye, pelo menos 60.000 servidores Confluence estão disponíveis na Internet.

Além disso, especialistas testemunharam a infecção de servidores Confluence com malware do Linux Spike Trojan, anteriormente conhecido como MrBlack. É um arquivo ELF e destina-se principalmente a ataques DDoS.

Quando entra no sistema, o malware é corrigido usando o arquivo rc.local e é iniciado sempre que o computador infectado é iniciado. Após o início, em um thread separado e em um loop sem fim, ele coleta informações sobre o sistema e as envia para um servidor controlado pelos atacantes C2. Entre os dados coletados estão informações sobre o processador, interfaces de rede e processos em execução. Depois disso, um loop sem fim é iniciado em um thread separado, no qual envia a string “VERSONEX: 1 | 1 | 1 | 1 | 1 | Hacker” para o servidor e, em resposta, aguarda um comando.

Os comandos que o malware pode executar são:

- executar comando através do shell

- iniciar DDOS

- terminar o trabalho

O comando para DDOS contém endereços AES criptografados dos servidores para os quais o ataque deve ser iniciado. O malware descriptografa com uma chave com fio.

Opções de ataque DDOS disponíveis:

- Syn flood

- Inundação LSYN

- Inundação UDP

- Inundação UDPS

- Inundação TCP

- Inundação CC

Como se proteger

A vulnerabilidade CVE-2019-3396 foi corrigida em 20 de março de 2019. Um

boletim de segurança está disponível no site da Atlassian com sua descrição e uma lista de versões corrigidas. Para corrigir a vulnerabilidade, os usuários precisam atualizar o sistema para as versões incluídas no patch.

Além disso, para detectar tentativas de explorar a vulnerabilidade CVE-2019-3396 e a atividade Linux Spike, desenvolvemos regras para o Suricata IDS: