Este artigo é uma continuação do

material anterior sobre os recursos da configuração do equipamento da

Palo Alto Networks . Aqui, queremos falar sobre a configuração da

VPN IPSec site a site em equipamentos da

Palo Alto Networks e sobre uma possível opção de configuração para conectar vários provedores de Internet.

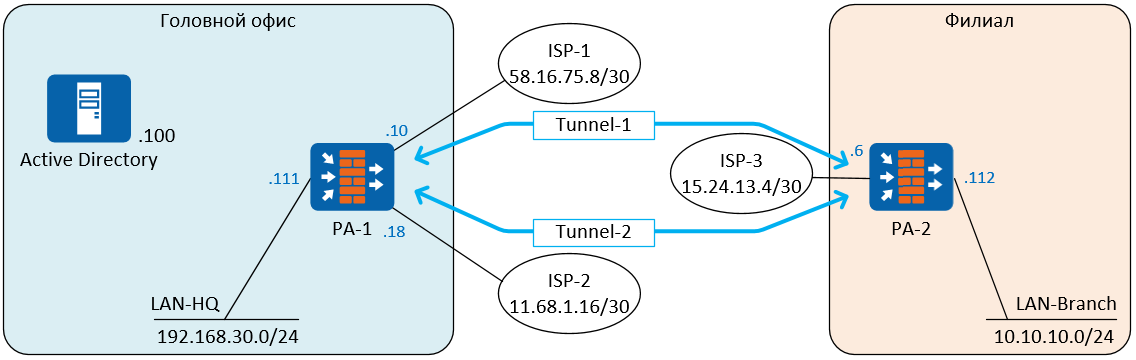

Para demonstração, será utilizado o esquema padrão de conexão da matriz à filial. Para fornecer uma conexão à Internet tolerante a falhas, a matriz usa a conexão simultânea de dois provedores: ISP-1 e ISP-2. A filial tem uma conexão com apenas um provedor, ISP-3. Entre os firewalls PA-1 e PA-2, dois túneis são construídos. Os túneis operam no modo de

espera ativa , o túnel-1 está ativo, o túnel-2 começará a transmitir tráfego quando o túnel-1 falhar. O túnel-1 usa uma conexão com o provedor de serviços de Internet ISP-1, o túnel-2 usa uma conexão com o provedor de serviços de Internet ISP-2. Todos os endereços IP são gerados aleatoriamente para fins de demonstração e não estão relacionados à realidade.

Para criar a VPN site a site, o

IPSec será usado - um conjunto de protocolos para proteger os dados transmitidos por IP.

O IPSec funcionará usando o protocolo de segurança

ESP (Encapsulating Security Payload), que fornecerá criptografia dos dados transmitidos.

O IPSec inclui o

IKE (Internet Key Exchange), o protocolo responsável por negociar os parâmetros de segurança do SA (associações de segurança) usados para proteger os dados transmitidos. Os firewalls PAN suportam

IKEv1 e

IKEv2 .

Na VPN

IKEv1 , a conexão é construída em dois estágios:

IKEv1 Fase 1 (túnel IKE) e

IKEv1 Fase 2 (túnel IPSec), criando assim dois túneis, um dos quais serve para a troca de informações de serviço entre firewalls, o segundo para transmissão de tráfego. Existem dois modos de operação na

IKEv1 Fase 1 - modo principal e modo agressivo. O modo agressivo usa menos mensagens e é mais rápido, mas não oferece suporte à proteção de identidade de mesmo nível.

O IKEv2 substituiu o

IKEv1 e, comparado ao

IKEv1, sua principal vantagem são os requisitos de menos largura de banda e a negociação mais rápida do SA.

O IKEv2 usa menos mensagens de serviço (4 no total), suporta EAP, protocolo MOBIKE e adiciona um mecanismo de verificação de disponibilidade de pares com o qual um túnel é criado -

Liveness Check , substituindo Dead Peer Detection no IKEv1. Se o teste falhar, o

IKEv2 poderá redefinir o túnel e recuperar automaticamente o mais rápido possível. Você pode

ler mais sobre as diferenças

aqui .

Se o túnel for construído entre firewalls de diferentes fabricantes, pode haver erros na implementação do

IKEv2 e, para compatibilidade com esse equipamento, é possível usar o

IKEv1 . Em outros casos, é melhor usar o

IKEv2 .

Etapas de instalação:

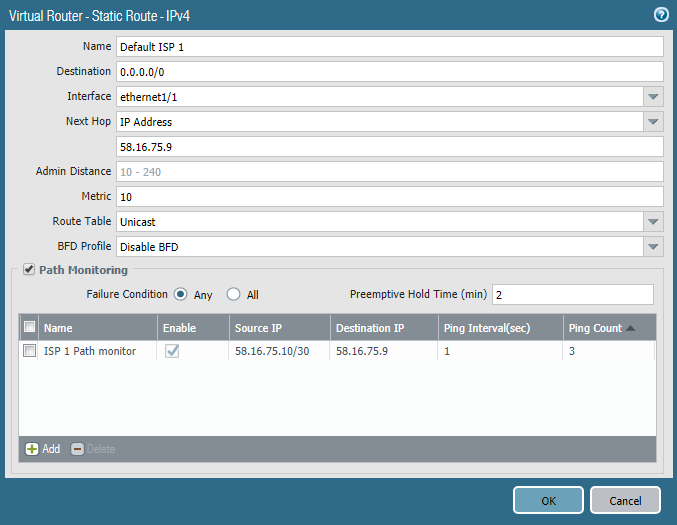

• Configurando dois provedores de Internet no modo Active \ StandbyExistem várias maneiras de implementar esse recurso. Uma delas é usar o mecanismo de

Monitoramento de caminho , que está disponível desde o

PAN-OS 8.0.0 . Este exemplo usa a versão 8.0.16. Esse recurso é semelhante ao IP SLA nos roteadores Cisco. No parâmetro da rota padrão estática, o envio de pacotes de ping para um endereço IP específico a partir de um endereço de origem específico está configurado. Nesse caso, a interface ethernet1 / 1 faz ping no gateway padrão uma vez por segundo. Se não houver resposta para três pings seguidos, a rota será considerada inoperante e será removida da tabela de roteamento. A mesma rota é configurada na direção do segundo provedor de Internet, mas com mais métricas (é backup). Assim que a primeira rota for removida da tabela, o firewall começará a enviar tráfego ao longo da segunda rota -

Failover . Quando o primeiro provedor começar a responder aos pings, sua rota retornará à tabela e substituirá o segundo devido à melhor métrica -

Fail-Back . O processo de

failover leva vários segundos, dependendo dos intervalos configurados, mas, em qualquer caso, o processo não é instantâneo e, nesse momento, o tráfego é perdido.

O Fail-Back passa sem perda de tráfego. É possível tornar o

failover mais rápido usando o

BFD , se o seu provedor de serviços de Internet fornecer essa opção.

O BFD é suportado a partir das

séries PA-3000 e

VM-100 . Como endereço para ping, é melhor especificar não o gateway do provedor, mas um endereço público sempre acessível na Internet.

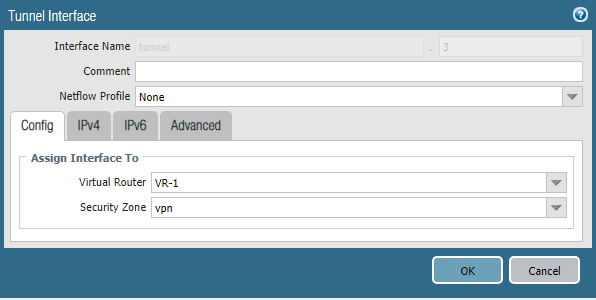

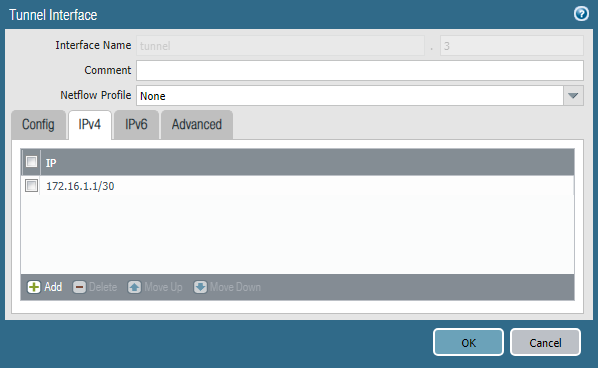

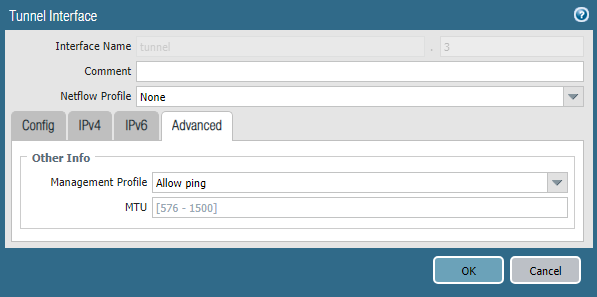

• Criando uma interface de túnel

• Criando uma interface de túnelO tráfego dentro do túnel é transmitido através de interfaces virtuais especiais. Cada um deles deve ser configurado com um endereço IP da rede de trânsito. Neste exemplo, a sub-rede 172.16.1.0/30 será usada para o túnel-1 e a sub-rede 172.16.2.0/30 será usada para o túnel-2.

A interface do túnel é criada na seção

Rede -> Interfaces -> Túnel . Você deve especificar o roteador virtual e a zona de segurança, bem como o endereço IP da rede de transporte correspondente. O número da interface pode ser qualquer um.

Na seção

Avançado , você pode especificar um

Perfil de Gerenciamento que permita o ping nessa interface; isso pode ser útil para teste.

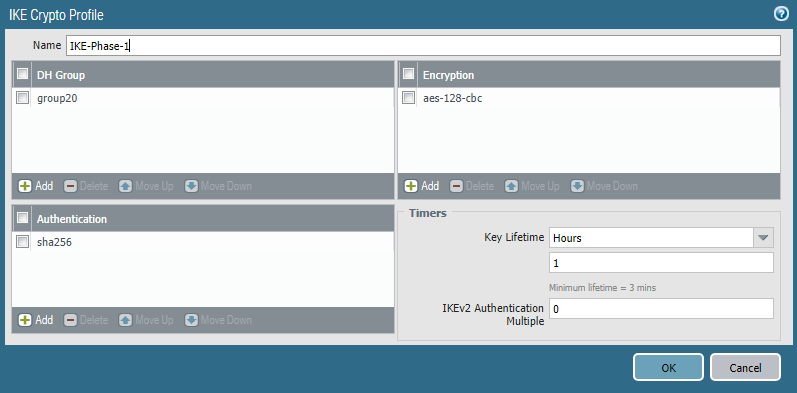

• Configurar perfil IKEO perfil IKE

• Configurar perfil IKEO perfil IKE é responsável pela primeira etapa na criação de uma conexão VPN; aqui, os parâmetros do túnel

IKE Fase 1 são especificados. O perfil é criado na seção

Rede -> Perfis de rede -> Criptografia IKE . Você deve especificar o algoritmo de criptografia, o hash, o grupo Diffie-Hellman e a vida útil da chave. Em geral, quanto mais complexos os algoritmos, pior o desempenho; eles precisam ser selecionados com base em requisitos de segurança específicos. No entanto, é fortemente desencorajado o uso do grupo Diffie-Hellman abaixo de 14 para proteger informações importantes. Isso ocorre devido à vulnerabilidade do protocolo, que só pode ser nivelado usando um tamanho de módulo de 2048 bits ou mais, ou algoritmos de criptografia elíptica, que são usados nos grupos 19, 20, 21, 24. Esses algoritmos são mais produtivos que a criptografia tradicional.

Mais detalhes aqui . E

aqui • Configurar perfil IPSec

• Configurar perfil IPSecA segunda etapa na criação de uma conexão VPN é o túnel IPSec. Os parâmetros SA para ele são configurados em

Rede -> Perfis de rede -> Perfil criptográfico IPSec . Aqui você precisa especificar o protocolo IPSec -

AH ou

ESP , bem como os parâmetros

SA - hash, algoritmos de criptografia, grupos Diffie-Hellman e duração da chave. As configurações de SA no perfil criptográfico IKE e no perfil criptográfico IPSec podem não corresponder.

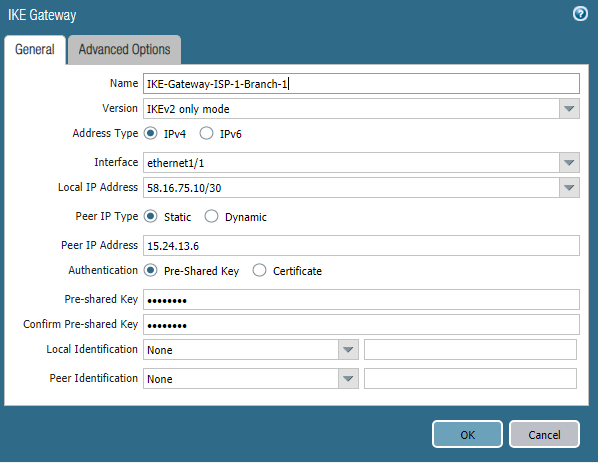

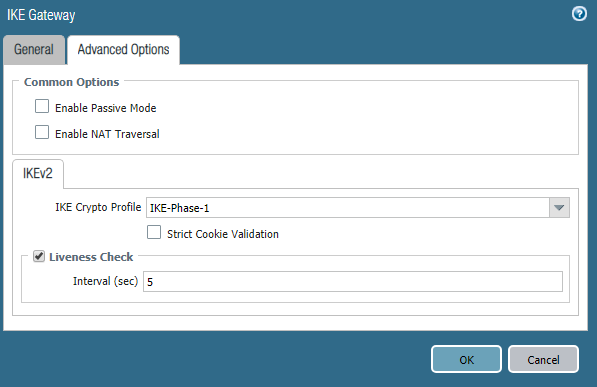

• Configurar gateway IKEUm gateway IKE

• Configurar gateway IKEUm gateway IKE é um objeto que identifica o roteador ou firewall com o qual um túnel VPN é construído. Para cada túnel, você precisa criar seu próprio

gateway IKE . Nesse caso, dois túneis são criados, um através de cada provedor de Internet. A interface de saída correspondente e seu endereço IP, endereço IP de mesmo nível e chave comum são indicados. Você pode usar certificados como uma alternativa a uma chave compartilhada.

Isso indica o

perfil de criptografia IKE criado anteriormente. Os parâmetros para o segundo objeto

Gateway IKE são semelhantes, com exceção dos endereços IP. Se o firewall da Palo Alto Networks estiver localizado atrás de um roteador NAT, o mecanismo

NAT Traversal deverá estar ativado.

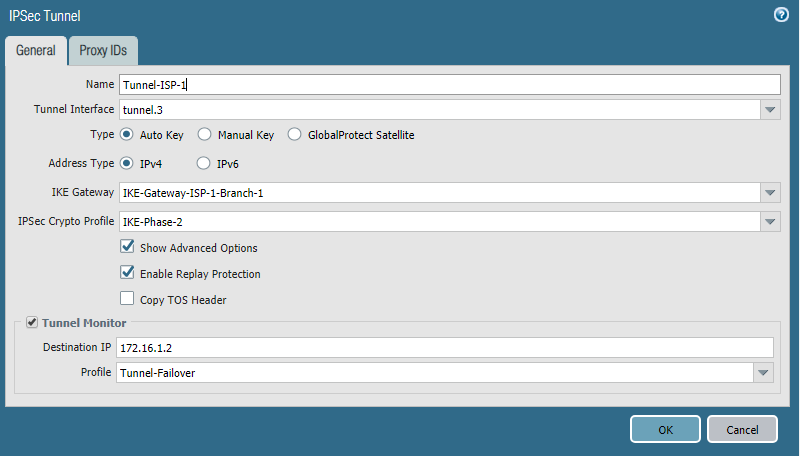

• Configurar túnel IPSecO túnel IPSec

• Configurar túnel IPSecO túnel IPSec é um objeto que especifica os parâmetros do túnel IPSec, como o nome indica. Aqui você precisa especificar a interface do encapsulamento e os objetos

IKE Gateway ,

IPSec Crypto Profile criados anteriormente. Para garantir a alternância automática de roteamento para o túnel em espera, você deve ativar o

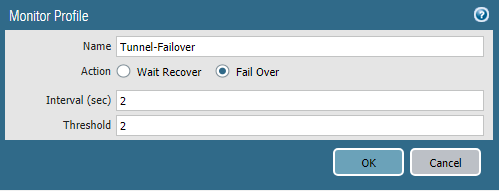

Monitor de Túnel . Este é um mecanismo que verifica se um par está ativo usando o tráfego ICMP. Como o endereço de destino, você deve especificar o endereço IP da interface do túnel do par com o qual o túnel está sendo construído. O perfil indica os temporizadores e a ação em caso de perda de conexão.

Aguarde Recuperar - aguarde até que a conexão seja restaurada,

Fail Over - envie tráfego em outra rota, se houver. A configuração do segundo túnel é completamente a mesma; a segunda interface de túnel e o IKE Gateway são indicados.

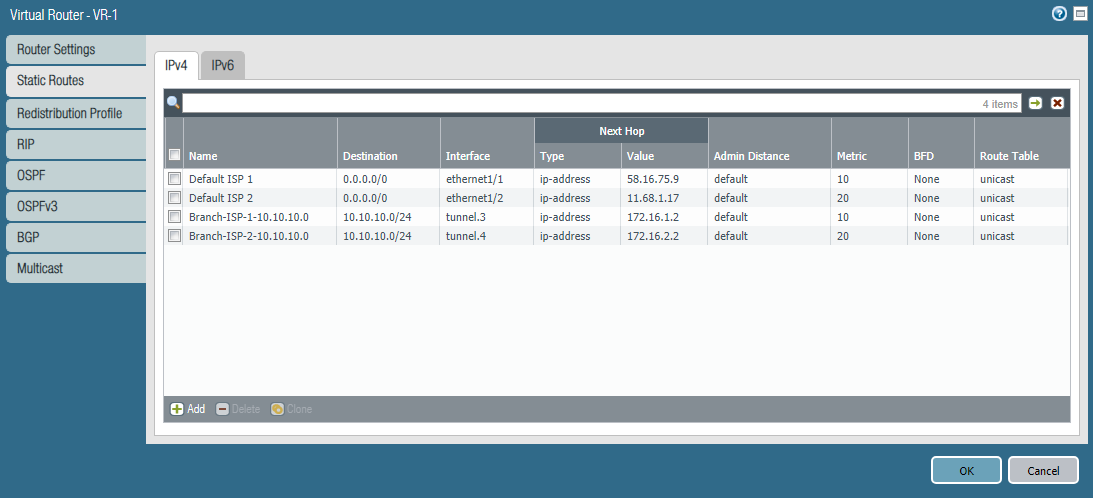

• configuração de roteamento

• configuração de roteamentoEste exemplo usa roteamento estático. No firewall PA-1, além de duas rotas padrão, você precisa especificar duas rotas para a sub-rede 10.10.10.0/24 na filial. Uma rota usa o túnel-1, a outra túnel-2. A rota pelo túnel-1 é básica porque possui uma métrica mais baixa. O mecanismo de

monitoramento de caminho para essas rotas não é usado.

O Tunnel Monitor é responsável pela comutação.

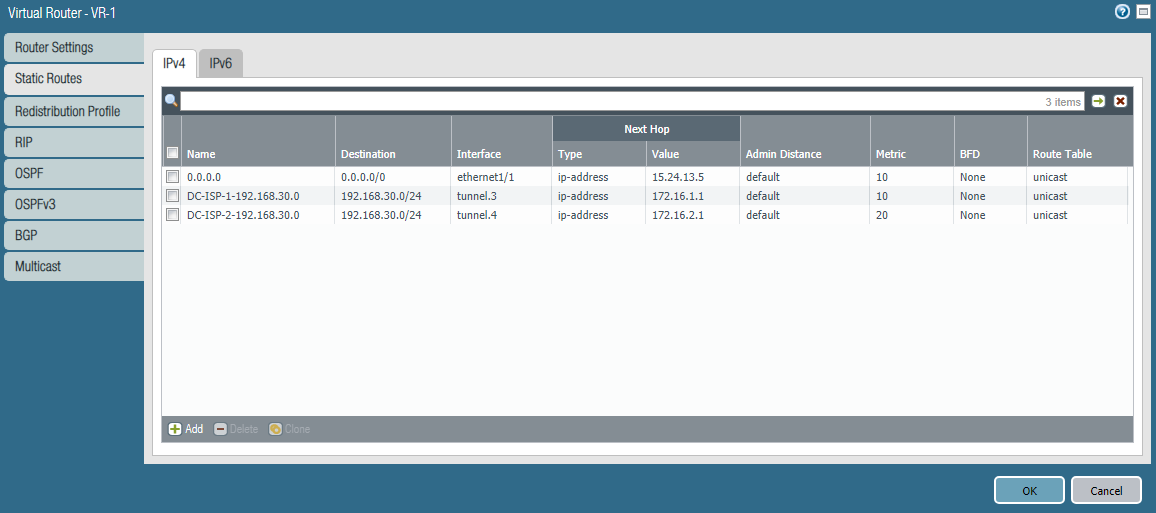

As mesmas rotas para a sub-rede 192.168.30.0/24 devem ser configuradas no PA-2.

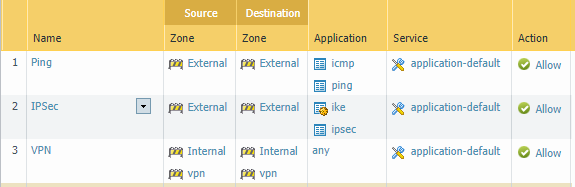

• Configurar regras de rede

• Configurar regras de redePara que o túnel funcione, você precisa de três regras:

- Para que o Path Monitor funcione, ative o ICMP em interfaces externas.

- Para IPSec, ative aplicativos ike e ipsec em interfaces externas.

- Permitir tráfego entre sub-redes internas e interfaces de túnel.

Conclusão

ConclusãoEste artigo descreve a configuração de uma conexão à Internet à prova de falhas e uma

VPN site a site . Esperamos que as informações sejam úteis e o leitor tenha uma idéia das tecnologias usadas nas

redes Palo Alto . Se você tiver dúvidas sobre personalização e sugestões sobre os tópicos de futuros artigos - escreva-os nos comentários, teremos o maior prazer em responder.