Eles escreveram sobre botnets em Habré muitas vezes, o que não é surpreendente - é realmente uma ameaça significativa que não desapareceu. Em nosso artigo de hoje, falaremos sobre quais botnets são relevantes em 2019 e que mal podem causar aos negócios - não grandes corporações, mas pequenas e médias empresas.

Para quem a ameaça é direcionada?

Segundo

a Securelist , as organizações e serviços financeiros são de interesse máximo para os desenvolvedores de botnet. Eles representam mais de 70% de todos os ataques. Estes são serviços bancários online, lojas online, vários tipos de agregadores de pagamento, etc.

O segundo lugar (aqui, apenas cerca de 6% de todos os ataques) é ocupado por redes sociais e grandes sites de informações, além de mecanismos de pesquisa e serviços de correio social. Aqui, os invasores tentam capturar o máximo de dados pessoais do usuário possível para novos ataques.

O terceiro lugar, com aproximadamente 5%, é ocupado por recursos que oferecem vários produtos e serviços, e esses sites não são lojas on-line. Os provedores de hospedagem e algumas outras organizações se enquadram nessa categoria. Os atacantes estão interessados principalmente nos dados pessoais da vítima.

Além disso, os "botovods" direcionaram seus sistemas para vários tipos de serviços de criptomoeda, incluindo trocas, carteiras, etc.

É claro que os invasores estão interessados principalmente em empresas de países ricos, de modo que serviços e sites baseados nos EUA, Grã-Bretanha, Canadá, Europa e China estão sendo atacados.

Como uma botnet prejudica os negócios?

Spam de endereços IP da empresaUma botnet pode não ser "presa" por realizar ataques complexos, mas agir como uma ferramenta de spam. E quanto mais elementos na botnet, maior a eficiência dessa ferramenta. Se o spam for enviado de dispositivos infectados de uma empresa, seu IP será automaticamente direcionado para os filtros de spam. E isso significa que, depois de algum tempo, todos os emails enviados pelos funcionários da empresa a partir de PCs locais serão enviados para spam de clientes, parceiros e outros contatos. Não é tão simples corrigir esta situação, mas pode causar danos significativos (pode-se imaginar como o acordo é quebrado devido ao fato de que documentos importantes não caíram na mão certa na hora certa).

DDoS dos endereços IP da empresaAproximadamente o mesmo do caso acima, só que desta vez a botnet usa computadores infectados da empresa para realizar ataques DDoS. Nesse caso, os IPs vistos no “negócio obscuro” serão colocados na lista negra por vários fornecedores e serão bloqueados. No futuro, os funcionários da empresa cujos PCs foram afetados terão dificuldades com o acesso a determinados recursos - as solicitações serão bloqueadas no nível de fornecedores de várias escalas.

Em alguns casos, as empresas podem desativar completamente o acesso à rede se o ataque for grave. E a falta de Internet, mesmo por várias horas, é um problema sério para os negócios.

Ataque direto de DDoS a uma empresaUm grande número de botnets é criado para ataques DDoS. Seu poder é muito alto agora, então a botnet média pode "colocar" completamente os serviços e sites de uma empresa comum. E este é um prazer muito caro. De acordo com especialistas, uma empresa tão direta pode custar uma empresa no valor de

US $ 20.000 a US $ 100.000 por hora .

Mesmo que os serviços da empresa atacada continuem funcionando, é muito mais lento que o normal. Isso representa uma perda direta e indireta. E mesmo no caso de um ataque DDoS fraco, que não afetou a eficiência da empresa, você pode encontrar "logs sujos" - quando a análise dos serviços da empresa é impossível devido ao grande número de IPs de terceiros. O Google Analytics nesses casos se torna inútil.

Roubo de informações importantesAs redes de bots existentes hoje são multifuncionais e consistem em um grande número de módulos. Um operador de botnet pode transformar um botnet "adormecido" em um ladrão de dados corporativos (dados do cliente, acesso a recursos internos, acesso a um banco do cliente etc.). com o clique de um dedo. E essa é uma ameaça muito mais sensível aos negócios do que spam ou DDoS.

Uma botnet pode roubar dados de várias maneiras, incluindo uma tão comum como keylogging. Um keylogger pode ser "afiado", por exemplo, para trabalhar com o PayPal e ativado somente quando um usuário tenta fazer login em sua conta.

Proxies para ataquesUma botnet pode transformar máquinas corporativas em proxies que servirão como um "ponto de trânsito" para ataques. E aqui tudo já é muito pior do que no caso de spam ou DDoS - se o ataque foi sério e causou danos a alguém, a empresa pode encontrar muita atenção das agências policiais.

Recursos da empresaSe a botnet estiver ativa, isso poderá exigir recursos computacionais significativos. Ou seja, as máquinas corporativas serão usadas pelos criminosos cibernéticos, com energia e tempo de processador correspondentes. Se uma empresa cujos computadores estão infectados trabalha com custos intensivos em recursos, isso pode afetar a eficiência dos processos de trabalho. Um exemplo é a mineração. Uma botnet pode ser ativada como mineradora e os PCs infectados fornecerão uma parte significativa de seu poder de mineração de moedas aos atacantes.

Perda de reputaçãoTudo isso pode afetar a reputação da empresa, porque uma organização cujos endereços IP são vistos em "assuntos obscuros" será uma situação difícil. Pode não ser tão simples trazer tudo de volta à estaca zero.

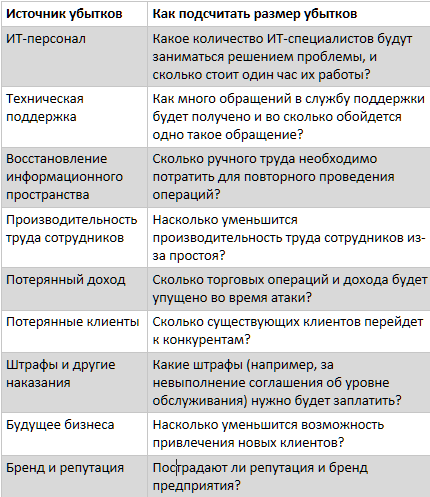

Como calcular perdas?

É melhor, é claro, se não houver perdas. Mas se houver um problema com a botnet, você poderá calcular os custos atuais e futuros necessários para eliminar o problema usando o algoritmo abaixo. Resumimos todos os itens caros e obtemos o valor total.

Segundo o Instituto Ponemon, em situações difíceis em que a empresa para de trabalhar, as perdas

podem ser enormes e chegar a milhares de dólares por minuto. No caso de grandes empresas, isso é centenas de milhares. Para pequenas e médias empresas, a perda total não é tão grande quanto a das corporações, mas para a própria empresa, mesmo alguns milhares de dólares podem ser um luxo inadmissível, se falarmos de uma pequena organização.

Exemplos de botnet

Existem muitas redes de bots, pequenas e grandes, com milhões de elementos em sua rede. Como exemplo, podemos citar aqueles que foram

mais ativos em 2018 (e eles não foram a lugar nenhum hoje).

Bot betaO número de ataques cometidos por esta botnet é mais de 13% do volume total de ataques únicos de 2018. O malware funcionou em 42 países, o maior interesse de seus criadores foi causado por serviços financeiros, redes sociais e grandes portais.

Malandro (TrickBot)Quase o mesmo botnet ativo que o anterior. Com sua ajuda, 12,85% do número total de ataques únicos foram cometidos. Ele trabalhou em 65 países, atacou serviços financeiros e de criptomoeda.

PandaEsse botnet fez 9,84% do número total de ataques únicos. Ele trabalhou em 33 países, atacou serviços financeiros e de criptomoeda.

Entre as botnets de sucesso, também vale a pena mencionar o SpyEye e Ramnit.

Destacando-se o gigante botnet Mirai, que causou danos a centenas de milhões de dólares americanos. Uma nova versão do botnet já está ativa e funcionando,

começando gradualmente a infectar novos dispositivos em todo o mundo .

Como se proteger de uma botnet?

Em princípio, os métodos de proteção não são diferentes daqueles usados para impedir que qualquer malware infecte os computadores. Isso é, antes de tudo, "higiene de TI" pessoal, ou seja, você precisa estar ciente de que, clicando em links em mensagens de email, abrindo arquivos enviados por contatos conhecidos e desconhecidos, clicando em banners como "seu PC está infectado e está infectado". precisam ser tratados ”- tudo isso está repleto de infecções não apenas de equipamentos pessoais, mas também corporativos.

As empresas precisam realizar regularmente treinamentos para funcionários sobre o tema segurança da informação, com uma demonstração de vários casos. As pessoas devem entender que seguir um link com gatos engraçados que um contato pessoal enviado pode ameaçar os negócios. O elo mais fraco da cadeia de segurança de informações de negócios é uma pessoa, não um software ou hardware.

Mas a proteção de hardware e software deve ser. Estes são antivírus de software, firewalls ou firewalls "de ferro",

como o ZyWALL ATP500 , que fornecem proteção em vários níveis da proteção em várias camadas. Esses sistemas ajudam a bloquear não apenas ameaças conhecidas, mas também desconhecidas (ameaças de dia zero), além de impedir DDoS de nível médio. Dependendo do tamanho da rede corporativa e de seus recursos financeiros, você pode usar os modelos Zyxel ATP200, ATP500 ou ATP800.

Em qualquer empresa cujo trabalho dependa fortemente de computadores e software, incluindo serviços em nuvem, deve haver uma estratégia detalhada de segurança da informação. E este não é apenas um pedaço de papel que fica ao lado do plano de evacuação. O desenvolvimento da estratégia significa que as medidas propostas devem ser testadas "em campo", sendo necessário realizar treinamentos e workshops com os funcionários. Tudo isso não excluirá, mas reduzirá significativamente as ameaças à informação que são perigosas para os negócios da empresa.