Spoiler do título do relatório "O número de casos de uso de autenticação forte aumentou devido a ameaças de novos riscos e aos requisitos dos reguladores".

A empresa de pesquisa Javelin Strategy & Research publicou o relatório The State of Strong Authentication 2019 (o

original em formato pdf pode ser baixado aqui ). Este relatório diz: qual a porcentagem de empresas americanas e européias que usam senhas (e por que poucas pessoas usam senhas agora); por que a porcentagem de uso da autenticação de dois fatores baseada em tokens criptográficos está crescendo tão rápido; por que códigos únicos enviados via SMS não são seguros.

Todos os interessados no tópico de autenticação presente, passada e futura em empresas e aplicativos de usuário são bem-vindos.

A segunda parte do relatórioDo tradutorInfelizmente, a linguagem pela qual este relatório foi escrito é bastante "seca" e formal. E o uso quíntuplo da palavra “autenticação” em uma frase curta não são as mãos tortas (ou cérebros) do tradutor, mas os caprichos dos autores. Ao traduzir de duas opções - para oferecer aos leitores mais perto do texto original ou mais interessante, às vezes escolhi a primeira e, outras, a segunda. Mas seja paciente, queridos leitores, o conteúdo do relatório vale a pena.

Alguns dos insignificantes e desnecessários para as peças narrativas foram removidos, caso contrário a maioria não teria dominado o texto inteiro. Quem quiser ler o relatório “sem notas” pode fazer isso no idioma original, clicando no link.

Infelizmente, os autores nem sempre são precisos com a terminologia. Portanto, senhas descartáveis (One Time Password - OTP), às vezes são chamadas de "senhas" e, às vezes, de "códigos". Os métodos de autenticação são ainda piores. Nem sempre é fácil para um leitor não treinado adivinhar que “autenticação usando chaves criptográficas” e “autenticação forte” são a mesma coisa. Tentei unificar os termos o máximo possível; além disso, no próprio relatório há um fragmento com sua descrição.

No entanto, o relatório é altamente recomendado para leitura, pois contém resultados de pesquisa exclusivos e as conclusões corretas.

Todas as figuras e fatos são apresentados sem a menor alteração e, se você não concorda com eles, é melhor discutir não com o tradutor, mas com os autores do relatório. Mas meus comentários (feitos como citações e marcados no texto pelo italiano ) são meu julgamento de valor e, para cada um deles, ficarei feliz em argumentar (assim como a qualidade da tradução).

Revisão

Atualmente, os canais de negócios digitais de comunicação com os clientes são mais importantes do que nunca. E dentro da empresa, a comunicação entre funcionários está mais focada no ambiente digital do que nunca. E a segurança dessas interações depende do método escolhido de autenticação do usuário. Os invasores usam autenticação fraca para invadir contas de usuário em massa. Em resposta, os reguladores estão reforçando os padrões para tornar as empresas melhores protegem as contas e os dados dos usuários.

As ameaças associadas à autenticação se estendem não apenas aos aplicativos do consumidor; os invasores podem obter acesso a um aplicativo em execução na empresa. Essa operação permite que eles representem usuários corporativos. Os invasores que usam pontos de acesso de autenticação fracos podem roubar dados e realizar outras atividades fraudulentas. Felizmente, existem medidas para combater isso. A autenticação forte pode reduzir significativamente o risco de um invasor atacar aplicativos de consumidor e sistemas de negócios corporativos.

Este estudo examina: como as empresas implementam autenticação para proteger aplicativos de usuários e sistemas de negócios corporativos; fatores que eles consideram ao escolher uma solução de autenticação; o papel que a autenticação forte desempenha em suas organizações; os benefícios que essas organizações recebem.

Sumário

Principais conclusões

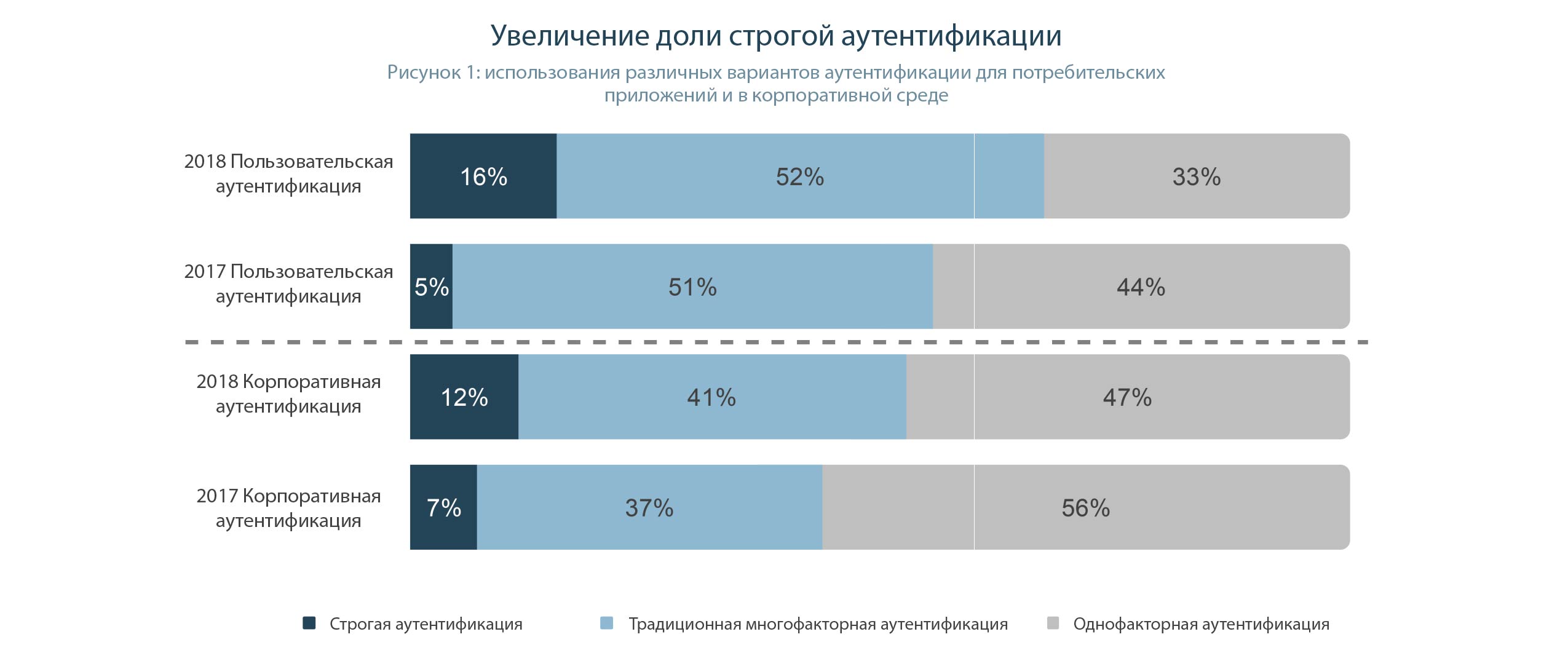

Desde 2017, a porcentagem de uso de autenticação forte aumentou bastante. Com o crescente número de vulnerabilidades que afetam as soluções de autenticação tradicionais, as organizações estão aprimorando seus recursos de autenticação com autenticação forte. O número de organizações que usam autenticação multifator usando criptografia (MFA) triplicou desde 2017 para consumidores e aumentou quase 50% para aplicativos corporativos. O crescimento mais rápido é observado na autenticação móvel devido à crescente disponibilidade da autenticação biométrica.

Aqui vemos uma ilustração do ditado "até que o trovão atinja, o homem não se cruza". Quando especialistas alertaram sobre as fraquezas da senha, ninguém estava com pressa de implementar a autenticação de dois fatores. Assim que os hackers começaram a roubar senhas, as pessoas começaram a implementar a autenticação de dois fatores.

É verdade que os indivíduos são muito mais ativos na introdução do 2FA. Em primeiro lugar, é mais fácil para eles acalmar seus medos, contando com a autenticação biométrica incorporada aos smartphones, o que é realmente muito pouco confiável. As organizações precisam investir na compra de tokens e realizar trabalho (na verdade bastante simples) em sua implementação. E segundo, apenas o preguiçoso não escreveu sobre vazamentos de senhas de serviços como Facebook e Dropbox, mas os diretores de TI dessas organizações não compartilharão histórias sobre como as senhas foram roubadas (e o que aconteceu depois) nas organizações.

Aqueles que não usam autenticação forte subestimam seu risco para empresas e clientes. Algumas organizações que atualmente não usam autenticação forte tendem a considerar logons e senhas como um dos métodos de autenticação de usuário mais eficazes e fáceis de usar. Outros não vêem o valor dos ativos digitais que possuem. Afinal, vale a pena considerar que os cibercriminosos estão interessados em qualquer informação de consumidor e de negócios. Dois terços das empresas que usam apenas senhas para autenticar seus funcionários fazem isso porque pensam que as senhas são boas o suficiente para o tipo de informação que protegem.

No entanto, as senhas estão a caminho do túmulo. No ano passado, a dependência de senha diminuiu significativamente para aplicativos corporativos e para consumidores (de 44% para 31% e de 56% para 47%, respectivamente), à medida que as organizações estão expandindo o uso do MFA tradicional e autenticação forte.

Mas se você avaliar a situação como um todo, os métodos de autenticação vulneráveis ainda prevalecerão. Para autenticação do usuário, cerca de um quarto das organizações usa o SMS OTP (senha de uso único) junto com perguntas de segurança. Como resultado, meios adicionais de proteção precisam ser implementados para proteção contra vulnerabilidades, o que aumenta os custos. Usar métodos de autenticação muito mais confiáveis, como chaves criptográficas de hardware, é muito menos comum em cerca de 5% das organizações.

O ambiente regulatório em evolução promete acelerar a implementação de autenticação forte para aplicativos do consumidor. Com a introdução do PSD2, bem como novas regras de proteção de dados na UE e em vários estados dos EUA, como a Califórnia, as empresas sentem que está esquentando. Quase 70% das empresas concordam que enfrentam forte pressão regulatória para fornecer autenticação forte para seus clientes. Mais da metade das empresas acredita que em alguns anos seus métodos de autenticação não serão suficientes para atender aos padrões regulatórios.

A diferença nas abordagens de legisladores russos e norte-americanos para a proteção de dados pessoais de usuários de programas e serviços é claramente perceptível. Os russos dizem: queridos proprietários de serviços, façam o que quiserem e como quiserem, mas se o seu administrador mesclar a base, nós o puniremos. Eles dizem no exterior: você deve implementar um conjunto de medidas que não permitirão que a base seja mesclada. É por isso que os requisitos para a presença de autenticação forte de dois fatores estão sendo introduzidos lá com poder e principal.

É verdade que está longe de ser um fato que nossa maquinaria legislativa em algum momento não caia em si e não levará em conta a experiência ocidental. Acontece que todos precisam implementar o 2FA correspondente aos padrões criptográficos russos e com urgência.

Criar uma base sólida de autenticação permite que as empresas mudem seu foco da conformidade regulamentar para a satisfação do cliente. Para as organizações que ainda usam senhas simples ou recebem códigos via SMS, o fator mais importante na escolha de um método de autenticação será a conformidade com os requisitos regulamentares. Mas as empresas que já usam autenticação forte podem se concentrar na escolha desses métodos de autenticação que aumentam a lealdade do cliente.

Ao escolher um método de autenticação corporativa dentro de uma empresa, os requisitos dos reguladores não são mais um fator significativo. Nesse caso, a facilidade de integração (32%) e o custo (26%) são muito mais importantes.

Na era do phishing, os cibercriminosos podem usar o email corporativo para fraude , a fim de acessar dados, contas (com os direitos de acesso apropriados) e até convencer os funcionários a transferir dinheiro para sua conta. Portanto, as contas e portais corporativos devem ser especialmente bem protegidos.

O Google reforçou sua segurança com autenticação forte. Há mais de dois anos, o Google publicou um relatório sobre a implementação da autenticação de dois fatores com base em chaves de segurança criptográficas, de acordo com o padrão FIDO U2F, relatando resultados impressionantes. Segundo a empresa, nenhum ataque de phishing foi realizado contra mais de 85.000 funcionários.

Recomendações

Implemente autenticação forte para aplicativos móveis e online. A autenticação multifator baseada em chaves criptográficas protege contra hackers muito mais do que os métodos MFA tradicionais. Além disso, o uso de chaves criptográficas é muito mais conveniente, porque você não precisa usar e transmitir informações adicionais - senhas, senhas únicas ou dados biométricos do dispositivo do usuário para o servidor de autenticação. Além disso, a padronização de protocolos de autenticação facilita muito a implementação de novos métodos de autenticação à medida que eles se tornam disponíveis, reduzindo os custos de uso e protegendo-os contra esquemas de fraude mais complexos.

Prepare-se para o pôr do sol de senhas descartáveis (OTP). As vulnerabilidades inerentes ao OTP estão se tornando mais aparentes quando os criminosos cibernéticos usam engenharia social, clonagem de smartphone e malware para comprometer essas ferramentas de autenticação. E se o OTP, em alguns casos, tiver certas vantagens, somente do ponto de vista da acessibilidade universal para todos os usuários, mas não do ponto de vista da segurança.

É impossível não perceber que o recebimento de códigos por SMS ou notificações push, além de gerar códigos usando programas para smartphones - é o uso das mesmas senhas de uso único (OTP) para as quais nos é oferecido o preparo para o pôr do sol. Do ponto de vista técnico, a solução está muito correta, porque um raro fraudador não tenta obter uma senha única de um usuário crédulo. Mas acho que os fabricantes desses sistemas se apegarão à tecnologia que está morrendo até o fim.

Use autenticação forte como uma ferramenta de marketing para aumentar a confiança do cliente. A autenticação forte pode não apenas melhorar a segurança real dos seus negócios. Informar os clientes que sua empresa usa autenticação forte pode fortalecer a percepção pública da segurança dessa empresa - um fator importante quando há uma demanda significativa dos clientes por métodos de autenticação confiáveis.

Realize um inventário completo e uma avaliação da importância dos dados corporativos e proteja-os de acordo com a importância. Mesmo dados de baixo risco, como informações de contato do cliente (

não, no entanto, o relatório diz "baixo risco", é muito estranho que eles subestimem a importância dessas informações ) podem trazer valor significativo aos golpistas e causar problemas para a empresa .

Use autenticação forte na empresa. Vários sistemas são os alvos mais atraentes para os criminosos. Isso inclui sistemas internos e conectados à Internet, como um programa de contabilidade ou armazenamento de dados corporativos. A autenticação forte não permite que invasores obtenham acesso não autorizado e também permite determinar com precisão quais funcionários executaram a atividade maliciosa.

O que é autenticação forte?

Ao usar autenticação forte, vários métodos ou fatores são usados para autenticar um usuário:

- Fator de conhecimento: um segredo compartilhado entre o usuário e o assunto de autenticação do usuário (por exemplo, senhas, respostas a perguntas secretas etc.)

- Fator de propriedade: um dispositivo que apenas um usuário possui (por exemplo, um dispositivo móvel, chave criptográfica etc.)

- Fator de inalienabilidade: características físicas (geralmente biométricas) do usuário (por exemplo, impressão digital, padrão de íris, voz, comportamento etc.)

A necessidade de invadir vários fatores aumenta significativamente a probabilidade de falha dos invasores, pois a evasão ou o engano de vários fatores exige o uso de vários tipos de táticas de hackers, para cada fator separadamente.

Por exemplo, com a "senha + smartphone" 2FA, um invasor pode se autenticar olhando a senha do usuário e fazendo uma cópia exata do software do smartphone. E isso é muito mais complicado do que apenas roubar uma senha.

Mas se uma senha e um token criptográfico forem usados para o 2FA, a opção de cópia não funcionará aqui - é impossível duplicar o token. O fraudador precisará roubar discretamente o token do usuário. Se o usuário perceber a perda no tempo e notificar o administrador, o token será bloqueado e o trabalho do fraudador será em vão. É por isso que, para o fator de propriedade, é necessário usar dispositivos protegidos especializados (tokens) e não dispositivos de uso geral (smartphones).

O uso dos três fatores tornará esse método de autenticação muito caro de implementar e bastante inconveniente de usar. Portanto, geralmente dois dos três fatores são usados.

Os princípios da autenticação de dois fatores são descritos em mais detalhes aqui na seção "Como a autenticação de dois fatores funciona".

É importante observar que pelo menos um dos fatores de autenticação usados na autenticação forte deve usar criptografia de chave pública.A autenticação forte oferece muito mais proteção do que a autenticação de fator único com base em senhas clássicas e no MFA tradicional. As senhas podem ser espionadas ou interceptadas com a ajuda de keyloggers, sites de phishing ou ataques baseados em engenharia social (quando a vítima enganada envia sua própria senha). Além disso, o proprietário da senha não saberá nada sobre o roubo. O MFA tradicional (incluindo códigos OTP, ligação a um smartphone ou cartão SIM) também pode ser invadido com bastante facilidade, pois não se baseia na criptografia de chave pública (a

propósito, existem muitos exemplos em que, usando as mesmas técnicas de engenharia social, os fraudadores convenceram os usuários dê a eles uma senha de uso único ).

Felizmente, desde o ano passado, o uso de autenticação forte e do MFA tradicional está ganhando força nos aplicativos corporativo e de consumo. O uso de autenticação forte em aplicativos de consumidor cresceu particularmente rápido. Se em 2017 foi usado por apenas 5% das empresas, em 2018 já é três vezes mais - 16%. Isso pode ser explicado pelo aumento da disponibilidade de tokens compatíveis com algoritmos de Public Key Cryptography (PKC). Além disso, o aumento da pressão dos reguladores europeus após a adoção de novas regras de proteção de informações, como PSD2 e GDPR, teve um forte efeito mesmo fora da Europa (

incluindo a Rússia ).

Vamos dar uma olhada mais de perto nesses números. Como podemos ver, o percentual de pessoas físicas que usam autenticação multifatorial para o ano cresceu 11%. E isso aconteceu claramente às custas dos amantes de senhas, já que o número daqueles que acreditam na segurança das notificações push, SMS e biometria não mudou.

Mas com autenticação de dois fatores para uso corporativo, nem tudo é tão bom. Em primeiro lugar, a julgar pelo relatório, apenas 5% dos funcionários foram transferidos da autenticação de senha para os tokens. E segundo, o número de pessoas que usam opções alternativas de MFA no ambiente corporativo aumentou 4%.

Vou tentar reproduzir análises e dar minha interpretação. No centro do mundo digital de usuários individuais, há um smartphone. Portanto, não é de surpreender que a maioria use os recursos que o dispositivo lhes fornece - autenticação biométrica, notificações por SMS e Push, além de senhas únicas geradas por aplicativos no próprio smartphone. As pessoas geralmente não pensam em segurança e confiabilidade ao usar suas ferramentas habituais.

É por isso que a porcentagem de usuários de fatores de autenticação "tradicionais" primitivos permanece inalterada. Mas aqueles que usavam senhas anteriormente entendem o risco e, ao escolher um novo fator de autenticação, param na opção mais nova e mais segura - um token criptográfico.

Quanto ao mercado corporativo, é importante entender em qual autenticação do sistema é realizada. Se o logon em um domínio do Windows for implementado, serão utilizados tokens criptográficos. As possibilidades de usá-los para o 2FA já estão incorporadas no Windows e no Linux, e é longo e difícil implementar opções alternativas. É o suficiente para a migração de 5% de senhas para tokens.

E a implementação do 2FA no sistema de informações corporativas depende muito das qualificações dos desenvolvedores. E é muito mais fácil para os desenvolvedores pegar módulos prontos para gerar senhas únicas do que entender o trabalho dos algoritmos criptográficos. Como resultado, até aplicativos críticos para a segurança, como Logon único ou Gerenciamento de acesso privilegiado, usam o OTP como segundo fator.

Muitas vulnerabilidades nos métodos de autenticação tradicionais

Embora muitas organizações continuem dependentes de sistemas de fator único herdados, as vulnerabilidades na autenticação multifator tradicional estão se tornando cada vez mais aparentes. As senhas de uso único, geralmente com seis a oito caracteres, entregues via SMS, continuam sendo a forma mais comum de autenticação (é claro, além do fator de conhecimento da senha). E se as palavras "autenticação de dois fatores" ou "verificação em duas etapas" são mencionadas na imprensa popular, quase sempre se referem à autenticação usando senhas de uso único do SMS.

Aqui o autor está um pouco enganado. A entrega de senhas únicas via SMS nunca foi uma autenticação de dois fatores. Este é, na sua forma pura, o segundo estágio da autenticação em duas etapas, onde o primeiro estágio é inserir o login e a senha.

Em 2016, o Instituto Nacional de Padrões e Tecnologia (NIST) atualizou suas regras de autenticação para excluir o uso de senhas únicas enviadas via SMS. No entanto, essas regras foram substancialmente relaxadas após protestos no setor.

Então, siga a trama. O regulador americano reconhece, com razão, que a tecnologia desatualizada não é capaz de garantir a segurança dos usuários e introduz novos padrões. , ( ). , , « ». , NIST. , , ( ) . .

, SMS OTP, . SMS-:

- SIM-. SIM ( , , ). SMS . AT&T , 24 . , AT&T - , SIM-.

. AT&T? , , , . ? ? ? ? , ?

- - , , – , «»

- (malware). . , « » (man-in-the-browser) « » (man-in-the-middle) , .

— «» . — , - , .

, , , , — , .

- . , SMS, , , , .

, , - -. , , . , « », . , . - , « ».

, . , (

? ? ), OTP (

, ), ; .

, (

), (

) , , . .

2., , , FIDO (U2F FIDO2). , – , , (, , ).

- PIN-. , USB, Bluetooth, NFC SmartCard Reader. , PIN-, . PIN- , . . PIN- , / -.

, , .o mais delicioso está esperando por nós - números e fatos, nos quais se baseiam as conclusões e recomendações dadas na primeira parte. A autenticação em aplicativos de usuário e sistemas corporativos será discutida separadamente.