"Hackers éticos" tentaram abrir os olhos de uma empresa que cria programas de jogos de azar, para erros em seus produtos - mas no final tudo deu errado

As pessoas que encontram um problema de segurança em uma empresa geralmente têm dificuldade em tentar informar. Contudo, com muito menos frequência, essas situações adquirem o caráter de confrontos justos e acusações mútuas de ataques e chantagens.

E, no entanto, foi exatamente isso que aconteceu quando a alta administração da Atrient, sediada em West Bloomfield, Michigan, parou de responder a dois pesquisadores de segurança cibernética da Grã-Bretanha. sobre alegadas deficiências na proteção da empresa. Os pesquisadores pensaram que haviam concordado em pagar por seu trabalho, mas não receberam nada. Em 5 de fevereiro de 2019, um deles, Dylan Wheeler, um australiano de 23 anos que vive na Grã-Bretanha, veio ao estande da Atrient em uma exposição em Londres para lidar pessoalmente com o diretor de operações da empresa.

O que aconteceu depois não está totalmente claro. Wheeler diz que Jesse Gill, COO da Atrient, discutiu com ele e acabou arrancando seu distintivo; Gill insiste que ele não fez nada disso e acusa Wheeler de tentar extorquir.

Esses problemas resultaram em ameaças legais e deslizes mútuos, com comentários no Twitter. Tod Beardsley, diretor de pesquisa da Rapid7, foi um dos espectadores dessa performance. "Minha primeira reação", brinca Beardsley, "foi" eh, eu gostaria que o fornecedor me batesse por expor a vulnerabilidade. " Isso é melhor do que qualquer recompensa por erros encontrados "".

Bingo por revelar vulnerabilidades:

Bingo por revelar vulnerabilidades:

- ainda não tivemos hacks;

- não podemos aceitar seu relatório sem um contrato de suporte técnico;

- nossos usuários comuns não farão isso, isso não é um problema;

- este produto será fechado em breve;

- uma ordem para proibir atos ilícitos;

- completo silêncio;

- chamamos a polícia;

- usamos criptografia de nível militar;

- assim foi concebido;

- sabemos disso, estamos trabalhando em uma nova versão;

- não consideramos isso uma vulnerabilidade;

- deixamos todas as configurações padrão;

- para quem você trabalha?

- essa restrição é refletida na documentação e todo mundo sabe disso, não há motivo para corrigi-la;

- Este produto é destinado ao uso interno e não deve ter acesso à Internet.Esta história é apenas um exemplo de livro dos problemas que podem surgir ao pesquisar e descobrir vulnerabilidades.

Muitas grandes empresas e fornecedores de tecnologia apóiam recompensas por erros, redirecionando os esforços de hackers e pesquisadores de segurança de terceiros para resolver problemas de software e infraestrutura - no entanto, a grande maioria das empresas não possui um mecanismo claro para que terceiros compartilhem informações sobre falhas. segurança

Descobrindo vulnerabilidades para essas empresas, Beardsley diz: “Em resposta, recebi de tudo, do silêncio à ignorância ativa -“ não quero ouvir isso! ”- e cartas exigindo a interrupção de ações ilegais. Havia tudo isso, mas recebi muitas críticas positivas. "Trabalhei com pessoas que não tinham experiência suficiente na divulgação de vulnerabilidades e as ajudei a descobrir".

Nesse caso, dois "hackers éticos" relativamente inexperientes tentaram resolver um problema de segurança que parecia relativamente sério para eles, e os diretores da Atrient pensaram que dois hackers sem princípios estavam tentando ganhar dinheiro com eles. Graças à gravação de meses de chamadas e correspondência por e-mail entre Wheeler, Atrient e outros acionistas - incluindo uma grande operadora de cassinos nos Estados Unidos e a divisão cibernética do FBI -, temos uma boa idéia de como as coisas se desenvolveram.

Companhia

Escritório de orientação de Las Vegas, próximo ao Aeroporto Internacional McCarran

Escritório de orientação de Las Vegas, próximo ao Aeroporto Internacional McCarran A sede da Atrient West Bloomfield está localizada neste edifício.

A sede da Atrient West Bloomfield está localizada neste edifício.A Atrient é uma pequena empresa que trabalha com um nicho muito estreito na indústria de cassinos e jogos.

A Atrient, fundada em abril de 2002 por Sam Attisha e Dashinder Gill, primeiro sob o nome de Vistron, Inc., e um ano depois renomeada, de acordo com o registro estadual, inicialmente envolvida em consultas técnicas. Ela ofereceu "soluções personalizadas" para recrutar equipe de TI, desenvolvimento de software, serviços criativos e gerenciamento de projetos. Por um curto período de tempo, a empresa entrou no negócio sem fio abrindo a Vistron Wireless Inc. "Fornecer serviços de marketing e tecnológicos para o setor sem fio", conforme declarado nos documentos de registro da empresa.

Ao longo dos vários anos de sua existência, a integração do software de cassino online também entrou no campo de atividade da empresa. Até 2015, a Atrient se concentrou principalmente no sistema de fidelidade de usuários de cassinos PowerKiosk, combinando máquinas caça-níqueis individuais, dispositivos eletrônicos e aplicativos móveis para rastrear jogadores de jogo e oferecer recompensas, jogos especiais e ofertas de marketing. O sistema pode rastrear os usuários através de cartões de fidelidade ou via sinalizadores Bluetooth e geolocalização usando aplicativos móveis, além de armazenar o custo dos bônus recebidos pelo jogador.

A Atrient possui um escritório em Las Vegas para vendas e suporte ao cliente, mas sua sede está localizada em um pequeno centro de negócios em West Bloomfield (Michigan). Está localizado no segundo andar, com o consultório do dentista e o consultor do H&R Block Advisors, e embaixo há um café com rosquinhas e uma loja de colchões. O escritório da Atrient é outra empresa de TI terceirizada,

Azilen , que tem mais dois escritórios na Índia e um na Bélgica. A relação entre Atrient e Azilen não é totalmente compreendida; pelo menos um desenvolvedor da Azilen agora trabalha no Atrient em Hyderabad, Índia, registrado em maio de 2018.

A Atrient, aparentemente, se sente muito bem em seu nicho e tem parceiros entre as maiores empresas no campo de cassinos e jogos de azar. Em 2014, a Konami fez um acordo com ela para obter direitos exclusivos de distribuição do produto de software Atrient aos clientes existentes da Konami. A Atrient também integrou seu software nos sistemas de jogos Scientific Games Bally Technology e International Game Technology.

Durante o ano passado, a Atrient negociou com a Everi Holdings, uma empresa de jogos e software financeiro, que culminou em 12 de março de 2019, quando foi anunciado que a Everi “adquiriria certos ativos e propriedades intelectuais” da Atrient. O acordo foi gasto em US $ 40 milhões a US $ 20 milhões em dinheiro vivo e pagamentos adicionais nos próximos dois anos, com base em determinadas condições especificadas no contrato. Pesquisadores de segurança procuraram ser ouvidos durante essas negociações.

Pesquisadores

Nossos pesquisadores têm alguma experiência em segurança da informação, mas você não pode chamá-los de veteranos do setor. Wheeler tem 23 anos e seu parceiro Atrient era um britânico de 17 anos chamado Ben por e-mail e telefone. Ben estuda tecnologia da informação e, no Twitter e em outras redes, escreve sob o apelido @ Me9187, ou simplesmente “Eu”.

Wheeler no passado teve problemas bastante sérios com a lei - Gill observou isso imediatamente na resposta editorial, comentando os eventos de 5 de fevereiro na exposição de Londres. Uma vez na Austrália, Wheeler foi acusado de hackear quando era menor de idade e, aos 20 anos, escapou da fiança para a República Tcheca, a fim de evitar um processo criminal. O próprio Wheeler afirma que seu caso foi encerrado na Austrália e decidiu não prosseguir com ele. Ele agora está legalmente presente na Grã-Bretanha e as autoridades estão cientes de seu "passado criminoso", disse ele.

"Ele ficou excitado quando eu tinha 14 anos", disse Wheeler à redação e disse que, segundo a lei australiana, seu caso não podia ser publicado na imprensa (embora muitos jornais australianos descrevessem o caso em detalhes). "Mas de qualquer maneira, o passado acabou." Tento ser o mais transparente possível e não gosto do fato de o meu passado agitar o Atrient. Este é um setor de segurança da informação e muitas pessoas têm um passado sombrio. ”

Caça através de Shodan

Na Internet, você pode acessar mais de 100.000 servidores Jenkins; muitos deles têm vulnerabilidades que podem ser encontradas no Shodan.io e no Censys.io.

Na Internet, você pode acessar mais de 100.000 servidores Jenkins; muitos deles têm vulnerabilidades que podem ser encontradas no Shodan.io e no Censys.io.Em 29 de outubro de 2018, Wheeler e eu procurávamos sistemas vulneráveis na Internet. Eles enviaram solicitações para dois mecanismos de pesquisa de vulnerabilidades - Censys e Shodan - por meio de uma combinação de solicitações da Web e comandos diretos pela linha de comando que essas ferramentas suportam. Durante a pesquisa, eles encontraram uma "porta aberta" - o servidor

Jenkins , que, segundo eles, não tinha o controle de acesso ativado.

O projeto Jenkins, originalmente de propriedade da Sun Microsystems, precisa ser usado no processo de desenvolvimento de software. Permite integrar, compilar e implantar assemblies continuamente. Ele tem problemas de segurança bastante sérios, incluindo deficiências passadas que lhe permitiam executar código remotamente, o que permitiu ao invasor organizar uma ponte na cadeia de desenvolvimento de software da empresa. Wheeler e eu afirmamos que o servidor Jenkins da Atrient, que estava sendo executado em uma máquina virtual Windows na nuvem, não tinha a autorização do usuário configurada e o simples acesso ao console da web do servidor deu privilégios de administrador ao usuário. Nesta declaração, a Atrient alega que esse casal usou suposições de senha de força bruta para obter acesso ao servidor.

Wheeler e eu decidimos vasculhar lá e ver se eles poderiam determinar o proprietário do servidor. Usando o acesso do servidor para executar um script Groovy de duas linhas, eles criaram uma linha de comando remota que lhes permitia, segundo eles, examinar o servidor inteiro. Com base nos documentos e dados encontrados, eles decidiram que o servidor é usado pelos funcionários da Atrient e da Azilen para desenvolver e enviar mensagens de erro sobre a plataforma PowerKiosk, além de repositórios de códigos para aplicativos móveis e opções de quiosques para vários cassinos. Eles também descobriram que o servidor possui o FileZilla File Transfer Protocol, bem como a comunicação com vários bancos de dados, um repositório de códigos-fonte e códigos de trabalho compatíveis com a API do PowerKiosk.

Gill afirma que o casal acabou de encontrar uma plataforma de demonstração onde não havia código de trabalho. Pelo menos um dos cassinos listados no servidor era um ambiente de demonstração. O Casino Monaco era um cassino falso usado para exibir produtos em feiras e materiais de marketing da Atrient.

Em 4 de novembro de 2018, eu e Wheeler enviamos e-mails para todo um conjunto de endereços em Atrient e Azilen - incluindo o diretor Sam Attish - com um aviso sobre um problema de segurança no servidor. "Por favor, passe esses detalhes para as equipes de segurança relevantes e aconselhe-as a entrar em contato comigo", diziam os e-mails. Ele também listou os bancos de dados e APIs associados ao PowerKiosk, sua interface da Web e aplicativos móveis personalizados para clientes Atrient específicos.

Geralmente, esses e-mails ficam sem resposta. Eles estavam cheios de erros gramaticais e erros de digitação e não pareciam correspondência profissional típica. Wheeler diz que Attisha informou que essas cartas estavam na pasta Spam.

Mas Beardsley disse que, em sua experiência, mesmo as mensagens formatadas profissionalmente podem ser ignoradas. “Escrevemos uma mensagem sobre o Guardzilla, uma câmera de vigilância doméstica WiFi vendida em grandes supermercados. E não conseguimos nada ”, afirmou. "Fizemos uma solicitação de suporte, rastreamos as pessoas que trabalhavam para a empresa por meio do LinkedIn e um jornalista até encontrou representantes da empresa e conversou com um deles."

E depois de tudo isso, a empresa não respondeu. "A câmera ainda é perigosa de usar", disse Beardsley. "O armazenamento dela no AWS S3, onde estão todos os seus vídeos caseiros, não está protegido."

Wheeler não foi tão longe. Ela e eu começamos a twittar, tentando chamar a atenção do público para esta ocasião. Nesse ponto, Guise Bule estava envolvido na situação.

Atenção atraída

Guise Bühl, ex-contratada de segurança do governo e cofundadora da WebGap, uma empresa segura baseada na Web, também fundou o SecJuice, um "clube de autores relacionados à segurança da informação". Tentando obter ajuda para promover a situação, Wheeler e Eu voltamos para Beul, que repassou os registros referentes ao Atrient. Agora esses tweets já foram excluídos.

A ajuda de Beul atraiu a atenção de duas organizações interessadas - uma grande operadora de cassino usando o software Atrient e o FBI.

Em 9 de novembro, os seguranças do cassino entraram em contato comigo. Em 10 de novembro, Wheeler interveio no caso e enviou a eles uma breve descrição do que encontraram um casal:

Sou o colega de quem você conversou no Twitter e depois enviou uma carta. A vulnerabilidade está relacionada a um de seus fornecedores, a Atrient, e sua terrível abordagem à segurança, devido a quais quiosques processam e transmitem dados desprotegidos via HTTP.

Essas deficiências, que estamos tentando corrigi-las, obrigaram-nos a anunciar publicamente sua existência. Entre eles, há pequenos problemas (não divulgarei todos os detalhes, mas um dos bons exemplos é que seus dados armazenados pelo provedor estão em FTP, cujo login e senha são apenas os nomes das empresas em letras minúsculas) e grandes buracos associados aos seus produtos (PowerKiosk).

No mesmo dia, Bule foi contatado pelo FBI sobre seus retweets. Beul organizou uma conversa telefônica geral com os agentes Wheeler, Eu e FBI da Divisão de Crimes Cibernéticos e da Filial de Las Vegas. Wheeler gravou a conversa deles.

Wheeler disse ao FBI que ele e eu não tínhamos a intenção de publicar as informações que encontravam, porque estavam preocupados com a gravidade dos problemas. De fato, poderia ser usado para "imprimir dinheiro", disse Wheeler aos agentes. Ele também disse que ele e eu tivemos uma conversa com o operador do cassino, mas não conseguimos entrar em contato com o Atrient.

"Talvez possamos ajudá-lo com isso", disse um agente do FBI.

A interação de Wheeler com o cassino em 11 de novembro foi elogiada pelo diretor de segurança da empresa em uma carta. Ele escreveu a Wheeler: "Queria agradecer pessoalmente pela abordagem profissional à divulgação de informações e que, embora você não tenha recebido uma resposta imediata do fornecedor, deu a ele uma segunda chance de consertá-la". Ele sugeriu "enviar qualquer comerciante para Wheeler" e perguntou sobre o tamanho da camiseta e do arnês.

No mesmo dia, o FBI organizou

outra ligação conjunta - desta vez envolvendo Gill da Atrient. Em uma conversa também gravada por Wheeler, Gill disse: “A informação que você nos deu é incrível. Nós gostaríamos de possuí-lo. Como isso pode ser organizado? ”

Até este ponto, o dinheiro não foi mencionado nas conversas. Os pesquisadores planejavam algum dia apresentar suas descobertas em uma conferência de segurança de computadores, de modo que Wheeler e eu apenas pedimos aos "comerciantes" do operador do cassino que "brilhassem" durante a apresentação.

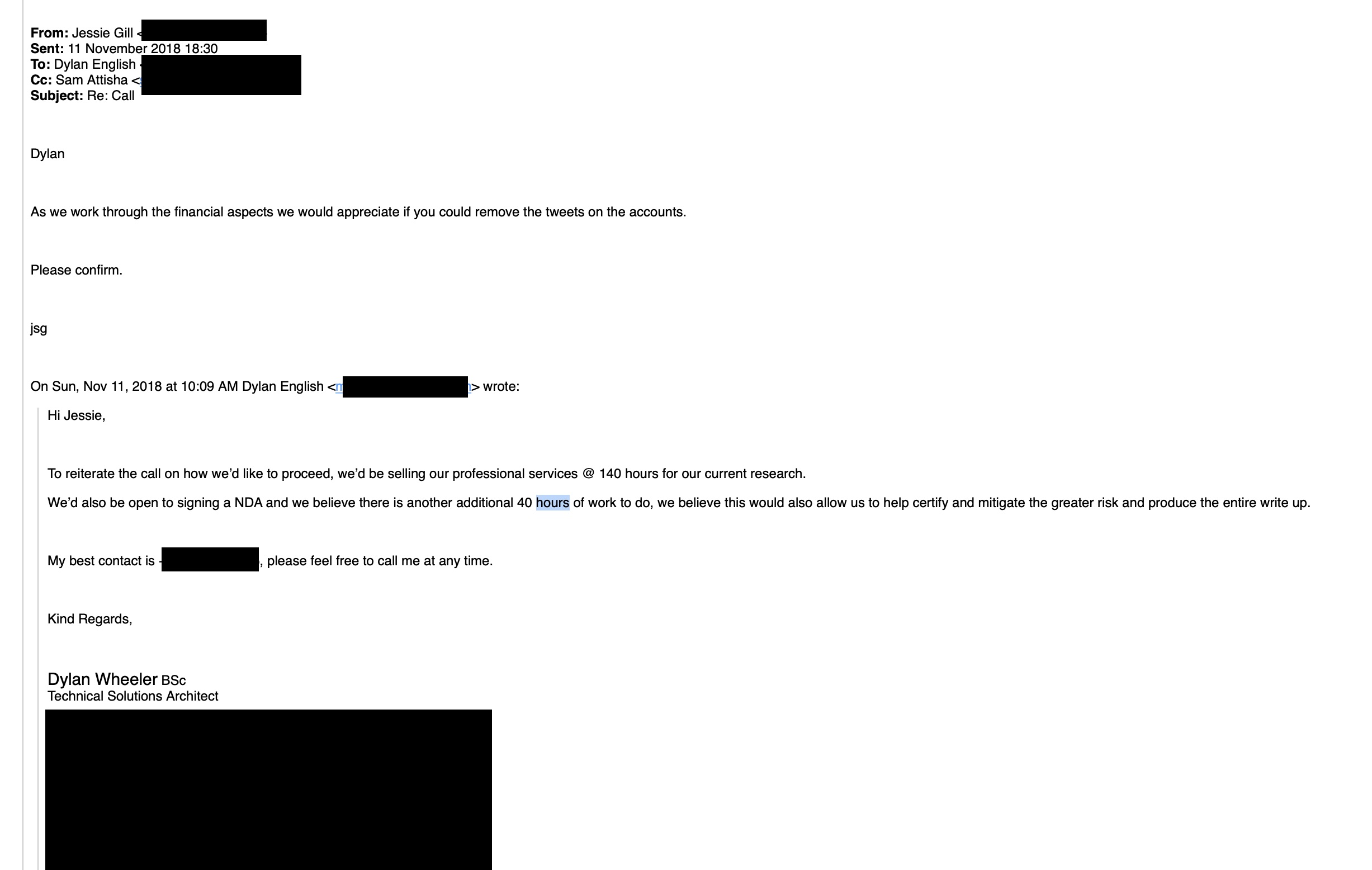

No entanto, depois que a idéia de um acordo de não divulgação apareceu nas negociações, Wheeler mencionou a recompensa pela detecção de um bug. Ele sugeriu que a Atrient pagasse à sua empresa o equivalente a 140 horas de consultas, que são cerca de US $ 60.000. Aparentemente, naquele momento, tudo continuava.

Conta por favor

"Quando faço uma divulgação consistente de informações de vulnerabilidade - ligo para o fornecedor de software pela primeira vez - é muito importante enfatizar que" não estou tentando vender nada, não estou chantageando você, não estou tentando fazer desta chamada uma apresentação para vender meus futuros produtos ", Diz Beardsley. “Sempre enfatizo isso por duas razões. Em primeiro lugar, não quero ir para a cadeia. Em segundo lugar, para a maioria das pessoas, esse é um evento muito emocional, especialmente para aqueles que não lidaram com a divulgação de vulnerabilidades anteriormente ".

Beardsley disse que, muitas vezes, quando revela vulnerabilidades, "sou o primeiro especialista em segurança de terceiros com quem as pessoas conversam". Portanto, "estou tentando atenuar ao máximo a situação, e parece-me que essa habilidade no campo da segurança de TI simplesmente não é suficiente".

No entanto, agora a idéia de pagamentos apareceu na conversa, e os pesquisadores decidiram que seriam pagos. Essa ligação terminou, mas as negociações continuaram. Após solicitações para remover "tweets negativos da Atrient" da conta de Me e após solicitações para a localização dos dados que o casal baixou do servidor da Atrient, Gill, Attisha e o advogado da Atrient conversaram com Wheeler durante 2018. Eles disseram que enviariam a ele um rascunho de acordo de confidencialidade para que ele pudesse discuti-lo com seu advogado.

Em 7 de dezembro de 2018, o advogado da Atrient escreveu a Wheeler um e-mail dizendo: “Temos um rascunho pronto. Deseja que a gente encaminhe ao seu advogado ". Wheeler me pediu para enviar um rascunho. Mas ele nunca foi expulso.

Uma semana depois, Gill informou Wheeler em uma carta que um rascunho “chegou até nós nesta semana. Sam e eu estudamos isso. Podemos enviar para você na segunda-feira [17 de dezembro]. ” Mas durante todo o feriado não havia notícias deles. Em 4 de janeiro de 2019, Attisha explicou em um e-mail que ele e Gill fizeram viagens de negócios.

Algumas semanas se passaram em silêncio. Então, em 21 de janeiro de 2019, Attisha escreveu:

Estou enviando o contrato em breve. No final de janeiro - início de fevereiro, estaremos em Londres. Podemos nos encontrar lá e assinar um acordo, se for o seu caso.

Wheeler concordou e disse que poderia comparecer à conferência da ICE em Londres, ao se registrar como visitante. Mas, à medida que a data da conferência se aproximava, as cartas da Atrient pararam de chegar.A Atrient estava negociando uma compra com a Everi no momento. Na conferência da ICE, a Everi anunciou o início de uma "parceria" com a Atrient, e as duas empresas compartilharam uma posição para demonstrar produtos conjuntos. Wheeler começou a suspeitar que ele foi simplesmente jogado e não seria pago - e queria conversar pessoalmente com os diretores da Atrient.

Parte incendiária

Quando uma empresa é exposta a vulnerabilidades, Katie Mussouri, fundadora e diretora da Luta Security, nos disse: "No mínimo, é sempre melhor não recorrer a medidas antiéticas". As empresas podem fazer isso criando ou esclarecendo sua atitude em relação à divulgação de vulnerabilidades e restringindo suas declarações públicas à afirmação de que a empresa está ciente do problema e está engajada em sua solução."Você não pode vencer em um tribunal da opinião pública", explicou Mussouri. “Quanto maior a organização, mais éticas devem ser suas ações ou obterão a imagem de uma rude.” Mas os pesquisadores, ela diz, “mais fácil é se defender legalmente e perante a opinião pública, mais profissionais eles são.”No entanto, nesse caso, ninguém seguiu esse caminho. .Wheeler e seu amigo visitaram o estande da Atrient e Everi na conferência de 5 de fevereiro da ICE. Lá ele viu Gill, o que levou a uma escaramuça. Wheeler afirma que Gill mencionou algo sobre os "amigos" de Wheeler. Wheeler imediatamente postou um vídeo de como ele acusa Gill de agressão - embora não tenha havido nenhum ataque ao próprio vídeo. Gill negou tudo.Em um e-mail para Wheeler e em uma entrevista por telefone subsequente com nossos editores, Gill acusou Wheeler de participar da chantagem da Atrient. Gill logo enviou um e-mail para Wheeler, Eu e Beaule:, ICE, , .

2018 , , . . .

, , , .

, :

- , , , .

- , .

- , , , , , , , , , , .

, , - .

, 9 , .

, . .

Atrient .

A Atrient rapidamente postou no Twitter uma declaração sobre o incidente na exposição e depois a excluiu. (Gill disse que isso se devia à "restituição"). Em seguida, outra versão desta declaração foi enviada à nossa equipe editorial e a outras edições da Grã-Bretanha. Diz:, . 2018 , , , . .

, , , , , secjuice.com, , .

, . .

6 2019 Atrient ICE « ». , , , . , , Atrient , , – , , ExCel.

. , .

O nome Dylan English está realmente anexado ao e-mail de Wheeler - ele usa esse pseudônimo para trabalhar em sua empresa de segurança da informação. No entanto, na assinatura de todas as suas cartas à Atrient, ao operador do cassino e ao FBI era o seu nome completo, então todos os participantes dos eventos deveriam saber disso.Ao enviar uma resposta ao Atrient, Wheeler enviou cartas aos agentes do FBI e ao operador do cassino, dizendo que ele foi atacado e que o Atrient não estava preocupado em corrigir a vulnerabilidade. Ele então contou tudo a Beul e também lhe deu links para gravações de conversas com o FBI e capturas de tela para publicação no SecJuice. Agora, os detalhes dos problemas de segurança que Wheeler e eu relatamos à Atrient foram divulgados.Saiba quando apoiar e quando passar

Nenhum episódio do desenvolvimento dessa situação surpreende Beardsley. “As pessoas envolvidas na divulgação de vulnerabilidades aprendem rapidamente sobre a situação atual - geralmente as pessoas não fazem isso com muita frequência, então todos fazemos mal. Não temos instruções sobre como agir preferencialmente ".Mesmo quando a divulgação acordada vai bem - sem acordos de não divulgação, ameaças legais e tudo mais - pode levar meses. Mas a vantagem da abordagem correta, de acordo com Beardsley, é que “talvez a empresa perceba melhor o próximo cara que os encontrará com a divulgação e talvez não seja tão delicada quanto você. É tudo o que você pode esperar. "A interação entre Wheeler e o operador do cassino é um exemplo de como você pode conduzir uma divulgação bem - e correu bem, porque a operadora tinha seu próprio serviço de segurança, que estava pronto e queria responder. A falta de discussão sobre recompensas também ajudou.Mas a animosidade entre Atrient e os pesquisadores parece ter surgido não apenas por causa do dinheiro. O momento dessa divulgação também teve um papel, quando o acordo de US $ 40 milhões estava quase completo. Dada a situação dos negócios, o período de tempo relativamente curto (pelos padrões de divulgação) e o andamento da conversa, não é de surpreender que as emoções da Atrient estejam esquentando. Fogos de artifício eram quase inevitáveis.Beardsley, um veterano das divulgações, disse: “Saiba que esta é uma situação normal e que podemos esperar pouco, mas se alguém não tem experiência, as emoções podem saltar para ele e ele pode perceber tudo o que é muito pessoal. É nossa responsabilidade não apenas treinar a América corporativa para lidar com as divulgações, mas também treinar as pessoas que encontrarem esses erros - especialmente hoje, em uma época em que a divulgação pública de bugs se tornou a norma; portanto, você não deve esperar que uma pessoa precise será grato a isso. "