Saúdo-vos, habravchane!

Os problemas de segurança são um ponto fraco para a maioria de nós. É desagradável para todos nós colidirmos, muito menos perder algo valioso devido a um clique acidental do mouse. E foi por isso que decidi compartilhar os materiais que encontrei com você.

Em um esforço para dissipar a pergunta mais frequente - por que eles me atacam? De quem eu preciso? - começaremos o artigo com ele.

Lembre-se de que não apenas os humanos podem atacá-lo. Isso pode ser feito, por exemplo, por um bot.

Cada um de nós está conectado ao provedor de Internet. E nele, provavelmente, os ataques ocorrem literalmente todos os dias. Você notou a seção de spam no seu e-mail? Cada um desses e-mails tem um ataque de phishing. Este ataque não é pessoal para você. Este é um ataque em larga escala direcionado a uma ampla variedade de faces. Nós somos as vítimas em potencial.

Mais frequentemente, seu objetivo é dinheiro. Como eles podem obtê-los?

Por exemplo, use seu computador como servidor da Web, roube seu conteúdo, execute ataques por email, atividade de botnet, roubo de conta e ataques de extorsão. Sim, e uma conta de email é uma coisa potencialmente importante, porque geralmente usamos a mesma senha em vários serviços.

O tempo é caro e queremos gastar o mínimo de tempo possível em questões relacionadas à segurança.

E, portanto, a primeira coisa a fazer é responder a algumas perguntas para si mesmo:

- Quais arquivos armazenam os dados mais importantes?

- Quais contas nas redes sociais você não pode perder?

- O que poderia ser mais prejudicial?

- E o que poderia afetar sua reputação?

Bem, por exemplo, roubo de laptop. Sim, dói e é triste. Mas como isso pode te ameaçar?

Pode ser a perda de dados para entrar na rede social. Podem ser informações confidenciais obtidas durante o trabalho. Ou talvez seja fotos pessoais.

Ok, decidimos o que precisamos proteger. O próximo passo é escolher um método de proteção.

Sim, é claro, existem muitos ataques no mundo e é simplesmente impossível se defender de todos.

Portanto, consideraremos uma das ferramentas mais eficazes - criptografia.

O que é criptografia?

Para fazer a escolha certa no campo da segurança, você precisa entender o que é criptografia. Não é necessário saber matemática hardcore. O suficiente para entender em um nível básico. Esta é uma das melhores e indispensáveis ferramentas do nosso arsenal.

Criptografia é um método de conversão de dados legíveis por uma pessoa em um formato que ela não pode ler. Por esse motivo, os dados permanecem confidenciais e privados.

Descriptografia é a operação reversa. Converta dados ilegíveis em legíveis.

OK, onde isso se aplica? Na verdade, em muitos lugares. Por exemplo, você prestou atenção ao protocolo https? É devido a ele que sua terceira pessoa não pode interceptar seus dados durante sua escalada na Internet. Vou explicar com mais detalhes. Você acessa o site "

www.google.com ", faz qualquer solicitação. Ao mesmo tempo, todos os dados necessários para exibir os resultados são transmitidos usando o protocolo https. Portanto, se alguém decidir analisar os dados do seu tráfego (ataque do homem no meio), ele verá apenas que você está conectado ao Google. Além disso, ele receberá muitos pacotes criptografados. Ou seja, podemos dizer que ele não receberá nada.

Mas voltando à teoria básica. O processo de criptografia envolve 2 componentes principais - o algoritmo e a chave.

Um algoritmo é, em certo sentido, um bloqueio que permite manter seus dados em segredo. Devido a isso, o texto é convertido.

A chave é, desculpe pela tautologia, a chave da fechadura. Uma parte dos dados exclusivos que converte texto

Hum, tudo bem. Nós estamos indo além. Aumente ligeiramente a tensão.

Tipos de criptografia

De que outra forma podemos usar a criptografia para nossos próprios propósitos egoístas? Para facilitar o entendimento, consideraremos a criptografia de arquivo. Ao arquivar, muitos arquivadores podem definir uma senha. Nesse caso, o arquivador usa algum tipo de algoritmo para criptografia. E na maioria das vezes é um algoritmo simétrico.

Criptografia simétrica

Algoritmo de criptografia simétrica - um algoritmo no qual a mesma chave é usada para criptografia e descriptografia. Um exemplo impressionante e, ao mesmo tempo simples, será o código de César.

Todo o trabalho desse algoritmo é alterar o caractere para outro com uma determinada etapa.

Por exemplo, com um deslocamento de 5 caracteres, o caractere que fica na primeira posição é substituído por um caractere na posição 6 e assim por diante.

O mais robusto no momento é considerado o algoritmo AES (Advanced Encryption Standard).

Outro ponto que vale a pena mencionar é o poder da senha. A força da senha é medida em bits. Uma das soluções mais comuns são 128 ou 256 bits. Este é o número de bits que serão alocados para a senha. Esse número também significa o número de senhas que você pode obter com esse algoritmo de criptografia. Porém, quanto maior o comprimento da chave, mais lento será o processo de criptografia ou descriptografia.

Mas a criptografia assimétrica é mais comumente usada.

E assim, criptografamos a carta, mas como enviá-la para o nosso amigo? Enviar para social redes ou mensagens de texto não é uma boa ideia. Como falar com ele ao telefone.

E isso nos leva a um novo tipo de criptografia.

Na criptografia assimétrica, são utilizadas 2 chaves - pública e privada (secreta).

A chave pública é para criptografia, a chave privada é para descriptografia.

Quais algoritmos permitem o uso dessa tecnologia?

Aqui está uma lista:

- Rivest - Shamir - Adleman (RSA) (mais comum)

- Cripossistema de curva elíptica (CEC)

- Diffie - Hellman (DH)

- El gamal

Vantagens dos algoritmos assimétricos:

- Você pode compartilhar livremente a chave pública e qualquer pessoa pode enviar uma mensagem secreta.

Contras:

- velocidade de criptografia / descriptografia.

Para avançadosComo tenho o núcleo de um programador e o amor pela matemática, não posso deixar de contar como tudo funciona "sob o capô"

Considere o exemplo do algoritmo RSA.

A primeira coisa que precisamos fazer é gerar as chaves pública e privada. A sequência de ações é aproximadamente a seguinte:

1) Nós escolhemos dois números primos. É aconselhável que eles estejam perto o suficiente

p = 19

s = 13

2) Calculamos seu produto, bem como a função Euler

n = p * s

f = (p - 1) * (s - 1)

3) Agora, a parte mais demorada é a escolha do expoente e um coeficiente arbitrário.

O fato é que, com os coeficientes selecionados, o valor de "d" deve ser inteiro. "D" é um componente necessário do algoritmo

e = 5

k = 9

d = (k * f + 1) / e

Agora nossa chave pública (para criptografar a mensagem) consiste nos valores das variáveis "e" e "n", e a chave privada (para descriptografar) dos valores "d" e "n".

Ou seja, no nosso caso ...

Em seguida, a mensagem é criptografada usando a fórmula: crypt = m ^ e% n.

E descriptografia: descriptografar = cripta ^ d% n.

Bem, do ponto de vista do programador, podemos usar essas informações da seguinte maneira:

- Crie uma matriz de correspondências para um caractere e seu código (por exemplo, código ASCII)

- Aplique um algoritmo para cada caractere, criando uma matriz de valores convertidos

- Converta a matriz resultante novamente para o formato de sequência

- Lucro!

Como a criptografia assimétrica pode ser usada para meus propósitos?

Agora, conhecendo a teoria, os prós e os contras do algoritmo, e também por que você precisa usá-lo, podemos falar sobre aplicação prática.

Entre todos os programas encontrados, o gpg4usb me pareceu mais conveniente.

Este programa usa criptografia PGP. Por que eu recomendo usá-lo?

Tudo é simples. Esse tipo de criptografia ainda não foi quebrado. Para ninguém. Então use.

Usar o programa é bastante simples. Você só precisa saber onde clicar.

E é exatamente isso que será discutido agora.

A primeira coisa a fazer é baixar o programa. Você pode fazer isso no link:

o link .Eu direi imediatamente - este programa é multiplataforma. Ou seja, você pode usá-lo no Windows e Linux.

O segundo é criar um par de chaves de criptografia.

Isso pode ser feito seguindo estas etapas:

1) Vá para a seção "Key Manager"

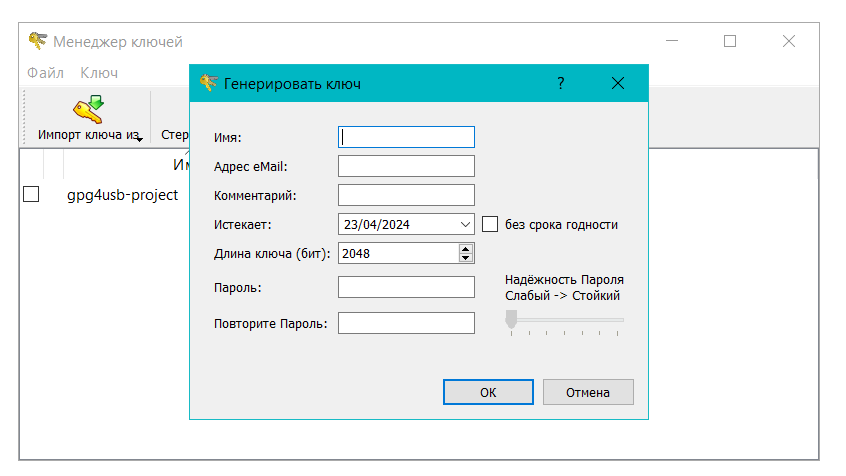

2) Selecione "Key" no painel superior e, em seguida, "Generate key"

Deve ser algo como isto:

3) Preencha os campos obrigatórios. Avisarei você imediatamente. É melhor anotar a senha (ou lembre-se) em algum lugar, pois será necessário mais tarde para descriptografar a mensagem.

Agora a chave foi criada e podemos prosseguir diretamente para a criptografia.

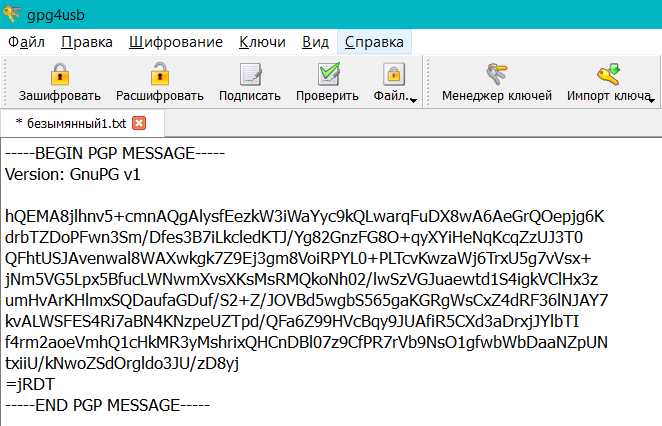

Há um campo de texto na tela principal - este é o nosso trampolim para a criação de mensagens. Na barra lateral direita, marque sua chave.

Depois de inserir a mensagem no campo, clique em "Criptografar" no painel superior.

Parabéns, você pode criptografar mensagens.

A descriptografia ocorre da mesma maneira, exceto que, em vez de "Criptografar", você usa o botão "Descriptografar".

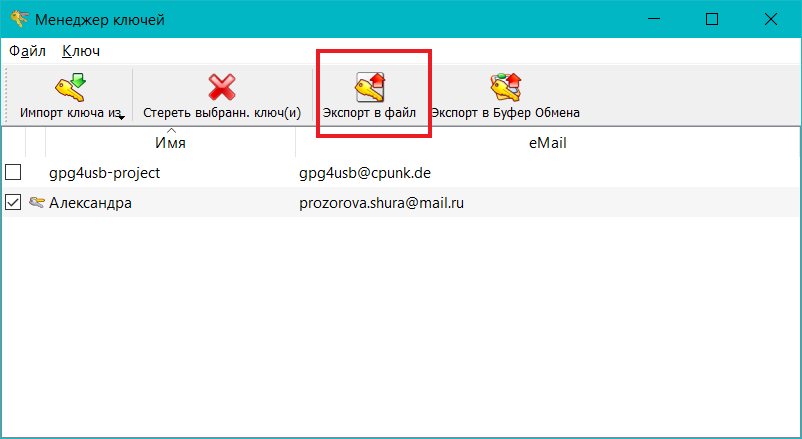

E agora o momento em que o cérebro me levou por meia hora: como passar a chave para um amigo?

Sim, configuramos um sistema de criptografia e funciona. Sim, podemos fornecer uma chave pública a um amigo e não ter medo de que a mensagem seja lida. Mas onde conseguir?

Como se viu, tudo é bastante simples. Na janela em que criamos as chaves para criptografia, assinalamos a chave desejada e selecionamos "Exportar para arquivo" no painel superior. Temos a chave pública e podemos passá-la a qualquer pessoa para receber dela mensagens criptografadas que somente nós podemos ler.

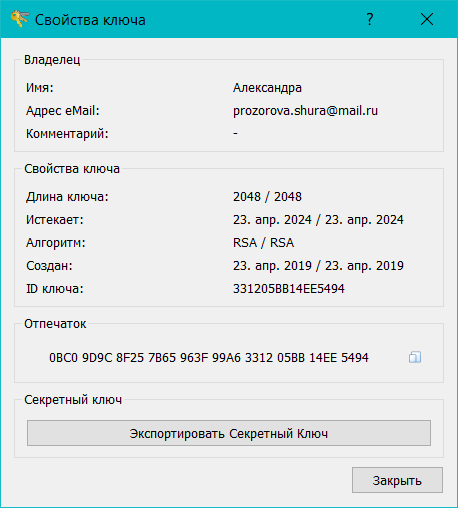

Então, agora eu quero obter a chave privada (e se estiver trabalhando em outro computador? Afinal, as chaves são armazenadas localmente).

Para resolver esse problema, retornamos novamente à tela principal, no painel do lado direito, clique com o botão direito do mouse na tecla desejada e selecione "Mostrar propriedades da tecla". E na janela que se abre, selecione "Exportar chave privada".

Concluído, agora você tem chaves de criptografia públicas e privadas “públicas”, que podem ser usadas a seu critério.

Bem, no final do artigo, quero compartilhar uma técnica útil: modelagem de ameaças e avaliação de riscos.

A primeira coisa a entender é que você não pode garantir 100% de segurança, além de reduzir todos os riscos a zero. Você não pode obter 100% de anonimato. Você não pode obter 100% de segurança (a menos que use um telefone e um PC).

Usando a Internet, de alguma forma aceitamos os riscos. Isso nos dá a chance de expandir nossos recursos, mas existe o risco de perder nossos dados. Portanto, a segurança é um ato de equilíbrio entre conveniência, expansão do conhecimento, conforto e preservação de dados importantes e já definidos para nós.

Devemos usar uma abordagem baseada em risco.

Risco = Vulnerabilidade * Ameaças * Consequências

Por exemplo, roubo de laptop. O que podemos fazer? Criptografe o disco inteiro, adicione etapas de autorização adicionais.

Para garantir uma proteção de qualidade, você precisa passar por várias etapas:

- Escolha

- Personalizar

- Estimativa. Verifique se a unidade está totalmente criptografada

- Nós controlamos. Verifique se há atualizações de segurança