Como escrevemos no Relatório de problemas e disponibilidade de redes interconectadas 2018-2019 no início deste ano, a chegada ao TLS 1.3 é inevitável. Há algum tempo, implantamos com sucesso a versão 1.3 do protocolo Transport Layer Security. Depois de coletar e analisar os dados, agora estamos prontos para destacar as partes mais emocionantes dessa transição.

Como escrevemos no Relatório de problemas e disponibilidade de redes interconectadas 2018-2019 no início deste ano, a chegada ao TLS 1.3 é inevitável. Há algum tempo, implantamos com sucesso a versão 1.3 do protocolo Transport Layer Security. Depois de coletar e analisar os dados, agora estamos prontos para destacar as partes mais emocionantes dessa transição.Como os presidentes dos grupos de trabalho da IETF TLS escreveram

no artigo :

"Em resumo, o TLS 1.3 está preparado para fornecer uma base para uma Internet mais segura e eficiente nos próximos 20 anos e além".

O TLS 1.3 chegou após 10 anos de desenvolvimento. O Qrator Labs, assim como o setor de TI em geral, acompanhou de perto o processo de desenvolvimento, desde o rascunho inicial até as 28 versões, enquanto amadurecia um protocolo balanceado e gerenciável, que estamos prontos para oferecer suporte em 2019. O suporte já é evidente entre os mercado e queremos acompanhar a implementação desse protocolo de segurança robusto e comprovado.

Eric Rescorla, o único autor do TLS 1.3 e do CTO do Firefox,

disse ao The Register que :

"É uma substituição imediata do TLS 1.2, usa as mesmas chaves e certificados, e clientes e servidores podem negociar automaticamente o TLS 1.3 quando ambos o suportam", disse ele. "Já existe um bom suporte de biblioteca, e o Chrome e o Firefox têm o TLS 1.3 ativado por padrão".

Há uma lista de implementações atuais do TLS 1.3 no GitHub disponível para todos que procuram a melhor biblioteca de ajustes:

https://github.com/tlswg/tls13-spec/wiki/Implementations . É claro que a adoção do protocolo atualizado seria - e já está - indo rápido e difundido, já que todos agora entendem como a criptografia fundamental é no mundo moderno.

O que mudou em comparação com o TLS 1.2?

No

artigo da

Internet Society :

“Como o TLS 1.3 está melhorando as coisas?

O TLS 1.3 oferece algumas vantagens técnicas, como um handshake simplificado para estabelecer conexões seguras e permite que os clientes continuem as sessões com os servidores mais rapidamente. Isso deve reduzir a latência da instalação e o número de conexões com falha em links fracos que são frequentemente usados como justificativa para manter conexões somente HTTP.

Tão importante quanto isso, também remove o suporte a vários algoritmos de criptografia e hash desatualizados e inseguros que atualmente são permitidos (embora não sejam mais recomendados) para serem usados com versões anteriores do TLS, incluindo SHA-1, MD5, DES, 3DES e AES- CBC, ao adicionar suporte para novos conjuntos de cifras. Outros aprimoramentos incluem mais elementos criptografados do handshake (por exemplo, a troca de informações de certificado agora está criptografada) para reduzir dicas de possíveis bisbilhoteiros, bem como melhorias para encaminhar sigilo ao usar modos específicos de troca de chaves para que as comunicações em um determinado momento deve permanecer seguro, mesmo que os algoritmos usados para criptografá-los sejam comprometidos no futuro ”.

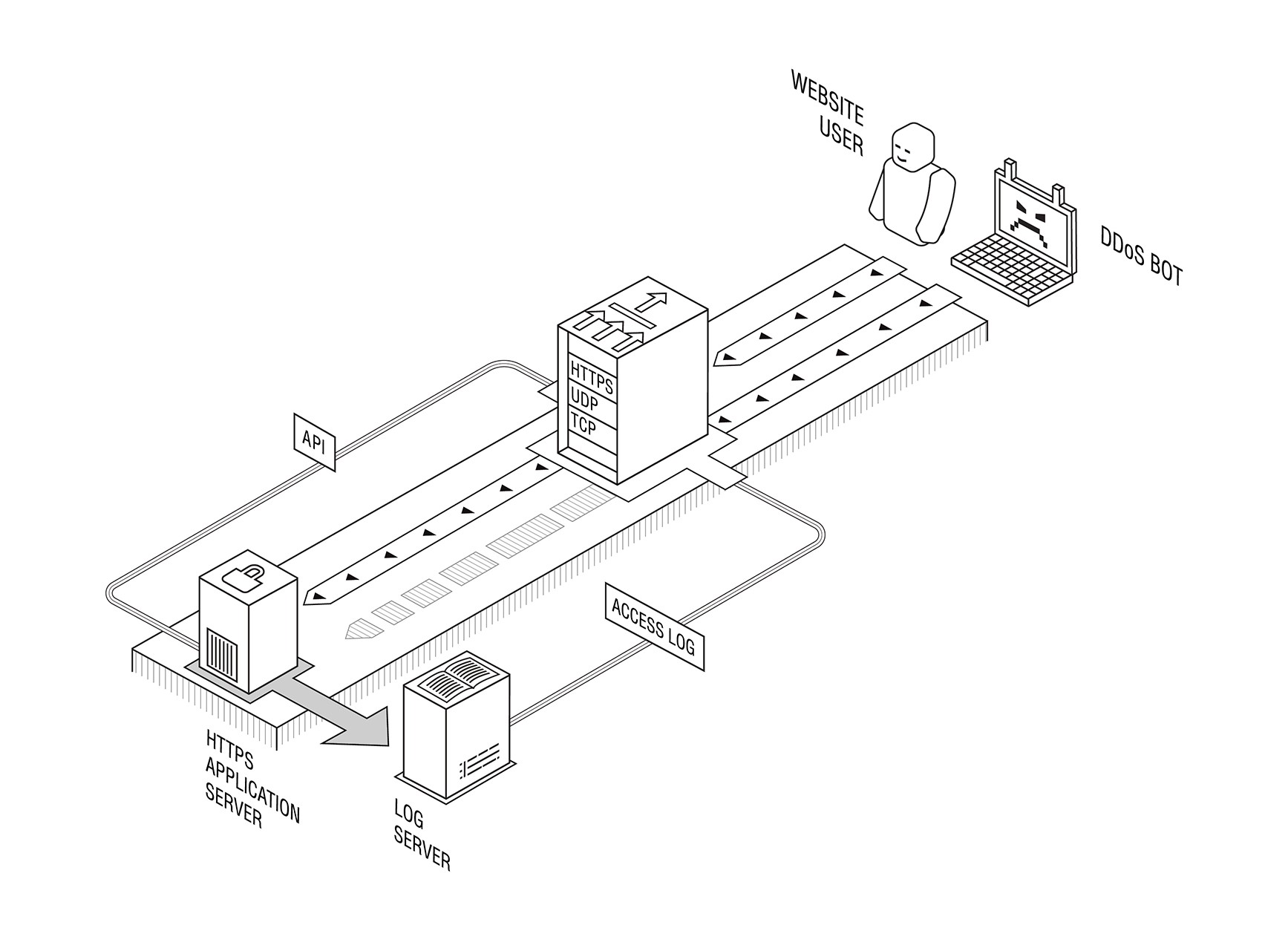

DDoS e desenvolvimento de protocolo moderno

Como você já deve ter ouvido, houve

tensões significativas no grupo de trabalho TLS da IETF durante o desenvolvimento do protocolo e

mesmo depois disso . É evidente agora que empresas individuais (incluindo instituições financeiras) precisariam mudar a maneira como sua segurança de rede é criada para se adaptar ao

sigilo avançado agora incorporado.

As razões pelas quais isso pode ser necessário estão descritas em um

documento escrito por Steve Fenter . O rascunho de 20 páginas menciona vários casos de uso em que uma empresa pode querer descriptografar fora de banda (o que o PFS não permite), incluindo monitoramento de fraudes, requisitos regulatórios e proteção DDoS da camada 7.

Embora definitivamente não tenhamos o direito de falar sobre os requisitos regulatórios, nosso próprio produto de mitigação de DDoS de camada 7 (incluindo a solução que

não exige que um cliente divulgue dados confidenciais para nós) foi construído em 2012 com o PFS em mente. iniciar e nossos clientes não precisaram de alterações em sua infraestrutura após a atualização da versão TLS do servidor.

Uma preocupação, porém, com relação ao desenvolvimento dos conjuntos e recursos de protocolo de próxima geração é que geralmente depende muito de pesquisas acadêmicas, e o estado disso para o setor de mitigação de DDoS é bastante fraco.

A Seção 4.4 do rascunho da IETF “Gerenciabilidade do QUIC” , que faz parte do futuro conjunto de protocolos do QUIC, pode ser vista como um exemplo perfeito disso: afirma que “as práticas atuais de detecção e mitigação de [ataques DDoS] geralmente envolvem passivas medição usando dados de fluxo de rede ”, sendo este último muito raramente um caso em ambientes corporativos da vida real (e apenas parcialmente para configurações de ISP) - e de alguma maneira dificilmente um“ caso geral ”na prática - mas definitivamente um caso geral em trabalhos de pesquisa acadêmica que, na maioria das vezes, não são apoiados por implementações adequadas e testes no mundo real contra toda a gama de possíveis ataques DDoS, incluindo os da camada de aplicativos (que, devido ao progresso na implantação mundial do TLS, poderiam obviamente nunca mais seja manuseado com qualquer medição passiva).

Da mesma forma, ainda não sabemos como os fabricantes de hardware de mitigação de DDoS se adaptariam à realidade do TLS 1.3. Devido à complexidade técnica do suporte ao protocolo fora de banda, isso pode levar algum tempo.

Definir uma tendência de pesquisa acadêmica adequada é um desafio para os provedores de mitigação de DDoS em 2019. Uma área em que isso pode ser feito é o

grupo de pesquisa SMART da IRTF, onde os pesquisadores podem colaborar com a indústria para refinar o conhecimento da área problemática e as direções da pesquisa. Gostaríamos de receber calorosamente todos os pesquisadores que desejam

entrar em contato conosco com perguntas ou sugestões nesse grupo de pesquisa, bem como por e-mail:

rnd@qrator.net .