Donjon é um laboratório de segurança da informação da empresa francesa Ledger. O Ledger produz carteiras de hardware que armazenam as chaves privadas dos proprietários de criptomoedas. Os atacantes atacam essas chaves e a carteira de hardware, respectivamente, protege as chaves contra vazamentos. Quão confiável? No "Donjon", faça todos os esforços para que essa pergunta nem sequer surja.

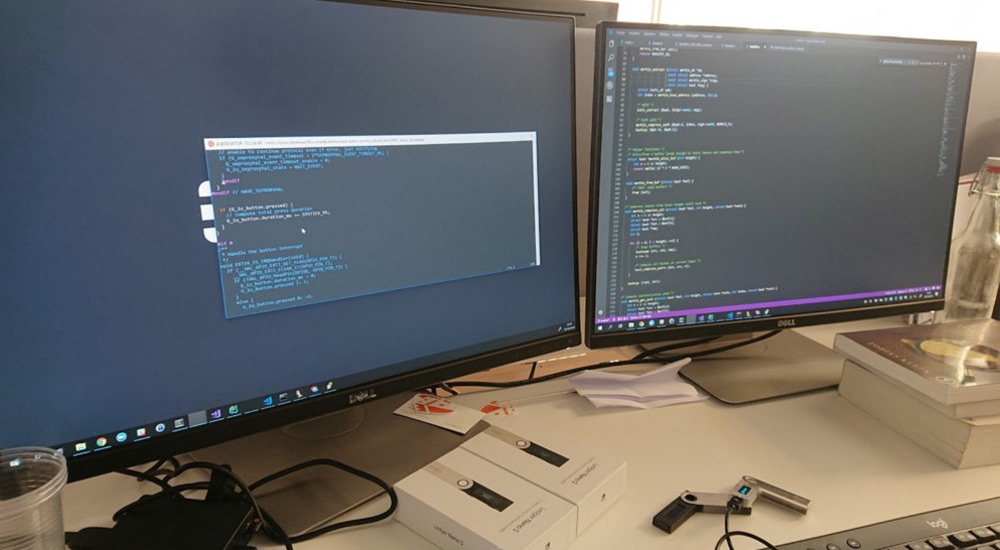

Essas pessoas estão fazendo de tudo para os proprietários de carteiras do Ledger dormirem pacificamente.

Essas pessoas estão fazendo de tudo para os proprietários de carteiras do Ledger dormirem pacificamente.Durante muito tempo, a existência do laboratório foi mantida em segredo. Emprega oito funcionários que preferem permanecer anônimos. Sabe-se apenas que eles são "especialistas de classe mundial" em segurança cibernética e cartões inteligentes. Esses "hackers brancos" procuram vulnerabilidades no software e no hardware do Ledger, bem como nos produtos dos concorrentes. O laboratório em si está localizado no escritório de Paris da empresa. A área de trabalho é protegida por um alarme, e somente a equipe da Donjon pode inseri-la.

O laboratório está envolvido na pesquisa de vários tipos de ataques.

Os ataques de software aos quais as criptomoedas estão expostas geralmente envolvem a investigação do comportamento incomum de sistemas e interfaces. Um exemplo típico do que Donjon está procurando: um bug do Heartbleed na biblioteca criptográfica OpenSSL. Essa famosa vulnerabilidade se espalhou em 2012 e consistiu na possibilidade de leitura não autorizada da memória do servidor, removendo-a incluindo a chave privada. Eles o corrigiram apenas em 2014, após o qual o Google lançou seu Projeto Zero para evitar ameaças semelhantes.

xkcd sobre o que é Heartbleed

xkcd sobre o que é HeartbleedOs especialistas de Donjon aplicam técnicas padrão: engenharia reversa, análise estatística, criptografia e difusão. Difusão é a transferência de dados aleatórios ou inesperados para um programa. Em outubro passado, com sua ajuda, os hackers encontraram duas vulnerabilidades no código de carteira criptográfica da empresa rival Trezor.

Esses eram erros de estouro de buffer. Nos dois casos, a função especificou a condição incorretamente; como costuma acontecer nesses casos, o código funcionou, mas não da maneira que seus autores queriam. Você pode

ler mais sobre isso

no blog da Trezor .

Ambas as vulnerabilidades permitiram desativar remotamente a carteira, atacando-a pelo navegador, sem intervenção do usuário. Eles afetaram as versões de firmware 1.6.2 e 1.6.3 e corrigiram erros na nova versão.

Como disse honestamente o diretor de segurança do Ledger Charles Guillaume, a empresa apenas desenvolve software a partir do zero. Chips e eletrônicos são fornecidos por terceiros. Portanto, "Donjon", como uma masmorra medieval, é equipado com ferramentas de "tortura" para testar metodicamente as carteiras em busca de vulnerabilidades físicas que podem levar ao vazamento de dados.

Ataques em canais de terceiros parecem impressionantes e complexos

. Esses ataques visam as vulnerabilidades físicas de um dispositivo em funcionamento. Se um invasor roubou ou encontrou uma carteira criptográfica perdida, ele pode medir a radiação eletromagnética e a mudança no consumo de energia do dispositivo durante a execução do código. O hacker usa os dados recebidos para ignorar a proteção.

Ataque à carteira de hardware em andamento

Ataque à carteira de hardware em andamentoNa prática, essa ideia permitiu que os hackers do Ledger decifrassem com êxito o PIN da carteira Trezor One. O código PIN foi necessário para acessar o dispositivo e deu 15 tentativas generosas para inserir a combinação correta. "Donjon" aprendeu a adivinhar o PIN por cinco vezes.

O seguinte aconteceu: uma carteira com um código PIN conhecido foi desmontada e, em seguida, sensores foram instalados na memória flash para medir o consumo de energia e o campo eletromagnético. Os números arbitrários foram inseridos na carteira e o osciloscópio escreveu os dados das sondas. Os dados foram marcados como reações à entrada correta e incorreta e, em seguida, "alimentados" ao algoritmo para treinamento.

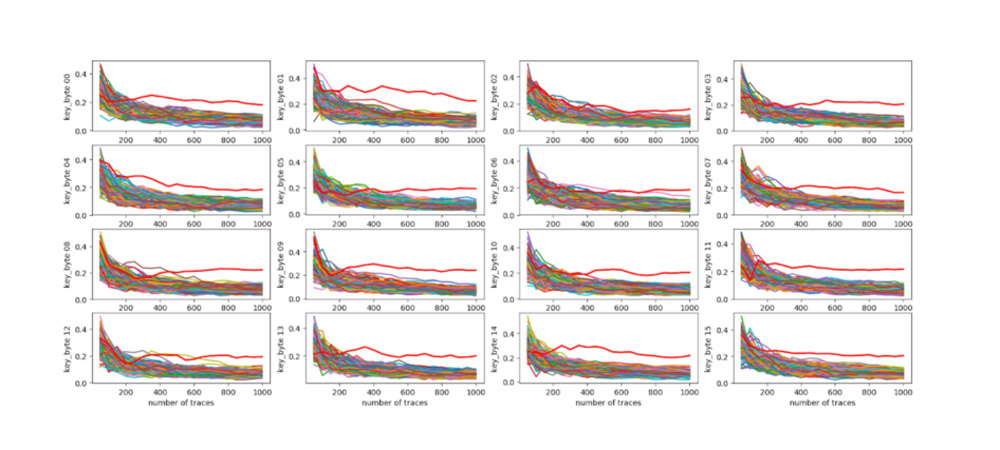

Resultados do ataque. O futuro chegou, então o robô os entenderá

Resultados do ataque. O futuro chegou, então o robô os entenderáTendo ensinado o algoritmo a distinguir diferentes reações, os pesquisadores colocaram os sensores no segundo dispositivo. Desempenhou o papel de uma carteira potencialmente roubada, e exatamente os mesmos dados foram gravados a partir dela ao inserir o código PIN. O algoritmo treinado na primeira carteira reconheceu quais números estavam corretos e quais não estavam e adivinhou o PIN completamente.

Como há um atraso adicional antes de cada nova tentativa de inserir um PIN, esse hack é um negócio longo. Para classificar todos os 15 códigos, pode levar um dia inteiro de trabalho. Se for bem-sucedido, o hacker obtém acesso ilimitado aos ativos de outras pessoas, então o jogo vale a pena.

Donjon compartilhou novamente o experimento com os concorrentes que os levaram muito a sério e reescreveram completamente o algoritmo de verificação do PIN.

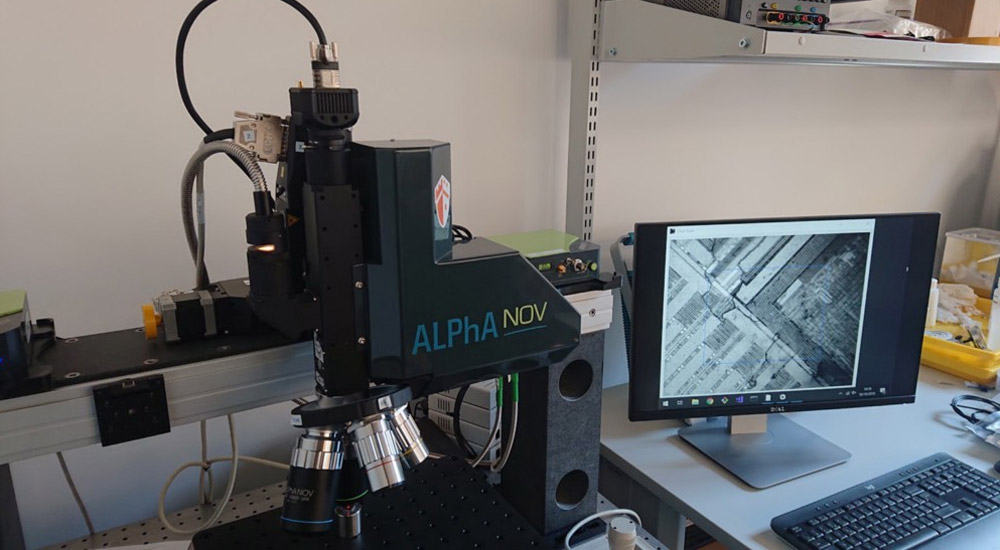

Instalação para realizar ataques a erros de cálculo

Instalação para realizar ataques a erros de cálculoOutra técnica favorita dos hackers do Ledger:

ataque a erros computacionais. Este é um subtipo de ataque a canais de terceiros, o que implica intervenção ativa na operação do dispositivo: abaixando e aumentando a tensão no circuito, aumentando a frequência do relógio. Uma carteira de hardware pode ser afetada por radiação ionizante, laser e campo eletromagnético. O ataque permite que você ignore a entrada do código PIN: aumente a tensão, o dispositivo se desvia e ignora a verificação da exatidão dos números inseridos.

Um cracker experiente poderá extrair outros dados que uma carteira de hardware deve proteger. Por exemplo, seed, uma frase mnemônica que abre o acesso a todos os ativos de uma só vez. Esse é um procedimento complicado, mas viável, e a equipe de Donjon conseguiu fazê-lo com as carteiras Keepkey, B Wallet, Trezor One e Trezor T..

Esta placa é usada em Donjon para atacar chips de criptomoeda

Esta placa é usada em Donjon para atacar chips de criptomoedaInfelizmente, Donjon não divulga os detalhes do último hack. Os hackers têm um "código de honra" muito estrito: primeiro quebram o dispositivo, depois passam os detalhes da vulnerabilidade para Ledger ou concorrentes e aguardam as correções. Somente depois disso, o público é informado de que o problema existia.

Os hackers relataram em dezembro de 2018 que podiam extrair sementes de suas carteiras. A vulnerabilidade ainda não foi corrigida. Segundo Guillaume, em princípio, nada pode ser feito com esse defeito, então a equipe de Donjon não dirá exatamente como as carteiras foram invadidas.

Para evitar ataques a erros de cálculo, as carteiras criptográficas do Ledger usam um chip de segurança de elemento seguro separado. Tais chips são colocados em cartões de crédito, cartões SIM e passaportes biométricos. Ele detecta uma tentativa de ataque e responde ativamente a ele. O Secure Element também oculta radiação eletromagnética e consumo de energia para impedir que um invasor "escute" a si mesmo.

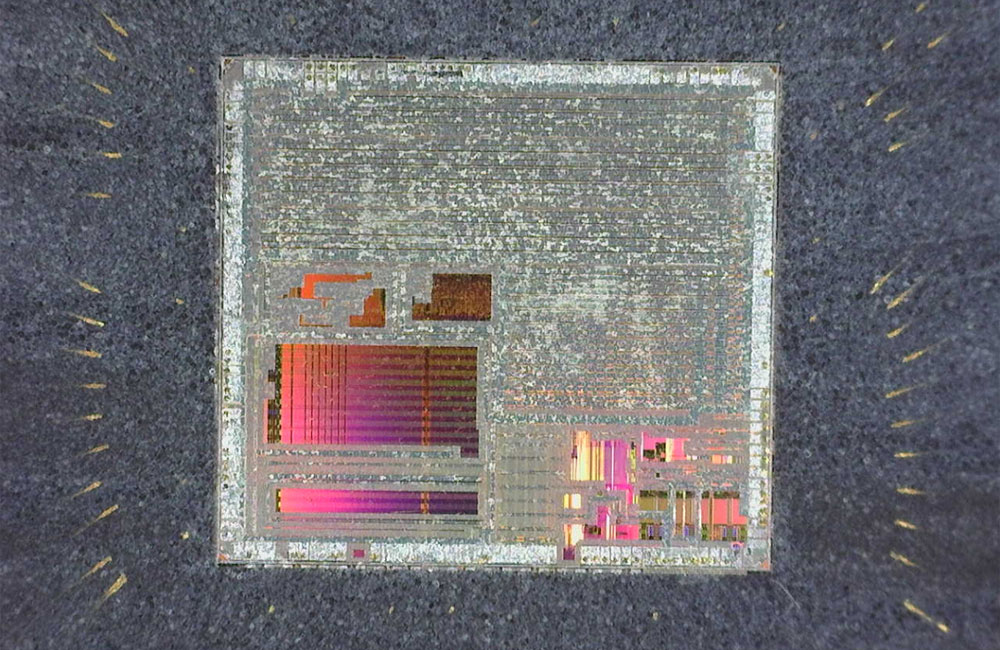

Chip preparado para ataque

Chip preparado para ataqueEm muitas outras carteiras de criptomoeda, todos os cálculos são feitos em um microcontrolador convencional. Ledger considera essa arquitetura insegura, inclusive porque seus próprios hackers "quebram" chips simples como nozes. Os concorrentes, incluindo a Trezor, neutralizam a alegação de que, para tal hack, é necessário ter acesso físico ao dispositivo e conhecimento especializado no campo da criptografia. A maioria dos detentores de ethereum ou bitcoin está muito mais preocupada com ataques remotos, então os fabricantes estão se concentrando na segurança do software.

xkcd sobre a vida cotidiana dos hackers

xkcd sobre a vida cotidiana dos hackersUma abordagem pragmática está valendo a pena no presente. No entanto, Ledger está olhando para o futuro, o que, como a empresa tem certeza, tem criptomoedas. Um batedor de carteiras que retirou ontem um "pen drive" do bolso de um turista pode não ter percebido que tinha a chave da riqueza em suas mãos. Em um ano, ele saberá exatamente quem vender as carteiras criptografadas de hardware roubadas para que alguém possa invadir.

Com a popularização das carteiras de hardware, inevitavelmente haverá "mercados" para revender dispositivos roubados. Exatamente o mesmo que existe para a revenda de dados de cartões de crédito roubados. Ledger está preparando trenós no verão e, portanto, já está testando outros fabricantes de dispositivos de criptografia com idéias complexas de hackers (com lasers e redes neurais).

Carteira Ledger Nano S: certificada, segura e totalmente segura (proteção de chave não incluída)

Carteira Ledger Nano S: certificada, segura e totalmente segura (proteção de chave não incluída)De acordo com Eric Larshevek, CEO da Ledger, o objetivo não é procurar pontos fracos entre os concorrentes, mas aumentar a responsabilidade da indústria de blockchain como um todo. Agora, o proprietário de qualquer carteira criptográfica é seu próprio banco e seu próprio sistema de segurança. Transferir a responsabilidade para os ombros do cliente é muito conveniente para empresas que talvez não certifiquem seus produtos.

Enquanto isso, a carteira do Ledger Nano S foi a primeira no mercado a passar com sucesso na certificação da Agência Nacional de Segurança dos Sistemas de Informação, a agência nacional de segurança cibernética francesa. O razão não é suficiente. "Acredito que o setor precise de mais esquemas de certificação de segurança", diz Guillaume. Embora não existam tais esquemas, Donjon faz todos os esforços para garantir que as carteiras de hardware da Ledger sejam o mais seguras possível.

Escrito por Ledger. Você pode

comprar carteiras de hardware de uma empresa francesa em nossa loja online.