No início do ano, no relatório sobre problemas e acessibilidade da Internet para 2018-2019, já escrevemos que a disseminação do TLS 1.3 é inevitável. Há algum tempo, nós mesmos implantamos a versão 1.3 do protocolo Transport Layer Security e, depois de coletar e analisar os dados, finalmente estamos prontos para falar sobre os recursos dessa transição.

No início do ano, no relatório sobre problemas e acessibilidade da Internet para 2018-2019, já escrevemos que a disseminação do TLS 1.3 é inevitável. Há algum tempo, nós mesmos implantamos a versão 1.3 do protocolo Transport Layer Security e, depois de coletar e analisar os dados, finalmente estamos prontos para falar sobre os recursos dessa transição.Os presidentes do grupo de trabalho TLS da IETF

escrevem :

“Em resumo, o TLS 1.3 deve fornecer a base para uma Internet mais segura e eficiente nos próximos 20 anos.”

O desenvolvimento do

TLS 1.3 levou 10 anos. Nós da Qrator Labs, juntamente com o restante da indústria, temos acompanhado de perto o processo de criação do protocolo a partir do projeto inicial. Durante esse período, foi necessário escrever 28 versões consecutivas do rascunho para que, no final de 2019, fosse lançado um protocolo equilibrado e fácil de implantar. O suporte ativo do TLS 1.3 pelo mercado já é óbvio: a implementação de um protocolo de segurança comprovado e confiável atende aos requisitos da época.

De acordo com Eric Rescorla (CTO do Firefox e autor único do TLS 1.3)

em uma entrevista ao The Register :

"Esta é uma substituição completa do TLS 1.2, usando as mesmas chaves e certificados, para que o cliente e o servidor possam se comunicar automaticamente pelo TLS 1.3 se ambos o suportarem", disse ele. "Já existe um bom suporte de biblioteca, e o Chrome e o Firefox incluem o TLS 1.3 por padrão."

Paralelamente, o grupo de trabalho IETF TLS está finalizando a

preparação de uma RFC que declara versões mais antigas do TLS (com exceção do TLS 1.2) obsoletas e inutilizáveis. Muito provavelmente, o RFC final será lançado antes do final do verão. Esse é outro sinal do setor de TI: a atualização dos protocolos de criptografia não deve ser adiada.

Uma lista das implementações atuais do TLS 1.3 está disponível no Github para quem procura a biblioteca mais adequada:

https://github.com/tlswg/tls13-spec/wiki/Implementations . Obviamente, a adoção e o suporte ao protocolo atualizado serão - e já estão em andamento - etapas rápidas. A compreensão de como a criptografia fundamental se tornou no mundo moderno se espalhou bastante.

O que mudou em comparação com o TLS 1.2?

Nota da sociedade da

Internet :

"Como o TLS 1.3 torna o mundo um lugar melhor?"

O TLS 1.3 inclui certas vantagens técnicas - como um processo de handshake simplificado para estabelecer uma conexão segura - e também permite que os clientes continuem as sessões com os servidores mais rapidamente. Essas medidas foram projetadas para reduzir o atraso da configuração da conexão e o número de conexões com falha nos canais fracos, que costumam ser usados como desculpa para fornecer apenas conexões HTTP não criptografadas.

Igualmente importante, o suporte para vários algoritmos de criptografia e hash herdados e inseguros que ainda são permitidos (embora não recomendados) para serem usados com versões anteriores do TLS, incluindo SHA-1, MD5, DES, 3DES e AES-CBC, é eliminado. enquanto adiciona suporte para novos conjuntos de cifras. Outros aprimoramentos incluem mais elementos de handshake criptografados (por exemplo, a troca de informações de certificado agora está criptografada) para reduzir a quantidade de dicas para um interceptador de tráfego em potencial, além de melhorias no sigilo direto ao usar certos modos de troca de chaves, para que a comunicação permaneça sempre "seguro, mesmo que os algoritmos usados para criptografá-lo sejam comprometidos no futuro."

Desenvolvimento de protocolos modernos e DDoS

Como você já deve ter lido, durante o desenvolvimento do protocolo

e mesmo depois ,

surgiram sérias contradições no grupo de trabalho TLS da IETF. Agora é óbvio que empresas individuais (incluindo instituições financeiras) terão que mudar a maneira como protegem sua própria rede, a fim de se adaptarem ao protocolo de

sigilo direto perfeito que agora está integrado ao protocolo.

As razões pelas quais isso pode ser necessário estão descritas em um documento

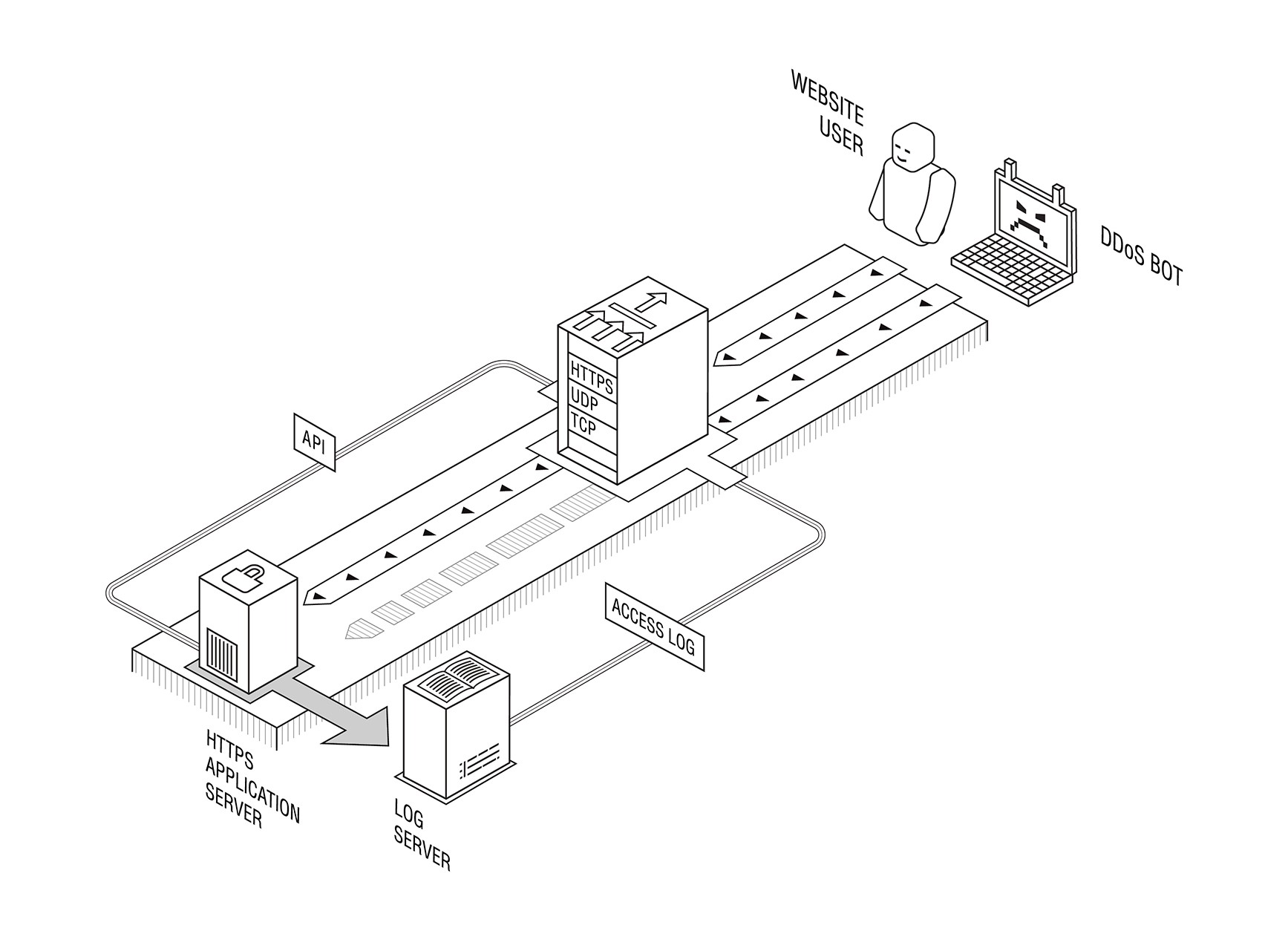

escrito por Steve Fenter . O documento de 20 páginas menciona vários exemplos em que uma empresa pode descriptografar o tráfego fora de banda (que o PFS não permite) para monitorar, cumprir os requisitos regulamentares ou fornecer proteção contra ataques DDoS no nível do aplicativo (L7).

Embora definitivamente não estejamos prontos para discutir requisitos regulatórios, nosso próprio produto para neutralizar ataques DDoS aplicados (incluindo uma solução que

não exige a divulgação de informações sigilosas e / ou confidenciais) foi criado em 2012 com o PFS em mente, portanto, não há alterações em nossos clientes e parceiros. Após o upgrade da versão do TLS do lado do servidor, sua infraestrutura não era necessária.

Além disso, desde o momento da implementação, nenhum problema associado à criptografia de transporte foi identificado. Oficialmente: o TLS 1.3 está pronto para uso na produção.

No entanto, ainda existe um problema associado ao desenvolvimento de protocolos de próxima geração. Consiste no fato de que geralmente o progresso no desenvolvimento de protocolos na IETF é altamente dependente dos resultados de pesquisas científicas, e o estado da pesquisa acadêmica no setor de neutralização de ataques distribuídos de negação de serviço é muito deplorável.

Portanto, um bom exemplo é a

seção 4.4 do rascunho da IETF “Gerenciamento de QUIC”, que faz parte do futuro conjunto de protocolos do QUIC: afirma que “os métodos modernos para detectar e neutralizar [ataques DDoS] geralmente incluem medição passiva usando dados sobre fluxos de rede ".

Este último, de fato, é muito raro em ambientes corporativos reais (e apenas parcialmente aplicável a provedores de Internet) e, de qualquer forma, dificilmente é um "caso comum" no mundo real - mas aparece constantemente em publicações científicas, geralmente não suportadas por testes todo o espectro de possíveis ataques DDoS, incluindo ataques no nível do aplicativo. O último, em virtude de pelo menos a implantação global do TLS, obviamente não pode ser detectado pela medição passiva de pacotes e fluxos de rede.

Da mesma forma, ainda não sabemos como os fabricantes de equipamentos para neutralização do DDoS se adaptarão às realidades do TLS 1.3. Devido à complexidade técnica do suporte ao protocolo fora de banda, pode levar algum tempo para atualizar.

Definir as metas certas para a pesquisa é um grande desafio para os provedores de serviços de neutralização de DDoS. Uma área em que o desenvolvimento pode começar é a

equipe de pesquisa SMART da IRTF, onde os pesquisadores podem trabalhar com a indústria para refinar seu conhecimento da indústria problemática e encontrar novas direções de pesquisa. Também estamos prontos para receber calorosamente todos os pesquisadores, se houver

algum.Você pode entrar em contato conosco com perguntas ou sugestões relacionadas aos estudos de DDoS ou com o grupo de pesquisa SMART em

rnd@qrator.net