Bom dia, Habr! Na Internet, deparei com um artigo em inglês "A barra de iniciação: um novo método de phishing" de Jim Fisher. Ele descreve uma maneira interessante de phishing, cujo mecanismo é usar o espaço da tela da string de exibição do URL da versão móvel do Google Chrome. O artigo original está localizado na página experimental de phishing: você pode acessá-lo e tirar sua própria conclusão sobre os perigos do método descrito. Quem estiver interessado, seja bem-vindo!

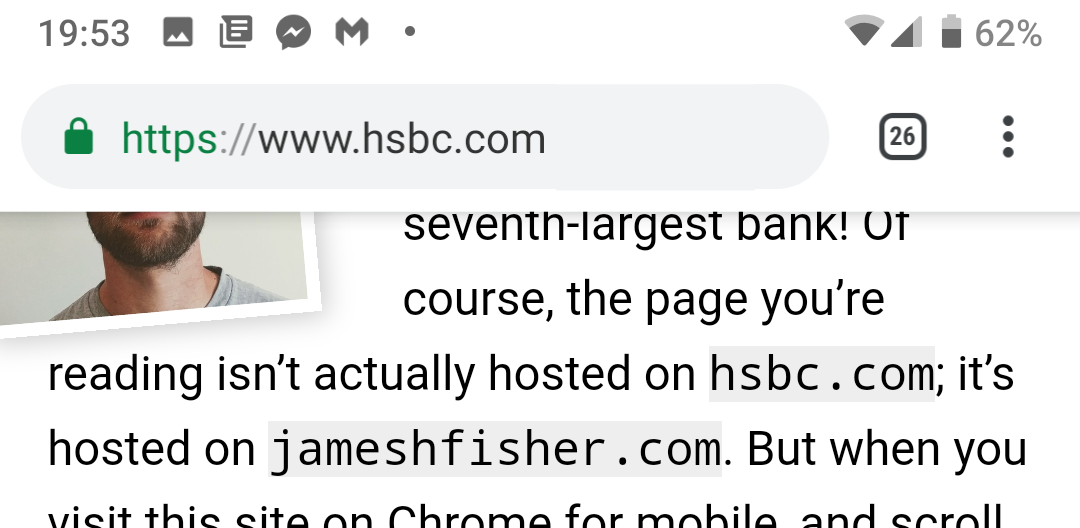

Bem-vindo ao HSBC, o sétimo maior banco do mundo. Obviamente, a página que você está lendo atualmente não está localizada em hsbc.com, mas em jameshfisher.com. Ao mesmo tempo, se você visitar esta página com o Chrome para dispositivos móveis e rolar um pouco para baixo, é provável que a página exiba a barra de endereço em hsbc.com:

(

link para a página original )

Ao rolar para baixo na versão móvel do Chrome, o navegador oculta a sequência de exibição do URL e transfere o espaço da tela diretamente para a página da web. Como o usuário identifica esse espaço com uma interface confiável, um site de phishing o usa para se passar por outro site, exibindo um URL falso - uma string de Iniciação.

Ainda pior. Normalmente, quando você rola para cima, o Chrome renderiza o URL novamente. Nós podemos fazê-lo não fazer isso! Nesse momento, quando o navegador oculta a linha da URL, movemos todo o conteúdo da página para a chamada “câmera de rolagem” (inglês scroll jail) - um novo elemento que usa a propriedade “overflow: scroll”. Agora, o usuário pensa que está rolando a página, embora na verdade ele esteja rolando pela "câmera de rolagem". Assim como os heróis adormecidos do filme "Beginning" (Eng. Inception), o usuário acredita que está trabalhando no navegador, embora na verdade ele esteja no navegador dentro do navegador.

Vídeo:

O mecanismo descrito é um sério problema de segurança? Na verdade, até eu, o criador da string Inception, acidentalmente caí nesse truque (

aparentemente, em minhas próprias experiências - aprox. Translator ). A esse respeito, posso imaginar quantos usuários podem ser enganados dessa maneira, em particular - menos tecnicamente competente e com conhecimento. O usuário pode verificar o URL correto apenas quando a página é carregada. Depois que ele virou - as chances de salvação não são muitas.

Enquanto trabalhava no conceito apresentado, tirei uma captura de tela da barra de endereço no site HSBC do Google Chrome e a coloquei nesta página. A página pode definir seu navegador e criar uma string de Iniciação para ele. Com ainda mais esforço, a sequência de iniciação pode ser interativa. Mesmo que você não possa enganar o usuário nesta página, tente novamente depois que ele inserir algo como gmail.com na linha de Iniciação.

Como se proteger da trapaça? Se você tiver dúvidas sobre a autenticidade de uma página da web, não basta verificar a barra de URL, mas atualizar (ou até fechar e reabrir) a página que você está duvidando.

Se o navegador Google Chrome e outros como ele tiverem um problema de segurança, como posso resolvê-lo? Existe uma troca entre aumentar o espaço da tela e manter uma área confiável na tela, como manter uma pequena parte do espaço da tela acima da "

linha da morte ", em vez de transferir todo o espaço para a página da web. O Chrome pode usar essa pequena quantidade de espaço para exibir o fato de ocultar a barra de endereço.

A descrição de um ataque semelhante é um

ataque baseado na API de tela cheia . Além disso, um ataque

personalizado ao cursor (2016) , que funciona porque o Chrome permite que uma página da Web defina seu cursor, que pode ser movido para fora da janela de exibição do navegador.