Você acha que o mais importante da empresa é garantir a segurança do perímetro da rede corporativa e da infraestrutura do servidor? Isso é apenas parcialmente verdadeiro: agora é impossível, em princípio, criar um perímetro seguro apenas se a empresa não aplicar as regras mais estritas de IS, a "lista branca" de sites, apenas a correspondência em papel e o lacre das portas USB nos computadores, e a recepção não é permitida posteriormente com um smartphone. Se isso não é da sua empresa, lembre-se: hoje, os dispositivos finais estão se tornando a principal zona de risco e a proteção antivírus sozinha não é suficiente. Sim, o antivírus irá bloquear a descompactação do arquivo morto com o arquivo perigoso, e o navegador impedirá que você visite o site comprometido, mas existem muitas ameaças para as quais os pacotes de proteção básica são impotentes. A seguir, falaremos sobre alguns deles - e como protegê-los.

O que um antivírus comum em uma empresa não pode lidar-

ataques sem arquivo . Os scripts maliciosos do PowerShell que caem diretamente na RAM não podem ser detectados pelo antivírus no estágio de penetração no sistema - não são programas executáveis, mas simplesmente um conjunto de comandos baseados em texto que são executados em um shell existente como o OS PowerShell. Para não desaparecer quando o computador é desligado, os cavalos de Troia registram seus comandos no registro.

É impossível detectar ataques sem arquivos por métodos tradicionais - um cavalo de Troia pode armazenar um script mal-intencionado, por exemplo, nos arquivos TXT dos registros de recursos DNS. De acordo com um estudo da Trend Micro

2018 , o número de ataques sem arquivo no mundo está crescendo: em janeiro de 2018 foram registrados 24.430 incidentes e, em junho - mais de 38 mil.

-

Explorações no sistema operacional não atualizado . As atualizações do sistema operacional corrigem vulnerabilidades conhecidas nas quais explorações já podem ser gravadas. Antes de implantar atualizações em centenas e milhares de computadores, você deve primeiro testá-lo - algumas vezes, as atualizações contêm erros, devido aos quais alguns computadores falham temporariamente. Mudar a tarefa de instalar atualizações nos ombros dos usuários é uma maneira infalível de criar uma violação de rede por culpa de um funcionário opcional ou inepto.

Os aclamados WannaCry e NotPetya costumavam espalhar as vulnerabilidades do Windows, que foram fechadas para atualizações dois meses antes do surto: a primeira revisão do WannaCry apareceu em 16 de janeiro de 2017, em 14 de março, a Microsoft distribuiu o patch para o protocolo SMB em todas as versões atuais do Windows e a epidemia lendária começou apenas 12 de maio. Tendo penetrado nos computadores dos usuários não atualizados, o ransomware se espalhou pelas redes corporativas, paralisando as atividades das empresas. Por que centenas de milhares de computadores corporativos nas principais empresas durante dois meses ficaram sem uma atualização crítica do Windows - uma questão séria para os serviços relevantes.

-

dispositivos móveis . Apesar de verificar os aplicativos antes de publicar no Play Market e na App Store, spywares e até mineiros costumam ser atrapalhados com programas supostamente úteis. Por exemplo, uma análise de 283 aplicativos VPN para Android revelou que 43% deles contêm anúncios indesejados e 17% têm funções maliciosas, 29% são a fonte de módulos Trojan, software potencialmente perigoso está contido em 6% VPN e outro

5% espião para seus usuários .

-

Funcionários que não conhecem os princípios básicos de segurança da informação . O principal buraco na segurança da informação de qualquer empresa continua sendo os funcionários, ou melhor, sua

ignorância dos princípios de segurança da informação . Nenhum vírus pode tirar informações e documentos importantes com a mesma elegância e eficiência de um funcionário que baixa um programa para sua própria conveniência no trabalho, o que, como resultado, acaba sendo malicioso.

Como proteger pontos de extremidadeA crescente sofisticação das ameaças torna os métodos tradicionais de defesa ineficazes. O antivírus por si só não é suficiente para impedir que vazamentos de dados ou invasores entrem na rede, e a instalação de várias soluções altamente especializadas geralmente leva a conflitos e erros. Além disso, configurar e manter a colaboração de vários programas de segurança não é uma tarefa fácil. É necessária uma solução integrada que permita aos usuários desempenhar confortavelmente suas funções de trabalho, mas ao mesmo tempo garantir a segurança dos ativos de informações da empresa.

Um conjunto ideal de proteção deve ser:

- multiplataforma - trabalhe em todos os sistemas operacionais populares para desktop e celular; Isso é especialmente importante para empresas com políticas de BYOD e a capacidade de trabalhar remotamente.

- automático - detecte ameaças e responda a elas sem intervenção do usuário;

- intelectual - use não apenas análises tradicionais baseadas em assinaturas, mas também análises comportamentais, garantindo a detecção de malware de arquivos e sem arquivos;

- gerenciado centralmente - os administradores devem ver o status de todos os dispositivos protegidos em tempo real e poder alterar as configurações de segurança, dependendo da localização do dispositivo;

- fornecer integração com sistemas de análise comportamental e capacidade de investigar incidentes;

- Controle aplicativos em dispositivos finais para proteger a rede corporativa de programas maliciosos e ataques direcionados de dispositivos na rede da organização.

As soluções tradicionais da classe EPP (Endpoint Protection Platform) protegem bem os dispositivos do usuário contra ameaças conhecidas, mas lidam muito pior com os tipos mais recentes de ataques. Eles conseguem lidar com a correção de incidentes em dispositivos separados, mas, como regra, não conseguem revelar que esses incidentes são fragmentos de um ataque integrado complexo, que no futuro pode causar sérios danos à organização. Os recursos da análise automática de incidentes estão quase ausentes. Portanto, as empresas desenvolveram soluções da classe EDR (Endpoint Detection and Response).

Como funciona uma solução moderna de EDR

Vejamos como a solução de proteção de endpoint funciona usando o Trend Micro Apex One como exemplo. Este produto é um renascimento significativo da já conhecida solução de segurança para terminais do OfficeScan.

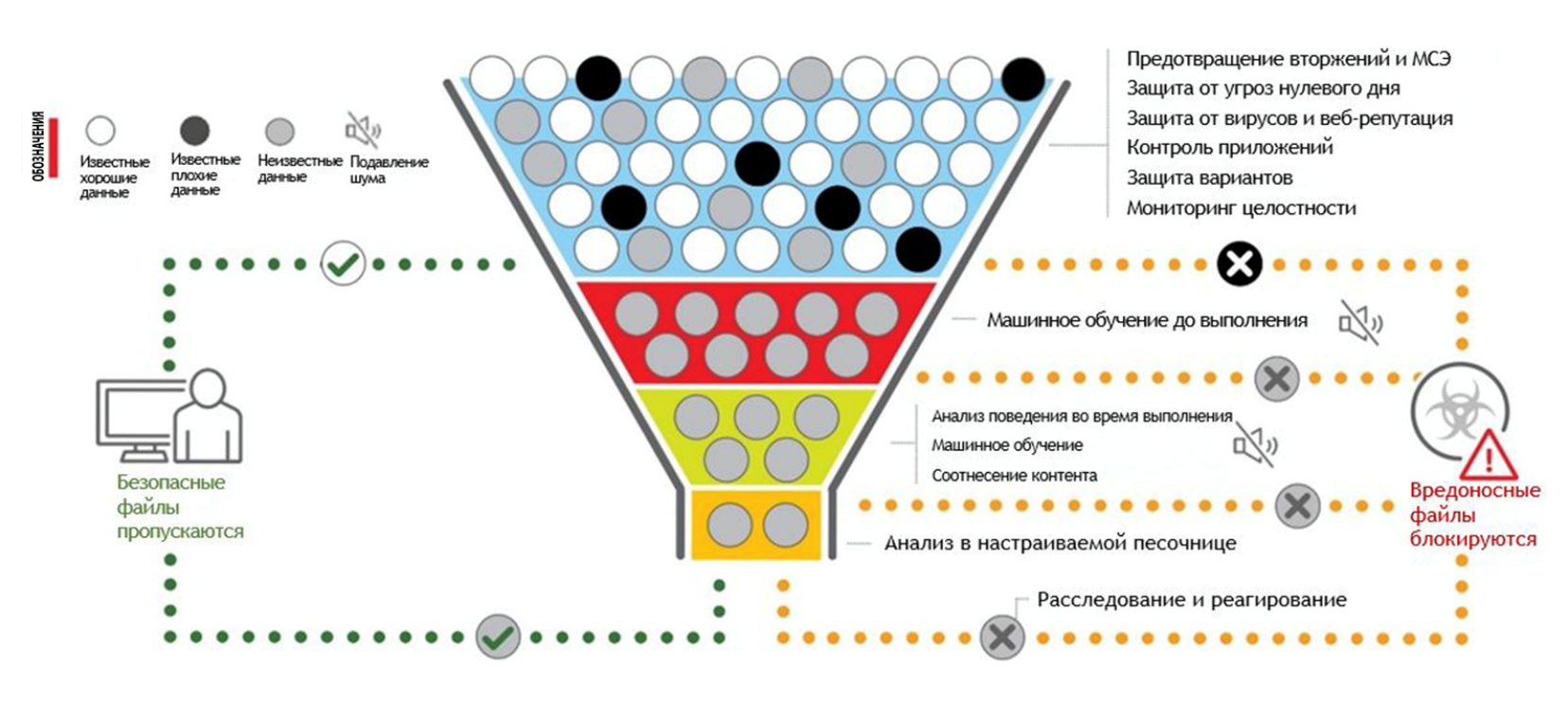

Um dos principais recursos do Apex One é apenas a proteção de terminais de vários estágios, que não permite a propagação de malware pela rede, afeta o desempenho do computador e rouba dados confidenciais. A solução bloqueia instantaneamente ameaças de dia zero em desktops físicos e virtuais, bem como em laptops, tanto na rede quanto fora dela.

O que exatamente o Apex One faz?- Protege contra ameaças avançadas:- evita a possibilidade de usar vulnerabilidades conhecidas e desconhecidas para penetrar nos sistemas antes do lançamento de fix packs;

- Protege os sistemas operacionais não suportados e herdados para os quais os fix packs não estão mais disponíveis.

- avalia automaticamente os riscos e recomenda a ativação dos patches virtuais necessários para cada dispositivo individual;

- altera dinamicamente as configurações de segurança, dependendo da localização do dispositivo;

- Protege os dispositivos finais com impacto mínimo na largura de banda da rede, produtividade e produtividade do usuário.

- Bloqueia tipos inválidos de tráfego de rede:- aplica filtros para notificar sobre certos tipos de tráfego e bloqueá-lo, por exemplo, mensagens instantâneas e streaming de vídeo;

- usa inspeção detalhada de pacotes para identificar o tráfego que pode ser prejudicial aos aplicativos;

- filtra o tráfego de rede proibido e verifica o tráfego permitido, monitorando o status das conexões;

- detecta tráfego mal-intencionado oculto usando protocolos conhecidos em portas não padrão;

- impede que backdoors entrem na rede corporativa.

- Torna a proteção oportuna:- fornece proteção até o lançamento e instalação de fix packs oficiais;

- Protege os sistemas operacionais e aplicativos típicos contra ataques conhecidos e desconhecidos.

- Facilita a implantação e o gerenciamento da infraestrutura existente:- um painel de controle simplificado facilita a condução de controle e monitoramento detalhados do ambiente, no contexto de cada usuário.

- as avaliações de vulnerabilidade são baseadas em boletins de segurança da Microsoft, dados do CVE e outras fontes.

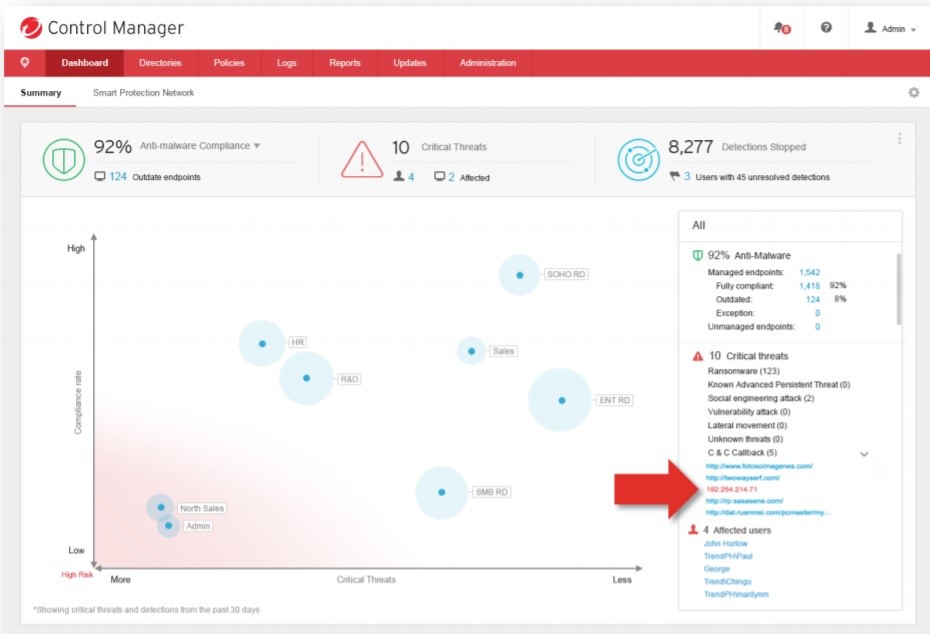

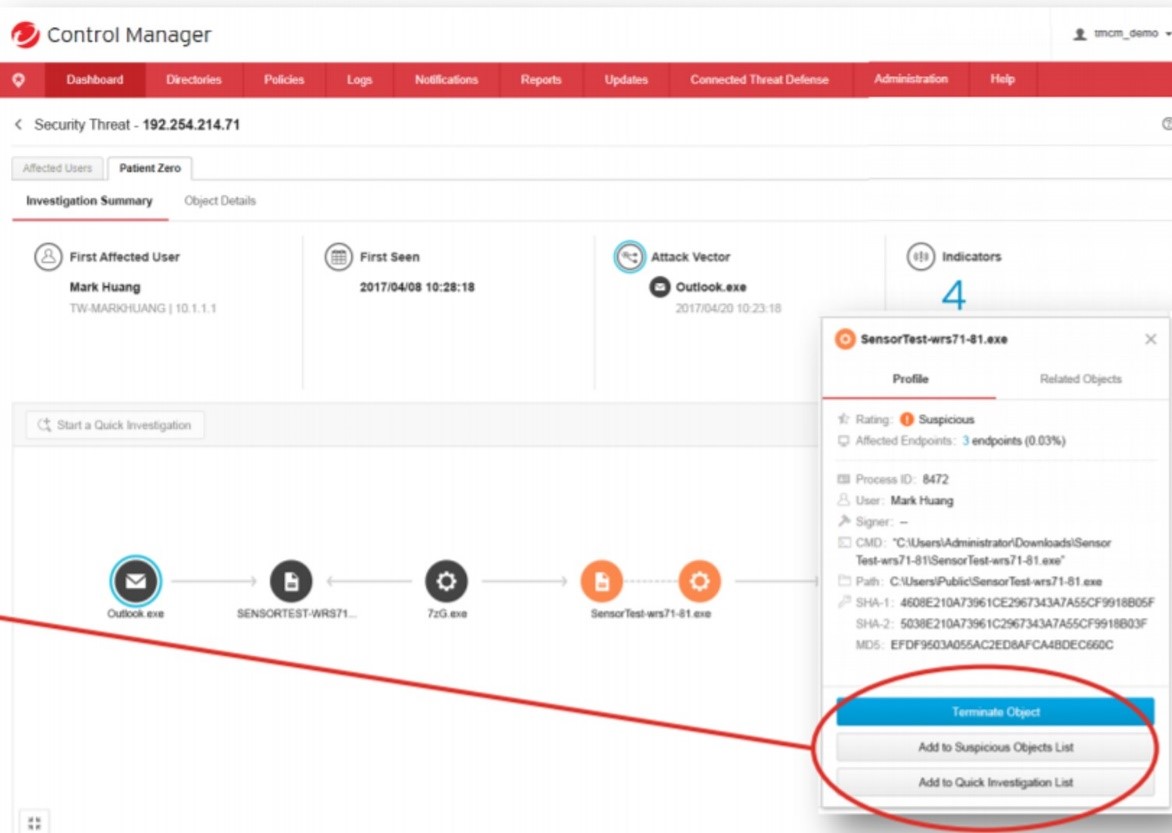

Agora vamos contar (e mostrar) como funcionaTodas as informações sobre o estado dos terminais e ameaças são coletadas em um único painel do Apex Central. Os analistas têm a oportunidade de monitorar em detalhes, no contexto de cada usuário individual, e gerenciar políticas. Um único painel permite controlar ambientes locais, em nuvem e híbridos. Ele também fornece acesso a informações operacionais da "caixa de areia" local ou da infraestrutura da Trend Micro Smart Protection Network, que usa dados de ameaças baseados em nuvem de todo o mundo e fornece segurança das informações em tempo real, bloqueando as ameaças antes que elas cheguem aos computadores.

Um único painel permite que você não alterne entre os painéis de controle. Aqui você pode ver como a detecção e a reação integradas são refletidas em um único gerenciador. Ele também fornece integração unificada com investigações de EDR, detecção automatizada e resposta a ameaças.

Um único painel permite que você não alterne entre os painéis de controle. Aqui você pode ver como a detecção e a reação integradas são refletidas em um único gerenciador. Ele também fornece integração unificada com investigações de EDR, detecção automatizada e resposta a ameaças. Análise da Escala de Impacto:

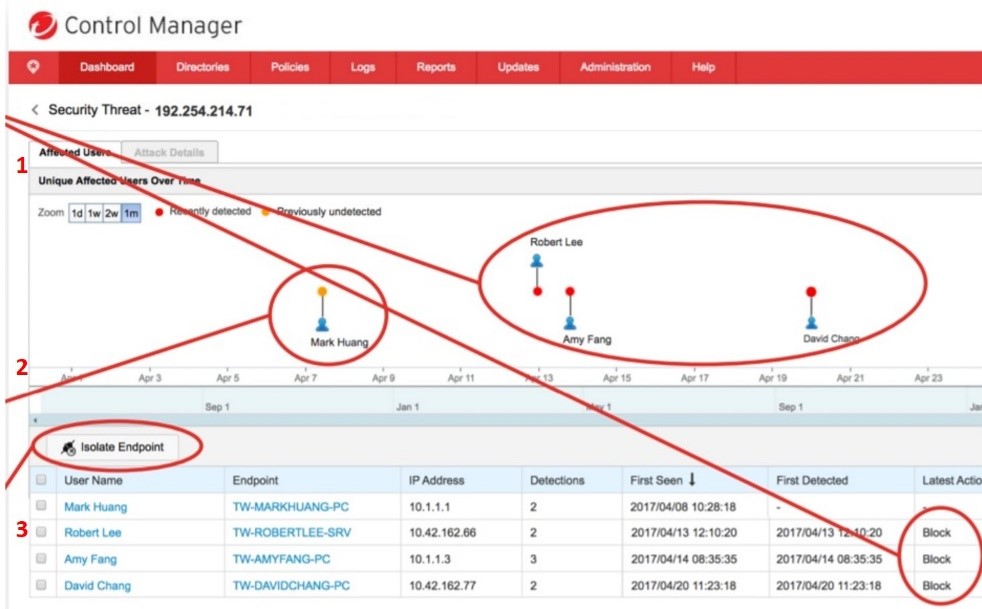

Análise da Escala de Impacto:

- IP malicioso bloqueado porque já foi detectado (vermelho) (1)

- "Paciente zero." Desconhecido (laranja) e não foi bloqueado (2)

- O “paciente zero” é isolado e começa a busca pela causa raiz (3)

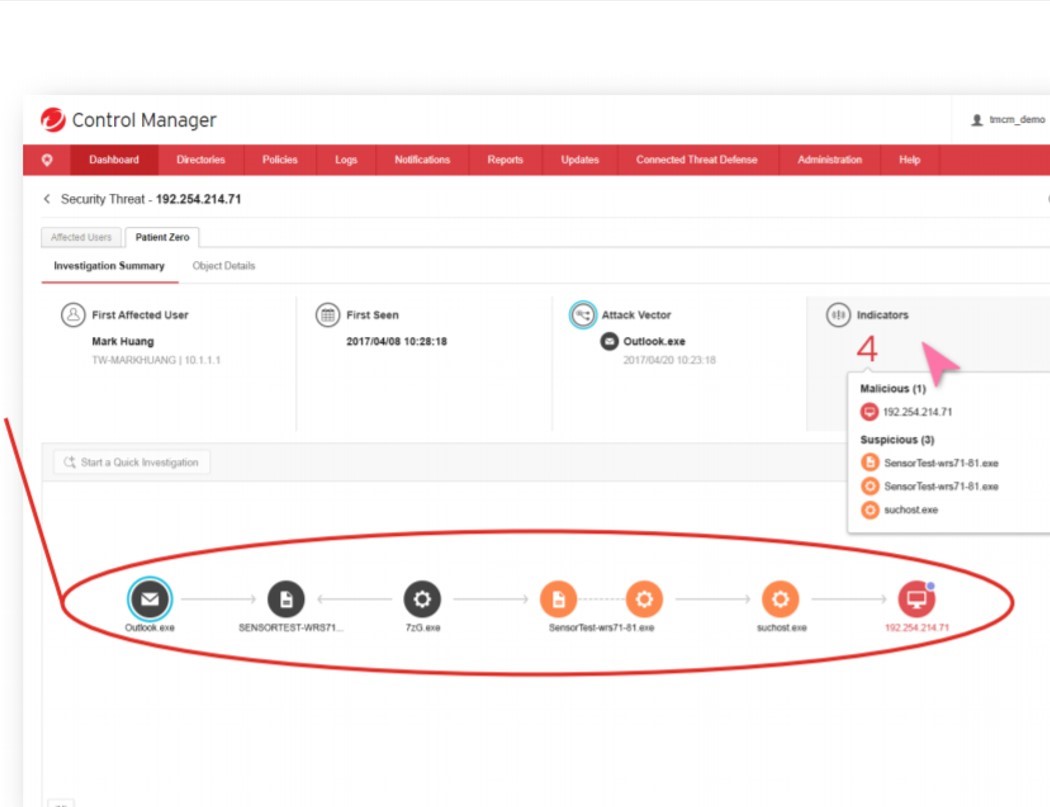

Localizando a causa raiz usando as informações globais sobre ameaças da Trend Micro:

Localizando a causa raiz usando as informações globais sobre ameaças da Trend Micro:

- vermelho ("ruim");

- Laranja ("suspeito");

- Preto ("satisfatório")

Existem opções de reação:

Existem opções de reação:

-Parar a execução;

-Distribuir informações sobre ameaças;

-Para investigar

O Apex One Endpoint Sensor monitora o status de segurança no dispositivo final, levando em consideração o

contexto, registra ações no nível do sistema e gera relatórios para os guardas de segurança, para que você possa avaliar rapidamente a escala do ataque na rede. A inclusão do Endpoint Sensor monitora ameaças avançadas, como os notórios ataques sem arquivos. Usando o EDR, você pode executar uma pesquisa de malware em vários níveis em todos os dispositivos finais usando critérios como OpenIOC, Yara e objetos suspeitos. Também oferece proteção contra ataques sem arquivo.

Mesmo que o malware tenha penetrado nos sistemas de varredura do servidor, a tecnologia Trend Micro User Protection examinará o arquivo executável antes de ser executado usando o aprendizado de máquina. Quando você inicia, a análise do comportamento baseada no aprendizado de máquina começa. Em seguida, a análise na "caixa de proteção" é usada - de acordo com os resultados das verificações, o aplicativo inicia seu trabalho ou é bloqueado. Além disso, por questões de segurança, todo o computador pode ser bloqueado automaticamente na rede para localizar o malware e impedir que ele penetre na rede.

O Apex One usa a tecnologia Trend Micro Vulnerability Protection, que protege todos os dispositivos finais da rede contra explorações, mesmo que não tenham atualizações corrigidas. Para fazer isso, o Apex One analisa centralmente o tráfego em busca de explorações / vulnerabilidades, ataques a serviços, malware na Web e tráfego ilegal. Ao mesmo tempo, a digitalização ocorre em alta velocidade, o trabalho do Apex One praticamente não afeta a velocidade da própria rede.

Como a proteção contra vazamentos é fornecidaOutro módulo útil no Apex One é a prevenção contra perda de dados. Ele monitora e controla a transferência de conteúdo em todos os canais de comunicação possíveis para evitar vazamento de dados. Você pode registrar ou restringir o uso de pen drives, CD / DVDs, transmissores IR exóticos, dispositivos PCMCIA, modems, armazenamento em nuvem e servidores de correio. O encaminhamento de dados é controlado ao trabalhar com o cliente de email e pela interface de email baseada na Web, em mensagens instantâneas e na maioria dos protocolos de rede, como HTTP / HTTPS, FTP e SMTP.

O Data Loss Protection possui modelos para reconhecer mais de trezentos tipos de arquivos, inclusive em arquivos, e o restante dos tipos de dados é determinado por modelos, fórmulas e localização específicos. Você também pode criar um identificador de dados.

E, finalmente, a proteção contra o "mais inteligente" controla a área de transferência, a pasta e as capturas de tela geradas. Após a configuração correta da Proteção contra perda de dados, a probabilidade de remoção de dados valiosos da empresa é significativamente reduzida.

Bônus: MDR - Segurança de AssinaturasNo ambiente atual, manter uma grande equipe de segurança da informação está se tornando um luxo. Ao mesmo tempo, é extremamente importante avaliar corretamente os danos causados por um ataque cibernético, formular um plano de ação para eliminar a ameaça e impedir ataques repetidos - é improvável que os funcionários que permanecem após a "otimização" encontrem tempo para essas investigações.

O Trend Micro Managed Detection and Response vem em socorro, o serviço de gerenciamento de resposta e detecção de ameaças Apex One. O MDR é uma equipe remota de profissionais da Trend Micro que pode monitorar a segurança na rede de um cliente o tempo todo. Essa é uma excelente solução para as empresas que não têm a capacidade de manter uma grande equipe de funcionários de segurança ou não possuem uma equipe de alta competência.

O serviço MDR monitora os logs para identificar notificações críticas, examina-as e relata informações de ameaças ao cliente. Usando os dados dos pontos de extremidade, a equipe do MDR detectará as causas principais e o vetor de ataque, além de avaliar suas conseqüências. O cliente sempre pode fazer perguntas a uma equipe de especialistas para obter esclarecimentos e explicações. O MDR elaborará um plano de ação detalhado para recuperar-se de um ataque.

A assinatura inclui o rastreamento dos pontos de extremidade e da rede, servidores, até impressoras e a Internet das coisas.

De fato, o Trend Micro MDR faz tudo o que os departamentos de segurança da informação equipados com profissionalismo fazem. Mas remotamente, 24 horas por dia e por assinatura.