No final de março, a Motherboard

publicou um artigo sobre um possível hack na infraestrutura da Asus. Tendo obtido acesso parcial aos recursos da empresa, os atacantes conseguiram distribuir entre os clientes que instalaram o utilitário Asus Live Update para o download oportuno de novos drivers, uma versão do programa assinada com um certificado oficial com funcionalidade maliciosa. Sobre esse ataque, descoberto por especialistas da Kaspersky Lab, escrevemos

no início de abril .

A Kaspersky Lab divulgou um

relatório extenso sobre o ShadowHammer em 23 de abril. Este documento muito fascinante, embora completamente técnico, é recomendado para a leitura na íntegra, e neste post haverá apenas uma breve descrição de alguns dos achados. O mais interessante é a possível conexão do ShadowHammer com cópias infectadas do melhor jogo de computador sobre zumbis e um ataque coordenado aos desenvolvedores de software.

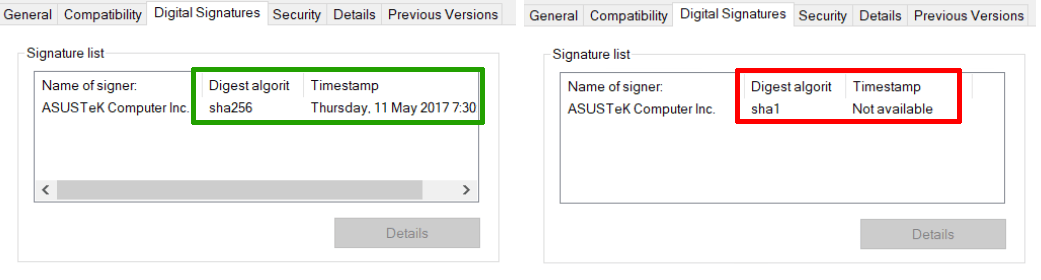

No total, os especialistas da Kaspersky Lab encontraram 230 amostras de um utilitário infectado para atualizar drivers em dispositivos Asus. Em todos os casos, sua versão original é datada de 2015, mas, posteriormente, durante o ataque, o método de injetar seu próprio código executável foi alterado - provavelmente para evitar a detecção com mais eficácia:

O método de introdução de código malicioso foi alterado entre julho e dezembro de 2018. A data de início do ataque não é conhecida com segurança, mas foi descoberta em janeiro de 2019. A maneira mais eficaz de infectar os computadores dos usuários e passar despercebida era usar certificados legítimos da Asus, que também eram usados para assinar utilitários inofensivos "oficiais" emitidos por esta empresa.

A captura de tela acima mostra um exemplo de utilitário Asus legítimo assinado com o mesmo certificado que a versão maliciosa do Asus Live Update. A data da assinatura é março de 2019, após o fornecedor receber informações sobre o ataque e os certificados usados. Os operadores da campanha tiveram que alterar a assinatura digital dos arquivos executáveis modificados no processo, pois o primeiro certificado roubado expirou em agosto de 2018.

A julgar pelo uso da versão antiga do programa legítimo e pelas diferenças na assinatura digital do software oficial e modificado, os organizadores do ataque tiveram acesso limitado aos recursos internos do fornecedor. Por exemplo, foi possível invadir o computador de um dos desenvolvedores, roubar certificados, mas não o código-fonte real do utilitário. Além disso, os invasores obtiveram acesso à infraestrutura para a entrega de versões atualizadas do utilitário, a fim de espalhar a modificação maliciosa.

Um recurso importante de um ataque do ShadowHammer é o número limitado de alvos de ataque. Havia muitas vítimas em potencial: uma versão maliciosa do Asus Live Update foi detectada apenas pelas ferramentas da Kaspersky Lab em 57 mil usuários. O número real de vítimas pode ser ainda maior, mas na maioria dos computadores o malware não fez nada claramente ilegal.

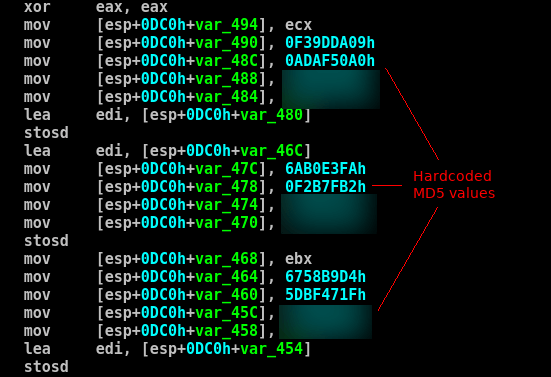

Em todos os casos, o utilitário modificado coletou dados sobre os endereços MAC de todos os adaptadores de rede disponíveis e comparou seus hashes MD5 com sua própria lista. Somente se um dos endereços MAC da lista foi encontrado, o comando entrou em contato com o servidor do qual outro arquivo executável foi baixado. O número de endereços difere de amostra para amostra: a lista mais curta consiste em oito endereços MAC, o maior deles 307. No total, conseguimos identificar mais de 600 identificadores de dispositivos de rede pelos quais os invasores encontraram sistemas de interesse. Verifique seus próprios endereços MAC para presença nesta lista

aqui .

É lógico que a maioria dos endereços MAC da lista esteja relacionada a dispositivos fabricados pela própria Asus. Mas há endereços que cobrem um grande número de usuários, por exemplo, 00-50-56-C0-00-08 - o identificador do adaptador de rede virtual VMWare. No entanto, essa coincidência nem sempre levou ao desenvolvimento de um ataque: ela foi iniciada apenas se o endereço MAC do adaptador de rede físico também corresponder ao necessário.

Como parecia na prática, mostra uma captura de tela da

discussão no Reddit. Um usuário com o utilitário Asus Live Update instalado recebe uma notificação sobre uma “atualização crítica” e é sugerido que você baixe o programa há três anos. Não é fato que essa discussão seja sobre esse ataque específico (já que não há identificador de arquivo), mas, a julgar pela data de compilação do binário, foi ela. Considerando que a busca por menções forneceu apenas dois relatos de problemas em potencial (o

segundo não

estava relacionado ao ShadowHammer, com certeza), podemos dizer que o ataque passou despercebido, apesar de um número bastante grande de vítimas em potencial.

O que aconteceu com aqueles cujo endereço MAC estava na lista é desconhecido. No momento em que o ataque foi detectado em janeiro de 2019, o servidor de comando foi desligado e, até o momento, os pesquisadores não conseguiram obter arquivos executáveis baixados nos computadores de vítimas reais.

Link para outros ataquesE aqui os

zumbis entram no poste!

Em março de 2019, os especialistas da ESET

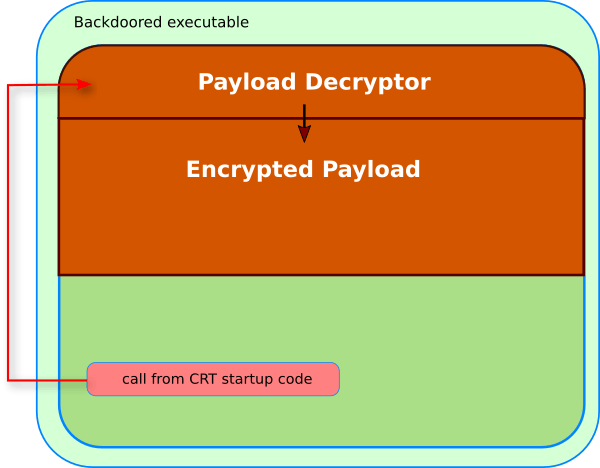

examinaram versões infectadas do jogo Infestation: Survivor Stories. Dado o tema do jogo, isso por si só parece uma piada, mas a situação do desenvolvedor (provavelmente usando as fontes do jogo anterior The War Z) não é a mais divertida. Provavelmente, o código malicioso apareceu nas versões oficiais depois que os computadores dos desenvolvedores foram comprometidos. Nisso, e em alguns outros incidentes relacionados a ataques a estúdios de jogos, um método semelhante ao ShadowHammer foi usado para injetar código malicioso:

Ok, isso não é uma evidência confiável da conexão entre os dois incidentes. Mas há uma coincidência nos algoritmos de hash usados para os dados coletados nos computadores das vítimas e alguns outros recursos técnicos comuns dos ataques. A julgar pelas linhas do código malicioso, pode-se presumir que as fontes do jogo anterior do War Z poderiam ser distribuídas como uma espécie de cavalo de Tróia para os desenvolvedores de jogos que desejam usá-los. Os especialistas da Kaspersky Lab também encontraram sinais de reutilização de algoritmos do ShadowHammer no

backdoor PlugX, provavelmente desenvolvido na China.

Essa conexão em potencial entre diferentes ataques dá à história do ShadowHammer uma nova dimensão e é um aviso para os desenvolvedores. Os programadores podem se tornar distribuidores involuntários de código malicioso, graças às ações coordenadas e consistentes dos invasores. Além disso, diferentes ferramentas de "implementação" podem ser usadas: roubo de certificados, inclusão de código malicioso nas fontes, injeção em arquivos executáveis (por exemplo, antes de enviar para o cliente). A julgar pelo número de pontos em branco nesta e em outras investigações, os atacantes conseguiram se infiltrar na infraestrutura dos desenvolvedores de software, espalharam o código malicioso para um grande número de vítimas, enquanto selecionavam cuidadosamente os alvos para que passassem despercebidos por pelo menos vários meses (como é o caso do ShadowHammer) .

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.