A descoberta do PHDays desapareceu, milhares de pessoas passaram pela nossa cidade virtual e um pouco menos pessoas ouviram os relatórios. O salão estava vazio, os hackers tentaram quebrar os defensores. Os defensores, por sua vez, tentaram ver os ataques para combater os hackers. E tudo estava de alguma forma triste, se não mesmo triste.

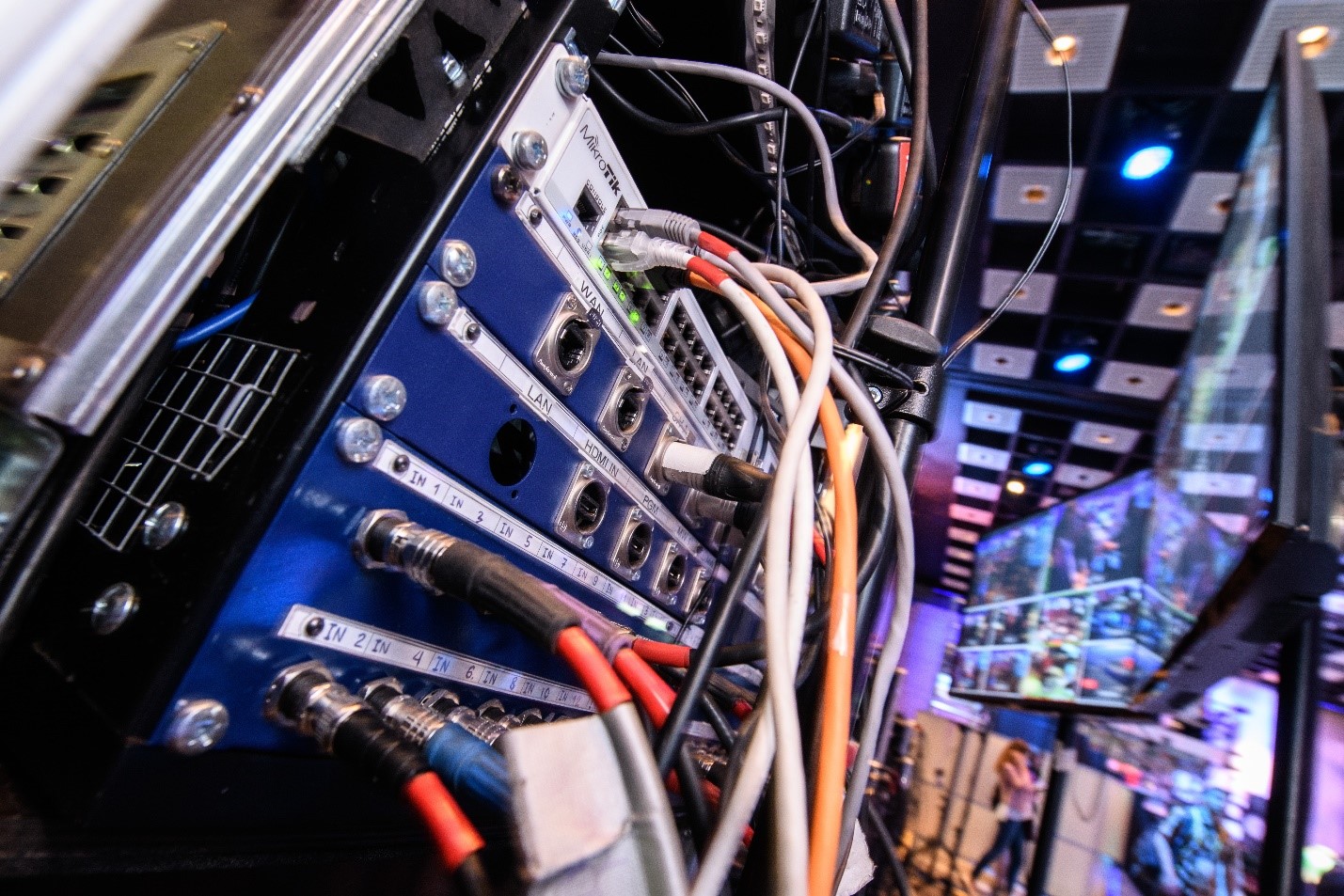

Quem esteve no PHDays no WTC (World Trade Center), ele provavelmente se lembra de como tudo está organizado por lá. Mesas de hackers à esquerda, mesas de defensores à direita. Entre eles está um layout da cidade e vários racks de equipamentos. Nos racks, geralmente há equipamentos que não fazem sentido ou que não são interessantes para serem colocados nas salas de servidores. Por exemplo, armários com controladores para o layout da cidade, armários com equipamentos para sistemas de controle industrial, alguns pontos de acesso, comutadores e um monte de tudo o que você precisa aqui no site. Porque se preparar para um evento é realmente uma tensão séria para os organizadores, o principal critério para colocar e conectar equipamentos em um rack é reduzido a uma coisa: trabalhar.

Então aqui. 10 horas da noite, todo mundo já está cansado da agitação do dia, discursos altos e música. Finalmente, você pode caminhar pelo corredor, esticar as pernas. Os atacantes há muito tempo olham para os racks abertos com interruptores e depois fazem a pergunta: "E se você se conectar diretamente?" E vamos tentar conectar seus laptops e pontos de acesso diretamente a um desses comutadores. Felizmente, não havia organizadores ou eles não interferiram explicitamente.

A princípio, nossa equipe olhou de longe para essas tentativas de conexão. Mas sempre lembramos que, para garantir a integridade, confidencialidade e acessibilidade das informações, precisamos estar atentos à segurança física. Inclusive porque a presença da equipe atacante no segmento nas imediações de nossa rede não nos agradou. Logo, logo um grupo de fortes defensores formou-se de várias equipes que educadamente pediram para não conectar seus dispositivos inseguros à rede do sistema de controle, porque isso pode levar a uma emergência e algo pode acontecer à nossa cidade virtual, por exemplo, um incêndio em uma refinaria. A luta foi com sucesso variado, mas a vantagem foi a favor dos defensores.

No entanto, as equipes de hackers eram decentes e engenhosas. Enquanto a luta acontecia nas prateleiras, os atacantes conectaram o ponto de acesso diretamente à mesa dos organizadores, fazendo isso de forma relativamente silenciosa: a mesa estava embaixo da mesa e todas as mesas do evento estavam cobertas com toalhas de mesa tão grandes. Mas isso não passou pelas equipes de defensores. Desconectamos o ponto de acesso e começamos a esperar até que o proprietário viesse buscá-lo ...

Esse foi o ano de 2017. 2018 em termos de organização do local, racks e outras coisas não diferiram muito. Portanto, tentamos levar em conta a experiência dos últimos anos, as táticas de força educada e incluir um pouco de engenharia social. Sabendo que os atacantes tentarão se conectar conosco à noite, nos preparamos.

- Analisamos todos os equipamentos de rede em nossa área de responsabilidade.

- Temos acesso administrativo a ele (nessa situação, o mais idiota era redefinir a senha no comutador MOX à noite - enquanto estávamos com pressa nos preparando para a batalha cibernética, a senha dele foi perdida).

- Configure um alerta em caso de alterações no status das portas do switch.

- Eles fizeram outra coisa.

E agora havia a noite Standoff já em 2018. Não havia organizadores (nada). Tudo basicamente repetido. Os atacantes primeiro fizeram uma tentativa única de se conectar, depois o fizeram de maneira mais ativa e ativa. Mas também estamos aprendendo. Eles não começaram a definir a segurança, mas as portas não utilizadas em nossos comutadores foram desativadas. Para não desabilitar por engano ou deliberadamente algum controlador, nos misturamos com uma multidão de pessoas que entusiasticamente conectaram algo a portas livres, ouviram misteriosamente wireshark e tcpdump. Eles ajudaram a manter os cabos de conexão longos, a procurar portas que funcionavam, aconselharam algo - em geral, eles tentaram não se destacar, mas manter nossa infraestrutura protegida inalterada em termos de conexões de rede. Houve um caso: um dos atacantes conectou o laptop à porta, o link não aumentou, mas ele esperou teimosamente por algo no wireshark ...

Se tudo estava bem com as conexões físicas em 2018, essas coisas não funcionavam com uma rede sem fio. E à noite a senha do ponto de acesso no gabinete do ACS TP era forçada e imediatamente obteve acesso ao segmento de rede protegido. Quando vimos vários alertas, descobrimos rapidamente em qual segmento e em qual porta o ataque estava e desconectamos o uplink no ponto de acesso. Talvez isso não tenha sido totalmente honesto, mas os organizadores estavam dormindo e simplesmente não havia ninguém para coordenar ações para impedir o ataque ...

Em 2019, os organizadores do evento alteraram levemente o formato do CTF no PHDays, incluindo o local do evento. Os detalhes completos de como isso ficará ainda não são conhecidos. E talvez a questão da proteção física não seja tão aguda. No entanto, eles nos prometem um concurso mais interessante e difícil. Ainda resta muito pouco tempo e descobriremos o que as surpresas que o PHDays-2019 nos trará.

Ilya Sapunov, chefe do grupo de design do Centro de Segurança da Informação da Jet Infosystems