Vários artigos anteriores em nosso blog foram dedicados à questão da segurança das informações pessoais, enviadas por meio de mensagens instantâneas e redes sociais. Agora é hora de falar sobre as precauções relacionadas ao acesso físico aos dispositivos.

Como destruir rapidamente informações em uma unidade flash, HDD ou SSD

Frequentemente, a informação é mais fácil de destruir se estiver próxima. Estamos falando sobre a destruição de dados de unidades - unidades flash USB, SSD, HDD. Você pode destruir a unidade em uma trituradora especial ou apenas em algo pesado, mas falaremos sobre soluções mais elegantes.

Várias empresas produzem mídias de armazenamento que recebem a função de autodestruição diretamente da caixa. Um grande número de soluções.

Um dos exemplos mais simples e óbvios é o pendrive Data Killer USB e similares. Esse dispositivo não parece diferente de outras unidades flash, mas há uma bateria dentro. Quando o botão é pressionado, a bateria destrói os dados no chip com forte aquecimento. Depois disso, a unidade flash não é reconhecida quando conectada, portanto, o próprio chip também é destruído. Infelizmente, não foram realizados estudos detalhados sobre a possibilidade de restauração.

Fonte da imagem:

hacker.ruExistem unidades flash que não armazenam informações, mas podem destruir um computador ou laptop. Se você colocar uma "unidade flash" ao lado do seu laptop e alguém

importante quiser verificar rapidamente o que está escrito nele, ela destruirá a si mesma e ao laptop. Aqui está um

exemplo de um assassino .

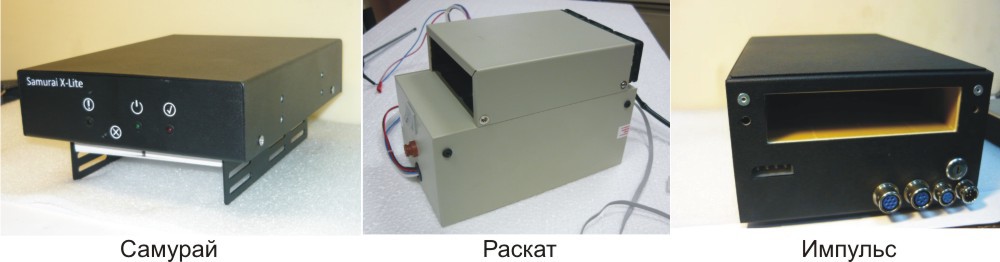

Existem sistemas interessantes para a destruição confiável de informações armazenadas em um disco rígido dentro de um PC.

Antes eles foram

descritos em Habré , mas é impossível não mencioná-los. Esses sistemas são equipados com energia autônoma (ou seja, desligar a eletricidade do prédio não ajudará a impedir a destruição de dados). Há também um temporizador para desligar a eletricidade, o que ajudará se o computador for apreendido na ausência do usuário. Até canais de rádio e GSM estão disponíveis, para que a destruição de dados possa ser iniciada remotamente. É destruído pelo dispositivo que gera um campo magnético de 450 kA / m.

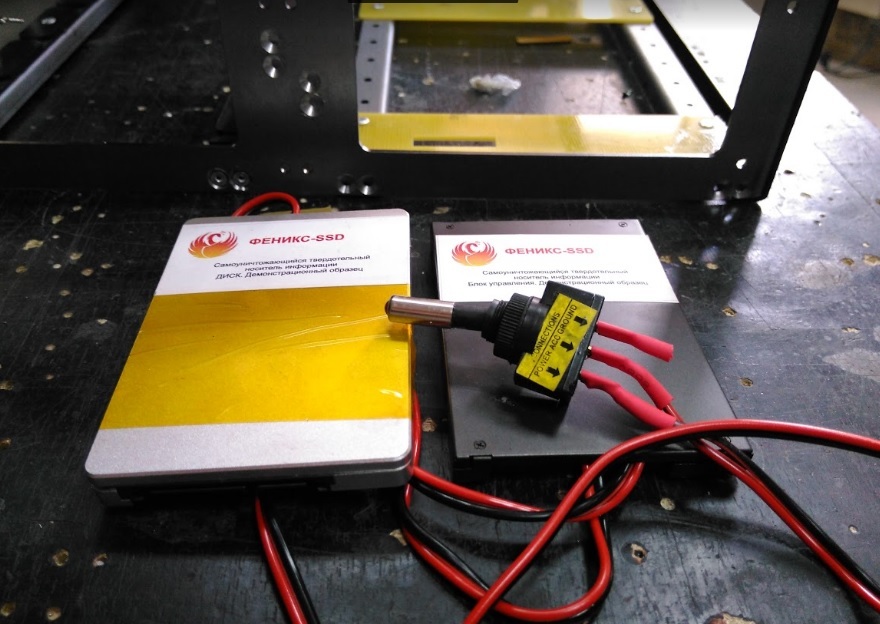

Isso não funcionará com SSDs, e uma vez foi oferecida a

opção de destruição térmica .

Acima está um método improvisado que não é confiável e perigoso. Outros tipos de dispositivos são usados para SSDs, por exemplo, Impulse-SSD, que destrói um inversor com uma tensão de 20.000 V.

As informações são apagadas, os chips quebram, a unidade fica em completo estado de ruína. Existem opções com destruição remota (via GSM).

Trituradores mecânicos de HDD também estão à venda. Em particular, a LG lança esse dispositivo - é o CrushBox.

Existem muitas opções para os dispositivos destruírem o HDD e o SSD: eles são produzidos na Federação Russa e no exterior. Sugerimos discutir esses dispositivos nos comentários - provavelmente muitos leitores podem dar seu próprio exemplo.

Como proteger seu PC ou laptop

Assim como os HDDs e SSDs, existem muitas variedades de sistemas de proteção para laptops. Um dos mais confiáveis é a criptografia de tudo e de tudo e, de maneira que, após várias tentativas de acessar as informações, os dados sejam destruídos.

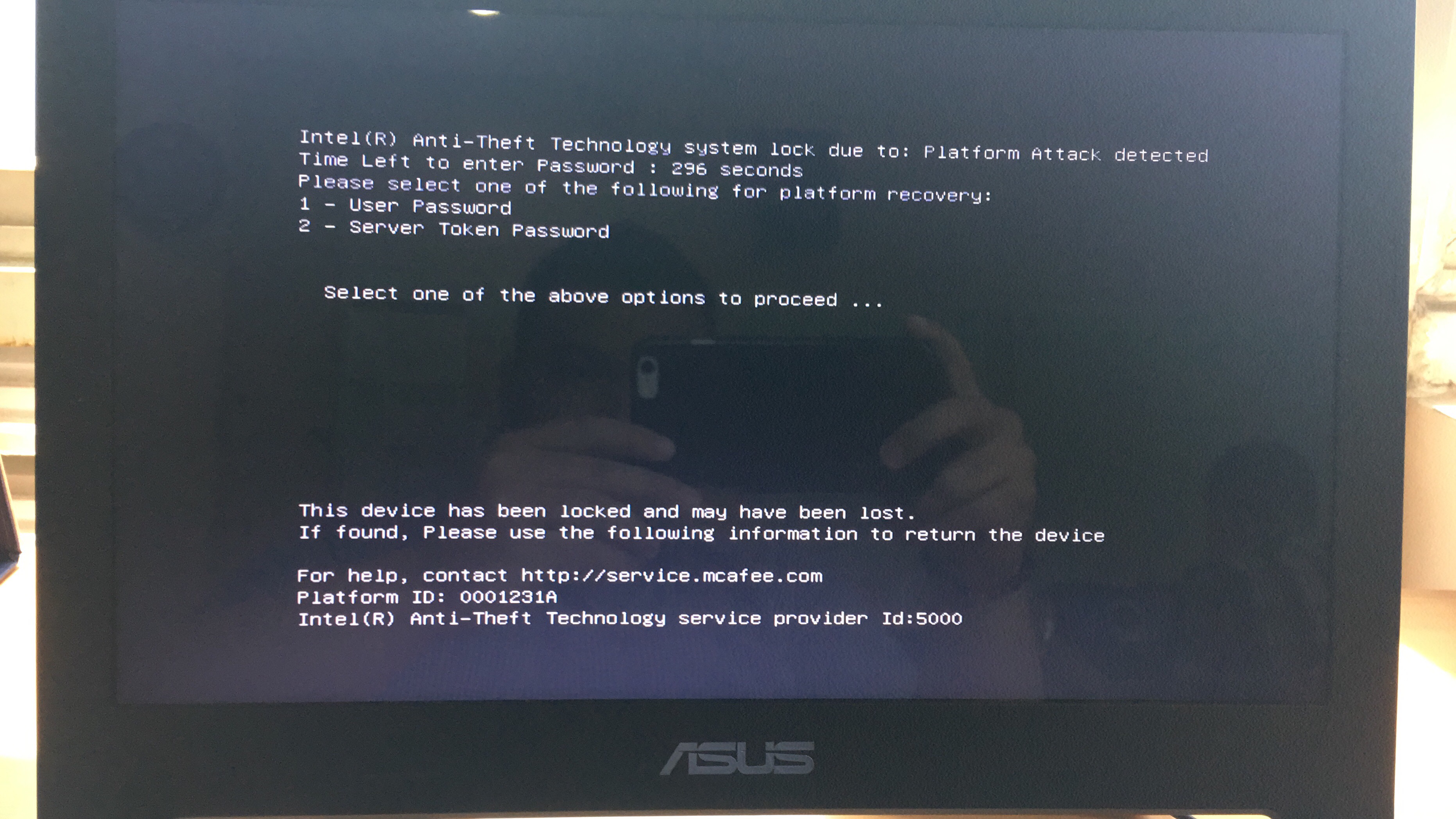

Um dos sistemas de proteção de PC e laptop mais conhecidos desenvolvidos pela Intel. A tecnologia é chamada Anti-Theft. É verdade que seu apoio foi descontinuado há vários anos, portanto, essa decisão não pode ser chamada de nova, mas é adequada como um exemplo de proteção. O Anti-Theft tornou possível detectar um laptop roubado ou perdido e bloqueá-lo. O site da Intel afirmou que o sistema protege informações confidenciais, bloqueia o acesso a dados criptografados e impede que o sistema operacional seja carregado no caso de uma tentativa não autorizada de ligar o dispositivo.

Este e outros sistemas semelhantes verificam o laptop quanto a sinais de interferência de terceiros, como muitas tentativas de login no sistema, uma falha ao tentar acessar um servidor configurado anteriormente, bloqueando o laptop pela Internet.

O Anti-Theft bloqueia o acesso ao chipset Intel, como resultado, será impossível entrar nos serviços de laptop, iniciar o software ou o SO, mesmo que o HDD ou SDD seja substituído ou reformatado. Os principais arquivos criptográficos necessários para acessar os dados também são excluídos.

Se o laptop retornar ao proprietário, ele poderá restaurar rapidamente seu desempenho.

Existe uma opção usando cartões inteligentes ou tokens de hardware - nesse caso, você não pode entrar no sistema sem esses dispositivos. Mas no nosso caso (se a porta já estiver batendo), também precisamos definir um PIN para que, ao conectar a chave, o PC solicite uma senha adicional. Enquanto esse tipo de bloqueador não estiver conectado ao sistema, é quase impossível iniciá-lo.

Uma opção de trabalho agora é o script USBKill escrito em Python. Ele permite que você inutilize um laptop ou PC se, de repente, alguns parâmetros de inicialização mudarem. Foi criado pelo desenvolvedor Hephaest0s publicando um script no GitHub.

A única condição para o USBKill funcionar é a necessidade de criptografar a unidade do sistema de um laptop ou PC, incluindo ferramentas como Windows BitLocker, Apple FileVault ou Linux LUKS. Existem várias maneiras de ativar o USBKill, incluindo conectar ou desconectar uma unidade flash USB.

Outra opção são os laptops com um sistema de autodestruição integrado. Um deles em 2017

recebeu os militares da Federação Russa. Para destruir dados com a mídia, basta clicar no botão. Em princípio, um sistema artesanal semelhante pode ser feito por você mesmo ou comprado on-line - existem muitos deles.

Um exemplo é o

mini-PC Orwl , que pode ser executado em diferentes sistemas operacionais e se autodestruir quando um ataque é detectado. É verdade que o preço é desumano - US $ 1699.

Bloqueamos e criptografamos dados em smartphones

Em smartphones executando iOS, é possível apagar dados no caso de várias tentativas de autorização com falha. Esta função é padrão e está incluída nas configurações.

Um de nossos funcionários descobriu um recurso interessante dos dispositivos iOS: se você precisar bloquear rapidamente o mesmo iPhone, basta pressionar o botão liga / desliga cinco vezes seguidas. Nesse caso, o modo de chamada de emergência é iniciado e o usuário não poderá acessar o dispositivo via Touch ou FaceID - apenas pelo código de senha.

O Android também possui várias funções padrão para proteger dados pessoais (criptografia, autenticação multifatorial para diferentes serviços, senhas gráficas, FRP etc.).

Dos hacks simples relacionados ao bloqueio do telefone, você pode sugerir o uso de uma impressão digital, por exemplo, um dedo anelar ou dedo mínimo. No caso de alguém começar a forçar o usuário a aplicar um dedão no sensor, após várias tentativas, o telefone será bloqueado.

É verdade que, para iPhone e Android, existem sistemas de software e hardware que permitem ignorar quase qualquer proteção. A Apple forneceu a capacidade de desativar o conector Lightning quando o usuário fica inativo por um certo tempo, mas não é claro se isso ajuda a invadir o telefone usando esses complexos.

Alguns fabricantes produzem telefones protegidos contra escutas telefônicas e hackers, mas não podem ser considerados 100% confiáveis. Andy Rubin, criador do Android, lançou o

Essential Phone há dois anos, que os desenvolvedores chamaram de "o mais seguro". Mas ele nunca se tornou popular. Além disso, era praticamente impossível consertar: se o telefone quebrasse, você poderia acabar com ele.

Os telefones seguros também foram lançados pela Sirin Labs e Silent Cirlce. Os aparelhos foram chamados Solarin e Blackphone. A Boeing criou o Boeing Black, um dispositivo recomendado para oficiais de defesa. Este gadget possui um modo de autodestruição, que é ativado em caso de invasão.

Seja como for, com os smartphones em termos de proteção contra interferências de terceiros, tudo é um pouco pior do que com a mídia de armazenamento ou laptops. A única coisa que pode ser recomendada é não usar um smartphone para trocar e armazenar informações confidenciais.

E o que fazer em um local público?

Até agora, conversamos sobre como destruir informações rapidamente, se alguém bater à porta e você não esperar pelos convidados. Mas também existem locais públicos - cafés, restaurantes de fast food, ruas. Se alguém aparecer por trás e pegar um laptop, os sistemas de destruição de dados não ajudarão. E não importa quantos botões secretos existam, com as mãos atadas eles não funcionarão.

O mais simples é não levar para a rua aparelhos com informações críticas. Se você o pegar, não remova a trava do dispositivo em um local cheio, a menos que seja absolutamente necessário. Neste momento, estando no meio da multidão, o gadget pode ser facilmente interceptado.

Quanto mais dispositivos, mais fácil é interceptar pelo menos alguma coisa. Portanto, em vez do pacote "smartphone + laptop + tablet", você deve usar apenas um netbook, por exemplo, com o Linux a bordo. Você pode ligar para usá-lo, e é mais fácil proteger as informações em um gadget do que os dados em três dispositivos ao mesmo tempo.

Em um local público como um café, você deve escolher um local com um amplo ângulo de visualização, e é melhor sentar-se de costas para a parede. Nesse caso, será possível ver todos que estão se aproximando. Em uma situação suspeita, bloqueamos um laptop ou telefone e esperamos desenvolvimentos.

O bloqueio pode ser configurado para diferentes sistemas operacionais, e a maneira mais fácil de fazer isso é pressionando uma certa combinação de teclas (no Windows, esse é o botão do sistema + L, você pode pressionar em uma fração de segundo). No MacOS, é Command + Control + Q. Também é pressionado rapidamente, principalmente se você se exercitar.

Obviamente, em situações imprevistas, você também pode errar, portanto há outra opção - bloquear o dispositivo ao pressionar qualquer uma das teclas ao mesmo tempo (pressionar o teclado como opção). Se você conhece o aplicativo que pode fazer isso para MacOS, Windows ou Linux - compartilhe o link.

O MacBook também possui um giroscópio. Você pode imaginar um cenário em que o laptop é bloqueado quando o dispositivo é levantado ou uma mudança repentina e rápida em sua posição, de acordo com o sensor giroscópico embutido.

Não encontramos o utilitário apropriado, mas se alguém souber sobre esses aplicativos, conte-nos sobre eles nos comentários. Se eles não estiverem lá, sugerimos a criação de um utilitário para o qual concederemos ao autor uma

assinatura de longo prazo de nossa VPN (dependendo de sua complexidade e funcionalidade) e facilitaremos a distribuição do utilitário.

Outra opção é fechar a tela (laptop, telefone, tablet) de olhares indiscretos. Para isso, os chamados "filtros de privacidade" são ideais - filmes especiais que escurecem a tela quando o ângulo de visão muda. Você pode ver o que o usuário está fazendo apenas pela parte de trás.

A propósito, um simples truque de vida sobre o tema do dia: se você ainda estiver em casa, mas eles baterem na porta ou no anel (o correio trouxe pizza, por exemplo), é melhor bloquear os gadgets. Apenas no caso.

É possível, mas difícil, proteger-se do "camarada major", isto é, de uma súbita tentativa externa de obter acesso a dados pessoais. Se você tem seus próprios casos que pode compartilhar, estamos aguardando exemplos nos comentários.