Unidade USB à prova de biometria EyeDisk que não pode ser quebrada

Unidade USB à prova de biometria EyeDisk que não pode ser quebradaOs métodos mais modernos de proteção biométrica nem sempre significam maior segurança. O fracasso dos desenvolvedores do eyeDisk na verdade revela tendências mais gerais. Infelizmente, no setor de TI, acontece que, sob a influência de novas tecnologias "brilhantes", as pessoas esquecem os conceitos básicos de segurança.

Os desenvolvedores apontaram o eyeDisk como um drive USB "inquebrável" e fizeram com sucesso

mais de US $ 21.000 em pré-encomendas no Kickstarter.

De fato, o dispositivo eyeDisk é um cartão flash com uma câmera integrada que digitaliza a íris. Como o poder de processamento do gadget não é suficiente para a análise e autenticação de imagens, a imagem e a senha são transferidas via USB para um computador com software especial.

A digitalização e o reconhecimento levam cerca de 0,5 segundos.

Um pen drive de 32 GB está sendo vendido por US $ 99, e os investidores podem comprá-lo por US $ 50, como parte de uma campanha de financiamento coletivo. A unidade flash de 128 GB mais cara custa 178 dólares (89 dólares). As vendas começaram em março de 2019.

Uma unidade flash "inquebrável" atraiu a atenção dos hackers do PenTestPartners. Eles

escrevem que a primeira coisa que fizeram foi conectar a mídia à máquina virtual do Windows. Foi reconhecido como três dispositivos, incluindo uma câmera USB. A câmera infravermelha tira fotos engraçadas em preto e branco: por exemplo, pessoas barbadas não vêem barba.

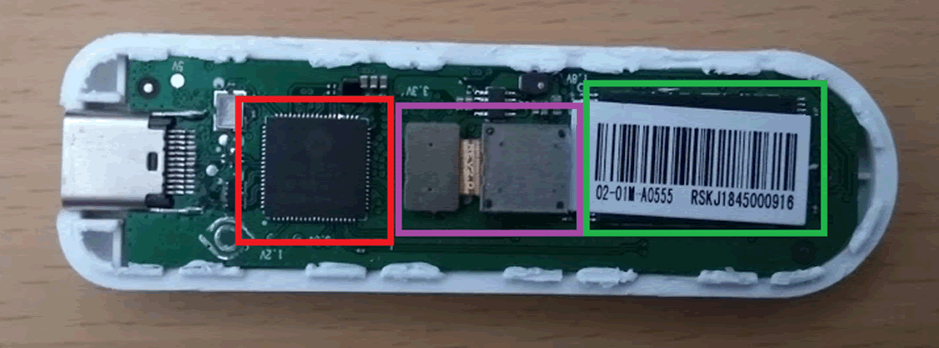

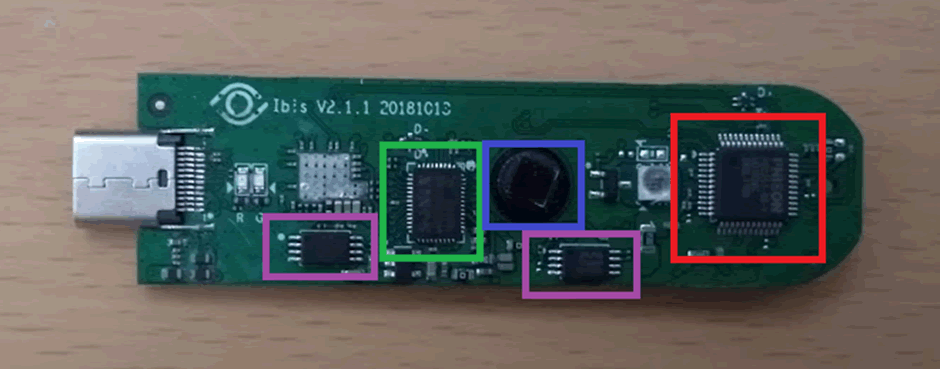

Os pentesters então abriram o eyeDisk e examinaram seu interior. Posteriormente, isso não foi útil para hackers, mas este é o procedimento padrão. Eles chamaram a atenção para um fato curioso: há três MCUs no quadro (destacadas em vermelho e verde nas fotografias), mas não há uma unidade central de controle entre elas, cada chip tem seu próprio papel.

A câmera é mostrada em azul e o microcircuito tssop8 em roxo (PUYA P25Q040H SPI NOR Flash).

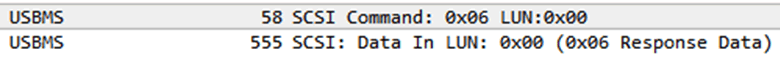

Então chegou a hora do software. As versões mais recentes do farejador de pacotes Wireshark são capazes de ouvir o tráfego via USB. Para referência, o armazenamento em massa USB é um shell para comandos SCSI; portanto, o padrão geral se parece com isso:

Aqui estão o LUN (número da unidade lógica) sob o qual o dispositivo é reconhecido e o bloco de descritores de comando CDB (bloco de descritores de comando). Nesse caso, o pacote superior envia um comando SCSI com o código de operação 0x06 e recebe uma resposta do dispositivo. Na terminologia USB, a palavra “In” indica a direção do host, “Out” - para o dispositivo.

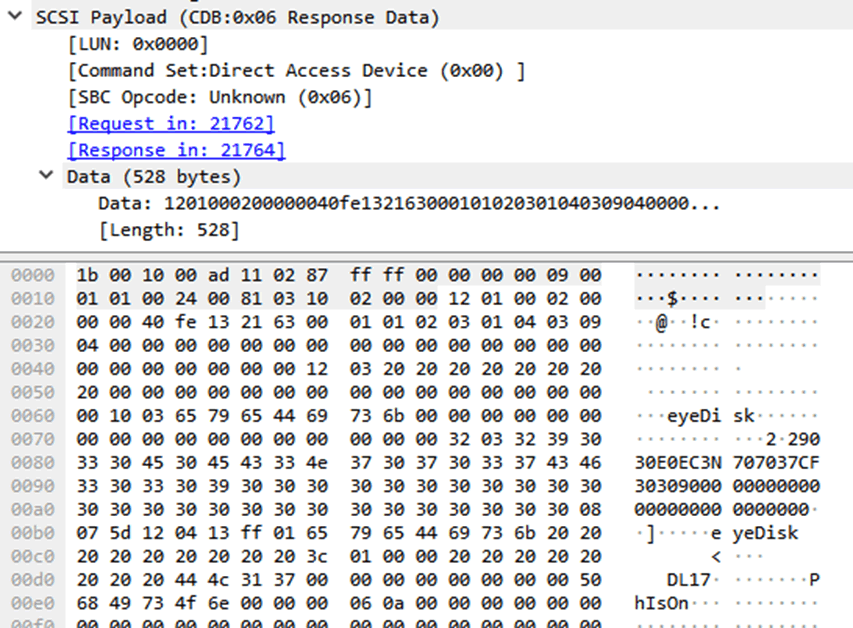

O conteúdo do primeiro pacote:

Conteúdo do pacote de resposta:

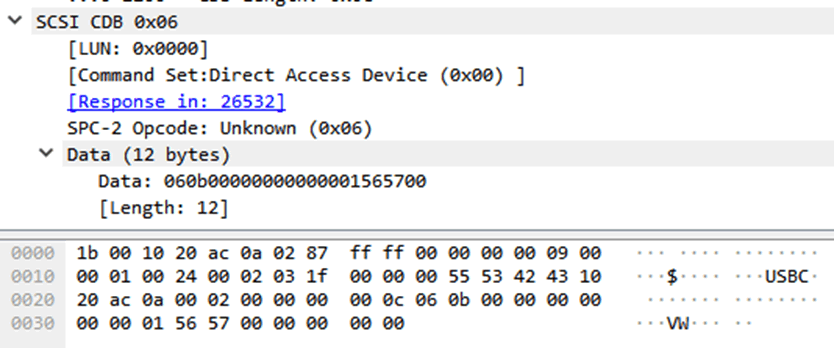

Mas quais pacotes são transmitidos no momento do desbloqueio do dispositivo após a autenticação bem-sucedida. Primeiro, o comando SCSI do host:

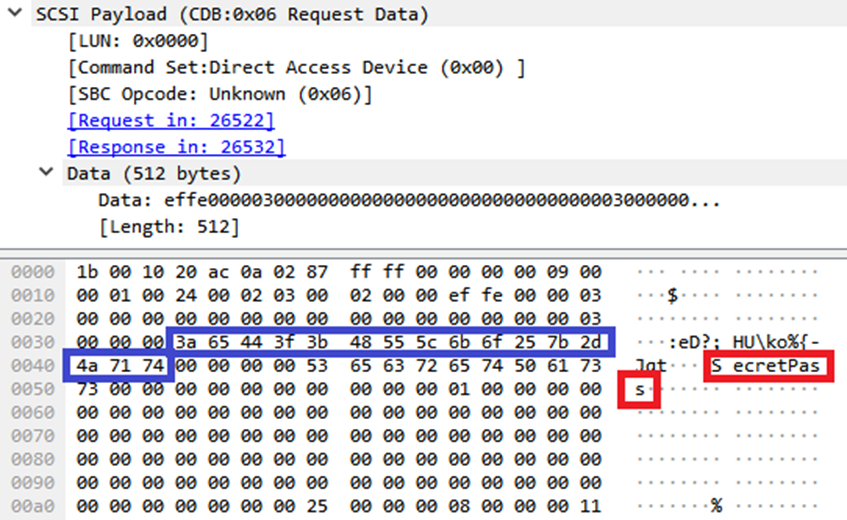

E a resposta do dispositivo:

Vermelho indica a senha definida para o dispositivo. Como você pode ver, é transmitido de forma clara. Mas ouvir o barramento USB não é difícil, o que os desenvolvedores nem pensaram. Ou foram os freelancers que não foram instruídos diretamente a implementar a criptografia de senha (consulte o artigo

“Desenvolvedores da Web escrevem código inseguro por padrão” : o mesmo problema na Web).

16 bytes do hash da íris são destacados em azul na captura de tela - o segundo fator da autenticação de dois fatores.

O mais interessante é que, se você digitar a senha errada ou digitalizar uma íris arbitrária, o programa envia exatamente o mesmo pacote de dados para o dispositivo, recebendo a mesma resposta.

Isso é tudo o que é uma unidade eyeDisk "inquebrável".

Os pentesters mexeram um pouco com a memória flash, fizeram um despejo e encontraram uma área específica da memória onde a senha está armazenada. Embora isso já fosse, em princípio, opcional. A principal vulnerabilidade é que, para verificação, o software solicita uma senha e uma verificação da íris do usuário real do dispositivo, que é transmitida de forma clara. As informações são transmitidas durante cada tentativa de autenticação e a reconciliação ocorre no host.

O relatório de vulnerabilidade foi enviado à eyeDisk há um mês, o fabricante prometeu corrigir a vulnerabilidade, mas ainda não deu uma resposta, a esse respeito, os criminosos decidiram anunciar os detalhes do hack.

Ouvir o tráfego muitas vezes revela vulnerabilidades nos dispositivos da Internet de coisas e outros periféricos. Às vezes, os desenvolvedores esquecem que você pode ouvir qualquer canal de transmissão. Tecnologias modernas e modernas, como a digitalização da íris ou outras biometrias, não adicionam segurança se você negligenciar a criptografia.