Uma

vulnerabilidade descoberta no

Exchange este ano permite que qualquer usuário do domínio obtenha direitos de administrador de domínio e comprometa o Active Directory (AD) e outros hosts conectados. Hoje, mostraremos como esse ataque funciona e como detectá-lo.

Veja como esse ataque funciona:

Veja como esse ataque funciona:- Um invasor toma posse da conta de qualquer usuário do domínio com uma caixa de correio ativa para assinar a função de notificação por push do Exchange

- Um invasor usa a retransmissão NTLM para enganar um servidor Exchange: no final, o servidor Exchange se conecta ao computador do usuário comprometido usando o método NTLM sobre HTTP, que o invasor usa para se autenticar no controlador de domínio usando LDAP com os detalhes da conta do Exchange

- Como resultado, o invasor usa esses privilégios de conta do Exchange para aumentar seus privilégios. Esta última etapa também pode ser executada por um administrador hostil que já tenha acesso legítimo para fazer a alteração necessária dos direitos. Ao criar uma regra para detectar esta atividade, você estará protegido contra ataques semelhantes e semelhantes.

Posteriormente, um invasor pode, por exemplo, executar o DCSync para obter senhas com hash para todos os usuários em um domínio. Isso permitirá que ele implemente vários tipos de ataques - desde ataques ao bilhete de ouro até a transmissão do hash.

A equipe de pesquisa da Varonis estudou esse vetor de ataque em detalhes e preparou um guia para nossos clientes detectá-lo e, ao mesmo tempo, verificar se eles já foram comprometidos.

Detecção de escalonamento de privilégios de domínio

No

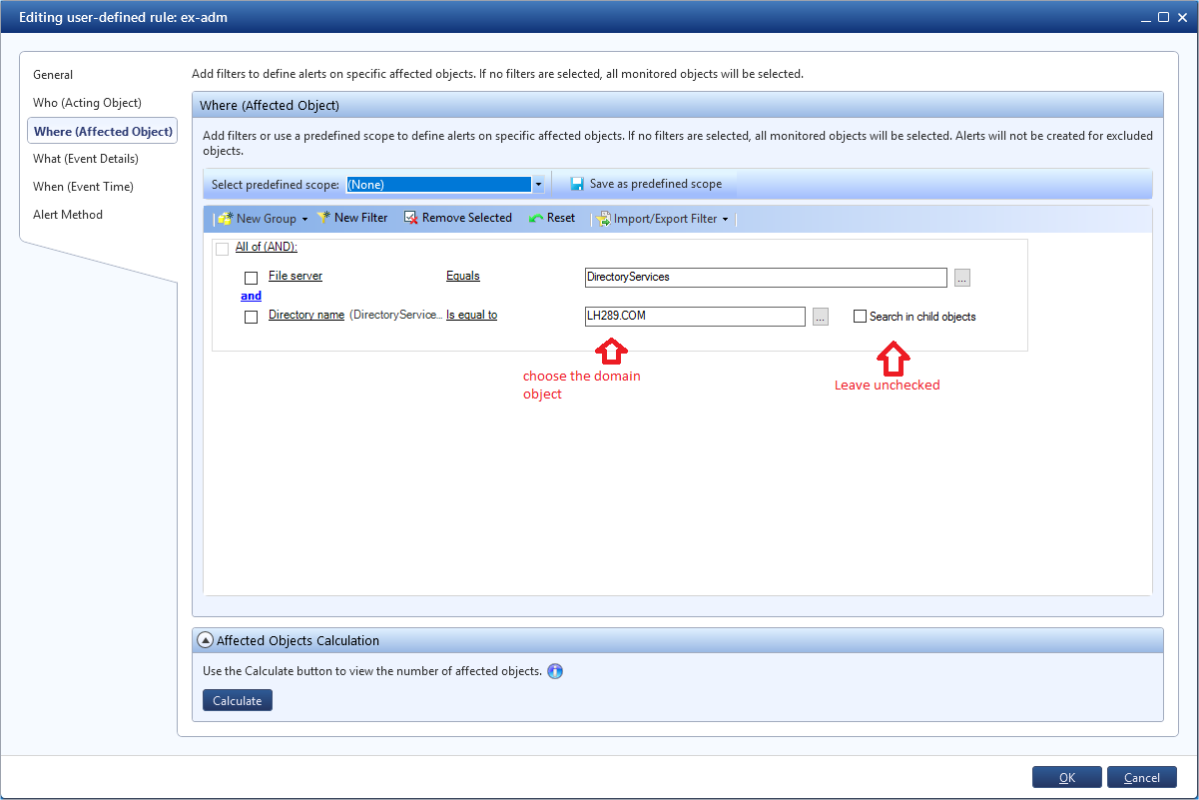

DatAlert, crie uma regra personalizada para rastrear alterações nas permissões de objetos específicos. Funcionará ao adicionar direitos e permissões ao objeto de interesse no domínio:

- Especifique um nome de regra

- Defina a categoria como "Escalonamento de privilégios"

- Defina o valor para o tipo de recurso como Todos os tipos de recursos

- Servidor de arquivos = DirectoryServices

- Defina o domínio em que você está interessado, por exemplo, por nome

- Adicionar um filtro para adicionar permissões em um objeto do AD

- E não esqueça de deixar a opção "Pesquisar em objetos filho" desmarcada

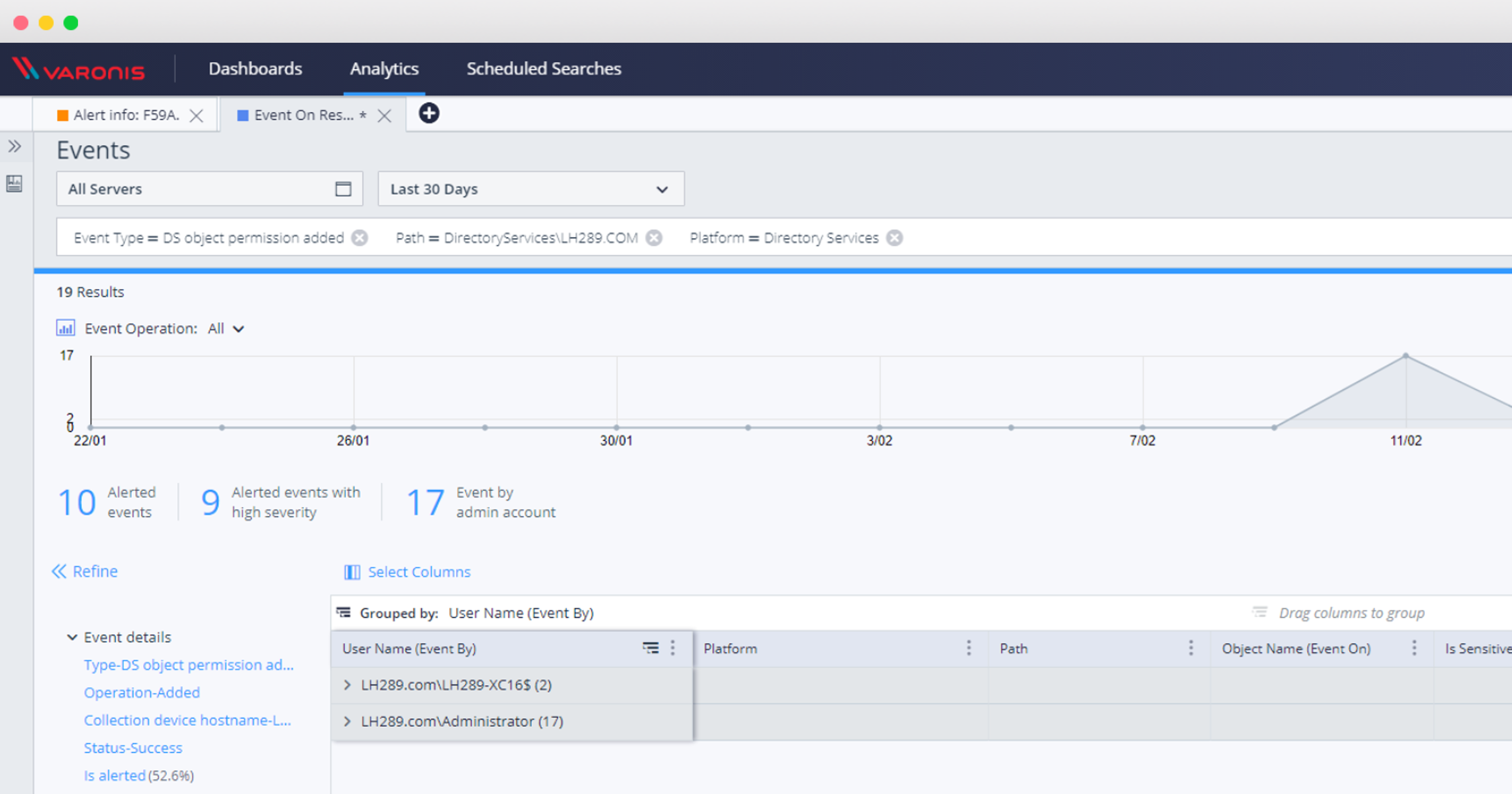

E agora o relatório: direitos de objeto de domínio alteram a detecção

As alterações nas permissões em um objeto do AD são uma ocorrência rara; portanto, qualquer coisa que causou esse aviso precisa ser investigada. Também seria bom testar a aparência e o conteúdo do relatório antes de lançar a própria regra na batalha.

Este relatório também mostrará se você já foi comprometido por este ataque:

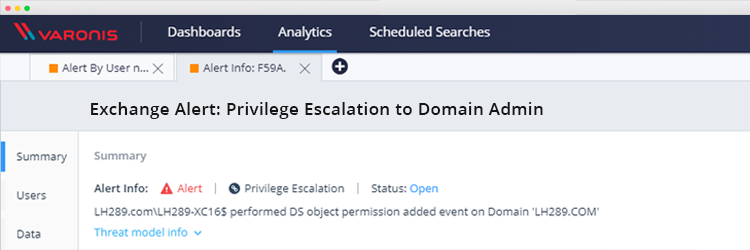

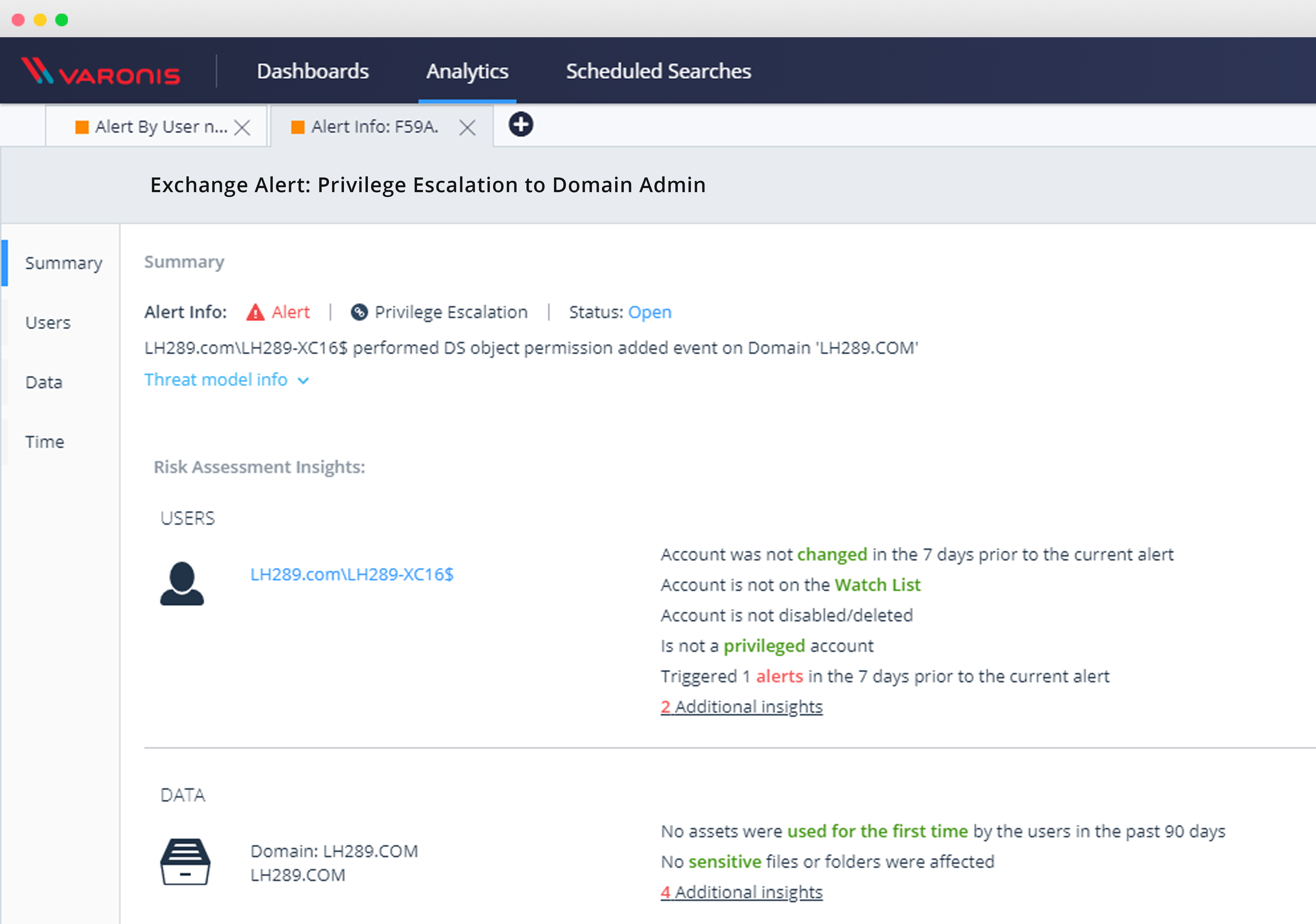

Após ativar a regra, você pode investigar todos os outros eventos de escalação de privilégios usando a interface da web do DatAlert:

Após configurar esta regra, você pode monitorar e proteger contra tipos de vulnerabilidades de segurança semelhantes e semelhantes, investigar eventos com objetos de serviço de diretório AD e verificar se você está sujeito a essa vulnerabilidade crítica.