Recentemente, a empresa de pesquisa Javelin Strategy & Research publicou o relatório The State of Strong Authentication 2019. Seus criadores coletaram informações sobre quais métodos de autenticação são usados no ambiente corporativo e nos aplicativos dos usuários e também tiraram conclusões interessantes sobre o futuro da autenticação forte.

Já publicamos a tradução da primeira parte com conclusões dos autores do relatório

sobre Habré . E agora apresentamos a sua atenção a segunda parte - com dados e gráficos.

Do tradutorNão copiarei completamente o bloco inteiro com o mesmo nome da primeira parte, mas ainda assim duplico um parágrafo.

Todas as figuras e fatos são apresentados sem a menor alteração e, se você não concorda com eles, é melhor discutir não com o tradutor, mas com os autores do relatório. Mas meus comentários (feitos como citações e marcados no texto pelo italiano ) são meu julgamento de valor e, para cada um deles, ficarei feliz em argumentar (assim como a qualidade da tradução).

Autenticação de usuário

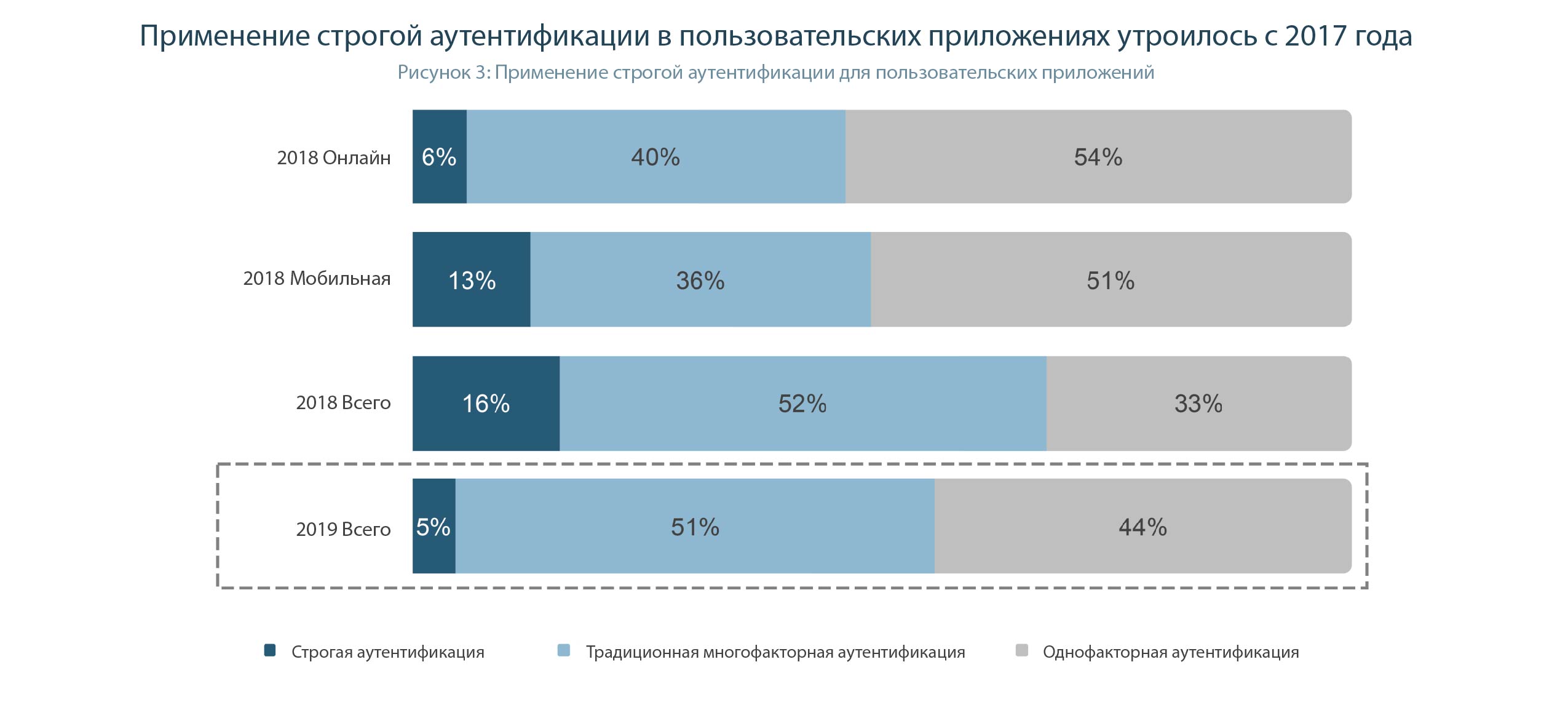

Desde 2017, o uso de autenticação forte em aplicativos de usuário cresceu rapidamente, principalmente devido à disponibilidade de métodos de autenticação criptográfica em dispositivos móveis, embora apenas uma porcentagem um pouco menor de empresas use autenticação forte para aplicativos de Internet.

Em geral, o percentual de empresas que usam autenticação forte em seus negócios triplicou de 5% em 2017 para 16% em 2018 (Figura 3).

As possibilidades de usar autenticação forte para aplicativos da Web ainda são limitadas (

devido ao fato de que apenas versões muito novas de alguns navegadores suportam interação com tokens criptográficos, no entanto, esse problema é resolvido com a instalação de software adicional, como o Rutoken Plug-in ), muitos As empresas usam métodos alternativos para autenticação online, como programas de dispositivos móveis que geram senhas únicas.

As chaves criptográficas de hardware (

significando apenas os padrões FIDO ), como as oferecidas pelo Google, Feitian, One Span e Yubico, podem ser usadas para autenticação forte sem a instalação de software adicional em computadores desktop e laptops (

porque a maioria dos navegadores já suporta o padrão WebAuthn da FIDO ), mas apenas 3% das empresas usam esse recurso para acessar seus usuários.

A comparação de tokens criptográficos (como Rutoken PKI EDS ) e chaves secretas que funcionam de acordo com os padrões da FIDO não está apenas fora do escopo deste relatório, mas também de meus comentários. Se houver, brevemente, os dois tipos de tokens usam algoritmos e princípios de operação semelhantes. Atualmente, os tokens FIDO são mais suportados pelos fabricantes de navegadores, embora as coisas mudem logo que mais navegadores suportem a API USB da Web . Mas os tokens criptográficos clássicos são protegidos por um código PIN, podem assinar documentos eletrônicos e ser usados para autenticação de dois fatores no Windows (qualquer versão), Linux e Mac OS X, eles têm APIs para várias linguagens de programação que permitem implementar 2FA e ES em aplicativos de desktop, móveis e Web e os tokens produzidos na Rússia suportam os algoritmos russos GOST. De qualquer forma, um token criptográfico, independentemente do padrão pelo qual é criado, é o método de autenticação mais confiável e conveniente.

Além da segurança: outros benefícios da autenticação forte

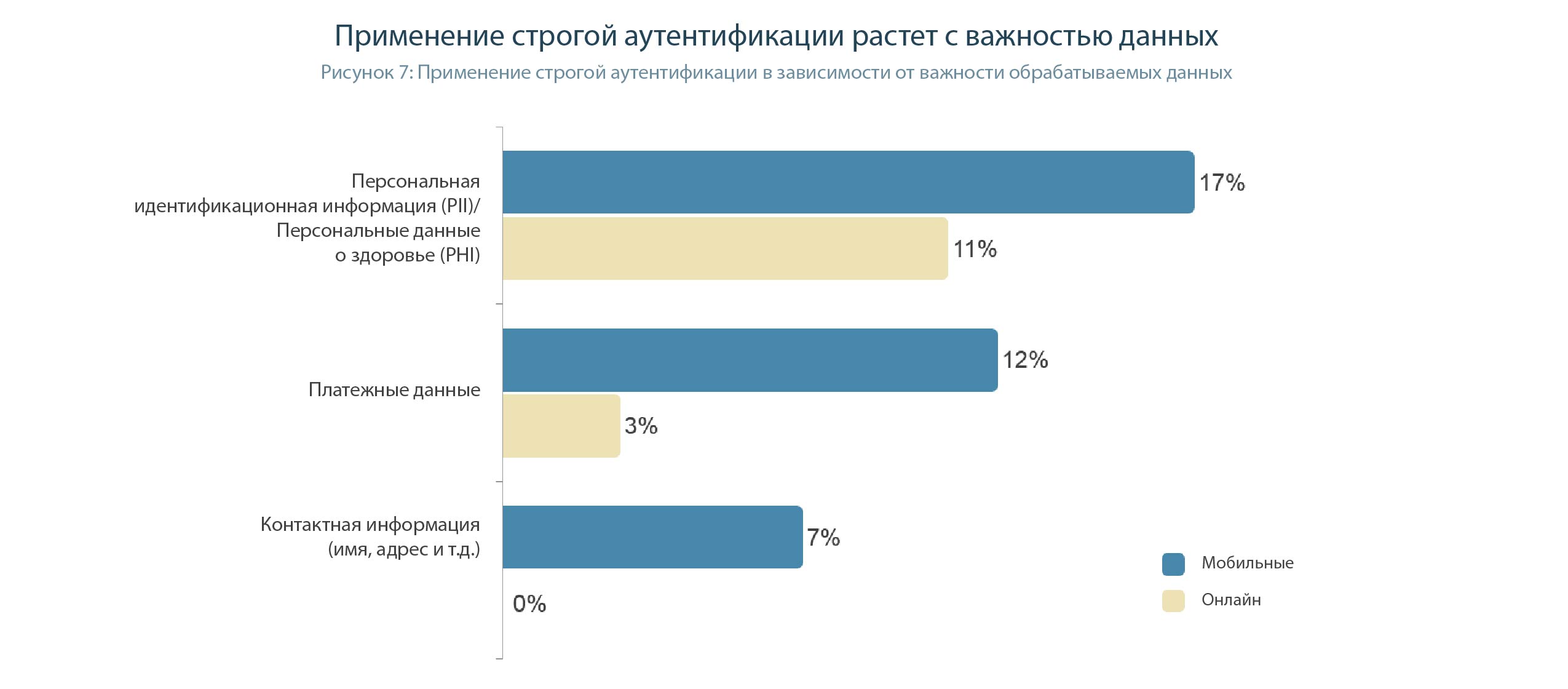

Não é de surpreender que o uso de autenticação forte esteja intimamente relacionado à importância dos dados armazenados pelas empresas. As pressões mais legais e regulamentares são enfrentadas pelas empresas que armazenam informações pessoais confidenciais (Informações de identificação pessoal - PII), como números de previdência social ou Informações de saúde pessoais (PHI). São essas empresas que aderem mais agressivamente à autenticação forte. A pressão sobre os negócios é exacerbada pelas expectativas dos clientes que desejam saber que as organizações em que confiam nos dados mais sensíveis usam métodos de autenticação confiáveis. As organizações que processam PII ou PHI confidenciais têm duas vezes mais chances de usar autenticação forte do que as organizações que armazenam apenas informações de contato do usuário (Figura 7).

Infelizmente, as empresas ainda não desejam implementar métodos de autenticação confiáveis. Quase um terço dos tomadores de decisão de negócios considera as senhas o método de autenticação mais eficaz, dentre todas as listadas na Figura 9, e 43% consideram as senhas o método de autenticação mais fácil.

Esse diagrama prova que os desenvolvedores de aplicativos de negócios são os mesmos em todo o mundo ... Eles não obtêm lucro na implementação de mecanismos avançados de proteção de acesso a contas e compartilham os mesmos conceitos errados. E apenas as ações dos reguladores podem fazer a diferença.

Não tocaremos em senhas. Mas no que você deve acreditar para considerar que as perguntas de segurança são mais seguras que os tokens criptográficos? A eficácia das perguntas de controle, selecionadas de forma elementar, foi estimada em 15% e não em tokens hackeados - em apenas 10. Pelo menos o filme "A Ilusão da Decepção" seria assistido, embora de forma alegórica seja mostrado com que facilidade os mágicos atraíram todo o necessário para o empresário trapaceiro. as respostas o deixaram sem dinheiro.

E mais um fato que diz muito sobre as qualificações daqueles que são responsáveis pelos mecanismos de segurança nos aplicativos dos usuários. Na sua compreensão, o processo de digitar uma senha é uma operação mais simples que a autenticação usando um token criptográfico. No entanto, parece ser mais fácil conectar o token à porta USB e inserir um código PIN simples.

É importante observar que a implementação de autenticação forte permite que as empresas não pensem mais nos métodos e regras de trabalho de autenticação necessários para bloquear esquemas fraudulentos para atender às reais necessidades de seus clientes.

Embora a conformidade regulamentar seja uma prioridade prudente para empresas que usam autenticação forte e aquelas que não usam, empresas de autenticação que já usam autenticação forte têm muito mais probabilidade de dizer que aumentar a lealdade do cliente é o indicador mais importante que eles levam em consideração ao avaliar o método de autenticação. (18% vs 12%) (Figura 10).

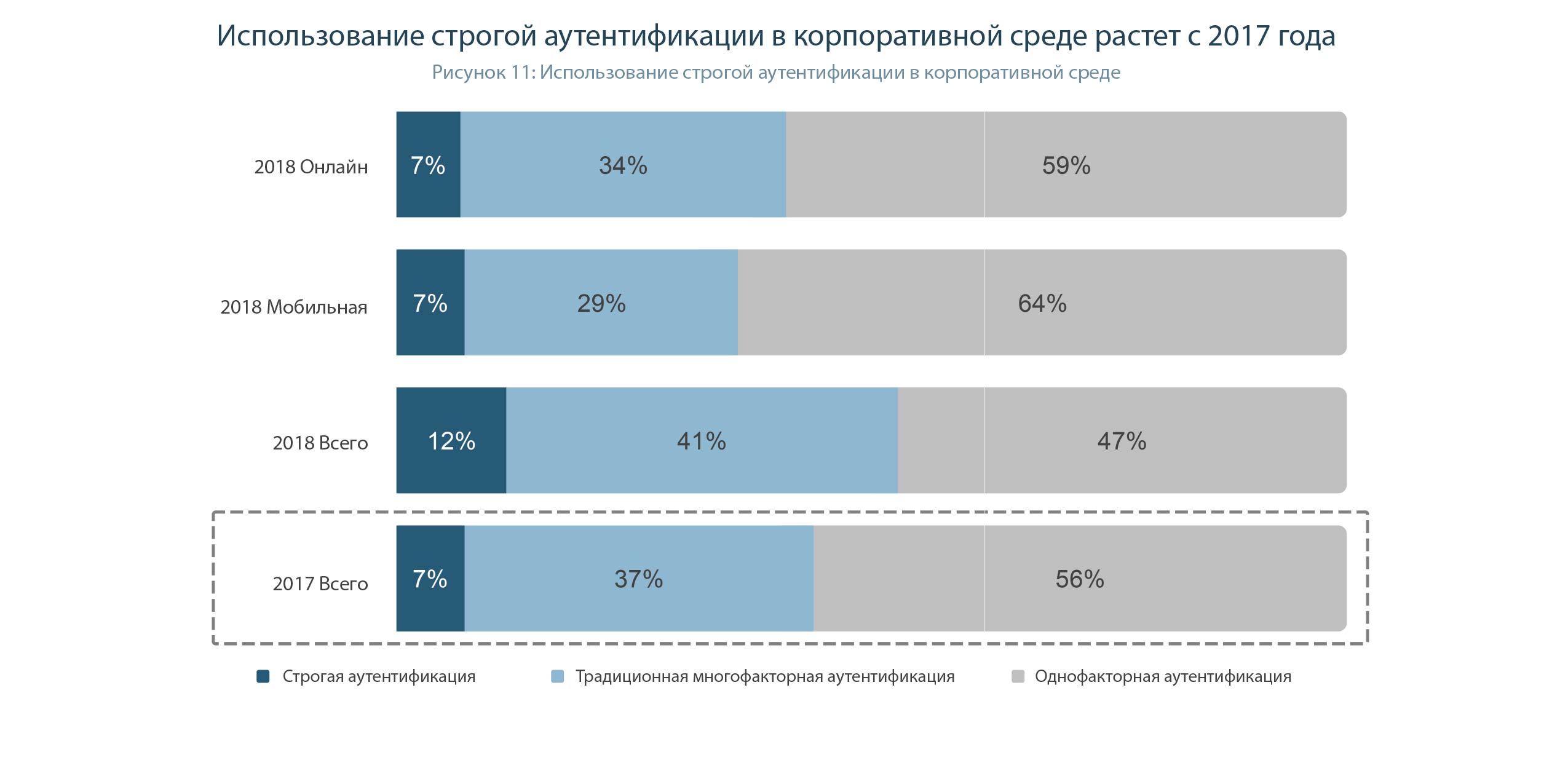

Autenticação corporativa

Desde 2017, a implementação de autenticação forte nas empresas vem crescendo, mas um pouco mais modesta do que para aplicativos de consumo. A parcela de empresas que usam autenticação forte aumentou de 7% em 2017 para 12% em 2018. Diferentemente dos aplicativos de usuário, no ambiente corporativo, o uso de métodos de autenticação sem senha é um pouco mais comum em aplicativos Web do que em dispositivos móveis. Cerca de metade das empresas relatam usar apenas nomes de usuário e senhas para autenticar seus usuários no logon, e uma em cada cinco (22%) também depende exclusivamente de senhas para autenticação secundária ao acessar dados confidenciais (

ou seja, o usuário primeiro faz login no aplicativo, usando um método de autenticação mais simples e, se ele quiser obter acesso a dados críticos, ele executará outro procedimento de autenticação, desta vez usando um método mais confiável ).

Você precisa entender que o relatório não leva em consideração o uso de tokens criptográficos para autenticação de dois fatores nos sistemas operacionais Windows, Linux e Mac OS X. Atualmente, esse é o uso mais difundido do 2FA. (Infelizmente, os tokens criados de acordo com os padrões da FIDO podem implementar o 2FA apenas no Windows 10).

Além disso, se a implementação do 2FA em aplicativos online e móveis exigir um conjunto de medidas, incluindo a conclusão desses aplicativos, para a implementação do 2FA no Windows, você só precisará configurar a PKI (por exemplo, com base no Microsoft Certification Server) e políticas de autenticação no AD.

E como a proteção de entrada no PC e no domínio de trabalho é um elemento importante para proteger os dados corporativos, a implementação da autenticação de dois fatores está se tornando cada vez mais.

Os próximos dois métodos mais comuns de autenticação de usuário ao entrar no sistema são senhas descartáveis fornecidas por um aplicativo separado (13% das empresas) e senhas descartáveis fornecidas via SMS (12%). Embora a porcentagem de uso dos dois métodos seja muito semelhante, o OTP SMS é usado com mais frequência para aumentar o nível de autorização (em 24% das empresas). (Figura 12).

O aumento no uso de autenticação forte na empresa provavelmente pode ser explicado pelo aumento da disponibilidade de implementações de métodos de autenticação criptográfica em plataformas de gerenciamento de identidade corporativa (em outras palavras, os sistemas SSO e IAM corporativos aprenderam como usar tokens).

Para autenticação móvel de funcionários e contratados, as empresas confiam mais em senhas do que autenticação em aplicativos de consumidor. Pouco mais da metade (53%) das empresas usa senhas para autenticar o acesso do usuário aos dados da empresa por meio de um dispositivo móvel (Figura 13).

No caso de dispositivos móveis, pode-se acreditar no grande poder da biometria, se não nos muitos casos com falsas impressões, vozes, rostos e até íris. Uma única consulta de pesquisa mostrará que simplesmente não existe uma maneira confiável de autenticação biométrica. Certamente existem sensores realmente precisos, mas são muito caros e de tamanho grande - e não são instalados em smartphones.

Portanto, o único método 2FA em funcionamento em dispositivos móveis é o uso de tokens criptográficos que se conectam a um smartphone via interfaces NFC, Bluetooth e USB Tipo-C.

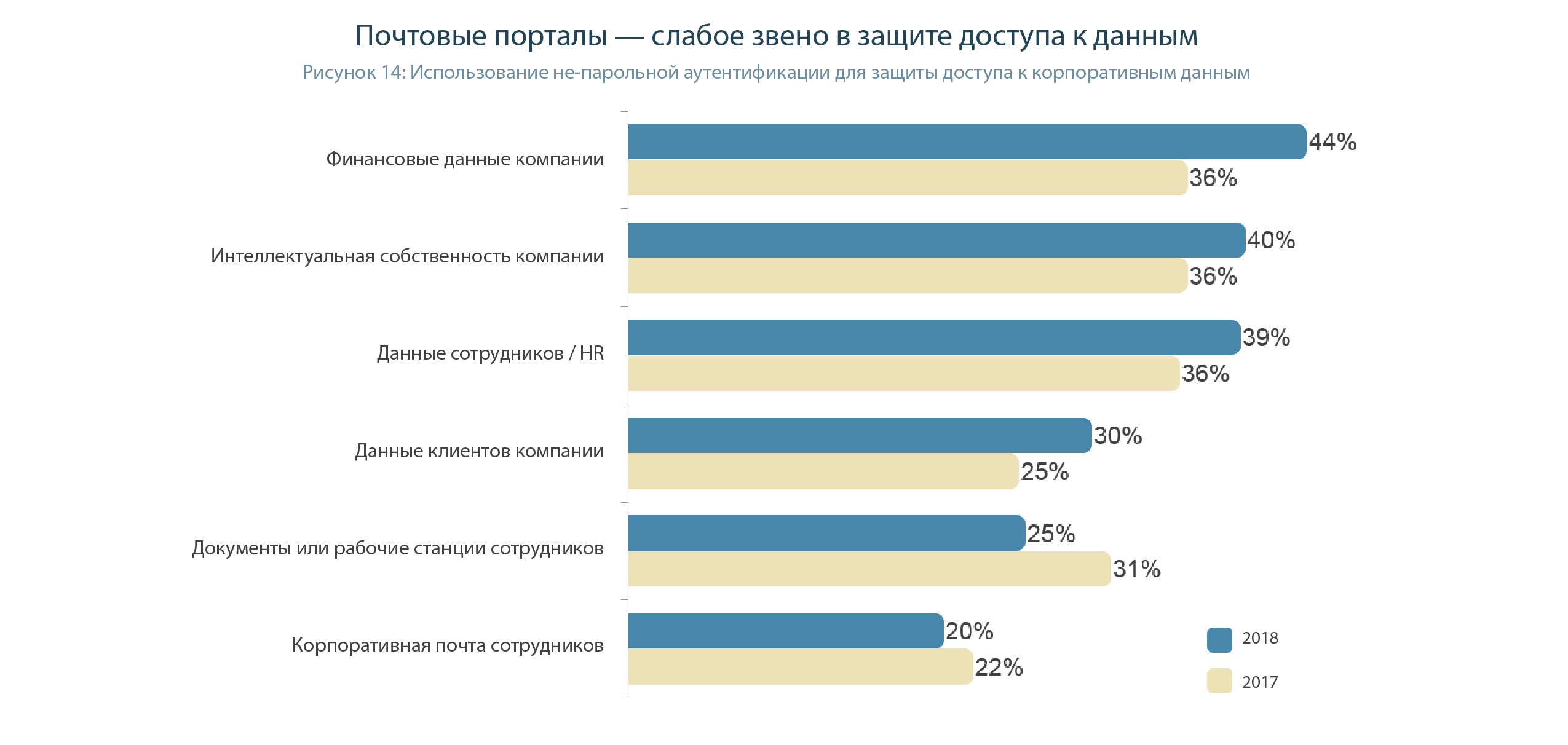

A proteção dos dados financeiros da empresa é o principal motivo para investir em autenticação sem senha (44%), com o crescimento mais rápido desde 2017 (um aumento de oito pontos percentuais). A seguir, estão os dados de proteção à propriedade intelectual (40%) e pessoal (RH) (39%). E é compreensível o porquê - não apenas o valor associado a esses tipos de dados é amplamente reconhecido, mas um número relativamente pequeno de funcionários também trabalha com eles. Ou seja, os custos de implementação não são tão grandes e apenas algumas pessoas precisam aprender a trabalhar com um sistema de autenticação mais complexo. Por outro lado, os tipos de dados e dispositivos que a maioria dos funcionários da empresa normalmente acessam ainda estão protegidos exclusivamente com senhas. Documentos de funcionários, estações de trabalho e portais de e-mail corporativos são as áreas de maior risco, pois apenas um quarto das empresas protege esses ativos com autenticação sem senha (Figura 14).

Em geral, o email corporativo é uma coisa muito perigosa e "vazada", cujo grau de perigo potencial é subestimado pela maioria dos CIOs. Todos os dias, os funcionários recebem dezenas de e-mails, então por que nem uma mensagem de phishing (ou seja, fraudulenta) entre eles. Esta carta será emitida no estilo de cartas da empresa, para que o funcionário clique no link desta carta sem medo. Bem, então pode ser qualquer coisa, por exemplo, carregar um vírus em uma máquina atacada ou drenar senhas (incluindo o uso de engenharia social, inserindo um formulário de autenticação falso criado por um invasor).

Para impedir que essas coisas aconteçam, os e-mails devem ser assinados. Em seguida, ficará claro imediatamente qual carta foi criada por um funcionário legal e qual invasor. No Outlook / Exchange, por exemplo, uma assinatura eletrônica baseada em tokens criptográficos é ativada com bastante rapidez e simplicidade e pode ser usada em conjunto com a autenticação de dois fatores nos domínios de PCs e Windows.

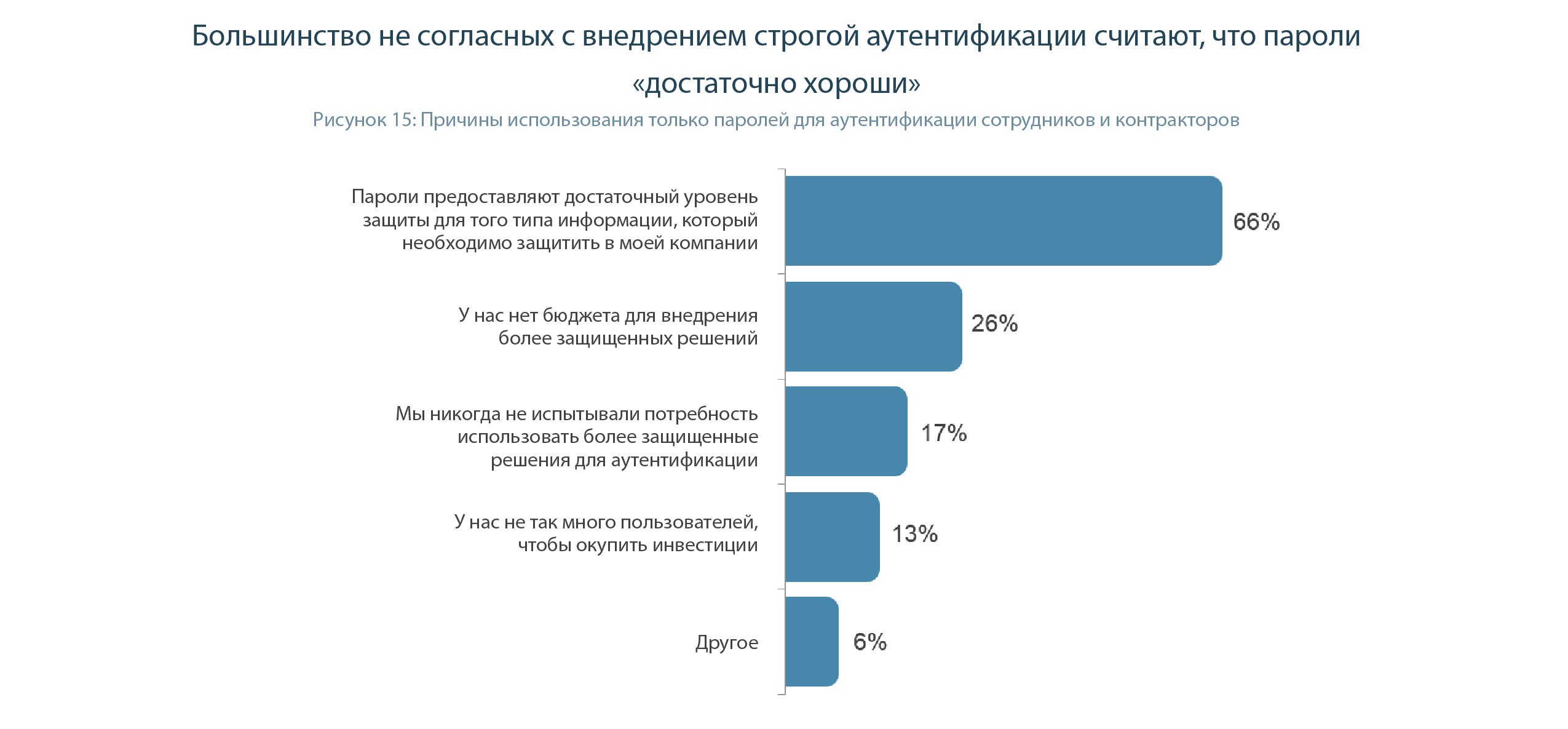

Entre os executivos que dependem apenas da autenticação de senha na empresa, dois terços (66%) o fazem porque pensam que as senhas fornecem segurança suficiente para o tipo de informação que sua empresa precisa proteger (Figura 15).

Mas métodos fortes de autenticação estão se tornando mais comuns. Em grande parte devido ao fato de sua disponibilidade estar aumentando. Cada vez mais controle de identidade e acesso (IAM), navegadores e sistemas operacionais oferecem suporte à autenticação com tokens criptográficos.

A autenticação forte também tem outra vantagem. Como a senha não é mais usada (substituída por um PIN simples), não há solicitações de funcionários pedindo para alterar a senha esquecida. O que, por sua vez, reduz a carga sobre o departamento de TI da empresa.

Resumo e Conclusões

- Os gerentes geralmente não têm o conhecimento necessário para avaliar a eficácia real de várias opções de autenticação. Eles estão acostumados a confiar em métodos de segurança desatualizados , como senhas e perguntas de segurança, simplesmente porque "costumava funcionar".

- Os usuários têm esse conhecimento em um grau ainda menor , para eles o principal é a simplicidade e a conveniência . Até o momento, eles não têm incentivo para escolher soluções mais seguras .

- Os desenvolvedores de aplicativos personalizados geralmente não têm motivos para implementar a autenticação de dois fatores em vez da autenticação por senha. Não há concorrência no nível de proteção nos aplicativos do usuário.

- Toda a responsabilidade por hackers é transferida para o usuário . Ele chamou a senha de uso único ao atacante - a culpa . Sua senha foi interceptada ou espionada - para culpar . Não exigi que o desenvolvedor usasse métodos de autenticação confiáveis no produto - é o culpado .

- O regulador certo deve, em primeiro lugar, exigir que as empresas implementem soluções que bloqueiam vazamentos de dados (em particular a autenticação de dois fatores) e não punam por vazamentos de dados que já ocorreram .

- Alguns desenvolvedores de software estão tentando vender soluções antigas e não particularmente confiáveis para os consumidores em embalagens bonitas de um produto "inovador". Por exemplo, autenticação, vinculando a um smartphone específico ou usando biometria. Como você pode ver no relatório, apenas uma solução baseada em autenticação forte, ou seja, tokens criptográficos, pode ser realmente confiável .

- O mesmo token criptográfico pode ser usado para várias tarefas : para autenticação forte no sistema operacional da empresa, em um aplicativo corporativo e de usuário, para assinatura eletrônica de transações financeiras (importantes para aplicativos bancários), documentos e email.