De ano para ano, o banco se torna uma entidade especial para os resultados do “Confronto” no PHDays. Em 2017, os hackers conseguiram retirar mais dinheiro do banco do que havia nele. Em 2018, o sucesso do ataque final ao banco com o antifraude desativado por nós (segundo os organizadores) garantiu a vitória de uma das equipes.

Todos os anos, os sistemas de proteção bancária na cidade virtual F refletem milhares de tentativas de sacar dinheiro das contas de residentes "civis", mas cada vez que essas tentativas são mais uma força bruta na API bancária do que uma tentativa de contornar um sistema antifraude que toda equipe de ataque conhece.

Quais tendências podem ser vistas ao comparar os cidadãos agressores e “cumpridores da lei” no The Standoff é o tópico deste breve artigo. Ela é uma dica modesta para o lado atacante, embora talvez ela não seja lida nestes últimos dias ocupados de preparação para todos os participantes :)

Ao determinar a legitimidade de um evento, seja apenas uma entrada para a página do banco ou uma tentativa de realizar uma transação de pagamento, é necessário descobrir de fato quem está por trás dessa ação. Este objeto pode ser visualizado nas três métricas a seguir.

- Características estáticas do objeto.

- O seu modelo comportamental.

- A imagem geral das operações de todo o banco durante o evento.

Estática

O invasor sempre tem uma vantagem - todos estão atrás do NAT, o que significa que as chances de identificar um objeto e construir conexões, que trabalha com qual endereço IP, são extremamente pequenas. A proteção é completamente incapaz de bloquear segmentos suspeitos.

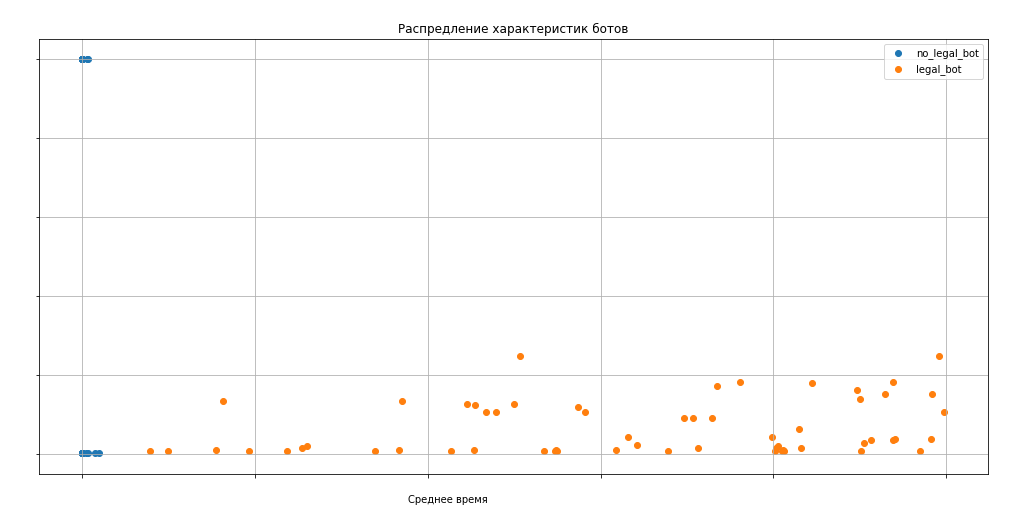

Também é interessante notar aqui que os atacantes usam principalmente bots para sacar dinheiro, o que, juntamente com um grande número de bots legais dos organizadores do PHDays, leva à tarefa de determinar o bot legítimo pelas características das operações.

Dynamics

Aqui o primeiro elemento da eliminação de simples tentativas de ataque ao banco está oculto. Assim que um conjunto de eventos com alta frequência é exibido, a atividade dessa fonte é incluída na lista de controle especial.

Aqui está um exemplo de comparação da resposta de frequência de ataques e bots legais (os coeficientes e parte dos parâmetros daqui em diante, é claro, são alterados).

O gráfico mostra claramente que a avaliação da probabilidade, sem mencionar a capacidade de uma pessoa executar operações com uma velocidade tão alta na interface da Web, os invasores não o fizeram.

Este gráfico mostra que a introdução de um parâmetro adicional no valor torna a identificação dos fraudadores uma tarefa ainda mais simples.

Quadro geral

Agora, um pouco sobre como tudo parece do ponto de vista do banco como um todo e, mais precisamente, como os bots normais diferem na conectividade dos bots atacantes, onde a criação de perfil funciona bem.

Como você pode ver, estatísticas extremamente simples sobre vinculação a contas levam a uma identificação inequívoca de atividades legítimas e fraudulentas.

E nesse gráfico, todos os bots atacantes, exceto um, caem nas condições com precisão, e apenas uma equipe conseguiu escrever um algoritmo um pouco mais original, que em geral também não chega nem perto de exemplos de atividades legais.

Resumindo: levando em conta os grandes recursos e a completa ausência de componentes da segurança clássica das informações nos serviços bancários do PHDays, os atacantes usam os esquemas mais simples e sua identificação é trivial o suficiente para as ferramentas de análise modernas.

Este ano, prometemos não desligar o antifraude por um minuto, não sucumbir a provocações e pedidos e esperar mais engenhosidade do lado atacante)

Alexey Sizov, capitão da equipe Jet Antifraud, chefe do departamento antifraude do Centro de sistemas de segurança de aplicativos Jet Infosystems