Em abril de 2019, a Forrester Research divulgou o relatório trimestral The Forrester Wave ™: Análise de Composição de Software, Q2 2019, com uma avaliação e comparação de dez fornecedores de soluções da classe Análise de Composição de Software (doravante denominada SCA). Este artigo é uma tradução adaptada das principais disposições do relatório.

Principais conclusões

- WhiteSource e Synopsys lideraram a lista de líderes de mercado (Líderes);

- Snyk e Sonatype são chamados de artistas fortes;

- WhiteHat Security , Flexera e Veracode são chamados de Contenders;

- GitLab , FOSSA e JFrog são desafiadores.

Nota do tradutor

O que é Análise de Composição de Software? O processo de análise de composição de software é uma subespécie do processo mais amplo de análise de componentes da estrutura de gerenciamento de riscos da cadeia de suprimentos cibernética ( consulte o site do NIST ) e foi projetado para identificar riscos potenciais do uso de software de terceiros e de código aberto.

Soluções de software como Análise de Composição de Software (SCA), respectivamente, são projetadas para detectar automaticamente riscos e eliminar vulnerabilidades no código, controlar o uso de bibliotecas externas (prontas).

Para uma idéia geral da Análise de componentes e Análise de composição de software em particular, recomendamos que você se familiarize com o material no site do projeto OWASP .

A importância das soluções da classe Software Composition Analysis (SCA) na implementação de abordagens modernas para criar um ambiente seguro de desenvolvimento de aplicativos

Em condições em que é necessário adicionar rapidamente novas funcionalidades aos aplicativos, mantendo a qualidade do código, os desenvolvedores estão recorrendo cada vez mais ao uso de módulos de software já criados, localizados em repositórios públicos, além de configurar e automatizar seu código, contando com componentes de código aberto comuns. Um dos estudos mais recentes sobre

fontes mostrou que, de ano para ano, o número de componentes de código aberto na base de código analisada no estudo aumenta em 21%.

É importante entender que esses componentes de código aberto de terceiros podem conter vulnerabilidades críticas, o que por si só já representa um risco para os negócios. Um estudo recente mostrou que cada oitavo componente de código aberto contém uma vulnerabilidade de segurança de

origem conhecida. Tudo isso é agravado pelo fato de que, recentemente, os especialistas em segurança da informação têm cada vez menos tempo identificando e eliminando vulnerabilidades descobertas recentemente, desde que o tempo entre a publicação de uma vulnerabilidade e sua exploração foi reduzido de 45 para 3 dias.

Dadas essas tendências, os consumidores de soluções SCA devem examinar mais de perto as soluções de fornecedores que:

- Forneça recomendações aos desenvolvedores sobre como corrigir vulnerabilidades.

Para reduzir significativamente o risco representado pelas vulnerabilidades e pelas condições de licenciamento, os desenvolvedores precisam ser notificados o mais rápido possível por meio dos processos SDLC (ciclo de vida de entrega de software) sobre os riscos à segurança e o uso do código de outra pessoa em termos de limpeza da licença, e também é necessário receber recomendações sobre seus riscos. eliminação. As soluções SCA não devem apenas fornecer recomendações de alta qualidade para eliminar riscos, alguns produtos também oferecem soluções para corrigir o código, fornecendo informações sobre a disponibilidade de uma versão segura do componente de código aberto ou criando patches (patches) se não houver versões fixas. - Permite criar políticas consistentes com diferentes unidades de negócios e tipos de aplicativos.

Para aumentar a velocidade das liberações de versão, os especialistas em IS devem mudar do teste manual usando as ferramentas SCA para o desenvolvimento e implementação de padrões de desenvolvimento seguro em uma organização usando a funcionalidade SCA. Os especialistas em segurança da informação mantêm políticas de desenvolvimento seguras que todos os aplicativos da empresa devem satisfazer (por exemplo, nenhuma das vulnerabilidades críticas conhecidas devem ser liberadas) e controlam os requisitos mínimos de segurança para aplicativos mais críticos. Para ser eficaz, um especialista em segurança da informação precisa de um gerenciamento flexível das políticas adotadas, incluindo o uso das ferramentas fornecidas pela SCA. - Forneça relatórios estratégicos de risco para profissionais de segurança e CISO.

Os CISOs devem organizar o processo de maneira a reduzir a quantidade de tempo gasto na correção das vulnerabilidades identificadas. No passado, os especialistas em segurança da informação coletavam informações sobre riscos e vulnerabilidades de várias fontes ou simplesmente não faziam nada. Hoje, um especialista em segurança da informação pode receber relatórios prontos ("prontos para uso") para o CISO e as equipes de desenvolvimento que descrevem os riscos identificados.

Critérios para incluir fornecedores na revisão

A Forrester incluiu 10 fornecedores nesta análise de benchmarking: Flexera, FOSSA, GitLab, JFrog, Snyk, Sonatype, Synopsys, Veracode, WhiteHat Security e WhiteSource.

Cada um desses fornecedores possui:

- Uma ferramenta SCA completa da classe corporativa. Todos os fornecedores listados oferecem uma variedade de recursos de SCA adequados para profissionais de segurança da informação. Os fabricantes participantes foram obrigados a oferecer a maioria das seguintes funcionalidades "prontas para uso":

- a capacidade de fornecer recomendações sobre a eliminação de riscos e vulnerabilidades de licenciamento em software de código aberto (código aberto),

- capacidade de integrar ferramentas de automação SDLC,

- Fornecer gerenciamento proativo de vulnerabilidades

- a capacidade de editar e criar políticas,

- a capacidade de fornecer relatórios de risco claros em software de código aberto.

- Receita anual de mais de US $ 10 milhões somente com as ofertas da SCA.

- A presença de interesse ou recomendações dos clientes da Forrester. Em outros casos, de acordo com a decisão da Forrester, o fornecedor participante poderia garantir sua inclusão na lista devido às características técnicas de seus produtos e presença significativa no mercado.

O relatório Forrester Wave ™ destaca Líderes, Executores Fortes, Competidores e Desafiadores. O relatório é uma avaliação dos principais fornecedores do mercado e não constitui um cenário completo de fornecedores. Mais informações sobre o mercado podem ser obtidas em outros relatórios da Forrester no

link SCA.

Metodologia Forrester Wave

Os relatórios do Forrester Wave são um guia para os compradores, considerando as opções de aquisição de software no mercado de tecnologia. Para oferecer um processo igual para todos os participantes da comparação, a Forrester segue o Guia de metodologia Forrester Wave ™ ao avaliar os fornecedores participantes.

O relatório realiza um estudo inicial para formar uma lista de fabricantes avaliados. O pool inicial de fornecedores é reduzido com base nos critérios de seleção e é incluído na lista final. Em seguida, informações detalhadas sobre produtos e estratégias são coletadas por meio de questionários, demonstrações / briefings, análises / entrevistas com os clientes. Esses dados de entrada, juntamente com a pesquisa do especialista e seu conhecimento do mercado, são usados para avaliar os fornecedores por um sistema de classificação no qual cada participante é comparado com outros.

A Forrester indica claramente a data de publicação (trimestre e ano) da Forrester Wave no título de cada relatório. Os fornecedores participantes deste estudo da Forrester Wave foram avaliados com base nos materiais fornecidos pela Forrester até 28/01/2019. Nenhum material adicional foi aceito após esse período.

Antes de publicar o relatório, a Forrester solicita aos fornecedores que estudem os resultados do estudo para avaliar a precisão do estudo. Os fabricantes marcados como não participantes do diagrama Forrester Wave atendem aos critérios e podem ser incluídos no relatório, mas recusaram-se a participar ou participaram parcialmente do estudo. Eles são avaliados de acordo com a Política de fornecedor de participação não participante e incompleta Forrester Wave ™ e The Forrester New Wave ™, sua posição é publicada junto com a posição dos fornecedores participantes.

Visão geral da comparação

- Oferta atual do fornecedor

A posição de cada fornecedor no eixo vertical do gráfico Forrester Wave indica a atratividade da oferta atual. Os principais critérios para essas soluções são gerenciamento de risco de licença, ações de determinação de vulnerabilidade, gerenciamento proativo de vulnerabilidade, gerenciamento de políticas, integração de SDLC, verificação de contêiner e verificação sem servidor, além de recursos internos de relatórios estratégicos. - Estratégia

A localização no eixo horizontal indica a estabilidade da estratégia do fornecedor. A Forrester avaliou a estratégia do produto, a abordagem à promoção do mercado, o roteiro e a disponibilidade de treinamento para usuários e distribuidores. - Presença no mercado

A avaliação da presença de fornecedores no mercado é representada pelo tamanho do círculo no diagrama e reflete o volume de instalações do produto para cada fornecedor, a taxa de crescimento e a lucratividade da empresa.

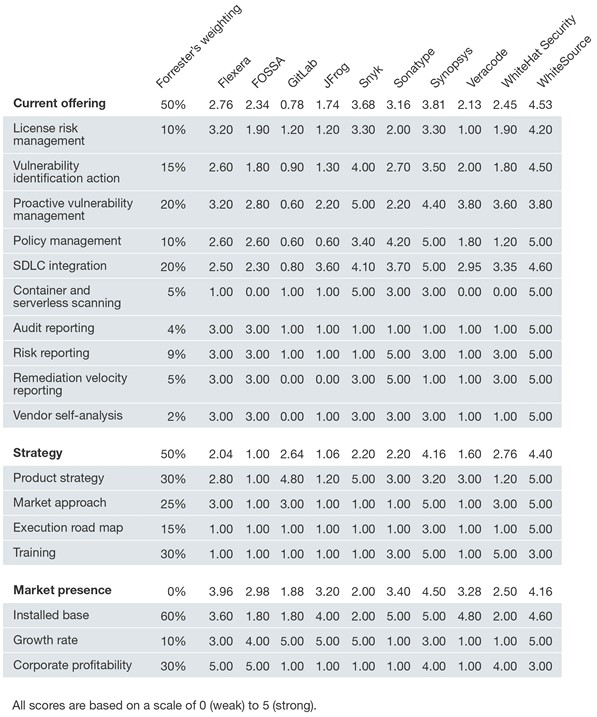

Nota do tradutor: a tabela a seguir resume as classificações e pesos dos especialistas da Forrester, com base nos quais os fornecedores de SCA comparados estão localizados nas “ondas” da Forrester. Não foi possível encontrar uma interpretação detalhada dos indicadores estimados, no entanto, é importante observar as seguintes características da metodologia:

- Os pesos da Forrester foram definidos de acordo com sua importância para os assinantes (clientes) dessa agência analítica, portanto, para as empresas interessadas, acima de tudo, na funcionalidade específica da solução SCA, a classificação dos fornecedores pode diferir significativamente da apresentada.

- O indicador de presença no mercado tem um coeficiente igual a zero e é apenas informativo, isso significa que os números finais desse indicador afetam apenas o tamanho do ponto (círculo) do fornecedor e não sua posição vertical e horizontal, ou seja, Não afete a classificação e entre nos líderes.

Perfis de fornecedores

A análise revelou os seguintes pontos fortes e fracos de cada fornecedor.

Líderes

O WhiteSource reduz o tempo necessário para eliminar riscos através da priorização. O WhiteSource introduziu recentemente a capacidade de priorizar vulnerabilidades por meio de uma verificação estática para verificar se a parte vulnerável de um componente é invocada diretamente pelo aplicativo. Caso contrário, a prioridade da vulnerabilidade é reduzida. Outra possibilidade relativamente recente é a eliminação automática de vulnerabilidades através da criação de solicitações (solicitação de recebimento) para atualizar um componente para uma versão que esteja em conformidade com a política da empresa.

Os usuários apreciam o suporte a um grande número de idiomas e a qualidade do suporte ao cliente, mas observe que o produto pode visualizar melhor as dependências transitivas. A solução WhiteSource tem muito poucas desvantagens, mas a funcionalidade para compilar uma lista de componentes usados no projeto (lista de materiais ou BOM) não corresponde às expectativas. O WhiteSource é adequado para empresas que precisam digitalizar nos estágios iniciais do SDLC e procuram uma solução para priorizar e eliminar automaticamente as ameaças.

A Synopsys capitaliza o Black Duck por meio de varredura e relatórios binários. A Synopsys combinou a funcionalidade de sua solução com a funcionalidade de Black Duck (Black Duck Hub e Protecode SC). No entanto, para uma análise mais abrangente da conformidade com os requisitos de licenciamento, os usuários também podem usar o Black Duck Protex e o Black Duck. Por exemplo, você pode analisar a diferença entre as licenças descobertas reivindicadas, mas precisará usar duas ferramentas diferentes para isso. A Synopsys também possui outra funcionalidade para varredura interativa e estática - a empresa lançou recentemente a plataforma Polaris, projetada para combinar todos os dados das ferramentas de varredura de pré-lançamento.

Os usuários confiam nos produtos de verificação de código da Synopsys, que são rápidos e confiáveis, fornecem recomendações detalhadas para eliminar ameaças, mas consideram alto o nível de resultados positivos falsos. A Synopsys oferece oportunidades para um bom gerenciamento de políticas, integração com soluções SDLC, gerenciamento proativo confiável de vulnerabilidades, incluindo a função de comparar especificações de projeto (BOM), onde as alterações de componentes são destacadas. No entanto, a Synopsys não atende às expectativas no que diz respeito à capacidade de corrigir automaticamente as vulnerabilidades oferecidas por outros fornecedores líderes. A Synopsys é adequada para empresas cujas equipes de desenvolvimento de aplicativos têm requisitos claros de integração com SDLC e precisam de políticas diferentes para diferentes tipos de aplicativos.

Artistas Fortes

Snyk se concentra nos scripts do desenvolvedor para atualizar versões e fornecer correções. O objetivo da empresa é permitir que os desenvolvedores corrijam vulnerabilidades e, como resultado, não apenas ofereça a possibilidade de corrigi-las através da criação de solicitações de atualização, mas também permita trabalhar com correções personalizadas quando não houver uma versão aceitável do componente no repositório. Snyk também fornece aos desenvolvedores a visualização de solicitações na forma de um gráfico que exibe os relacionamentos e as vulnerabilidades associadas, o que ajuda os desenvolvedores a entender por que certas correções são necessárias.

Os usuários gostaram do foco de Snyk nas necessidades dos desenvolvedores, incluindo integração simples com SDLC, correções automáticas de vulnerabilidade, incluindo patch personalizado sem correções manuais de código e visualização de dependência. No entanto, para que a solução atenda totalmente às necessidades dos desenvolvedores, é necessário que Snyk não apenas detecte vulnerabilidades no código do programa, mas também forneça informações sobre todas as versões dos componentes de software usados do código do programa. Snyk presta muita atenção às necessidades dos desenvolvedores e menos às necessidades dos especialistas em segurança da informação; portanto, como recomendação, observe-se que é necessário expandir a funcionalidade dos recursos internos de auditoria e geração de relatórios da Snyk. O Snyk é perfeito para empresas que têm a tarefa de remover automaticamente vulnerabilidades no código do software no estágio de desenvolvimento.

A Sonatype continua a desenvolver a plataforma Nexus para melhorar o desempenho. O Sonatype usa o repositório Nexus para enriquecer seu banco de dados de vulnerabilidades. A equipe de pesquisa da Sonatype complementa ainda mais os dados relacionados às novas vulnerabilidades descobertas, informações sobre como resolvê-las e recomendações para alterar configurações, atualizar componentes e recomendações para alterar o código do programa. A plataforma Nexus possui várias licenças para várias funcionalidades - DepShield, IQ Server, Nexus Auditor, Nexus Firewall, Nexus Lifecycle, Nexus Repository e Nexus Vulnerability Scanner.

Os usuários desta solução observam um baixo nível de falsos positivos, integração com o repositório Nexus e um alto nível de suporte ao usuário. No entanto, também é enfatizado que as soluções Sonatype precisam prestar mais atenção ao aprimoramento da funcionalidade para rastrear dependências transitivas, bem como ao fornecimento de formulários de relatório com base nos resultados da verificação. Além disso, as políticas de preços e licenciamento causam dificuldades para os usuários do produto ao escolherem a solução certa dentre uma ampla variedade de produtos da empresa.

Essa solução será do interesse de empresas que já usam produtos Nexus ou que exigem um nível muito baixo de resultados de varredura falso-positivos.

Competidores

O WhiteHat Security oferece uma solução SCA sem intervenção manual para atingir a velocidade máxima. O WhiteHat Security é conhecido pelo fato de que seus especialistas, para reduzir o nível de resultados de varredura falso-positivos, analisam os resultados da varredura antes de enviar um veredicto ao usuário. O WhiteHat agora pode oferecer uma solução totalmente automatizada usando o Sentinel SCA Essentials, além do WhiteHat Sentinel SCA Standard, que ainda possui resultados de verificação da equipe de segurança.

O WhiteHat Sentinel Essentials é uma nova solução, para que os usuários possam experimentar pequenas falhas. Fraquezas do sistema de acesso baseado em funções, são notadas dificuldades na identificação de dependências vulneráveis, mas os detalhes das informações sobre vulnerabilidades são muito apreciados. A WhiteHat Security continua ativamente trabalhando para melhorar seu produto posicionado como um scanner universal (SCA, SAST, DAST).

O WhiteHat Security é mais adequado para empresas cujos desenvolvedores variam em nível de maturidade: alguns exigem velocidade e experiência suficiente para usar independentemente os recursos oferecidos pelo produto, outros precisam de ajuda adicional visualizando manualmente os resultados da resposta pela equipe de segurança no lado do fornecedor.

A Flexera difere de seus concorrentes na pesquisa de segurança. A Secunia, um grupo de pesquisa da Flexera, está conduzindo uma exploração precoce de novas vulnerabilidades, fornecendo aos usuários da Flexera informações sobre a vulnerabilidade e como lidar com ela antes de ser oficialmente registrada no National Vulnerability Database (NVD). O sucesso desse grupo é medido com base na precisão e no tempo de resposta, todos os relatórios de vulnerabilidade foram recebidos no NVD e publicados nele. As vulnerabilidades detectadas pela Secunia são exibidas no Flexera FlexNet Code Insight e identificadas como Secunia.

Embora os usuários do Flexera afirmem a flexibilidade da interface do usuário e dos recursos úteis de automação. Ao mesmo tempo, eles também relatam que a documentação e o treinamento para trabalhar com o sistema não são informativos e precisam ser complementados pelo nível de serviço de suporte técnico, bem como pelo suporte do sistema durante a implementação, e a API implementada possui funcionalidade limitada.

A Veracode fornece uso separado de seus dois produtos. Em 2018, a Veracode adquiriu o SourceClear para complementar sua solução Veracode Software Composition Analysis. O SourceClear Software Composition Analysis é uma ferramenta de varredura baseada em agente e o Veracode Software Composition Analysis é uma solução SaaS baseada em nuvem. A funcionalidade desses produtos ainda não foi combinada - por exemplo, o SCA pode ser implementado usando a solução SaaS - mas não ao usar a digitalização por um agente. A Veracode também oferece varredura estática e dinâmica de pré-lançamento como um complemento aos seus produtos SCA.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

:

, « »

, Web Control