Olá Habr! Apresento a você a tradução do artigo

“A lição mais cara da minha vida: detalhes do hack da porta SIM” de Sean Coonce.

Na quarta-feira passada, perdi mais de US $ 100.000. O dinheiro evaporou em 24 horas como resultado do "ataque à porta do cartão SIM", que cancelou minha conta Coinbase. Quatro dias se passaram desde então, e estou arrasada. Não tenho apetite; Não consigo adormecer; Estou cheio de sentimentos de ansiedade, consciência e vergonha.

Foi a lição mais cara da minha vida e quero compartilhar experiências e lições aprendidas com o maior número possível de pessoas. Meu objetivo é aumentar a conscientização das pessoas sobre esses tipos de ataques e motivá-

lo a aumentar a segurança de sua identidade online.

Ainda está muito úmido (ainda não contei à minha família sobre isso); deixe uma denúncia das práticas de segurança ingênuas descritas neste post.Detalhes do Ataque

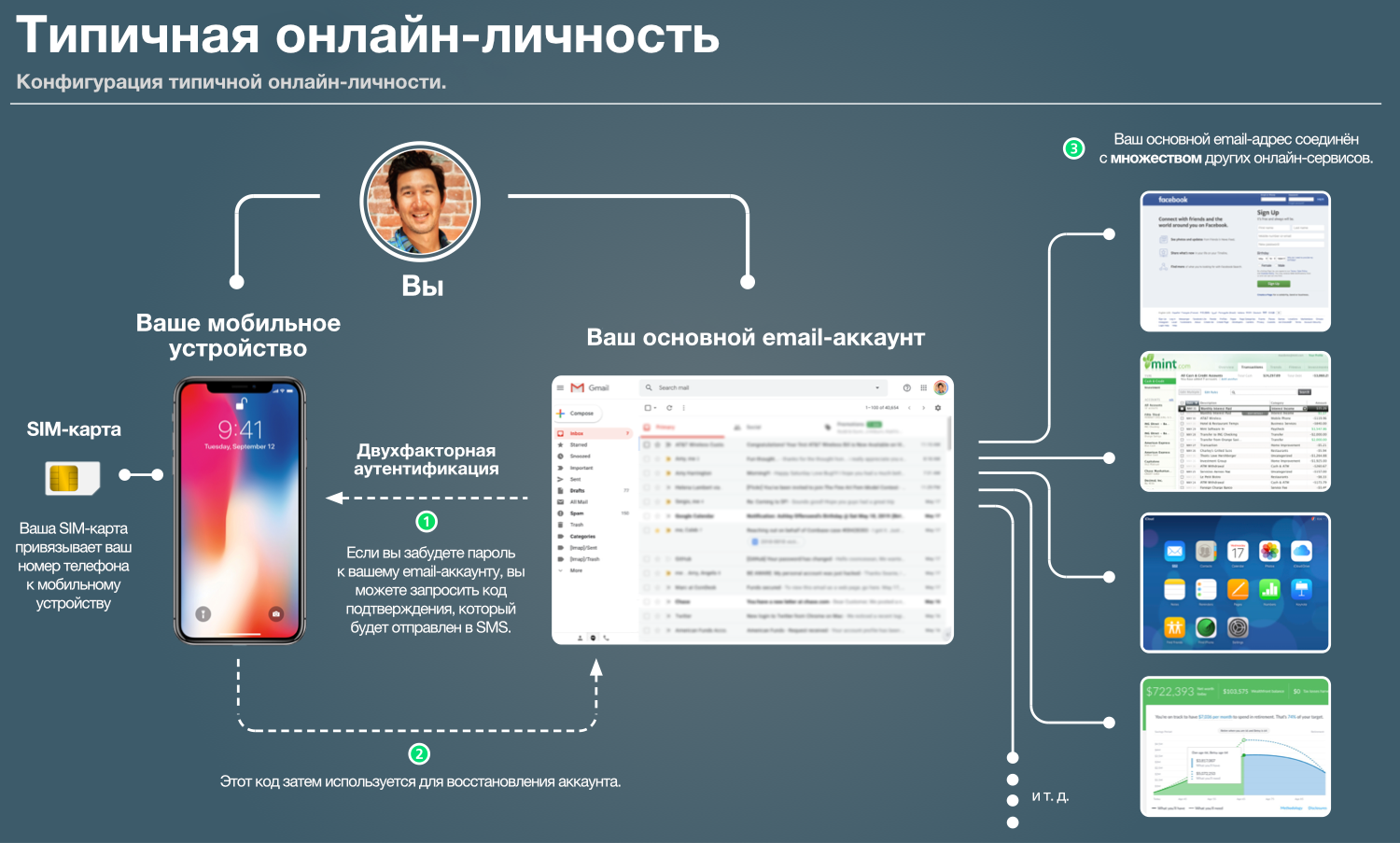

Você pode perguntar: "Que tipo de ataque é esse na porta do cartão SIM?" Para descrever o ataque, vamos primeiro olhar para uma identidade online típica. A tabela abaixo deve ser familiar para a maioria de vocês.

Muitos de nós temos um endereço de e-mail primário conectado a uma enorme quantidade de outras contas online. Muitos de nós também temos um dispositivo móvel que pode ser usado para recuperar uma senha de email esquecida.

Muitos de nós temos um endereço de e-mail primário conectado a uma enorme quantidade de outras contas online. Muitos de nós também temos um dispositivo móvel que pode ser usado para recuperar uma senha de email esquecida.Porta SIM autorizada

Um dos serviços que as operadoras de telecomunicações oferecem aos clientes é a capacidade de portar um cartão SIM para outro dispositivo. Isso permite que o cliente solicite a transferência de seu número de telefone para o novo dispositivo. Na maioria dos casos, esse é um processo absolutamente legal; isso acontece quando compramos um telefone novo, trocamos de operadora etc.

Ataque à porta SIM

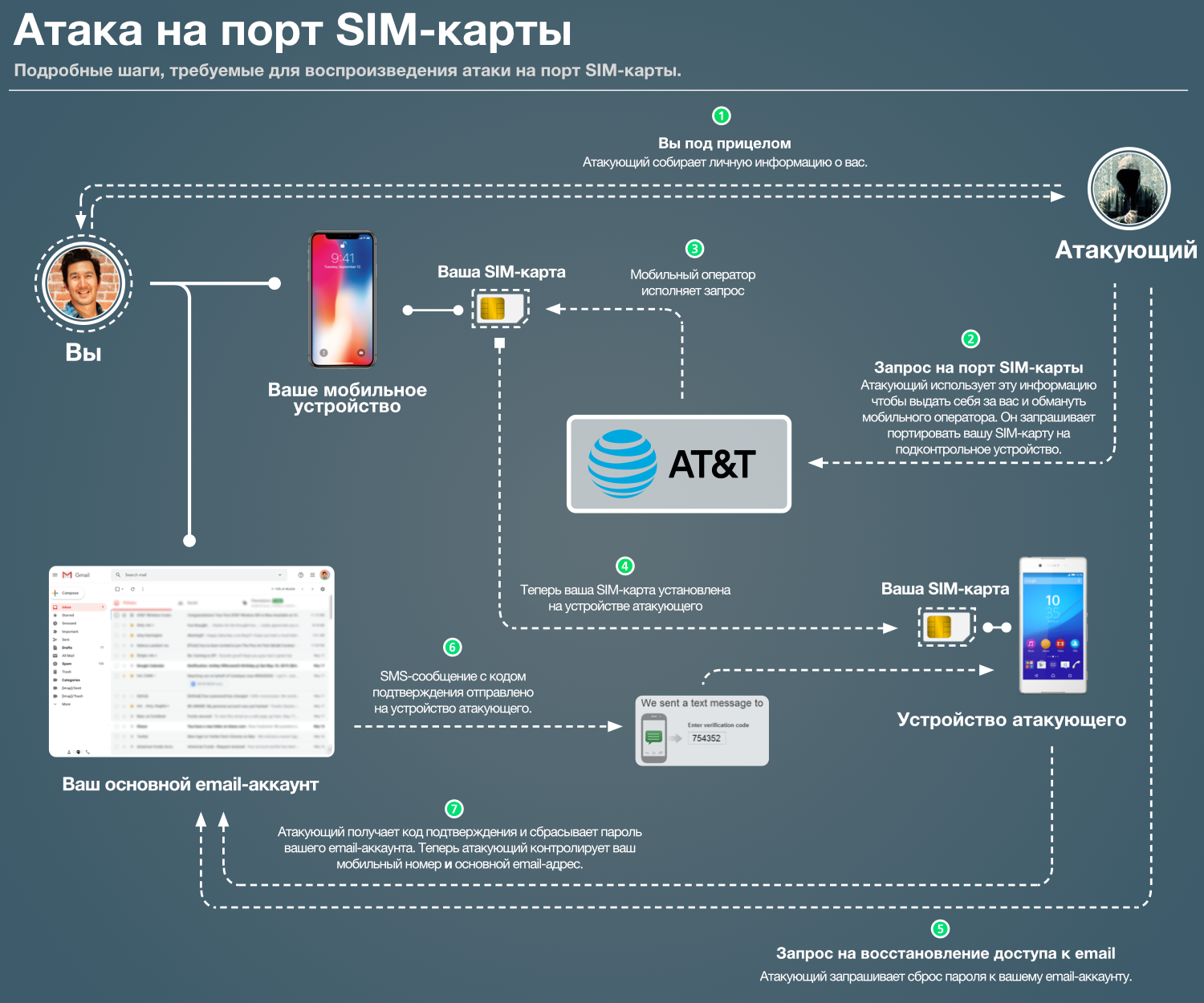

No entanto, um “ataque à porta do cartão SIM” é uma porta maliciosa que foi produzida a partir de uma fonte não autorizada por um invasor. O invasor portará seu cartão SIM para um telefone controlado por ele. Em seguida, o invasor inicia o processo de redefinição da senha na conta de email. Um código de confirmação é enviado para o seu número de telefone e interceptado pelo invasor, já que ele agora controla o seu cartão SIM. O diagrama abaixo mostra o ataque passo a passo.

Assim que o invasor obtém acesso ao seu endereço de email, ele começa a mudar de serviço para serviço, onde você usa esse endereço de email (bancos, redes sociais etc.) Se o invasor for particularmente prejudicial, ele poderá impedi-lo de acessar o seu próprio endereço de email. contas e solicitar uma taxa para devolver o acesso.

Vamos discordar por um minuto e pensar na quantidade de informações pessoais vinculadas a uma conta do Google:

- seu endereço, data de nascimento e outras informações pessoais que o identificam;

- acesso a fotos potencialmente incriminadoras de você e / ou seu parceiro;

- acesso a eventos do calendário e datas de férias;

- acesso a e-mails pessoais, documentos, consultas de pesquisa;

- acesso aos seus contatos pessoais e suas informações pessoais, bem como sua atitude em relação a você;

- acesso a todos os serviços on-line nos quais seu endereço de e-mail principal é indicado como meio de entrada.

Sequência de eventos

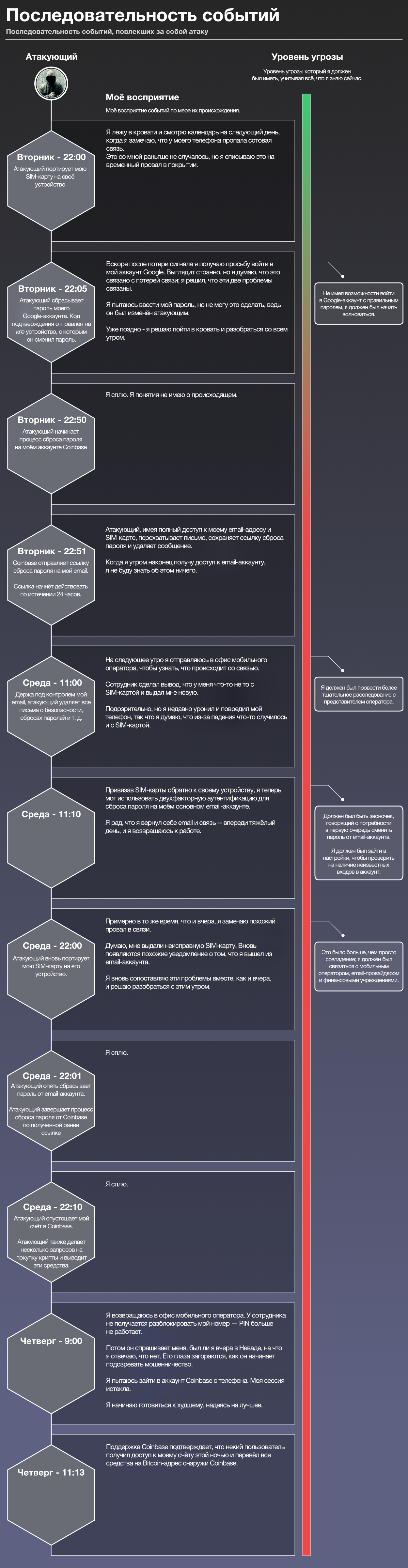

Para entender melhor como o ataque ocorre e ver seu escopo, vamos mergulhar na linha do tempo desse ataque. Quero mostrar como o ataque foi realizado, o que estava ocorrendo no momento e o que você pode fazer para se proteger em caso de tais sintomas.

A linha do tempo é dividida em quatro partes:

- O que eu experimentei: como os eventos aconteceram do meu ponto de vista - se você experimenta algo assim, provavelmente está sob ataque.

- O que o atacante fez: as táticas que o atacante usou para obter acesso à minha conta Coinbase.

- Nível de ameaça percebida: o significado que atribui aos eventos.

- Nível de ameaça desejado: o significado que eu teria que atribuir aos eventos.

Lição aprendida e recomendações

Foi a lição mais cara da minha vida. Perdi uma parte significativa do meu capital em 24 horas; irrevogavelmente. Aqui estão algumas dicas para ajudar outras pessoas a se protegerem melhor:

- Use uma carteira física para criptomoeda: transfira seus estoques criptográficos para uma carteira física / armazenamento / carteira offline com várias assinaturas sempre que você não concluir transações. Não deixe fundos em trocas. Eu percebi a Coinbase como uma conta bancária, mas você não terá saída em caso de ataque. Eu sabia sobre esses riscos, mas nunca pensei que algo assim pudesse acontecer comigo. Lamento muito não ter tomado medidas mais sérias para garantir a segurança da minha cripta.

- A autenticação de dois fatores com base no SMS não é suficiente: não importa o que você deseja proteger na rede, mude para a proteção de hardware (por exemplo, algo físico que um invasor precisará obter para iniciar um ataque). Embora o Google Authenticator ou Authy possa transformar seu telefone em um tipo de proteção de hardware, eu recomendaria ir mais longe. Obtenha um YubiKey que você controla fisicamente e que não pode ser substituído.

- Reduza sua presença on-line: supere o desejo de compartilhar desnecessariamente informações pessoais que possam identificá-lo (data de nascimento, local, fotos com dados geográficos etc.). Todo esse tipo de dados públicos pode ser um truque para você no futuro em caso de ataque .

- Google Voice 2FA: em alguns casos, o serviço pode não suportar autenticação de dois fatores por hardware, dependendo de mensagens SMS mais fracas. Seria uma boa ideia criar um número de telefone virtual no Google Voice (que não pode ser portado) e usá-lo como um número para autenticação de dois fatores. (nota do tradutor: esse método funciona apenas nos EUA)

- Crie um endereço de email secundário: em vez de vincular tudo a um endereço, crie um endereço de email secundário para contas críticas (bancos, redes sociais, trocas de criptomoedas ...) Não use esse endereço para mais nada e mantenha-o em segredo . Lembre-se de proteger esse endereço com qualquer forma de autenticação de dois fatores.

- Gerenciador de senhas offline: use um gerenciador de senhas. Melhor ainda, use um gerenciador de senhas offline, como o Armazenamento de Senhas. O Irvik tem uma excelente comparação de diferentes gerenciadores de senhas , além de recomendações para os mais experientes em termos técnicos.

Quanto aos comentários dos leitores ...

Dadas as práticas de segurança do meu dispositivo, provavelmente mereço ser invadido - eu entendo isso. Isso não facilita, e a condenação apenas erode o significado da história, que consiste em:

- Deixe os outros saberem como é fácil colocar em risco.

- Use o conhecimento e as recomendações que você recebeu para priorizar a segurança de sua identidade online.

Não consigo parar de pensar em coisas pequenas e simples que eu poderia fazer para me proteger. Minha cabeça está cheia de pensamentos sobre "e se ..."

No entanto, esses pensamentos estão correlacionados lado a lado com dois sentimentos que se cruzam - preguiça e preconceito de sobrevivência. Nunca levei minha segurança online a sério porque nunca sofri um ataque. E embora eu entendesse meus riscos, fiquei com preguiça de proteger meus bens com o rigor adequado.

Peço que você aprenda com esses erros.