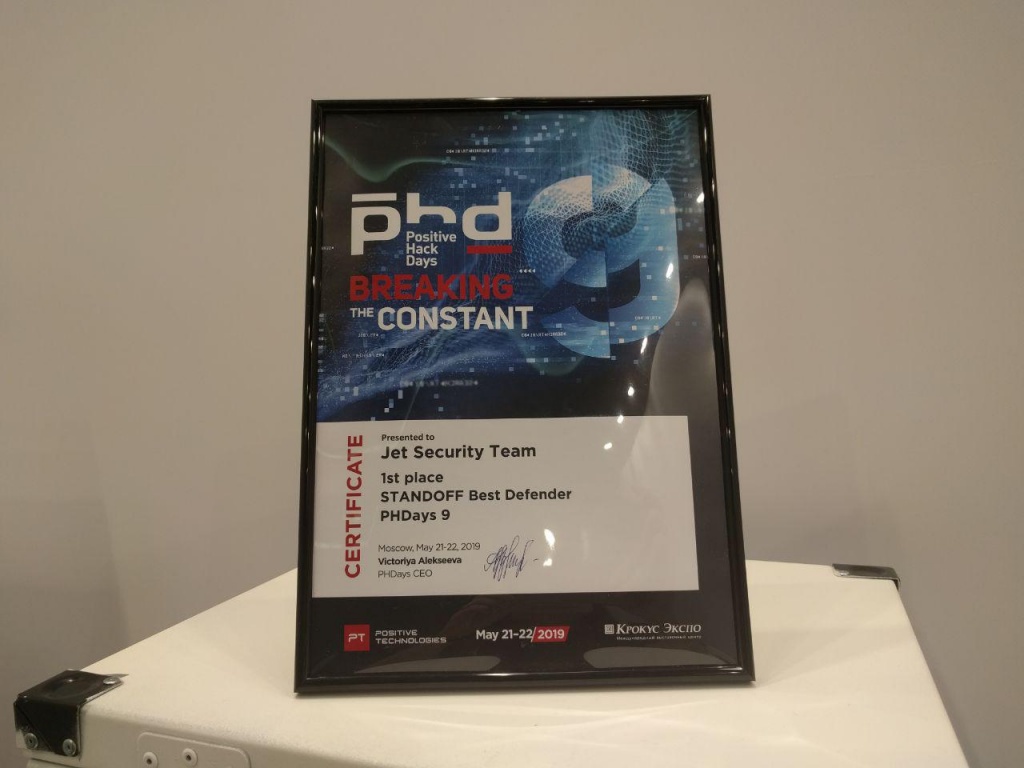

Pelo terceiro ano consecutivo, os maiores especialistas em Segurança da Informação da Jet Infosystems participaram do The Standoff da PHDays. Nossa equipe de segurança de jatos e nossa equipe antifraude lutaram lado a lado: a batalha cibernética durou sem parar por até 28 horas! De acordo com os resultados do “Confronto”, nossos defensores se tornaram os melhores, não permitindo que os atacantes “invadissem” a cidade inteira!

Este ano, o “Confronto” foi bastante grande: 18 equipes atacantes (mais de 250 pessoas!), 5 equipes clássicas de defesa, equipe antifraude e 3 SOC.

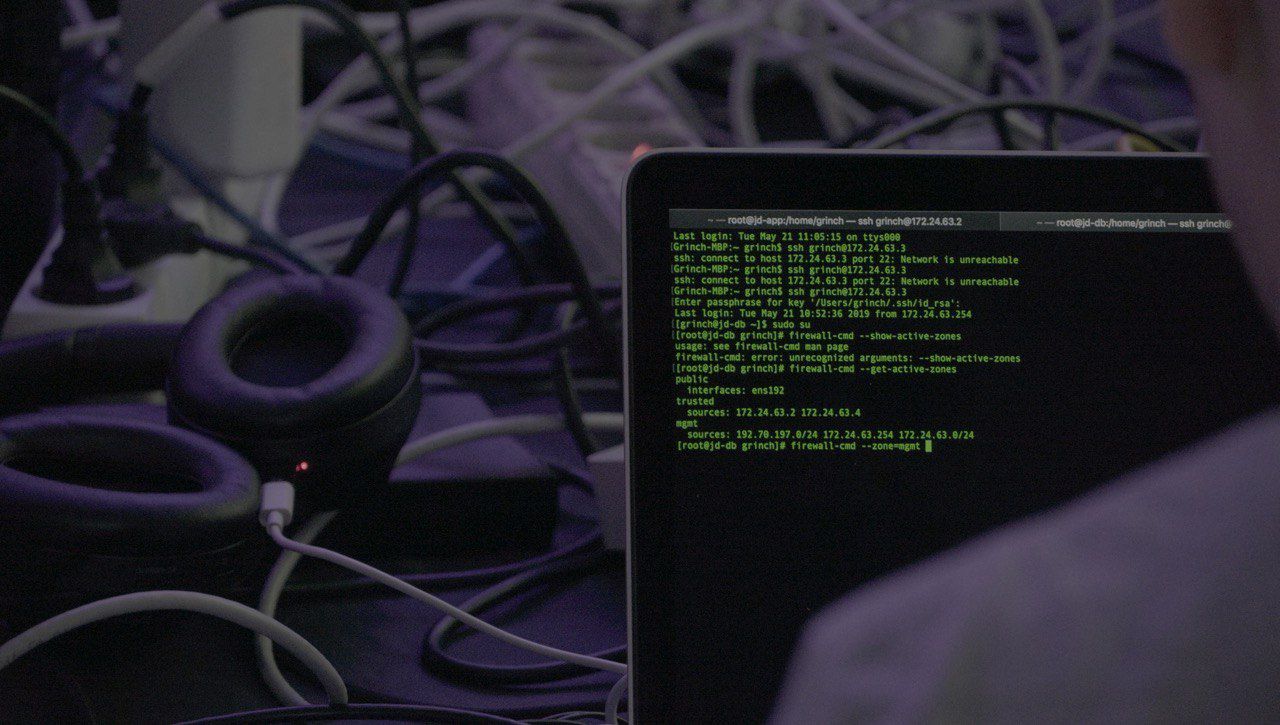

Por 28 horas, os atacantes atacaram a infraestrutura virtual (sobre a qual eles escreverão com mais detalhes em Habré). Foram utilizadas explorações comuns e vulnerabilidades de infraestrutura de 0 dia. Os defensores identificaram rapidamente ataques e corrigiram vulnerabilidades em tempo real.

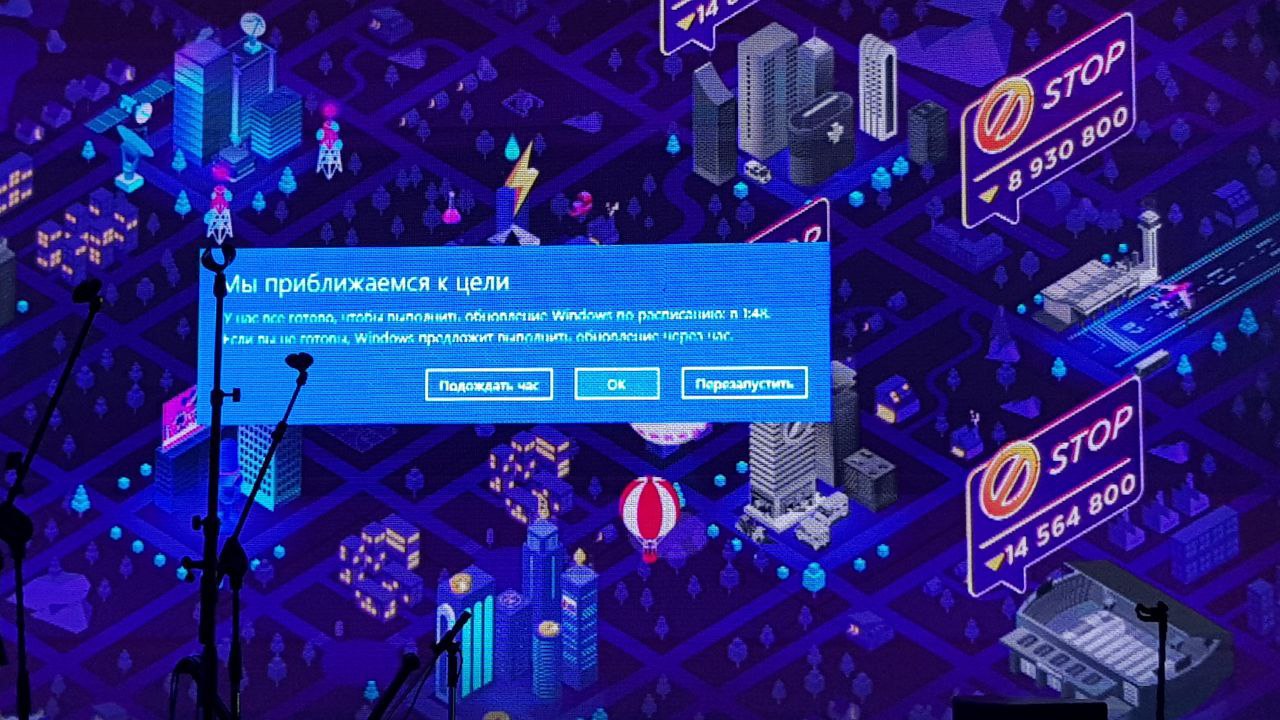

Os atacantes não se limitaram a isso, usando técnicas de engenharia social para ficar atrás dos defensores:

A luta foi muito intensa, foram utilizados quaisquer meios técnicos e analógicos:

Apesar disso, a equipe de segurança do jato e a equipe antifraude do jato resistiram adequadamente aos ataques, e os hackers não conseguiram pegar um único "público" - unidades de moeda virtual do banco.

A equipe de segurança do jato derrotou as equipes de defesa, repugnando teimosamente as muitas tentativas do invasor de invadir a infraestrutura do escritório da empresa de transporte marítimo a ele confiada. Pela primeira vez, a equipe consistiu de especialistas do Centro de Resposta e Monitoramento de Segurança da Informação Jet CSIRT, que monitoraram de perto cada incidente e bloquearam atempadamente quaisquer ameaças.

Para os defensores, o formato do evento mudou um pouco. Anteriormente, todos tinham diferentes objetos de proteção (telecomunicações, escritório, sistema de controle automatizado de processos) e era difícil compará-los diretamente, mas agora para todas as equipes de defesa os organizadores preparavam quase as mesmas infraestruturas e introduziam uma única classificação. Definitivamente, isso contribuiu para impulsionar nossa equipe à vitória.

Para nós, o objeto da proteção mudou. Se antes era um sistema automatizado de controle de processos e a “superfície de ataque” condicional era pequena, agora defendíamos o escritório. Havia intercâmbio com o OWA, um servidor VPN, um servidor de terminal exposto fora, muitos serviços web, telefonia etc.

Por tradição, os organizadores fornecem acesso ao objeto de proteção no final de abril. Este ano, o acesso foi concedido em 26 de abril. Além disso, por tradição, geralmente é introduzida uma moratória sobre o trabalho dos defensores cerca de uma semana antes do "Confronto". Consequentemente, a equipe de proteção geralmente tem pouco mais de duas semanas para estudar o objeto, desenvolver uma estratégia de proteção, implantar SZI, configurar, depurar etc. Dadas as férias de maio, as férias pré-planejadas da equipe, isso também aumentou a motivação e nos estimulou a vencer.

Ilya Sapunov, capitão da equipe de segurança a jato.

Sob os termos da competição, a equipe antifraude a jato não foi classificada entre as equipes defensoras clássicas devido às peculiaridades da decisão antifraude. Colegas fora do programa de competição mais uma vez mostraram a classe mais alta de proteção bancária na cidade virtual F, sem perder um único ataque dos atacantes!

Este ano, os ataques de invasores se tornaram menos ativos, mas mais ponderados. Os invasores pararam de enviar aleatoriamente um grande número de operações, selecionaram muito as senhas, protegeram as contas roubadas, tentaram disfarçar suas operações como robôs bancários. No entanto, isso não trouxe sucesso cumulativo e eles nem tentaram sacar dinheiro através de outros serviços, como telecomunicações.

Alexey Sizov, capitão da equipe Jet Antifraud.

Os atacantes tiveram dificuldade, mas, apesar das complexas vulnerabilidades e oposição da defesa, mostraram um resultado decente:

O dia começou quando as digitalizações do MassScan nos foram entregues às 9h45. Isso marcou o início do nosso trabalho, imediatamente escrevemos todos os hosts com uma porta 445 aberta e, exatamente às 10h00, lançamos o verificador metasplit pronto para MS17-010. Havia um host vulnerável na rede bigbrogroup.phd. Nos primeiros 10 minutos, exploramos a vulnerabilidade, corrigimos, consolidamos no sistema e recebemos um token de domínio do administrador. Nesse domínio, como em todos os outros abaixo, a opção de criptografia reversível foi ativada, o que permitiu extrair todas as senhas do ntds.dit e enviá-las para verificação.

Mais tarde, às 18h00, obtivemos acesso ao domínio CF-Media, explorando a vulnerabilidade em Nagios e escalando o caminho não citado em um dos scripts sudo. Depois disso, usando a reutilização de senha, conseguimos um administrador local em um dos computadores de domínio do CF-Media. O caminho adicional da operação foi semelhante ao primeiro domínio.

À noite, fomos capazes de entender o princípio de operação de vários sistemas automatizados de controle de processos, o que nos permitiu assumir o controle de 2 skads e concluir 2 tarefas no segmento de produção. Em particular, desligamos a iluminação externa e organizamos derramamentos de óleo do armazenamento de óleo. Também instalamos o mineiro em todos os servidores e estações de trabalho controlados por nós; no total, nossa botnet ficou em cerca de 30 a 45 hosts. Durante todo esse tempo, quebramos simultaneamente segmentos protegidos, mas a cada vez que recebíamos o RCE, os defensores simplesmente abandonavam o serviço e não o atendiam mais.

Às 12h15, eles nos anunciaram os resultados do OSINT e distribuíram várias contas de domínio. Alguns defensores no momento simplesmente abandonaram o OWA e a VPN. Alguns tentaram realmente proteger seus serviços. Uma dessas empresas era a saúde, cujos advogados nos permitiram conectar via VPN e operar o MS17-010. E para nossa surpresa, o domínio novamente teve criptografia reversível. O resultado - mais um milhão e meio de público e uma vitória confiante na competição.

Vitaly Malkin, chefe de análise de segurança da Informzashita, capitão True0xA3 (os vencedores dos atacantes prometeram escrever uma análise detalhada da competição, espere Habré).

Em meu nome, quero observar que a luta foi séria, literalmente até as últimas horas que a intriga continuou - as equipes CARK e SNIFF & WATCH não deixaram os vencedores relaxarem, e qualquer insignificante ou "Coringa" na manga poderia afetar o resultado.

Foi uma batalha épica e estou feliz pela merecida vitória de meus colegas.