Máquina de desenho no trabalho, © axisdraw.com

Máquina de desenho no trabalho, © axisdraw.comUma assinatura eletrônica na Rússia apareceu pela primeira vez em janeiro de 2002, juntamente com a adoção da primeira lei "Sobre assinatura digital eletrônica" (

1-FZ ). Então, 9 anos depois, em abril de 2011, uma nova lei "Sobre assinaturas eletrônicas" (

63-FZ ) apareceu. Depois de mais oito anos, no início do verão de 2019, começaram a aparecer na mídia publicações assustadoras sobre como

eles roubam apartamentos usando assinaturas eletrônicas , como os fraudadores

registram empresas fictícias para cidadãos inocentes e

assim por diante .

Vamos tentar entender os problemas existentes sem emoções desnecessárias e pensar em como corrigi-los.

Prefácio

- Este artigo se concentrará apenas em assinaturas eletrônicas qualificadas aprimoradas (a seguir denominadas assinatura eletrônica).

- Onde quer que as autoridades de certificação sejam mencionadas, elas são autoridades de certificação credenciadas.

- Para simplificar a percepção, o artigo usa parcialmente termos “populares” em vez de conceitos legais estritos.

Parte 1 - Questões de Legislação

Problema nº 1 - Identificação de clientes por autoridades de certificação

© Yandex.Pictures

Do ponto de vista da segurança da informação, todos os incidentes listados no início do artigo ocorreram como resultado da

identificação insuficiente pelos funcionários dos centros de certificação de seus clientes . Mas por que isso está acontecendo em organizações que exigem

a licença FSB da Rússia e a

acreditação do Ministério das Comunicações para o seu trabalho?

A resposta é simples: as autoridades de certificação ganham com o número de assinaturas eletrônicas vendidas. Procedimentos mais rigorosos de identificação de clientes reduzirão seus lucros.

Todas as pessoas querem que tudo seja simples, rápido, gratuito e sem esforço. Quando essa pessoa entra em contato com o centro de certificação, ele deseja receber instantaneamente uma assinatura eletrônica, para que não seja roubada e sem senhas ou outras bobagens. A pessoa que recebe a assinatura, em regra, a recebe não por si mesma, mas pelo diretor ou contador da empresa em que trabalha. Além de obter uma assinatura, uma pessoa tem muitas coisas para fazer. Se uma pessoa é informada de que a procuração pela qual deseja receber uma assinatura deve ser reconhecida em cartório, a pessoa considera isso uma terrível burocracia. Da próxima vez, quando uma pessoa quiser obter uma nova assinatura eletrônica, ela tentará se inscrever em outro centro de certificação mais "orientado para o cliente".

Assim, temos uma situação em que não é rentável ser o centro de certificação certo, conduzindo uma identificação estrita do cliente. Sempre haverá outro centro de certificação relacionado a esse problema com menos reverência, o que atrairá clientes preguiçosos.

A emissão de certificados falsos por criminosos cibernéticos não é um problema de nenhum centro de certificação específico, mas uma crise sistêmica do nível da legislação federal. Você pode dizer ainda mais - esse é um problema global (exemplos

aqui e

aqui ) da própria tecnologia

PKI , subjacente à lei.

Problema nº 2 - Restringindo o uso de assinaturas eletrônicas

As assinaturas eletrônicas, como qualquer outra tecnologia, passam por certos ciclos de desenvolvimento. A lei atual “Sobre assinaturas eletrônicas” é a lei do estágio de popularização da tecnologia (as assinaturas eletrônicas já são usadas pela sociedade, mas sua penetração ainda está longe de ser universal). Como conseqüência disso, a lei é mais orientada ao caráter de massa do que à segurança das assinaturas eletrônicas.

O único mecanismo para restringir o uso de assinaturas eletrônicas é dado no

parágrafo 4º do art. 11 63-FZ . Afirma, em particular, que uma assinatura eletrônica qualificada deve ser usada de acordo com as restrições especificadas no certificado da chave de assinatura. Infelizmente, essa redação não proíbe completamente a emissão e o uso de uma assinatura eletrônica, como resultado dos cidadãos que nunca a emitiram sofrem de uma assinatura eletrônica (por exemplo, vítimas de incidentes citados no início do artigo).

O problema particularmente agudo das restrições ao uso de assinaturas eletrônicas diz respeito aos funcionários.

No momento, eles são forçados a sacrificar a segurança pessoal em prol dos interesses do empregador. Isso, em particular, se manifesta no fato de que a assinatura eletrônica que lhes foi emitida para atender às necessidades da empresa pode ser usada contra seus interesses pessoais, por exemplo, para registrar ilegalmente um apartamento em Rosreestr.

O problema é agravado pelo fato de que o número de pessoas que podem ter acesso a uma assinatura eletrônica de um funcionário é difícil de limitar e praticamente não depende da vontade do proprietário da assinatura. Exemplos de pessoas que podem ser disponibilizadas para assinatura eletrônica de um funcionário incluem:

- administradores de meios de proteção de informações criptográficas (CIP), responsáveis pela emissão de chaves criptográficas, incluindo chaves de assinatura eletrônica;

- Trabalhadores de TI configurando sistemas de informação para usar assinaturas eletrônicas;

- auditores que conduzem uma auditoria da organização (por exemplo, agentes penitenciários);

- funcionários de órgãos de controle estatal que executam medidas de controle em relação à organização;

- agentes da lei que conduzem medidas operacionais de investigação contra a empresa empregadora;

- uma equipe de gerentes de falências que administram a empresa se ela iniciou um processo de falência;

- e, infelizmente, outras pessoas.

Edição 3 - Aviso de liberação de assinatura eletrônica recebida

(c) m / f "Três de Prostokvashino"

(c) m / f "Três de Prostokvashino"Incidentes envolvendo o uso indevido de assinaturas eletrônicas são inerentemente muito semelhantes aos roubos cibernéticos realizados por criminosos cibernéticos através do sistema de banco de clientes da Internet. Nos dois casos, os atacantes, tendo apreendido as informações de autenticação da vítima, realizaram ações ilegalmente significativas em seu nome: removeram dinheiro da conta, emitiram empréstimos, firmas registradas de um dia etc.

Uma das maneiras eficazes de reduzir os danos causados por roubos cibernéticos é oferecer aos bancos a oportunidade de seus clientes lutarem por sua própria segurança. Qualquer cliente que utilize o serviço de notificação em transações da conta (por exemplo, informações por SMS) pode detectar independentemente uma operação não autorizada e bloquear a conta para minimizar os danos.

A atual Lei de Assinaturas Eletrônicas não fornece essas formas de proteção. Não há mecanismos para notificar o proprietário da emissão de assinaturas eletrônicas em seu nome.

Problema nº 4 - Regras para o uso do CIPF

(c) Yandex.PicturesA estrutura legal atual que governa o uso de assinaturas eletrônicas contém um requisito de segurança que pode ter o efeito oposto e estabelecer um precedente para contestar a assinatura. Vamos tomá-lo em ordem.

P.p. 2. Artigo 4, cláusula 5 63- estabelece os requisitos para uma assinatura eletrônica qualificada:

"os meios de assinatura eletrônica são usados para criar e verificar uma assinatura eletrônica, com confirmação de conformidade com os requisitos estabelecidos de acordo com esta Lei Federal".Os requisitos especificados para assinatura eletrônica estão definidos na

Ordem do Serviço de Segurança Federal da Federação Russa de 27 de dezembro de 2011 N 796 . O parágrafo 6 deste documento declara que os meios de assinatura eletrônica (e essa é uma medida de proteção de informações criptográficas) devem ser operados de acordo com a

PKZ-2005 . Por sua vez, foi registrado que os meios de assinatura eletrônica (CIP) deveriam ser

operados de acordo com as regras de uso (documentação técnica) .

Isso levanta imediatamente a questão de saber se uma assinatura eletrônica será considerada qualificada se for feita usando um certificado certificado de proteção de informações criptográficas, que não seja operado em total conformidade com os termos de uso (documentação técnica).

A legislação não contém uma resposta definitiva para esta pergunta. Consequentemente, dada a

competitividade dos procedimentos legais russos , decisões diametralmente opostas serão tomadas em casos semelhantes, o que pode levar a uma diminuição da confiança na assinatura eletrônica e torná-la mais vulnerável a ataques de repúdio.

Para ilustrar esse problema, consideramos a situação que geralmente ocorre quando certificados qualificados de chaves de assinatura são recebidos nos centros de certificação. Sua essência é que o período de validade do certificado pode ser determinado em 5 anos e o período de validade da chave privada (extensão PrivateKeyUsagePeriod OID 2.5.29.16) em 1 ano e 3 meses. Surge a questão de saber se uma assinatura eletrônica criada para o terceiro ano de existência desse certificado será reconhecida como qualificada.

Problema nº 5 - Padronização da assinatura eletrônica

(c) Yandex.Pictures

(c) Yandex.PicturesSe você já encontrou a configuração de computadores para a implementação de gerenciamento de documentos eletrônicos legalmente significativo com o estado. órgãos, você provavelmente se lembra do inferno que surge. Versões de malabarismo de provedores de criptografia, navegadores e plugins, como resultado do qual o sistema começa a funcionar de alguma forma, não se prestam a uma explicação científica. Essa ação é mais como a dança de um xamã, invocando os espíritos de uma tempestade, terra e fogo em um incêndio noturno.

Ao mesmo tempo, a alegria de uma instalação bem-sucedida é rapidamente substituída por uma depressão terrível quando se descobre que o funcionário para quem a instalação foi executada precisa enviar relatórios para outro estado. órgão. E há o seu próprio sistema de proteção de informações criptográficas, suas próprias chaves e, em geral, suas próprias. Bem, é claro, a cereja no topo do bolo é o fato de que dois certificados de proteção de informações criptográficas em um computador, em princípio, não se dão bem.

Assim, a falta de padronização e compatibilidade entre os sistemas de proteção de informações criptográficas usadas para gerar e verificar assinaturas eletrônicas qualificadas pode ser adicionada com segurança aos problemas da lei atual.

O Decreto do Governo da Federação Russa de 09.02.2012 N 111 “A assinatura eletrônica usada pelas autoridades executivas e pelas autoridades locais na organização da interação eletrônica entre si, no procedimento para seu uso e no estabelecimento de requisitos para garantir a compatibilidade dos meios de assinatura eletrônica” não conta, uma vez que se aplica apenas à cooperação entre agências e, de fato, não fornece detalhes específicos.

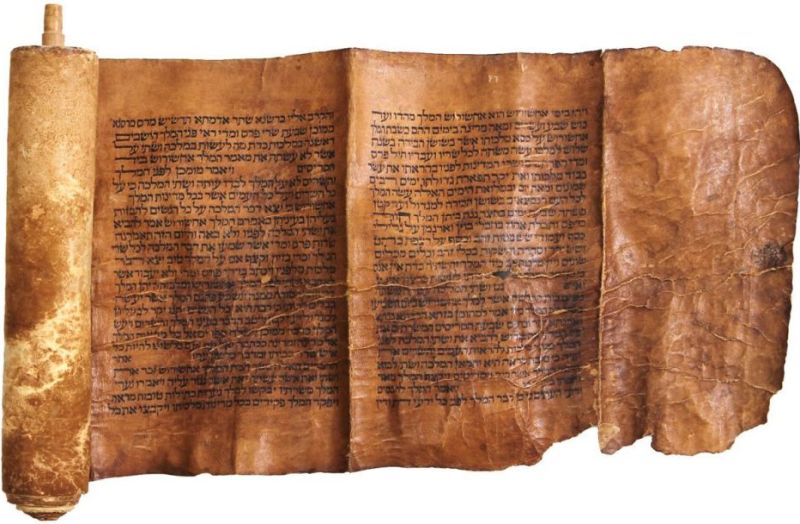

Edição 6 - Assinaturas antigas

(c) Yandex.Pictures

(c) Yandex.PicturesVamos perguntar o que acontecerá com o documento assinado por assinatura eletrônica em 30 anos e em 100 anos? De onde são as datas? É simples: as transações imobiliárias são caracterizadas pela propriedade a longo prazo da propriedade. É por isso que 30 anos e 100 anos não é o limite. Por exemplo, Alexandre II vendeu o Alasca para a América em 1867, ou seja, 152 anos atrás.

Mas voltando à assinatura eletrônica. Do ponto de vista da tecnologia, sua força é baseada nas propriedades matemáticas dos algoritmos criptográficos subjacentes a ela. Ao mesmo tempo, a estabilidade dos próprios algoritmos é baseada apenas na ignorância de métodos eficazes de hackers. Longe do fato de que esses métodos não são, ou que não aparecerão após 37 minutos. Por exemplo, na era da venda do Alasca,

a cifra de Vizhener era considerada invulnerável, e agora os estudantes a estão quebrando nos primeiros laboratórios de criptografia.

A pilha atual de algoritmos criptográficos usados para assinatura eletrônica na Rússia é baseada no

GOST R 34.10-2012 ,

GOST R 34.11-2012 ,

GOST 34.12-2015 e em um número ilimitado de

recomendações para padronização e algoritmos de satélite . O que acontecerá com eles em 30 anos? Acredita-se que

nem tudo está ótimo com eles agora.

O problema de vulnerabilidade em algoritmos e assinaturas eletrônicas não é puramente hipotético. A prática mundial já enfrentou coisas semelhantes, por exemplo, a

vulnerabilidade do

ROCA .

Assim, outro problema da lei é a falta de regulamentação que visa manter o significado legal a longo prazo dos documentos eletrônicos.

Problema número 7 - "ataque de volta ao futuro"

(c) histórias de filmes de Alexander Rowe

(c) histórias de filmes de Alexander RoweEsse ataque é, talvez, uma parte importante no coração do gerenciamento de documentos eletrônicos, que usa apenas uma assinatura eletrônica para certificar documentos.

O problema é que, ao manipular a data de formação da assinatura eletrônica, o invasor pode conseguir o reconhecimento de uma assinatura falsa e a negação de legitimidade.

Exemplo 1 - reconhecimento de uma assinatura falsaHavia Yaropolk e ele liderou o artel de artesãos de pedra no exterior. A pedido de seu cliente, Vsevolod, ele decidiu simplificar a troca de papel danificado e emitiu para si um certificado qualificado de assinatura eletrônica.

Yaropolk e Vsevolod concordaram que, em vez de pergaminhos em papel manuscritos, enviarão arquivos de e-mail entre si, compilados no MS Word e assinados eletronicamente com os certificados CryptoPRO e CryptoARM. Seguindo as instruções dos magos, incluindo aqueles que o conhecem, eles decidiram escrever a data de assinatura dos documentos em arquivos eletrônicos antes de serem certificados.

Escrevemos tudo isso em pergaminho e selamos com nossas assinaturas, chamando este documento de “Contrato de Gerenciamento Eletrônico de Documentos”.

Quanto tempo, quanto tempo eles trabalharam de acordo com esse esquema. Mas então a ganância é espremida por um pesado sapo Vsevolod, lançando pensamentos sombrios de que ele paga muito caro a Yaropolk. Pensamentos amargos começaram a atormentar Vsevolod de diferentes maneiras: privação do sono, mas estragou o clima.

Vsevolod decidiu com tristeza recorrer ao feiticeiro local, a quem Baba Yaga ligou. Por uma taxa, Vsevolod pensou generosamente sobre a chave privada da assinatura eletrônica de Yaropolk para roubar. Como você sabe, essa chave estava contida em um dispositivo no exterior, um ovo semelhante a um token USB, constantemente preso na parte de trás do computador.

Pelo plano de sua astúcia, Vsevolod contratou uma prostituta de olhos castanhos, para que ela estrague a mente de Yaropolk com seus feitiços amorosos e se incomode em ir para o reino distante.

Enquanto viaja para Yaropolk com uma prostituta se divertindo, Vsevolod se escondeu secretamente nas enfermarias de pedra branca e um dispositivo parecido com um ovo contendo a chave de Yaropolk, ele o retirou da parte de trás do computador e fugiu com ele.

Mas Vsevolod não sabia que, antes de partir para o seu Yaropolk, pediu ao guarda que colocasse seus encantos em seus aposentos. Esses feitiços funcionaram e enviaram um sinal para o esquadrão da cidade. Chegando ao local e não encontrando os vilões dos ferozes, os guerreiros dos servos de Yaropolk chamaram para verificar se algum bem foi roubado. O funcionário de Yaropolk descobriu o desaparecimento do "ovo" da chave preciosa que continha a assinatura eletrônica. Atento aos convênios dos Magos, ele imediatamente se voltou para os mestres de que eles haviam feito o “ovo” para que pudessem destruir os “ovos” com seus feitiços. Os mestres, seguindo os preceitos de seus ancestrais, adicionaram o certificado de assinatura eletrônica de Yaropolk à lista de certificados revogados e ordenaram que Yaropolk não usasse o "ovo", mesmo que fosse encontrado, e que ele iria buscar um novo "ovo" para eles, obter uma nova assinatura eletrônica .

Vsevolod aprendeu tudo isso e ficou ainda mais triste. Ele foi com pensamentos pesados a Baba Yaga por conselhos sábios. Ao saber da tristeza de Vsevolod, Baba Yaga deu uma gargalhada e, rompendo, disse: “Isso não é um problema! E você precisa fazer o seguinte:

- Inicie o computador e traduza a data de três meses atrás, quando a chave de Yaropolk ainda estava em vigor.

- Escreva um novo documento e escreva que Yaropolk tomou muito dinheiro de você e compromete-se a doá-lo com juros em três meses.

- Como a data de assinatura do documento, indique a data que você terá no computador.

- Assine este documento com sua assinatura eletrônica e a assinatura de Yaropolk. ”

"Meu espírito sente", disse a velha, "que Yaropolk deixou a senha por padrão no ovo".

Vsevolod fez exatamente isso e, através da corte, pegou o dinheiro de Yaropolk aparentemente não visível.

Uma vez que, de acordo com o

parágrafo 2 do art. 11 63- :

“Uma assinatura eletrônica qualificada será considerada válida ... observando as seguintes condições: ... um certificado qualificado é válido no momento da assinatura do documento eletrônico (se houver informações confiáveis sobre o momento da assinatura do documento eletrônico) ou no dia da verificação da validade do certificado especificado, se o momento da assinatura do documento eletrônico o documento não está definido; " o documento era falso, compilado por Vsevolod, o juiz foi qualificado como juiz, pois recebeu a assinatura de Yaropolk e a data em que a assinatura foi formada coincidiu com o período em que a assinatura era válida. Yaropolk não pôde contestar esta maldita data, porque de acordo com todas as regras do "Acordo sobre gerenciamento de documentos eletrônicos" foi definido.

Exemplo 2 - negação de uma assinatura legítimaFrustrado com a terrível tragédia, que vale muito dinheiro, Yaropolk decidiu se vingar de Vsevolod, tanto que com a mesma moeda, com justiça.

Yaropolk começou a ler as escrituras que continham a Lei 63-FZ. Eu li, li ... e adormeci. , . , , : « , ...». , , .

, , , , , , . , , , , .

, , « » : . , , , , , . , . .

.

, «» , «» , . , «» .

, , . , . , , . , .

, . : « , „“ ».

, , , « ».

, , , , , , .

.2 . 11 63- :

« … :… ( ) , »., , , .

2 —

vs.

« », . , « » ( ).

, , .

— , . — — . , .

, , . ?

— , . : . ?

- . :

, , , . , , .

, , . , , , .

, , . , : , . , — .

, .

№ 1 (« »)

. , — , — «». , .

, .

:

- ( ), — , , .

- . . , - , .

- , , , . , , , .

. , , , . , :

- -, (, , ...) - : , .

- -, , .

- -, , / .

, . . , . , , , .

. , :

- ( ).

- , :

- ( ) 3 ( ) .

, . , . , , :

- . , .

- . , .

- . , ( ?).

. , , — .

, SIM-, «».

№ 2 (« »)

A tecnologia PKI não contém maneiras de limitar a emissão e o uso de assinaturas eletrônicas. Entendeu-se que, se uma pessoa não precisa disso, simplesmente não a elabora. Se a assinatura eletrônica foi roubada, o proprietário entra em contato imediatamente com o centro de certificação e pede para ser bloqueado. A assinatura é bloqueada adicionando o certificado da chave de verificação da assinatura à lista de certificados revogados (lista de revogação de certificado, doravante -

CRL ) com a data e o motivo do bloqueio.

No momento da verificação da assinatura eletrônica sob o documento, a data de sua formação é analisada. Se essa data for posterior ou igual à data do bloqueio, a assinatura desse documento será inválida.

Assim, a CRL é um elemento central da tecnologia PKI responsável por confiar nas assinaturas eletrônicas emitidas. Não há oportunidade de influenciar assinaturas eletrônicas "não lançadas" via CRL.

Portanto, para corrigir o problema considerado na lei, a tecnologia PKI precisa ser mais desenvolvida. Além disso, essas melhorias devem ser realizadas considerando a compatibilidade com os sistemas de gerenciamento de documentos eletrônicos existentes e em funcionamento.

Se na PKI clássica a árvore de confiança cresceu a partir da autoridade de certificação raiz, no caso da PKI do estado, o estado é a fonte central de confiança. Ele fornece uma infraestrutura de confiança na qual existem autoridades de certificação credenciadas.

O estado na pessoa do seu organismo autorizado deve aceitar solicitações de cidadãos (por exemplo, através do MFC ou "Serviços do Estado") contendo restrições à emissão e restrições ao uso de assinaturas eletrônicas. Os dados recebidos devem ser consolidados no recurso de informações do estado - “O Registro Unificado de restrições e proibições de uso de assinaturas eletrônicas”.

No nível da lei, as autoridades de certificação devem ser obrigadas a verificar esse recurso quanto a restrições estabelecidas no momento da emissão de uma assinatura eletrônica.

Se o registro proíbe a emissão de assinaturas eletrônicas, o centro de certificação deve se recusar a emitir solicitantes. Se o registro contiver restrições ao uso de assinaturas eletrônicas, elas deverão ser incluídas na assinatura eletrônica da chave de certificado de certificado emitida.

Sobre as restrições ao uso de assinaturas eletrônicas, é necessário falar mais.

O fato é que, apesar da menção deles no

parágrafo 4º do art. 11 63-FZ , esse mecanismo não está funcionando de fato, uma vez que o atual quadro legislativo não contém documentos que divulgam o princípio de seu funcionamento.

Nós corrigiremos essa desvantagem e consideraremos uma das opções possíveis para implementar restrições ao uso de assinaturas eletrônicas.

O primeiro passo é necessário desenvolver um modelo que descreva as restrições ao uso de assinaturas eletrônicas. O mais apropriado para esses propósitos seria um

modelo de acesso discricionário descrito usando listas de controle de acesso (

ACLs ).

A lista de controle de acesso para assinatura eletrônica deve conter uma lista de áreas nas quais a assinatura eletrônica pode ser usada para certificação de documentos ou em que a assinatura é proibida de usar. O problema é o que considerar essas "áreas".

Idealmente, devem ser sistemas de informação nos quais o gerenciamento eletrônico de documentos é realizado. Mas esse ideal é inatingível, pois exigirá a criação e manutenção de um registro global de sistemas de informação no estado. Se os sistemas de informação estaduais ou municipais ainda podem ser levados em consideração, os sistemas de informações das organizações comerciais não são passíveis de contabilidade em princípio - muitas empresas não sabem quais sistemas funcionam para elas.

Como alternativa, é possível distinguir entre o uso de assinaturas eletrônicas no nível dos assuntos das relações jurídicas, ou seja, indicar na própria assinatura eletrônica quais empresas (bem como indivíduos ou órgãos governamentais) podem usá-la e para as quais não. As entidades legais podem ser identificadas usando dados do Cadastro de Pessoa Jurídica do Estado Unificado, por exemplo, de acordo com a combinação dos valores TIN e OGRN. Um indivíduo pode ser identificado pela combinação de TIN e SNILS.

O mecanismo acima de controle de acesso (restrições do registro estadual) é global em todo o espaço de confiança formado pelo estado. As restrições acima devem ser levadas em consideração por todas as autoridades de certificação ao emitir quaisquer assinaturas eletrônicas.

Ao se inscrever no centro de certificação, o solicitante pode impor restrições adicionais (particulares) que restringem o escopo do uso de assinaturas eletrônicas. Isso garantirá a emissão de assinaturas eletrônicas com diferentes áreas de ação, que serão relevantes para a proteção das assinaturas dos funcionários.

A definição de restrições globais ao uso de assinaturas eletrônicas deve gerar a revogação de todas as assinaturas eletrônicas válidas, cujo escopo está além do que é permitido.

Solução para o problema nº 3 (“recebimento de notificação de emissão de assinatura eletrônica”)

Informar os cidadãos sobre a questão das assinaturas eletrônicas sobre eles talvez seja a mais simples de todas as tarefas dadas neste artigo. Pode ser resolvido da seguinte forma:

- As autoridades de certificação, emitindo uma assinatura eletrônica, enviam uma cópia do certificado ao organismo estadual autorizado.

- O organismo autorizado consolida todos os certificados recebidos no recurso de informações do estado - “O Registro Unificado de Certificados Qualificados de Chaves de Verificação de Assinatura Eletrônica”.

- Assuntos legais: pessoas jurídicas ou indivíduos - poderão descobrir sobre a emissão de assinaturas eletrônicas no portal de Serviços do Estado. Para melhorar a eficiência do portal, você pode fazer melhorias para assinar notificações para esses eventos.

É claro que nem todos conectaram os Serviços de Estado, mas, ao mesmo tempo, ninguém se preocupa em conectá-los, ainda mais por uma boa razão.

Solução para o problema nº 4 (“Regras para o uso do CIPF”)

© Yandex.PicturesAs modernas ferramentas de proteção de informações criptográficas podem fornecer proteção adequada somente se várias restrições estritas forem prescritas na documentação técnica. Por exemplo, para todas as ferramentas de proteção de informações criptográficas em execução em um computador com Windows, o requisito é definido para limpar o arquivo de paginação no desligamento. O não cumprimento deste requisito leva ao risco de roubo de chaves de assinatura eletrônica durante os períodos em que o computador está desligado.

Implementar esses requisitos ou não - inteiramente na área de responsabilidade do signatário. Geralmente, é impossível exercer o controle adequado do estado (já que o estado é um provedor de confiança) sobre o cumprimento desses requisitos. Mas, ao mesmo tempo, se a assinatura já foi colocada, o método de sua formação não deve afetar de maneira alguma seu reconhecimento e status.

Portanto, o quadro legislativo deve ser modernizado de forma a minimizar o risco de recusa em assinar ou alterar seu status devido à ação (ou inação) do signatário. Tais mudanças estão atrasadas, pois os documentos fundamentais que regem o uso de medidas de proteção de informações criptográficas (

PKZ-2005 ,

FAPSI 152 ) já estão obsoletos.

Solução para o problema nº 5 (“Padronização da assinatura eletrônica”)

© Yandex.PicturesA padronização dos meios de assinatura eletrônica deve garantir que os consumidores não se importem com a ferramenta padronizada de proteção de informações criptográficas usada.

A padronização deve ser:

- Arquitetura e estrutura do CIPF.

- APIs (Applied Program Interfaces) usadas para invocar funções CIPF e interagir com o ambiente de funcionamento de um recurso de criptografia (SFC).

- Formatos de informações importantes, diretórios de chaves públicas, listas de certificados confiáveis e revogados, mensagens de entrada e saída.

- Principais operadoras.

- Algoritmos e protocolos relacionados.

- Parâmetros de algoritmos e protocolos criptográficos.

No momento, os CIPFs são certificados em 6 classes: KS1, KS2, KS2, KV1, KV2, KA1. Cada classe define apenas ameaças que o sistema de proteção de informações criptográficas deve enfrentar, mas não estabelece requisitos de compatibilidade. Como resultado, duas criptomoedas, digamos, da classe KC1 são absolutamente incompatíveis entre si.

Dessa forma, dentro da estrutura de padronização, os perfis CIPF das classes correspondentes devem ser desenvolvidos, mas com restrições de compatibilidade e com referência a um ambiente operacional específico. Por exemplo, "Fornecedor criptográfico padronizado KC1, para funcionar no sistema operacional Windows 10".

Solucionando problemas nº 6 (“assinaturas antigas”) e nº 7 (“ataque ao futuro”)

© Yandex.PicturesOs problemas de assinaturas “antigas”, algoritmos criptográficos hackeados e fraude com as datas dos documentos de assinatura não podem ser resolvidos apenas com a ajuda de assinaturas eletrônicas.

Para eliminar essas deficiências, é necessário abstrair do uso banal de assinaturas eletrônicas e analisar o problema do ponto de vista do gerenciamento de documentos eletrônicos legalmente significativo em geral.

Aqui, a proteção fornecida pelos serviços de terceiros confiáveis pode ser adicionada à proteção fornecida pela assinatura eletrônica. Somente com a ajuda desses serviços é possível eliminar os problemas indicados.

Exemplos de serviços de terceiros confiáveis incluem:

- um serviço de carimbo de data / hora que permite definir de forma confiável a data para a formação de uma assinatura eletrônica;

- um serviço de entrega garantida de mensagens que permite estabelecer de maneira confiável o fato da transferência de documentos entre os participantes no gerenciamento eletrônico de documentos;

- serviço de notário eletrônico, que implementa as funções de um notário, mas com referência a documentos eletrônicos;

- o serviço de arquivamento e armazenamento a longo prazo de documentos eletrônicos, o que permite garantir a importância legal do documento, mesmo em condições de perda de força dos algoritmos criptográficos usados para gerar assinaturas eletrônicas;

- e outros

Obviamente, o uso desses serviços não será gratuito. Sua ampla introdução como requisitos obrigatórios pode afetar adversamente a popularização e o uso em massa do gerenciamento de documentos eletrônicos legalmente significativo na economia do país. Aqui, é necessária uma abordagem diferenciada, na qual, dependendo da importância dos documentos assinados, é estabelecido o uso obrigatório desses serviços. Exemplos de documentos especialmente significativos incluem documentos sobre transações imobiliárias, decisões judiciais, atos legislativos etc.

Posfácio

Então, encontramos alguns dos problemas da lei atual “Sobre assinaturas eletrônicas”. Existem muitos problemas, mas mesmo neste artigo não conseguimos considerar todos eles. Falamos sobre apenas uma, no entanto, a forma mais significativa de assinaturas eletrônicas - uma assinatura eletrônica aprimorada qualificada.

É importante perguntar se as assinaturas eletrônicas fazem mais bem do que mal.

Subjetivamente, muitos cidadãos não confiam em assinaturas eletrônicas, considerando que tudo o que está acontecendo no mundo digital pode ser facilmente falsificado. Parcialmente certo, mas qual é a alternativa? Assinatura manuscrita e documentos em papel?

Se no momento se soube de apenas dois casos de roubo de apartamentos usando uma assinatura eletrônica, o número de roubos semelhantes cometidos usando documentos em papel tradicionais excederá esse número em um fator de mil.

Nossa idéia da durabilidade de uma assinatura manuscrita é ilusória e beira o auto-engano. Não só pode ser falsificado por qualquer pessoa com habilidades motoras finas mais ou menos desenvolvidas, como também pode ser

reproduzido usando uma máquina .

Infelizmente, não há proteção absolutamente estável. Isso vale para assinaturas eletrônicas e manuscritas.

Quanto mais massivamente a assinatura eletrônica for usada, mais frequentemente eles tentarão falsificá-la (é ilegal usá-la). Isso é inevitável. Ainda assim, a porcentagem de uso legítimo de assinaturas eletrônicas está significativamente acima da porcentagem de ilegal, e o efeito positivo da lei excede o negativo.

É importante consertar rapidamente “buracos” na legislação, aumentando constantemente a barra de custos para os cibercriminosos cometerem um crime. Ao mesmo tempo, as próprias travas devem ser fáceis de implementar e eficazes.

Materiais adicionais