A censura na Internet está se tornando uma questão cada vez mais importante em todo o mundo. Isso leva a um aumento na "corrida armamentista" - órgãos estatais e empresas privadas em diferentes países procuram bloquear vários conteúdos e lutam para contornar essas restrições, enquanto desenvolvedores e pesquisadores procuram criar ferramentas eficazes para combater a censura.

Cientistas das universidades de Carnegie Mellon, Stanford University e SRI International realizaram um

experimento no qual desenvolveram um serviço especial para mascarar o uso do Tor, uma das ferramentas mais populares para contornar as fechaduras. Apresentamos a você uma história sobre o trabalho realizado pelos pesquisadores.

Tor vs locks

Tor fornece anonimato aos usuários através do uso de relés especiais - ou seja, servidores intermediários entre o usuário e o site de que ele precisa. Geralmente, existem vários relés entre o usuário e o site, cada um dos quais pode descriptografar apenas uma pequena quantidade de dados no pacote encaminhado - apenas o suficiente para encontrar o próximo ponto da cadeia e enviá-lo para lá. Como resultado, mesmo se os relés forem adicionados à cadeia controlada por intrusos ou censores, eles não poderão descobrir o destino e o destino do tráfego.

Como uma ferramenta anti-censura, o Tor funciona de maneira eficaz, mas os censores têm a opção de bloqueá-la completamente. O Irã e a China bloquearam campanhas com sucesso. Eles conseguiram identificar o tráfego do Tor examinando os handshakes TLS e outros recursos distintos do Tor.

Posteriormente, os desenvolvedores conseguiram adaptar o sistema para contornar os bloqueios. Os censores responderam bloqueando as conexões HTTPS para muitos sites, incluindo o Tor. Os desenvolvedores do projeto criaram o programa obfsproxy, que criptografa adicionalmente o tráfego. Esta competição está em andamento.

Dados iniciais da experiência

Os pesquisadores decidiram desenvolver uma ferramenta que mascara o uso do Tor para possibilitar seu uso mesmo em regiões onde o sistema está completamente bloqueado.

- Como premissas iniciais, os cientistas propuseram o seguinte:

- O censor controla um segmento interno isolado da rede que se conecta a uma Internet externa sem censura.

- As autoridades envolvidas no bloqueio controlam toda a infraestrutura de rede no segmento de rede censurado, mas não o software nos computadores dos usuários finais.

- O censor procura impedir que os usuários acessem materiais indesejáveis do ponto de vista dele, pressupõe-se que todos esses materiais estejam localizados em servidores fora do segmento de rede controlado.

- Os roteadores no perímetro deste segmento analisam os dados não criptografados de todos os pacotes para bloquear o conteúdo indesejado e impedir a penetração dos pacotes correspondentes dentro do perímetro.

- Todos os relés Tor estão localizados fora do perímetro.

Como isso funciona

Para mascarar o uso do Tor, os pesquisadores criaram a ferramenta StegoTorus. Seu principal objetivo é melhorar a capacidade do Tor de resistir à análise automatizada de protocolos. A ferramenta está localizada entre o cliente e o primeiro relé da cadeia, usa seu próprio protocolo de criptografia e módulos de esteganografia para dificultar a identificação do tráfego do Tor.

Na primeira etapa, um módulo chamado helicóptero entra em operação - ele converte o tráfego em uma sequência de blocos de vários comprimentos, que são enviados fora de ordem.

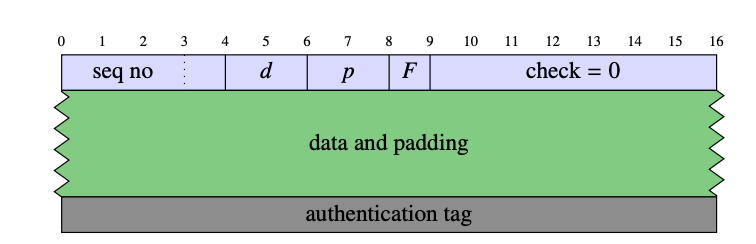

Os dados são criptografados usando o AES no modo GCM. O cabeçalho do bloco contém um número de sequência de 32 bits, dois campos de comprimento (d e p) - eles indicam a quantidade de dados, um campo especial F e um campo de verificação de 56 bits, cujo valor deve ser zero. O comprimento mínimo do bloco é 32 bytes e o máximo é 217 + 32 bytes. O comprimento é controlado por módulos de esteganografia.

Quando uma conexão é estabelecida, os primeiros bytes de informação são uma mensagem de handshake, com sua ajuda, o servidor entende se está lidando com uma conexão existente ou nova. Se a conexão pertencer a um novo link, o servidor responderá com handshake e cada um dos participantes na troca atribuirá chaves de sessão a ele. Além disso, o sistema implementa o mecanismo de repetição - é semelhante a destacar a chave da sessão, mas os blocos são usados em vez das mensagens de handshake. Esse mecanismo altera o número da sequência, mas não toca no ID do link.

Depois que os dois participantes da troca de dados enviaram e receberam o bloco fin, o link é fechado. Para se proteger contra ataques de repetição ou bloquear atrasos na entrega, os dois participantes devem lembrar o ID por quanto tempo após o fechamento.

O módulo interno de esteganografia oculta o tráfego Tor dentro do protocolo p2p - semelhante à operação do Skype com comunicações VoIP seguras. O módulo de esteganografia HTTP simula tráfego HTTP não criptografado. O sistema imita um usuário real com um navegador normal.

Resistência ao ataque

Para testar como o método proposto melhora a eficiência do Tor, os pesquisadores desenvolveram dois tipos de ataques.

O primeiro é isolar fluxos Tor de fluxos TCP com base nas características fundamentais do protocolo Tor - este é o método usado para bloquear o sistema de energia chinês. O segundo ataque é estudar os fluxos Tor já conhecidos para recuperar informações sobre quais sites o usuário visitou.

Os pesquisadores confirmaram a eficácia do primeiro tipo de ataque contra o "vanilla Tor" - para isso, eles coletaram vestígios de visitas a sites dos 10 principais Alexa.com vinte vezes por meio do habitual Tor, obfsproxy e StegoTorus com o módulo de esteganografia HTTP. O conjunto de dados CAIDA com dados na porta 80 foi usado como referência para comparação - quase certamente todas essas são conexões HTTP.

O experimento mostrou que calcular o Tor regular é bastante fácil. O protocolo Tor é muito específico e possui várias características fáceis de calcular - por exemplo, quando é usada, uma conexão TCP dura de 20 a 30 segundos. A ferramenta Obfsproxy também quase não esconde esses pontos óbvios. O StegoTorus, por sua vez, gera tráfego muito mais próximo da referência do CAIDA.

No caso de um ataque com o cálculo dos sites visitados, os pesquisadores compararam a probabilidade de divulgação desses dados no caso do "Vanilla Tor" e sua solução StegoTorus. Para avaliação, foi utilizada a escala

AUC (Area Under Curve). De acordo com os resultados da análise, verificou-se que, no caso do Tor usual sem proteção adicional, a probabilidade de divulgação de dados sobre os sites visitados é significativamente maior.

Conclusão

A história do confronto entre as autoridades dos países que censuram a Internet e os desenvolvedores de sistemas de desvio de bloqueio sugere que apenas medidas de proteção abrangentes podem ser eficazes. O uso de apenas uma ferramenta não pode garantir o acesso aos dados necessários e essas informações sobre como ignorar a trava não serão conhecidas pelos censores.

Portanto, ao usar qualquer ferramenta para garantir privacidade e acesso ao conteúdo, é importante não esquecer que não existem soluções ideais e, se possível, combinar métodos diferentes para obter a máxima eficiência.

Links e materiais úteis da Infatica :