Isenção de responsabilidade. Todos os eventos ocorreram em 2017. Todas as vulnerabilidades especificadas no artigo foram relatadas aos representantes da empresa o mais rápido possível, a partir do momento em que foram descobertas. Alguns recursos, para 2019, foram completamente atualizados (front-end e back-end).

O artigo é puramente informativo e educacional por natureza.Percorrendo as pastas antigas, deparei-me com as capturas de tela salvas que fiz para representantes de algumas empresas notórias em nosso mercado de TI financeira.

Tudo começou com o fato de que eu decidi mudar meu perfil de trabalho e me dedicar a um controle de qualidade ou profissão relacionada, mas não como um autodidata, mas para fazer isso na equipe de uma grande organização, para que eu tivesse alguém para aprender, trabalhar em equipe ...

Depois de postar o currículo, o Sberbank Technologies, o Bank of Discovery, sobre o qual contará uma pequena história, cruzou comigo.

Após o convite para o bate-papo, decidi ver o que existe nos domínios das empresas em busca de vulnerabilidades interessantes. É sempre bom ter um trunfo na manga nas negociações.

Sberbank

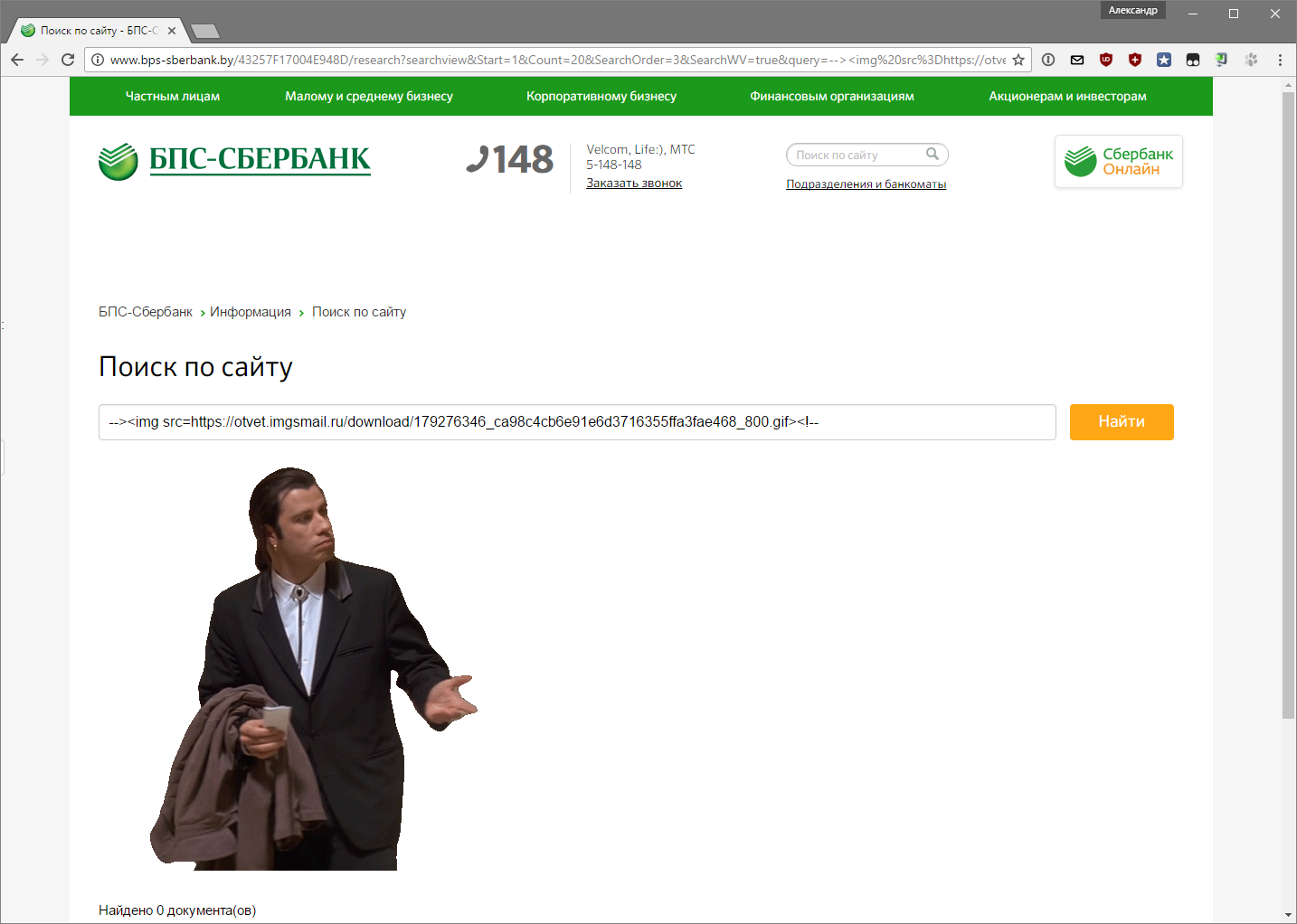

O Sberbank está associado principalmente à Rússia, mas possui filiais em outros países. Por isso, decidi seguir o caminho "simples". Quase duas tentativas depois, duas vulnerabilidades XSS passivas foram encontradas na interface da web do Sberbank da

Bielorrússia .

O erro das primeiras crianças não é verificar os dados recebidos do usuário. Como resultado, scripts entre sites no campo de pesquisa e formulário de login do Sberbank Online.

Um ponto separado no formulário de login do Sberbank Online é que, embora o formulário tenha transmitido valores por meio do POST, os scripts no servidor da Web processaram com êxito minha solicitação GET.

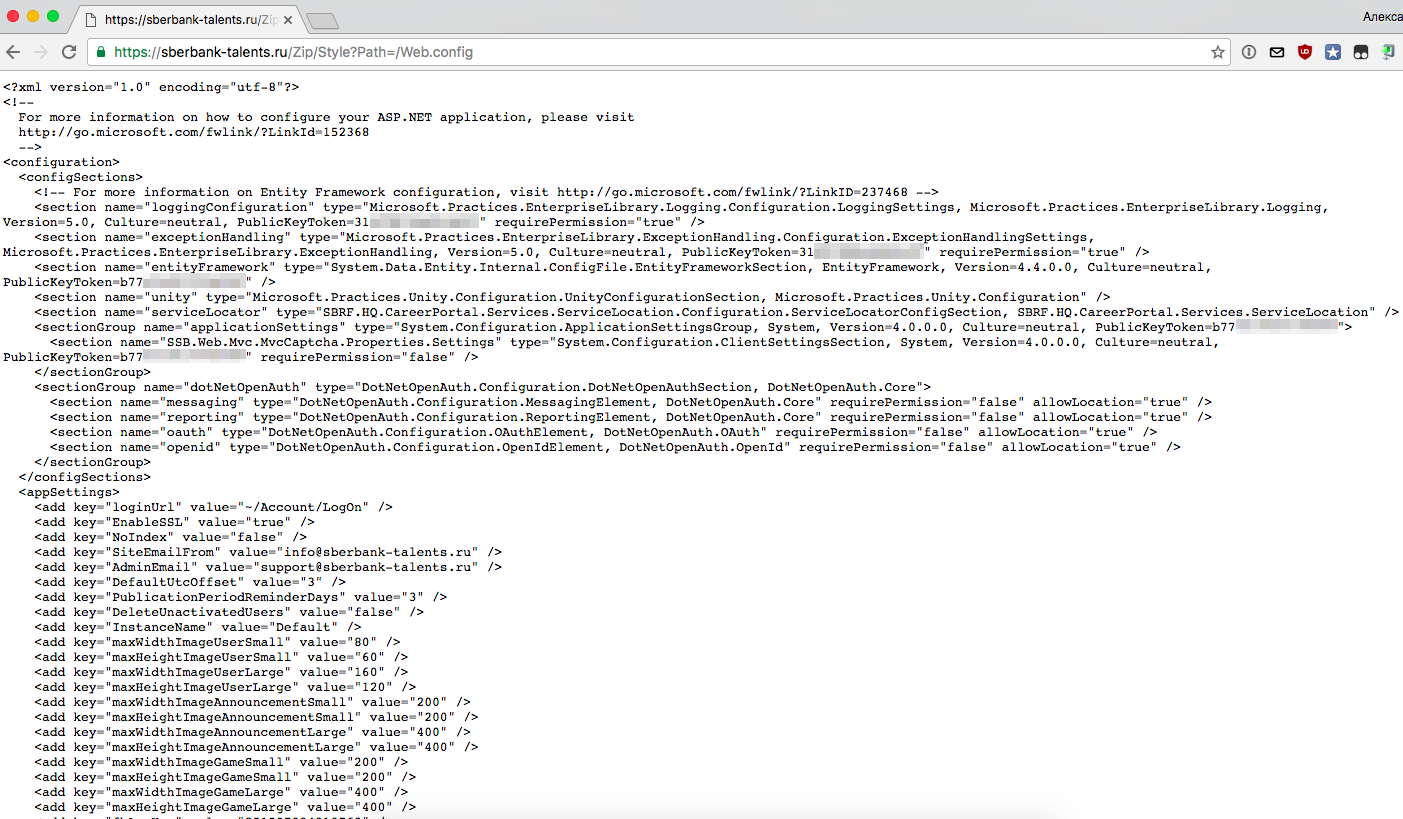

Também decidi examinar o domínio em que o HR Sberbank me escreveu. Acabou sendo o portal “Sberbank Talents”.

Tendo atormentado diferentes formas e campos ocultos, não obtive nada de bom, exceto que o portal está girando no ASP.NET.

Após revisar novamente a fonte da página HTML principal, notei que todos os arquivos JS e CSS são fornecidos por meio de um script que combina e compacta os arquivos especificados na solicitação GET.

O segundo erro das crianças é não limitar a lista de arquivos / diretórios que podem ser baixados do servidor para a lista branca.

Como resultado, obtive acesso ao arquivo de configuração do servidor web. E também, para um arquivo de log mais interessante, onde foram indicadas as senhas do SQL e outros serviços, bem como os tokens de API atuais para publicação nas redes sociais.

Descoberta

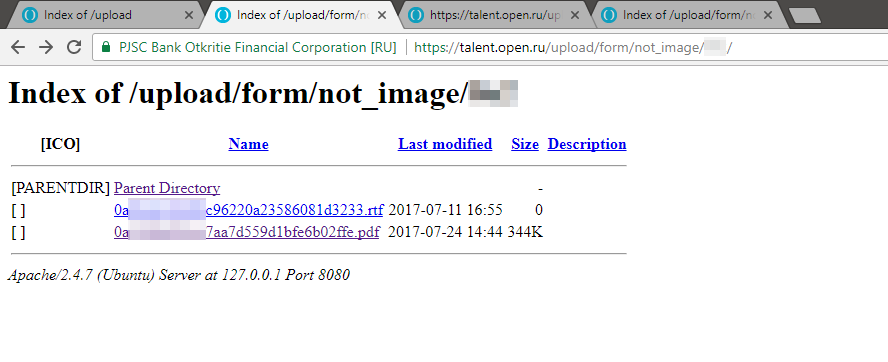

Aqui, também decidi não perder tempo no portal principal, mas imediatamente olhar para quais recursos da Web o banco está vinculado. O “Portal de Carreira do Otkritie Bank” tornou-se um assunto, por analogia aleatória com o Sberbank.

Verificou-se que o portal é executado no CMS Bitrix. Por via de regra, grandes mecanismos comerciais ou de código aberto não contêm erros filhos, mas ...

Ok Google, como acessar o painel de administração do Bitrix?

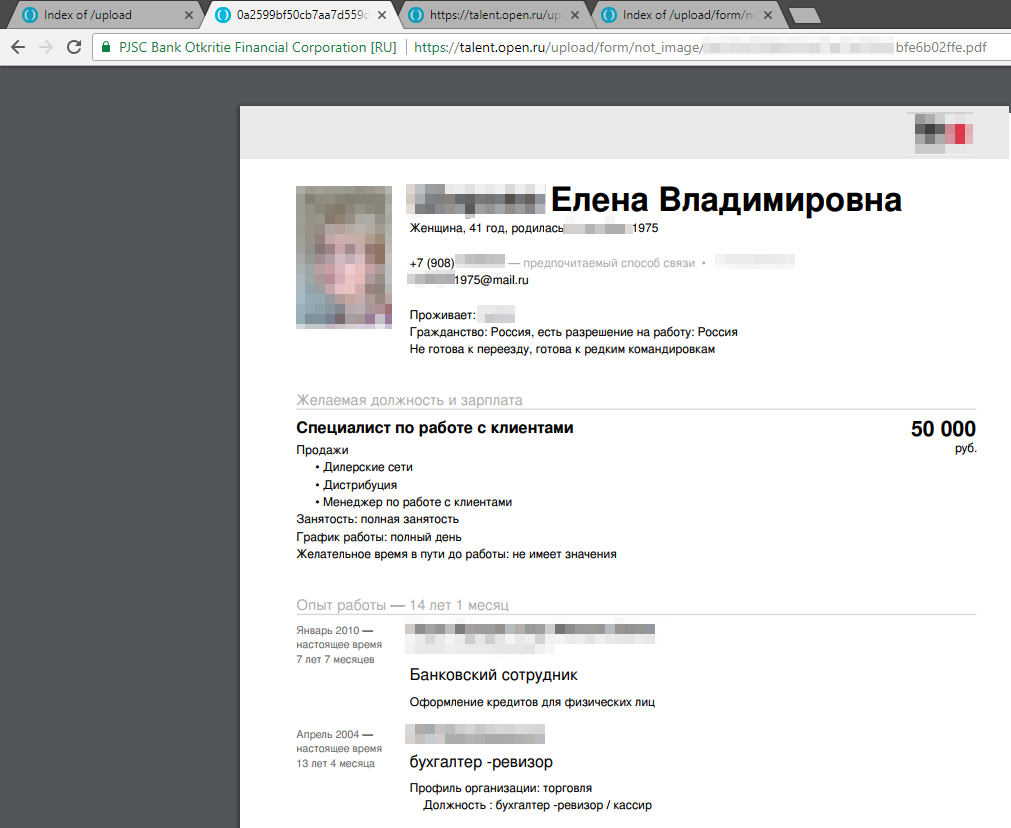

O erro do terceiro filho é não fechar a lista de diretórios no servidor.Em princípio, tudo está claro - o Apache foi configurado para que diretórios sem arquivos de índice mostrassem seu conteúdo. Este não é um problema muito crítico, se não for uma combinação fatídica de circunstâncias. No portal de carreira, você pode enviar seus detalhes de contato e seu arquivo de currículo. Alguns minutos e já estou olhando para listar o diretório com os dados dos candidatos.

Tudo isso é interessante, mas não o painel de administração. Portanto, folheamos todas as pastas na esperança de encontrar algo.

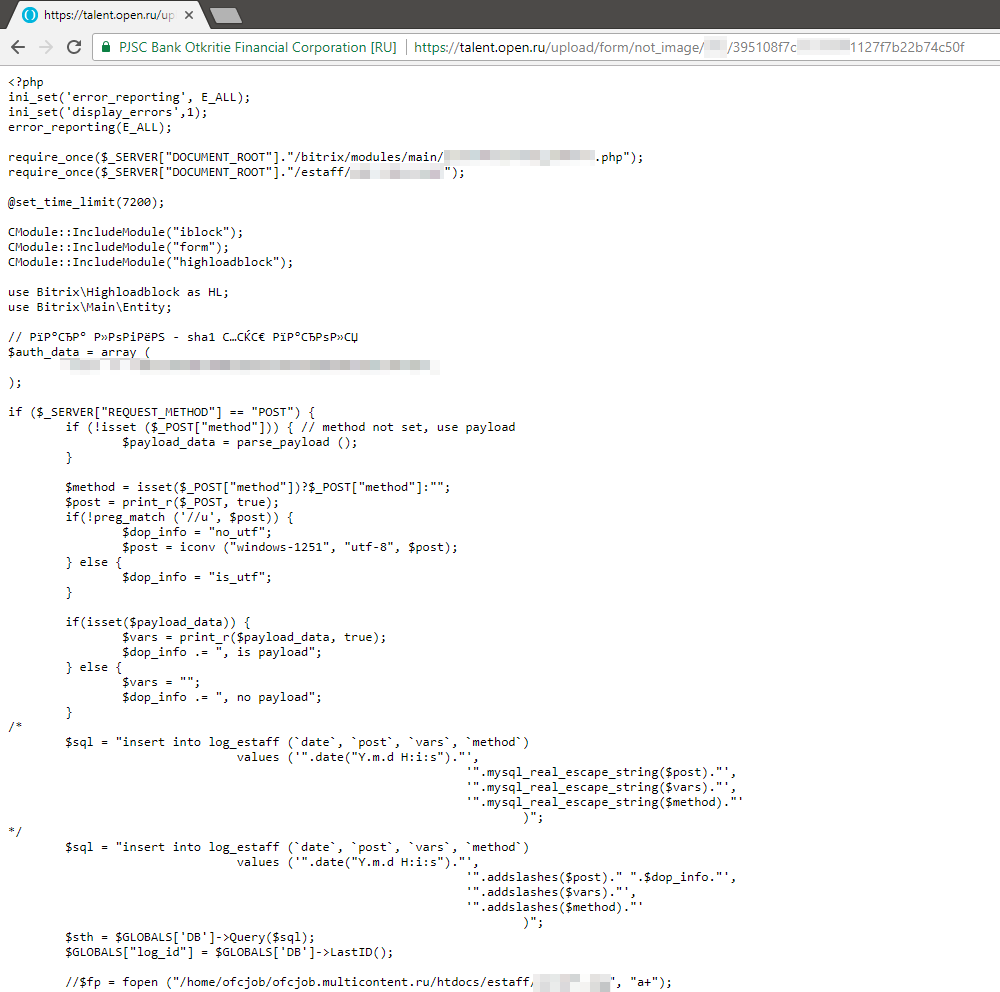

Não é um erro de infância - o fator humano. Não sei como, e o mais importante, por que, mas em um dos diretórios com arquivos PDF / RTF / DOC havia um arquivo sem extensão, que era um script PHP.

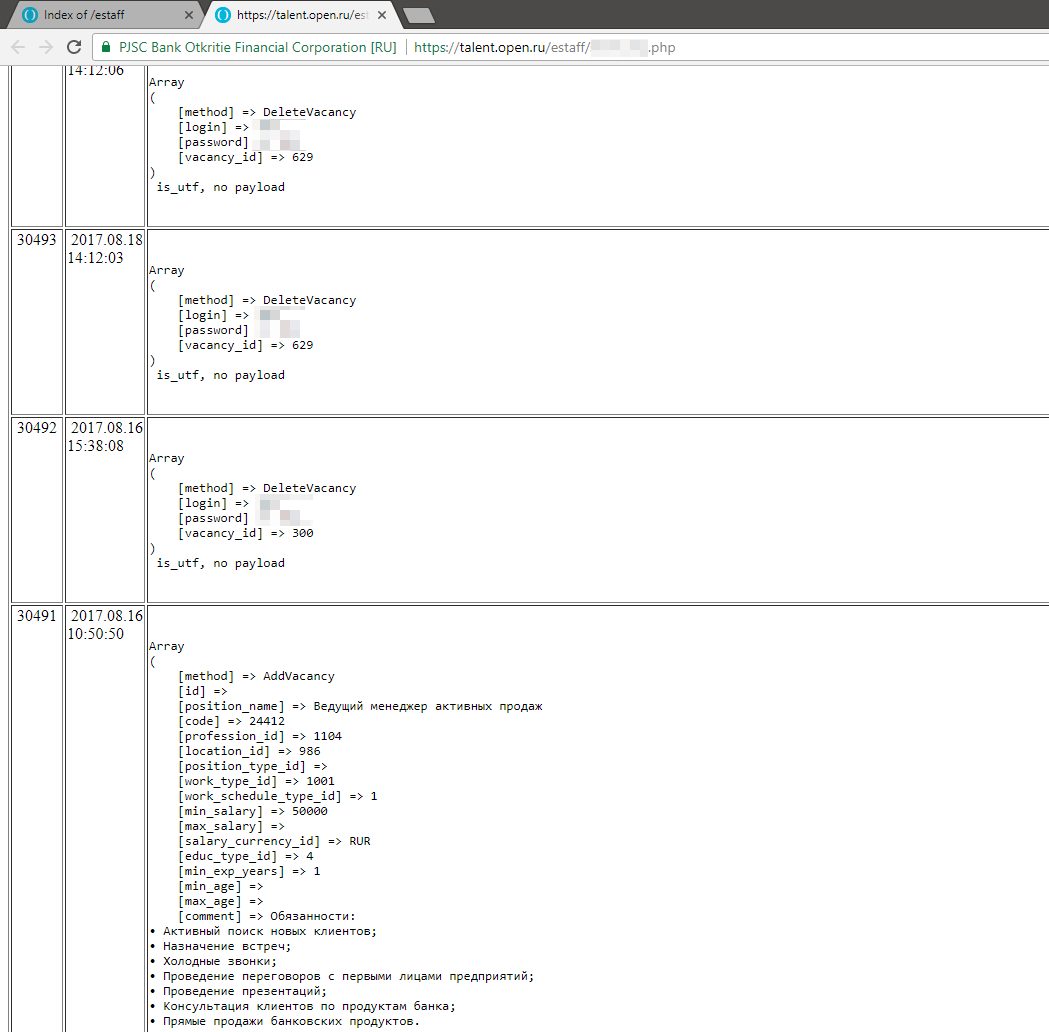

Graças a esse arquivo, foi obtido um novo vetor de pesquisa - a pasta / estaff /, onde foram exibidos os registros para adicionar / remover vagas com um par de nome de usuário / senha, scripts de módulo e em um dos arquivos os detalhes que se aproximavam do painel de administração do Bitrix.

Agora, Sharik, você vai correr atrás dele por mais meio dia - para dar fotos ...

Infelizmente, para mim, essa história terminou sem um final feliz. Primeiro, tive que procurar por um representante real do banco relacionado à TI por um longo tempo. A primeira linha de apoio aos bancos (assim como ao próprio RH), em princípio, não entendeu o problema, o que é esperado, mas não pôde repassar esses dados para colegas dos departamentos necessários.

A solução foi o LinkedIn e o envio de mensagens pessoais aos chefes de vários departamentos, pelo menos de alguma forma relacionados à infraestrutura de TI.

Em segundo lugar, os dois bancos não possuem um programa Bug Bounty, como resultado, tudo foi limitado a um "obrigado" conciso.

E terceiro, o RH de ambos os bancos não considerou meu currículo, citando falta de experiência.