Eu argumentei anteriormente por que a segurança da informação está em um estado de

crise cognitiva e a situação está piorando. Apesar da abundância de informações disponíveis gratuitamente, não lidamos bem com a identificação e o treinamento de habilidades práticas no campo da segurança da informação, em toda a variedade de especialidades disponíveis. A maioria dos novos especialistas é majoritariamente autodidata e as universidades não conseguem deixar especialistas prontos para o trabalho.

A situação não é exclusiva da nossa profissão. Problemas semelhantes foram encontrados anteriormente pela medicina, direito, contabilidade e outras áreas. Usando seu exemplo, pode-se identificar vários sinais que determinam a crise cognitiva:

A demanda por especialistas excede em muito a oferta . Para profissionais experientes, há um grande número de vagas. Como muitas organizações precisam de experiência, elas não podem investir adequadamente no treinamento de seus funcionários. O déficit inflaciona muito os salários dos profissionais com habilidades relevantes, e ocorre a hiperespecialização.

A maioria das informações não é confiável e não pode ser verificada . Existem poucas fontes autorizadas de conhecimento sobre componentes e procedimentos críticos. Os profissionais dependem muito da experiência e observações pessoais que não são verificadas e objetivamente não verificadas. Isso dificulta o aprendizado confiável de novas informações e ainda mais difícil o desenvolvimento de práticas recomendadas e a avaliação do sucesso.

Os principais problemas da indústria que não podem ser resolvidos sistematicamente permanecem . O setor não é capaz de organizar ou lidar efetivamente com os maiores problemas que enfrenta. Na medicina, são epidemias e crises, na contabilidade, roubos não controlados em larga escala por meio de falsificação de relatórios. E os worms dos anos 2000 ainda são desenfreados nas redes de computadores: existem centenas de milhares de hosts com portas SMB vulneráveis na Internet e não há sinais de que a epidemia de ransomware cripto esteja em declínio. Muitos dos principais problemas que enfrentamos há vinte anos sobreviveram ou se tornaram ainda piores.

À medida que outras áreas emergiram da crise cognitiva mais formalizada e eficaz, a segurança da informação tem esperança. Podemos aprender com eles e fazer nossa própria

revolução cognitiva . Três coisas devem acontecer:

- Devemos entender completamente os processos com base nos quais são tiradas conclusões.

- Os especialistas devem desenvolver métodos e técnicas de ensino confiáveis e repetíveis.

- Os professores devem construir e promover o pensamento prático.

No centro dos três pilares da revolução cognitiva está o conceito do modelo mental.

Modelos mentais

O modelo mental é apenas uma maneira de ver o mundo. Estamos cercados por sistemas complexos, de modo que o cérebro cria modelos para simplificar.

Você usa modelos mentais o tempo todo. Aqui estão alguns exemplos:

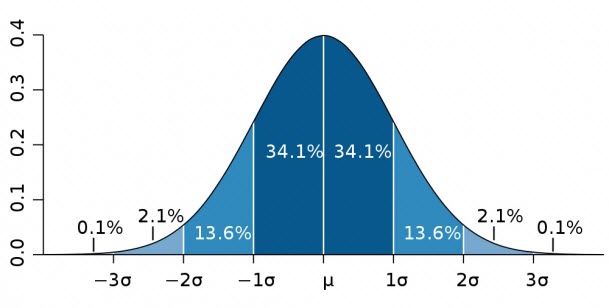

Distribuição e curva em forma de sino

Distribuição e curva em forma de sino . Nos dados normalmente distribuídos, a maioria dos pontos é agrupada no meio. Assim, a maioria das pessoas tem inteligência média e apenas algumas são extremamente baixas ou altas.

Condicionamento operante

Condicionamento operante . Em muitos casos, o reflexo não surge por causa do estímulo anterior, mas por causa das consequências. Se um mouse recebe comida sempre que pressiona uma alavanca, é mais provável que ela seja pressionada. Se você estiver doente toda vez que comer abacaxi, é improvável que continue a comê-lo com frequência.

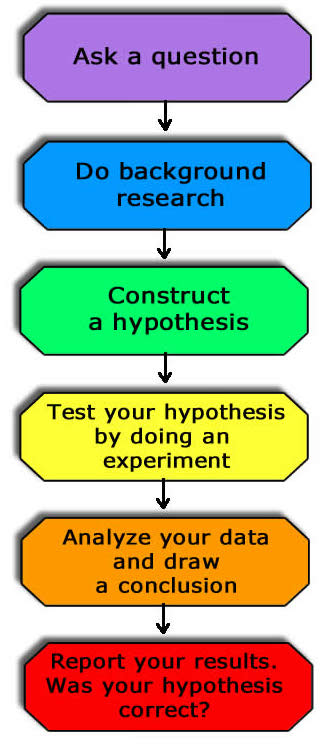

O método científico

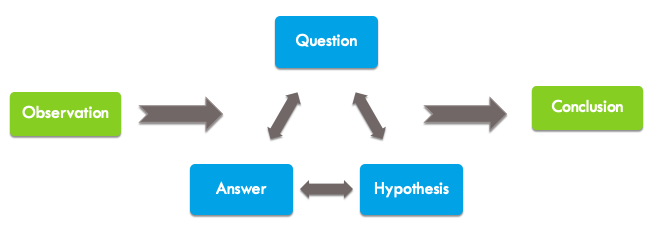

O método científico . Uma descoberta científica geralmente segue um processo padrão: faça uma pergunta, forme uma hipótese, conduza um experimento para testar essa hipótese e relatar os resultados. Usamos isso não apenas em nossa pesquisa, mas também para testar a pesquisa de outras pessoas, avaliando a correspondência entre perguntas-chave, hipóteses, procedimentos experimentais e conclusões.

Cada um desses modelos simplifica algo complicado de tal forma que pode ser útil para profissionais e professores. Esse pensamento está focado na interpretação de problemas e tomada de decisão. Modelos, por outro lado, são ferramentas. Quanto mais ferramentas você tiver, melhor estará preparado para resolver muitos problemas.

Modelos aplicados

Modelos mentais são ferramentas especiais para uma profissão em particular. Nos últimos cem anos, a medicina passou por sua revolução cognitiva, criando modelos mentais avançados. Mesmo com 60.000 diagnósticos possíveis e 4.000 procedimentos, os médicos usam efetivamente esses modelos simples:

13 sistemas de órgãos

13 sistemas de órgãos . Existem muitos componentes no corpo, mas eles podem ser considerados como sistemas separados, principalmente autônomos. Os especialistas geralmente se concentram no estudo aprofundado de um desses sistemas. Isso torna o aprendizado mais gerenciável.

Quatro indicadores vitais

Quatro indicadores vitais . A entropia do corpo humano é enorme. Existem quatro sinais vitais básicos para detectar alterações significativas: temperatura, frequência respiratória, pressão arterial e frequência cardíaca. Trabalhadores médicos de todos os níveis são capazes de coletar continuamente essas informações como um meio permanente de avaliação diagnóstica preliminar.

Escala de dez pontos de dor

Escala de dez pontos de dor . A dor é uma medida diagnóstica importante, pois indica a eficácia do tratamento ou da terapia. Mas a dor é difícil de medir objetivamente. Ao mesmo tempo, uma escala gráfica simples de dor ajuda os médicos a se comunicarem efetivamente com os pacientes e a perceber mudanças na dor desde o início.

Também existem modelos mentais na indústria de computadores nos quais confiamos muito, embora geralmente não os chamemos de modelos mentais. Por exemplo

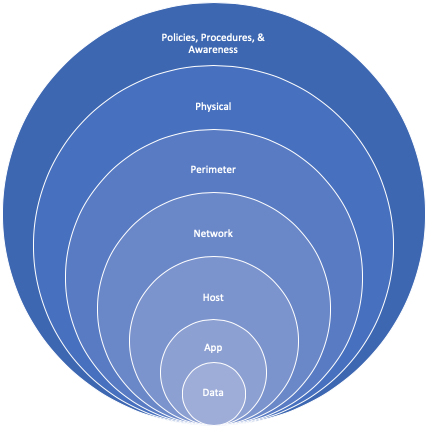

Defesa em profundidade (DID). Uma abordagem à arquitetura de segurança na qual categorias adicionais (investigação, defesa, resposta etc.) são colocadas em camadas para fornecer uma posição abrangente e abrangente.

Modelo OSI

Modelo OSI . Classificação hierárquica das funções de comunicação em rede usadas para desenvolver e analisar protocolos de comunicação e sua interação. Os desenvolvedores de sistemas operacionais e aplicativos usam o modelo OSI para desenvolver funcionalidades e definir limites. Os administradores e analistas o utilizam para solucionar problemas e investigar problemas e incidentes de rede.

Processo de investigação

Processo de investigação . Uma investigação de ameaças à segurança geralmente segue esse processo: detectar dados de entrada suspeitos, fazer perguntas, formular uma hipótese, começar a procurar respostas - e repetir o procedimento até chegar a uma conclusão. Os analistas de segurança usam esse processo para registrar eventos e decidir quais evidências analisar.

Você constantemente usa todos os tipos de modelos mentais, mas eles não existem no vácuo. Cada um de nós percebe o mundo através do prisma de nossa própria percepção única, criada sob a influência da experiência de vida. Embora o prisma esteja constantemente mudando, esses modelos não são aplicados um após o outro. Em vez disso, a

percepção consiste em estratificar muitos modelos .

Às vezes, esses são modelos estranhos auxiliares. Por exemplo, o modelo de navalha Occam assume que a explicação mais simples geralmente está correta. O médico pode usar esse princípio juntamente com modelos mentais para raciocínio dedutivo e avaliação do estado mental. Por exemplo, a rápida perda de peso pode não ser devida ao câncer de pâncreas ou centenas de outras doenças, mas simplesmente porque a pessoa não come o suficiente, possivelmente devido à depressão. Parece simples, mas tirar essa conclusão requer uma tremenda reflexão e consciência.

Em outros casos, levamos em conta modelos mentais concorrentes que se contradizem: por exemplo, religião e cidadania estatal. O cristianismo dita “não mate”, mas um estado democrático oferece aos cidadãos a guerra, a fim de preservar suas liberdades. Esses conflitos dão origem a conflitos internos, durante os quais muitas vezes são necessários compromissos.

Quando confrontados com um novo modelo mental adequado, o incluímos em nosso conjunto pessoal. Tudo em que pensamos, cada uma de nossas ações passa pelo filtro desses modelos mentais, que empurram para ações ou se contradizem.Modelos de Despair

Os profissionais de segurança da informação estão desesperados por novos modelos, enfatizando ainda mais a crise cognitiva. De fato, geralmente adotamos bons modelos e os abusamos ou os expandimos além de seu objetivo prático.A base de conhecimento de ataques MITRE ATT e CK é uma lista de métodos comuns para descrever ataques de rede. Este é um ótimo modelo que é útil de várias maneiras e, francamente, em algum momento, algo assim era necessário.

Mas como os modelos são tão escassos, algumas organizações começaram a abandonar outros princípios de segurança e iniciativas bem-sucedidas, limitando-se a verificar a lista MITRE ATT & CK. Da mesma forma, vi como as novas organizações de segurança concentram todas as suas estratégias de detecção e prevenção apenas com base no ATT & CK, sem antes formular um modelo de ameaça, sem entender ativos valiosos e avaliar riscos. Este é o caminho para lugar nenhum. Isso não é culpa do MITRE: os desenvolvedores dessa estrutura estão tentando explicar ativamente quando e quando não usar o ATT & CK, enfatizando as limitações da estrutura.

O problema é que nos faltam modelos; portanto, imediatamente usamos e abusamos de qualquer modelo razoável assim que ele aparece. Por fim, são necessários bons modelos. É necessária uma caixa de ferramentas robusta. Mas não em todo lugar você pode usar um martelo, e não precisamos de quatorze serras circulares.

O que define um bom modelo?

Eu já mencionei vários modelos que ajudam a simplificar a educação e a prática em TI, mas modelos úteis e geralmente aceitos ainda não são suficientes. O que determina um bom modelo?

Um bom modelo é simples . Os modelos ajudam a lidar com a complexidade dos problemas. Se eles próprios são mais complexos que os problemas, os benefícios diminuem. A brevidade da redação é importante. Uma descrição de 20 páginas do objetivo e aplicação do modelo é útil, mas gráficos simples que transmitem a essência simplificam bastante a percepção e o uso. O modelo pode ser representado na forma de um diagrama, tabela ou mesmo uma lista simples.

Um bom modelo é útil . O modelo deve ser amplo o suficiente para aplicar a pessoas e situações conhecidas, mas específico o suficiente para usá-lo para uma compreensão prática de cenários específicos. Imagine isso como uma saída do cruzamento da rodovia. A saída é claramente visível, é fácil dirigir até ela em baixa velocidade. Uma vez dentro, a pista deve fornecer a aceleração máxima para que você se mova a um ritmo conveniente. Excelentes modelos fornecem a uma pessoa o caminho do conhecimento existente até conceitos complexos.

Um bom modelo é imperfeito . A maioria dos modelos são generalizações criadas pelo raciocínio indutivo. Sempre existem situações limítrofes e essas exceções são importantes porque fornecem um mecanismo para refutar o modelo. A chave para entender uma teoria ou sistema é saber quando ela não funciona. Como os modelos são imperfeitos, eles não podem ser aplicados a nenhuma situação. O modelo deve ter critérios claros para uso, para que não seja usado em situações inadequadas.

Criação de modelo

A maioria dos modelos é criada pelo

raciocínio indutivo . O raciocínio indutivo é o processo de formação de generalizações com base na experiência de vida, observações ou dados coletados. Se você se deparar com vários scripts maliciosos do PowerShell ofuscados, poderá generalizar que a ofuscação é um sinal de um script malicioso. Este não é um modelo, mas uma heurística (regra geral) que é potencialmente útil na pesquisa. Combina com vários outros e forma um modelo para pesquisa, evidência ou outra coisa.

A força do raciocínio indutivo depende do número e variedade de observações nas quais as conclusões se baseiam . Certa vez, trabalhei com um analista que viu algumas vezes como os invasores usam o servidor da web Nginx em sua infraestrutura. No entanto, ele nunca viu que o Nginx era usado para fins legítimos; portanto, concluiu indutivamente que esse servidor da Web geralmente é usado por criminosos cibernéticos. Obviamente, o Nginx é usado por todos, e essa heurística indutiva não se baseia no padrão correspondente, o que levou a conclusões ruins e perda de tempo.

Ao criar um modelo, a barra de evidências é ainda maior. O modelo deve ser baseado em um grande número de observações em uma ampla gama de medições.

Acredito que a maioria dos modelos começa com a pergunta certa. Por exemplo, um cachorro-quente é um sanduíche?

Esta é a pergunta errada. Mas permite que você faça a pergunta certa. Independentemente da sua opinião, mesmo uma breve discussão leva à pergunta certa: "Qual é a definição de sanduíche?"

Esta é a pergunta certa. Na resposta, você lista as propriedades do sanduíche e o relacionamento entre essas propriedades.

Um sanduíche tem várias camadas, a camada externa geralmente é baseada em carboidratos, etc.Você refinará essas propriedades destacando exemplos claros de sanduíches e não sanduíches, levando em consideração a discussão de situações limítrofes.

Herói italiano é definitivamente um sanduíche. Pizza - obviamente não. Qual a diferença? Como aplicar isso a um cachorro-quente?As discussões devem ser ricas e variadas para obter uma perspectiva única. Eles revelam uma série de situações limítrofes e diferenças culturais nas quais você não pensou.

Que tal tacos? Esta é uma variante de um sanduíche em uma cultura específica. Como aplicá-lo no modelo?Discussão cria valor. As perguntas e respostas certas para eles são muito trabalhosas para chegar a um modelo útil.A propósito, uma

regra de cubo é uma maneira de determinar se um cachorro-quente é um sanduíche. Só não juro, é apenas uma opção.

Conclusão

Modelos mentais permitem que você tome melhores decisões e aprenda mais rápido. Essas são ferramentas que simplificam a complexidade e são cruciais em qualquer profissão. Para que a segurança da informação supere a crise cognitiva, precisamos nos tornar mais hábeis no desenvolvimento, uso e ensino de bons modelos. Se você quiser saber mais sobre modelos específicos de segurança da informação, alguns deles estão listados abaixo.

Referências

Diferentes modelos de segurança da informação