O bloco de notas no Windows é uma ilha de estabilidade no meio de um bacanal de progresso. Um aplicativo que nunca falha. A funcionalidade do bloco de notas não mudou muito nos últimos 34 anos (exceto que os limites de tamanho dos documentos abertos foram aumentados) e o design da versão atual não é muito diferente da versão do Windows 3.0. A expansão da funcionalidade do grande conjunto de escritórios da Microsoft levou a uma série de vulnerabilidades e, nesse contexto, o Bloco de Notas minimalista parece ser a personificação da segurança.

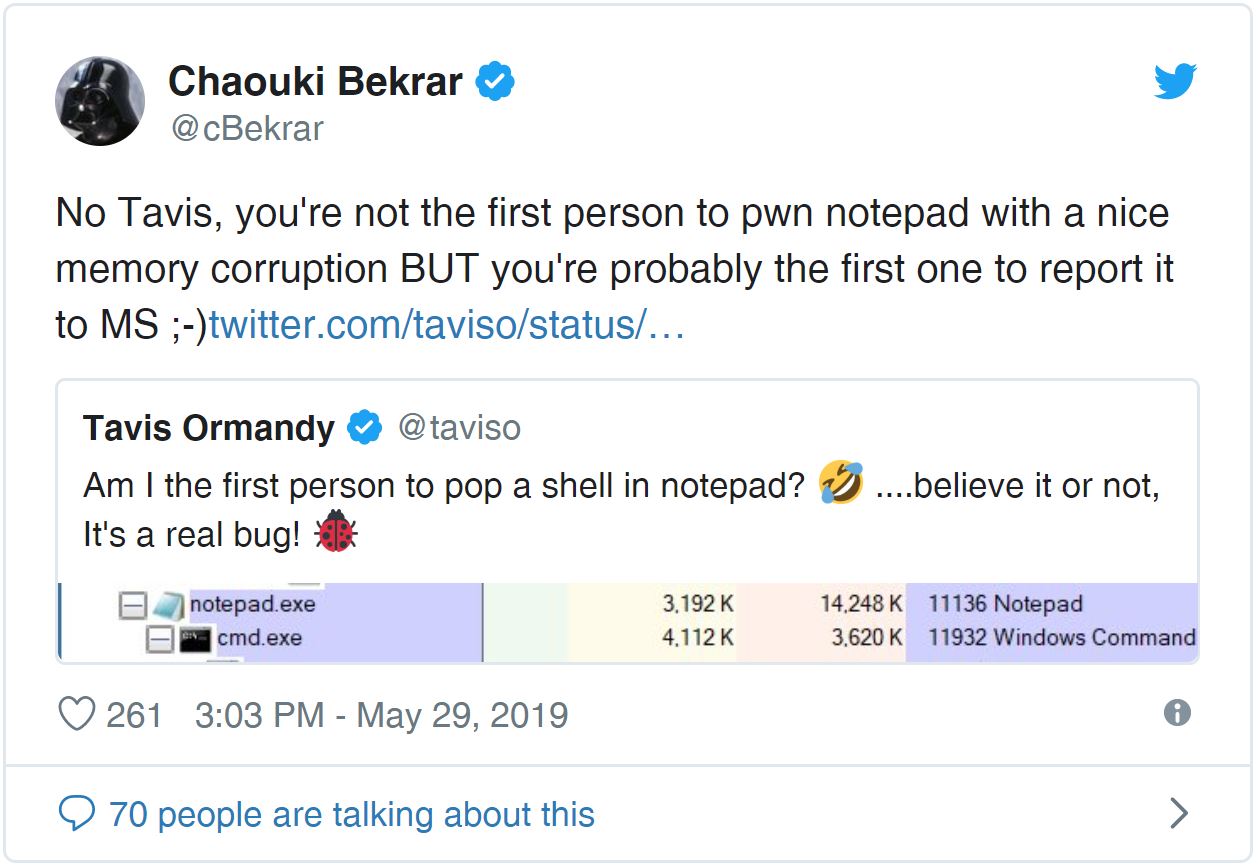

Não mais. O pesquisador Tavis Ormandy, da equipe do Google Project Zero,

encontrou uma vulnerabilidade no bloco de notas que poderia levar à execução arbitrária de código. O real perigo do problema ainda é difícil de avaliar: os detalhes não são divulgados até o lançamento do patch. O próprio Ormandy acredita que o erro é sério, outros especialistas duvidam da existência de uma ameaça real. É verdade que a avaliação deles é baseada na única captura de tela fornecida por Thevis, então você ainda deve aguardar a descrição completa. Mas o fato em si!

O pesquisador foi capaz de implementar no bloco de notas um cenário de corrupção de memória, levando à execução de código arbitrário. Pode-se supor que um ataque real envolva o envio de um arquivo de texto preparado que precise ser aberto usando o programa. Com quais direitos esse código será executado e como o ataque poderá se desenvolver posteriormente ainda não está claro. Tavis sugeriu que ele foi o primeiro a abrir com êxito um console do Bloco de Notas. Chaouki Bekrar, fundador da Zerodium, uma empresa de revenda de exploração, afirma que já existem explorações para o Bloco de Notas, mas nenhuma informação foi publicada sobre elas.

Há uma chance de que o bug seja corrigido em 11 de junho, quando a Microsoft lançará o próximo conjunto mensal de patches. A propósito, os patches anteriores cobriam uma vulnerabilidade muito mais séria nos Serviços de Área de Trabalho Remota, conhecidos como

BlueKeep . Nós escrevemos mais sobre isso

neste resumo e

nesta notícia. A vulnerabilidade permite acesso total a um dispositivo com Windows se três condições forem atendidas: a capacidade de estabelecer uma conexão RDP, a ausência de um patch e a

autenticação no nível de rede desabilitada.

Rob Gram, da Errata Security, conseguiu estimar o número de sistemas vulneráveis acessíveis pela Internet: mais de um milhão foram obtidos (

notícias ,

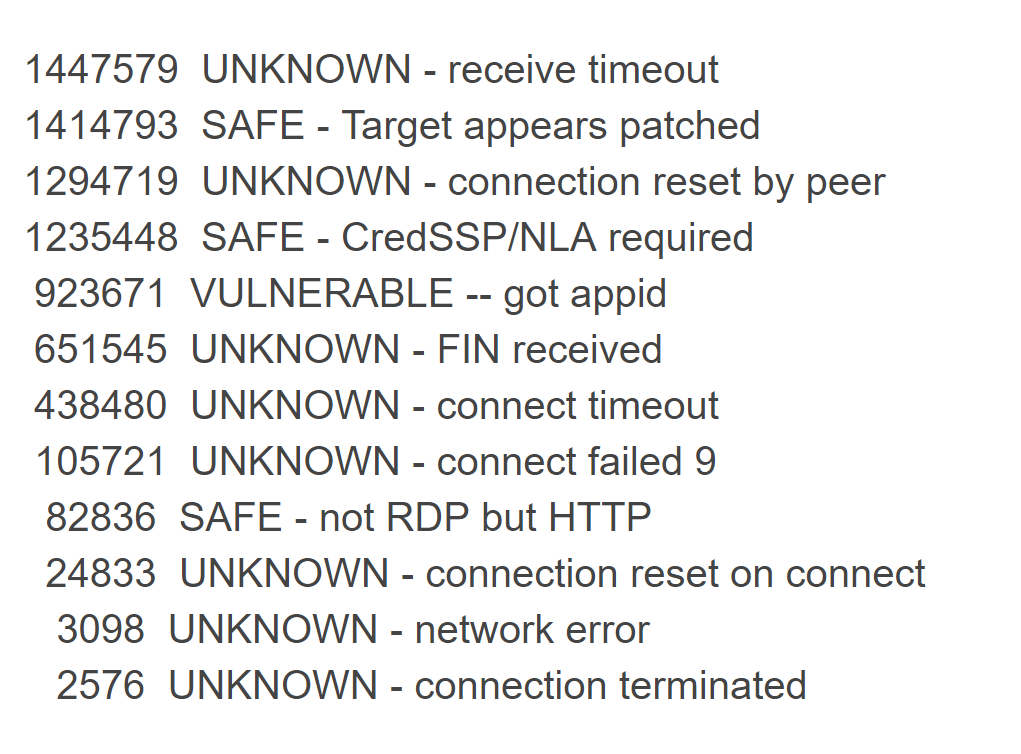

artigo de Rob). Para a varredura, foi utilizado um utilitário samopisny, que encontrou nós de rede com uma porta RDP aberta (3389) e avaliou suas propriedades.

Foram encontrados 7,6 milhões de sistemas de portas abertas. Destes, a maioria (53%) não respondeu a solicitações, respondeu usando o protocolo HTTP ou abandonou a conexão. 34% dos sistemas são corrigidos ou usam autenticação de rede. 16% dos computadores, ou 1,2 milhão, são provavelmente vulneráveis. O acesso a eles pode ser obtido sem o conhecimento do administrador, operando o Bluekeep. Infelizmente, os cibercriminosos certamente aproveitarão (se ainda não o fizeram) de um banco de dados tão grande de dispositivos vulneráveis. Se o seu computador estiver acessível de fora por algum motivo, definitivamente vale a pena ativar o NLA ou atualizar o sistema (os patches são lançados para todos os sistemas operacionais até o Windows XP). É aconselhável fazer as duas coisas, e outra e mais uma vez avaliar: é realmente necessário acessar computadores fora do perímetro seguro.

Isenção de responsabilidade: as opiniões expressas neste resumo podem não coincidir com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.