No último tutorial em vídeo, falamos sobre a configuração de switches, mas agora veremos como eles interagem com outros dispositivos e como, na prática, eles se conectam. Não perderemos tempo e voltaremos imediatamente para o tópico da lição de hoje. Antes de tudo, quero falar sobre topologia: temos duas topologias diferentes - física e lógica.

A diferença entre eles é muito simples, e há uma coisa importante que você deve aprender antes de mergulhar no mundo real das redes. Deixe-me pegar uma caneta e desenhar uma rota de Dubai para Nova York neste mapa. O que desenhei não é uma viagem terrestre, mas um voo aéreo. Logicamente, você apenas faz uma viagem de Dubai a Nova York, mas fisicamente tudo não é tão simples - primeiro você precisa ir ao aeroporto e conseguir uma passagem. Você pode reservar on-line ou comprá-lo na bilheteria, pode usar um cartão de crédito ou dinheiro para comprá-lo, pode ir ao aeroporto de táxi ou de carro e deixá-lo no aeroporto. Em seguida, seu bilhete deve ser verificado, você deve passar pelo controle aduaneiro, ou seja, terá que fazer muitas coisas diferentes antes de embarcar no avião. Depois disso, você voará para Nova York e um procedimento semelhante será repetido por lá - passando o controle, pegando bagagem, você pode alugar um táxi ou pedir a amigos para buscá-lo no aeroporto para finalmente chegar ao seu destino. É assim que você pode imaginar a diferença entre a topologia de rede lógica e física.

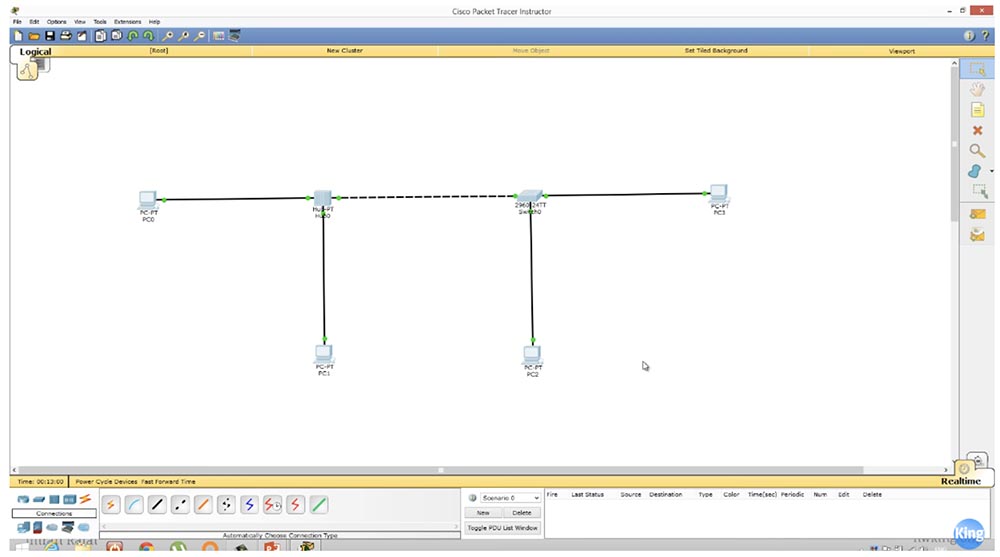

Se você observar a figura a seguir, poderá ver como as pessoas imaginam a rede.

O computador está conectado ao hub, o hub com a chave e a chave em outro computador. À direita, dois computadores estão conectados ao switch e, à esquerda, dois computadores estão conectados ao hub, enquanto o hub e o switch estão conectados um ao outro. Esta é a topologia de rede lógica.

Se você usar o programa Cisco Packet Tracer mostrado na figura, o botão Lógico estará localizado no canto superior esquerdo, clicando no qual você poderá ver a topologia lógica da sua rede. Se eu clicar no botão Físico ao lado, vou ver a topologia da rede física. Para fazer isso, no menu “Localização do dispositivo físico”, seleciono a opção Rack - “Rack” e um rack Cisco aparecerá na minha frente, no qual meu switch e hub estão localizados.

Quero mostrar uma imagem de um rack real, que acabei de tirar da Internet, para que eu não tenha nenhum direito. Acima você vê um link para o site, onde eu peguei essa foto.

Neste rack, vários dispositivos Cisco são montados e fixos, que são conectados um ao outro para criar a rede da configuração desejada. É a aparência da topologia física da rede e você pode adicionar os dispositivos necessários a qualquer compartimento livre do rack, agrupando-os por tipo - um comutador acima do comutador, um hub próximo ao hub etc. Você pode construir sua rede simplesmente conectando dispositivos em um rack com cabos. Em nossa figura, o cabo verde conecta o hub aos computadores PC0 e PC1, e o cabo laranja conecta o hub a uma das portas do switch. Outro cabo verde conecta o switch a um terceiro computador PC2. Assim, muitos dispositivos estão conectados ao switch.

É disso que trata a topologia de rede física. Assim que você adicionar novos dispositivos à topologia lógica da rede, eles aparecerão imediatamente na guia do programa Físico (dispositivos físicos) já instalado no rack Cisco.

Quero que você entenda a diferença entre a topologia física e lógica da rede, porque na maioria das vezes quando ocorrem problemas de rede, você tem exatamente a mesma conexão mostrada no diagrama de topologia lógica. Mas se você vier para um novo local de trabalho, não terá uma topologia lógica à qual possa se referir. Você trabalha com a topologia de rede física, acessa o servidor e analisa todos esses dispositivos instalados no rack. Para criar uma rede deles, você deve usar vários protocolos, por exemplo, VTP, sobre os quais falaremos em um dos seguintes tutoriais em vídeo. Você usa esses protocolos para determinar quais dispositivos estão conectados a quais portas. Você pode definir isso fisicamente e tentar criar uma topologia lógica. Isso é basicamente o que eu queria contar antes de passar diretamente para o tópico da lição.

Vamos fazer o que aprendemos na lição anterior, portanto, examinarei esses 10 comandos ou 10 definições básicas de configuração do switch, que devemos executar para qualquer novo dispositivo.

No caso do exemplo acima da topologia lógica da rede, você deve configurar o hub e o switch para que eles possam interagir com nossos 4 computadores. Vamos começar com o switch, para fazer isso, clique nele e entre no terminal da linha de comando.

Primeiro, configure o nome do host e denomine SW1. Em seguida, devemos criar um banner de boas-vindas no qual escrevemos a seguinte frase: “Não entre! Este é um interruptor perigoso! Você será responsabilizado por isso!

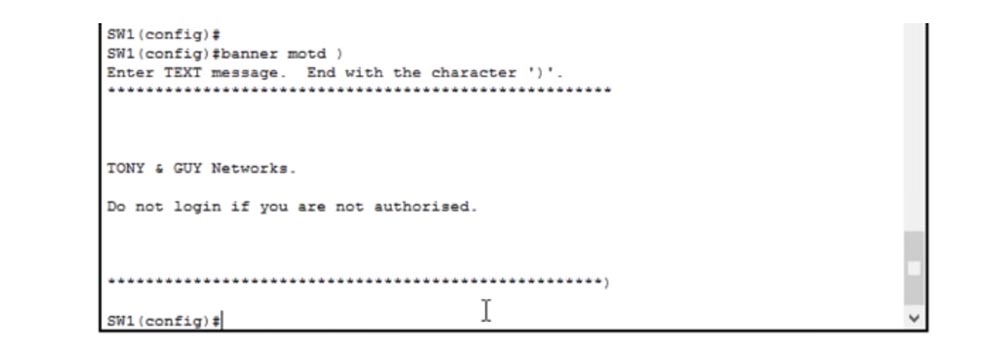

Após a lição anterior, muitas pessoas me perguntam por que você precisa usar o e comercial nos parâmetros da linha de banner. Você não pode usar &, use qualquer outro caractere, colocando-o entre aspas. A regra básica ao criar um banner não é usar esse caractere, entre aspas, como o caractere inicial do texto do banner. Se eu imprimir um e comercial na frente do campo inferior de asteriscos, apenas o texto localizado acima desse e comercial será salvo e tudo o que estiver abaixo dele não será lembrado pelo sistema. Portanto, se eu quiser usar o e comercial & no meu texto, devo definir um caractere diferente, por exemplo, o colchete de fechamento “)” como o rótulo para o final do texto do banner, colocando-o entre aspas em vez de &.

Vou mostrá-lo no exemplo a seguir - vou definir o símbolo “)” e, em seguida, imprimirei um novo texto de faixa e terminarei a linha inferior de asteriscos com este colchete. Se agora eu pressionar "Enter", todo o texto do banner na frente deste colchete será salvo automaticamente. Portanto, se você deseja finalizar sua mensagem com um caractere, simplesmente não inicie a mensagem com esse caractere.

Portanto, criamos um banner de boas-vindas e agora podemos prosseguir com a configuração de uma senha no console. Para fazer isso, digitamos line con 0 na linha de comando, porque o console é uma linha de comunicação e temos apenas uma porta de console; portanto, designaremos o console com zero. Preciso definir uma senha no console; primeiro, digite o console de senhas na linha de comando e atribua a senha do cisco. Na próxima linha, ainda preciso inserir a palavra login. O que esse login significa?

Se eu digitar o comando no login agora, muita gente pensará que isso significa que não há senha para o console e estará completamente errado! Login significa apenas verificar a senha que o usuário digita. Se eu não digitar nenhum login, essa verificação não será realizada, mas isso não significa que não teremos uma senha. O login é como um guarda de porta que pede a alguém uma senha e, se a senha estiver incorreta, eles não o deixarão entrar A ausência de um login significa que a “porta de entrada” da porta do console ficará aberta o tempo todo para qualquer tráfego que passe pela porta sem solicitar uma senha.

Para qualquer dispositivo Cisco, por padrão, a porta do console está aberta e qualquer pessoa que se conecta a ele pode acessar as configurações do dispositivo. Portanto, você precisa configurar a porta do console do switch para impedir o acesso não autorizado a ele, ou seja, insira o comando login.

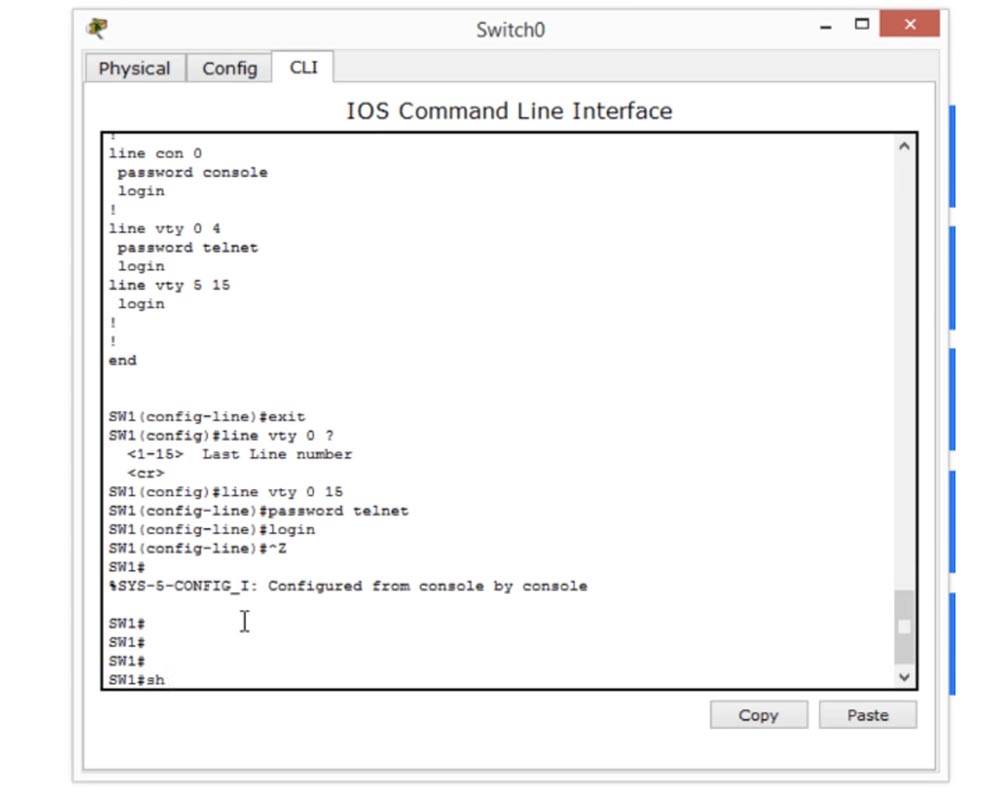

Em seguida, precisamos definir uma senha no Telnet. Como é uma linha de comunicação virtual, imprimo a linha vty e, como a numeração dessas linhas pode ser de 0 a 15, você pode atribuir de 0 a 4 ou de 0 a 15 dessas linhas. Seleciono um valor de 0 a 4. Em seguida, procedemos da mesma maneira que atribuímos uma senha ao console: atribuo uma senha com o comando password telnet e digite login na próxima linha para garantir que seja verificada. Isso significa que qualquer pessoa que tentar se conectar ao switch via Telnet terá que digitar a senha correta.

Em seguida, insiro o comando do sh run para examinar a configuração atual do dispositivo. Temos 16 linhas Telnet, e para as linhas da primeira parte do intervalo de 0 a 4, temos uma senha e login de telnet, e para a segunda parte de 5 a 15 da linha virtual, há apenas um login. A questão é por que temos uma separação de parâmetros para as linhas 0-4 e 5-15. Se você acha que isso foi devido ao fato de eu ter escolhido apenas quatro linhas de trabalho, isso não está totalmente errado.

Agora vou explicar para você. No total, temos 16 linhas virtuais de 0 a 15 e, para o switch da Cisco, isso significa que 16 usuários podem se conectar a ele ao mesmo tempo. Se eu inserir o comando line vty 0 15, significa que atribuo uma senha a todos os 16 usuários.

Agora, definirei uma senha e efetuarei login para todas as 16 linhas e, se você observar a configuração, verá que agora temos uma senha e login para as linhas 0-4 e 5-15.

O que isso significa? Como eu disse, 16 pessoas poderão se conectar ao switch usando a senha do telnet, mas a diferença entre 0-4 e 5-15 existe porque a maioria dos modelos mais antigos de switches Cisco possui apenas 5 linhas virtuais de 0 a 4 e apenas novos modelos existem todas as 16 linhas virtuais 0-15. Portanto, a Cisco acredita que, se você atribuir uma senha a todas as 16 linhas, isso poderá causar um problema. Pode acontecer que você copie as definições de configuração de um dispositivo e deseje transferi-las para outros dispositivos. Mas se você tentar usar as configurações do switch com 16 linhas para um switch com 5 linhas, o comando não será aceito. Portanto, a Cisco recomenda - mesmo se você usar um comutador com 16 linhas virtuais, use configurações de senha e login telnet separadas para as linhas 0-4 e 5-16, para que você não tenha problemas com modelos mais antigos de comutadores, porque o comando para a linha de parâmetros vty 0 4 é compatível com todos os modelos. A segunda parte, linha vty 0 15, é aplicável apenas a novos dispositivos.

Portanto, se você copiar as configurações do novo comutador e quiser aplicá-las ao comutador do modelo antigo, copie apenas as linhas:

linha vty 0 4

senha telnet

entrar

Como os novos comutadores não entenderão o comando para as linhas virtuais 5 a 15, pois eles têm apenas 5 linhas. Esta é a razão pela qual a configuração do Telnet é dividida em 2 partes.

Se quiser que todas as linhas Telnet estejam acessíveis a qualquer usuário, use os comandos:

linha vty 0 15

sem login

Mas não é disso que precisamos - queremos, pelo contrário, proteger o switch contra acesso não autorizado. Vou mostrar como fazer isso em um minuto, por enquanto, precisamos configurar o IP para o nosso switch. Para fazer isso, eu uso o comando int vlan 1 e adiciono o endereço IP e a máscara de sub-rede: adicione 10.1.1.1 255.255.255.0, confirmando as alterações com o comando no sh (no shutdown).

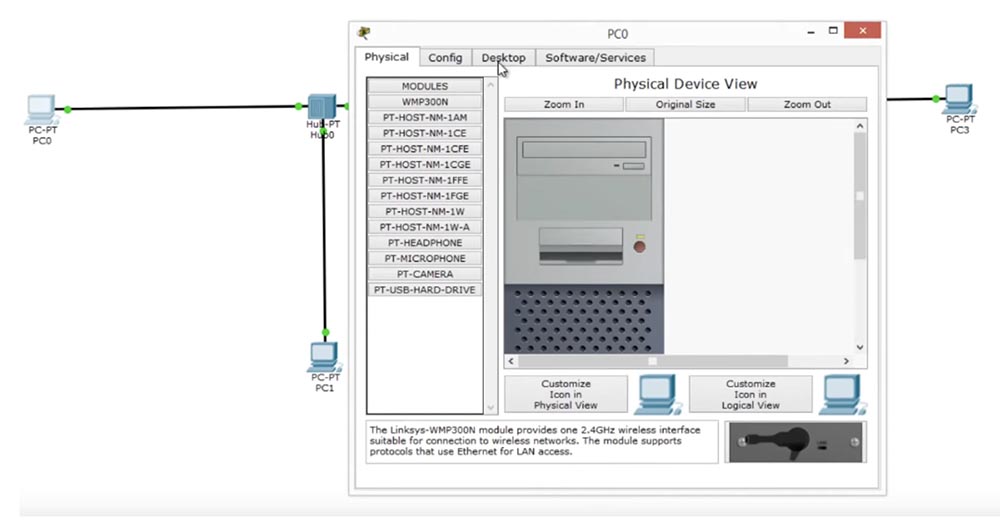

Agora vamos voltar ao esquema de topologia lógica e configurar o endereço IP usando o primeiro computador PC0.

Para fazer isso, insiro os parâmetros necessários na janela de configurações de rede do computador. Não precisamos inserir os parâmetros padrão do gateway, pois temos apenas 1 rede.

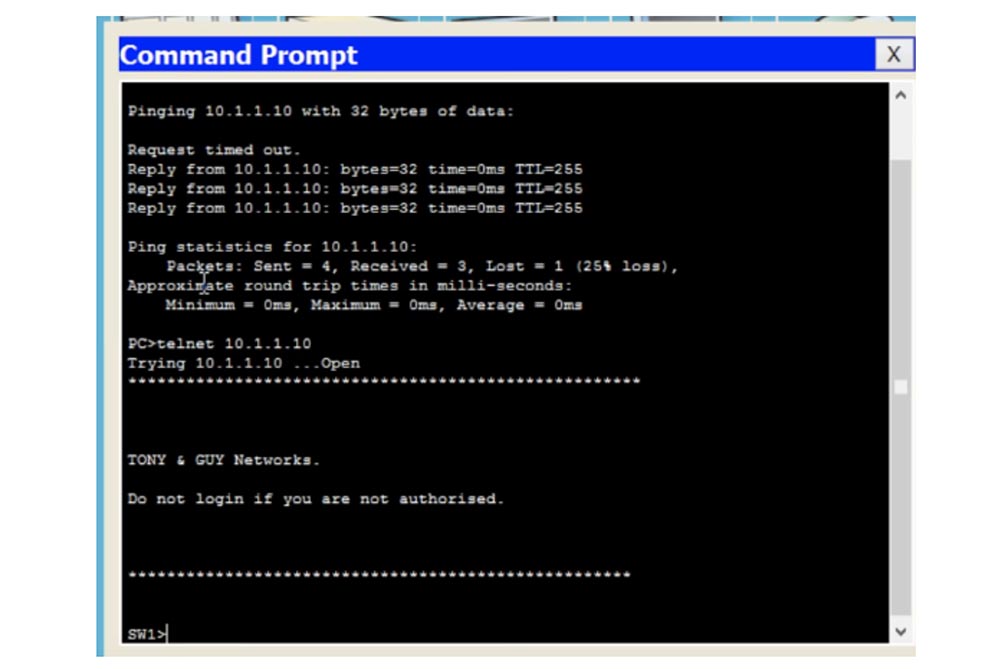

Em seguida, verifico se o switch responde e asseguro que tudo funcione como deveria. O fato de a primeira solicitação ter gerado um erro de tempo limite é explicado pelo fato de nosso computador ter voltado para o dispositivo sem saber seu endereço MAC e as solicitações subsequentes terem sido bem-sucedidas. Então, digito ping 10.1.1.10 na linha de comando e vejo o banner de boas-vindas do switch - isso significa que eu me conectei a ele.

Ao mesmo tempo, o switch não me pediu a senha, porque deixamos a linha Telnet aberta - se você observar a configuração do switch, poderá ver que, para todas as linhas de 0 a 15, o parâmetro no login é usado, ou seja, qualquer pessoa pode se conectar a esse switch via protocolo Telnet apenas usando seu endereço IP. Se agora inserirmos o comando en (enable) para prosseguir com a configuração dos parâmetros, veremos a mensagem% No password set - “Password not set”. Este é um dos mecanismos de segurança da Cisco, que exige que o usuário saiba a senha, permitindo a configuração do switch.

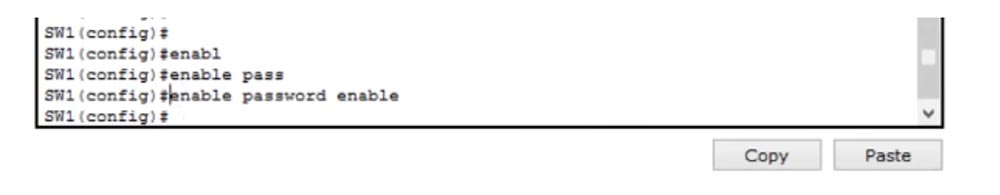

Portanto, iremos para a janela de configuração dos comutadores e usaremos o comando enable password enable, onde a palavra enable será nossa senha. Se agora digitar essa palavra no terminal da linha de comando do computador, obteremos acesso às configurações do switch, como evidenciado pela aparência da linha SW1 #.

Portanto, o mecanismo de segurança da Cisco garante que, mesmo se não ativarmos a função de solicitação de senha de ativação, ainda não conseguiremos acessar as configurações do switch.

Deixe-me lembrá-lo que, se você for para a guia CLI do programa Cisco Packet Tracer, poderá configurar o acesso através da porta do console. Portanto, se você digitar o dispositivo pela porta do console e não fornecer acesso por senha, isso não será um problema, pois você poderá ativar a solicitação de senha posteriormente ao definir toda a configuração. Mas se você inserir o switch através de uma linha virtual Telnet, não terá acesso às configurações se não usar o comando enable password nas configurações do switch primeiro.

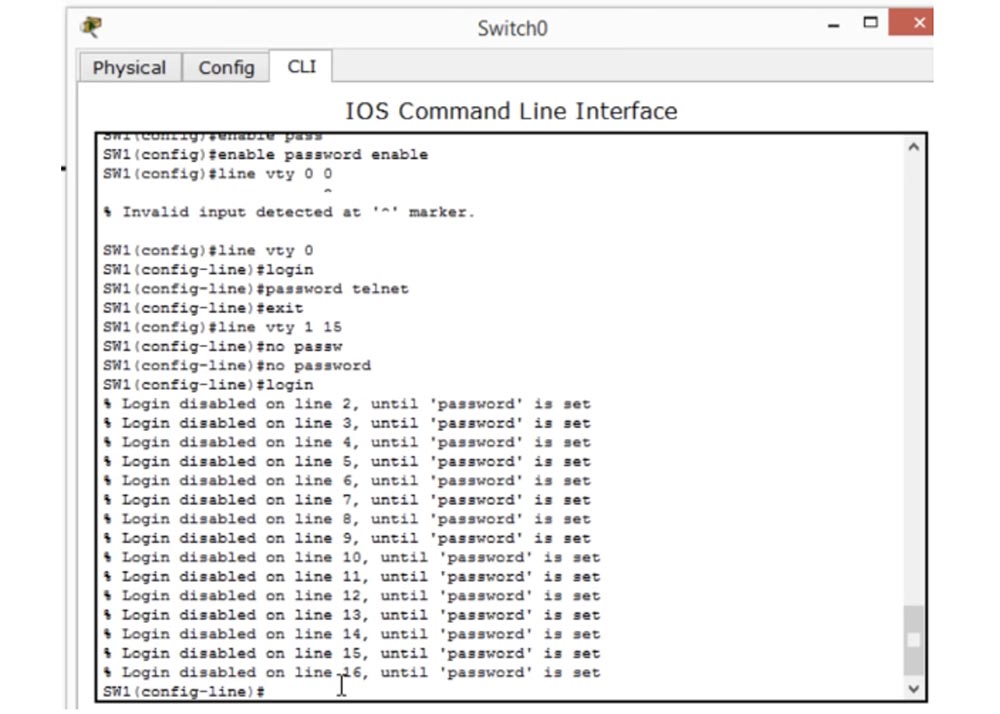

Como não queremos que nenhum usuário do Telnet tenha acesso às configurações, precisamos criar uma senha. Suponha que vamos usar apenas 1 linha virtual, portanto, inserimos o comando line vty 0. Isso significa que o parâmetro enable password será válido apenas para essa linha única. Em seguida, insiro a verificação de senha - a palavra login, na próxima linha digito a senha telnet e saio.

Para todas as outras 15 linhas de 1 a 15, inserirei o parâmetro no password e login.

O que isso significa? Se eu pedir novamente ao sistema para me mostrar a configuração do switch com o comando sh run, verei o seguinte: para a linha vty 0, temos uma senha e um login, e para as linhas 1-4 o login é ativado, esse é o nosso "guarda", mas a senha não está definida . Isso significa que você pode inserir qualquer senha para definir as configurações do comutador. Ao mesmo tempo, as mensagens são exibidas na tela em que se lê: "É impossível fazer login no sistema através de tal e tal linha até que uma senha seja definida".

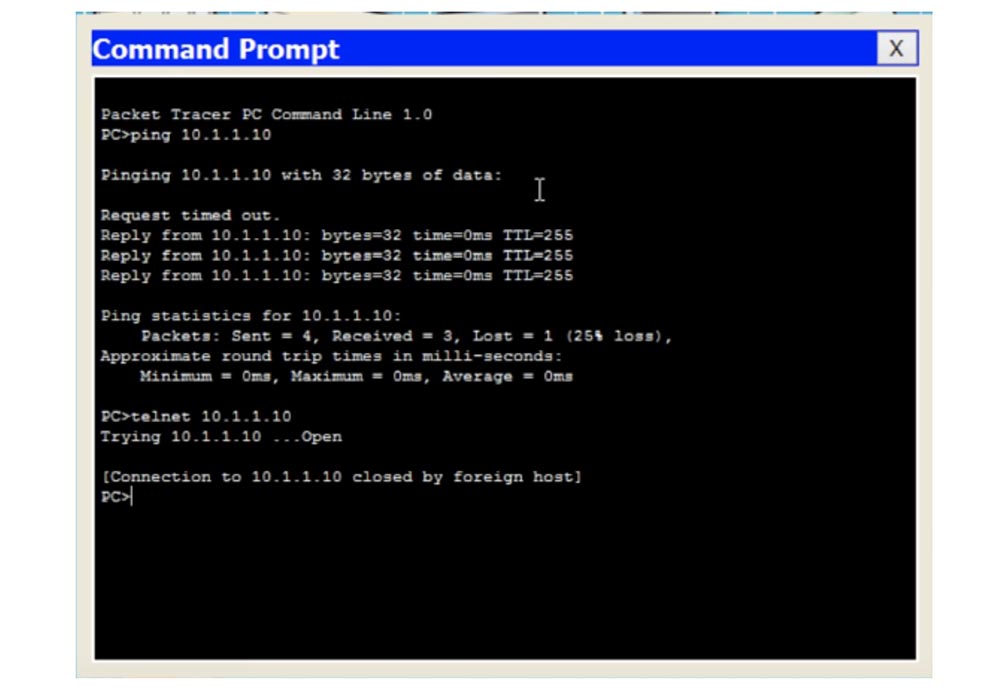

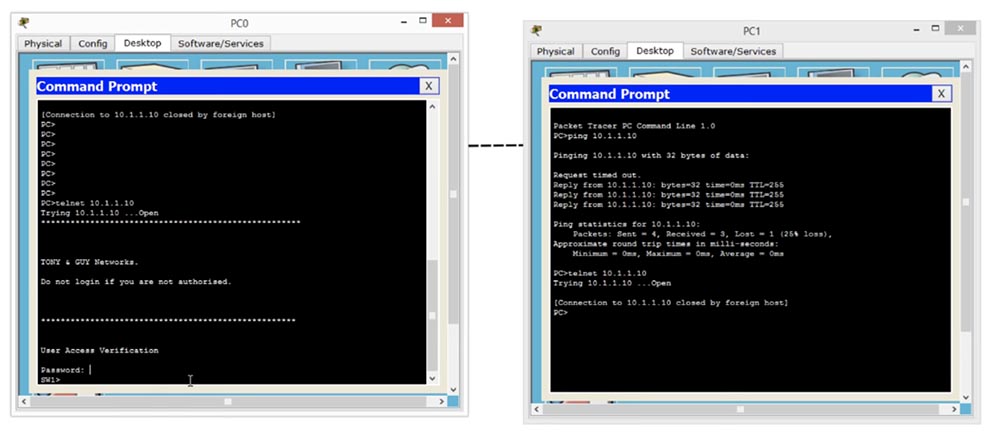

Agora, se eu for para a janela do prompt de comando do computador e digitar o telnet 10.1.1.10, verei um banner de boas-vindas solicitando que eu digite uma senha. Vamos voltar à topologia lógica e configurar a rede para o segundo computador, PC1, inserindo o endereço IP 10.1.1.2 e a máscara de sub-rede 255.255.255.0. Não tocaremos no gateway padrão, porque temos apenas uma rede e, em seguida, fazemos ping no switch para garantir que a conexão seja estabelecida.

Se agora tentarmos inserir as configurações do comutador no segundo computador usando o comando telnet 10.1.1.10, não teremos êxito - o sistema exibirá uma mensagem de que a conexão já está sendo usada por outro host, pois temos apenas uma linha Telnet no número 0.

Se você olhar para o terminal da linha de comando, veremos que a linha 0 já está ocupada por outro dispositivo e, até que eu seja desconectada, o novo dispositivo não poderá se conectar ao comutador.

Agora digitarei o comando exit para desconectar, digite o comando telnet 10.1.1.10 novamente na janela do prompt de comando do segundo computador e, como você pode ver, agora ele conseguiu se conectar ao switch. Agora, insiro a palavra telnet como uma senha e posso inserir as configurações do dispositivo.

Se quiser que vários dispositivos possam se conectar ao switch ao mesmo tempo, preciso configurá-lo de acordo.

Então, definimos os parâmetros Senha Telnet e Habilitar senha, e agora vamos para o gerenciamento de endereços IP - gerenciamento de IP. Se quisermos entrar em contato com um dispositivo pertencente a outra rede, nosso switch deve saber como isso pode ser feito. Portanto, retornamos às configurações de rede do computador e atribuímos um gateway padrão atribuindo ao nosso roteador de rede o endereço IP 10.1.1.100. Usando esse endereço, nosso dispositivo poderá se comunicar com dispositivos localizados fora da rede 10.1.1.2/24.

Se nosso computador quiser se conectar a um dispositivo cujos três primeiros octetos de endereço IP sejam diferentes de 10.1.1, o comutador organizará essa conexão por meio de um gateway padrão com um endereço IP de 10.1.1.100. Se você se lembrar do nosso exemplo com hotéis, entenderá imediatamente do que se trata - se quiser ir para outro hotel, precisará sair do hotel pela porta da frente.

24:20 min

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

Dell R730xd 2 vezes mais barato? Apenas temos

2 TVs Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV a partir de US $ 199 na Holanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - a partir de US $ 99! Leia sobre

como criar infraestrutura classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?