Mais cedo ou mais tarde, em qualquer empresa que pensa em segurança da informação, surge a pergunta: "Como detectar vulnerabilidades em um sistema protegido em tempo hábil, impedindo possíveis ataques ao usá-lo?" Concorde, rastrear manualmente quais vulnerabilidades aparecem no domínio público é uma operação que consome muito tempo. Além disso, depois de detectar uma vulnerabilidade, você precisa corrigi-la de alguma forma. Como resultado, todo esse processo se traduz em um grande número de horas de trabalho e qualquer especialista em TI imediatamente tem outra pergunta: "É possível automatizar o processo de gerenciamento de vulnerabilidades?"

Para resolver esses problemas, os chamados scanners de vulnerabilidade são usados. Neste artigo, consideraremos um dos representantes desse tipo de solução, o Max Patrol 8 da Positive Technologies.

No artigo, demonstraremos como o Max Patrol 8 funciona, verificando um sistema obviamente vulnerável e demonstrando a funcionalidade da solução. Vamos começar o artigo com o "menos interessante", mas a partir dessa questão não menos importante, ou seja, com os esquemas de licenciamento deste produto.

Esquema de licenciamento

O licenciamento em TI é sempre um processo complexo e dinâmico, cuja descrição geralmente leva dezenas e, em casos especialmente difíceis, centenas de páginas. O scanner Max Patrol 8 também possui um documento que descreve a política de licenciamento, mas este documento está disponível apenas para parceiros e possui um carimbo de assinatura "para uso interno" e, em princípio, a leitura dessa documentação técnica é chata e nem sempre é possível entender pela primeira vez, mas como o produto é licenciado? Por anfitriões? Recursos usados? Ou como? Vou tentar delinear as questões colocadas em termos gerais.

Como muitos produtos de TI modernos, o Max Patrol 8 é fornecido de acordo com o modelo de assinatura, ou seja, esta solução possui o chamado "custo de propriedade" - o valor que você deve pagar por cada ano em que usa o scanner, sobre o qual seu parceiro deve informar, com o qual a solução está sendo elaborada. Se o integrador não se pronuncia sobre um momento tão importante, é uma ocasião para duvidar de sua boa fé e pensar em sua mudança. Acredite, explicar à gerência da empresa que você precisa doar mais dinheiro para que o scanner não se transforme em “abóbora” não é um prazer agradável. Portanto, o primeiro ponto importante - o orçamento para a compra de um scanner de vulnerabilidades deve ser planejado com base no custo da propriedade anual do produto. Em todos os cálculos, o parceiro com quem você trabalha nesta área deve ajudá-lo.

As licenças para o Max Patrol 8 podem ser explodidas por funcionalidade. Três assembléias se destacam aqui:

PenTest - suporte para teste de penetração;

PenTest & Audit - suporte para testes de penetração e verificações do sistema;

PenTest & Audit & Compliance - Suporte para testes de penetração, análises de sistema e monitoramento de conformidade do setor.

Uma descrição detalhada dos recursos desses assemblies está além do escopo deste artigo, mas já pelo nome você pode entender qual é o principal recurso de cada um deles.

Núcleos de digitalização adicionais também exigem licenças adicionais. Além disso, o número máximo de hosts que serão verificados afeta o custo de uma licença.

Plataformas de digitalização

O Max Patrol 8 possui uma abundância de plataformas suportadas. A partir de sistemas operacionais de desktop, terminando com equipamentos de rede e sistemas de controle industrial. A lista de todas as plataformas suportadas é simplesmente impressionante, está contida em aproximadamente 30 folhas A4 ...

Inclui:

- sistemas operacionais

- equipamento de rede

- sistemas de gerenciamento de banco de dados

- aplicativos de desktop

- software servidor

- sistemas de segurança

- aplicações de negócios

- ACS TP

- sistemas de segurança de informações criptográficas

De fato, o Max Patrol 8 pronto para o uso permite digitalizar toda a infraestrutura corporativa de TI, incluindo equipamentos de rede, servidores Linux e Windows e estações de trabalho com todo o software instalado neles.

Eu gostaria de observar separadamente o fato de o Max Patrol 8 lidar com a automação de tarefas repetitivas, como inventário, auditoria técnica e monitoramento da conformidade e alterações no sistema de informação. O Max Patrol 8 possui um poderoso sistema de relatórios. Devido a isso, os custos de mão-de-obra para realizar operações rotineiras, como inventário de software nas estações de trabalho, são reduzidos várias vezes. Basta configurar um relatório personalizado uma vez que resolva o problema, definir um agendamento para iniciar uma verificação e você pode esquecer a rotina. Você terá informações atualizadas sobre o software instalado nos locais de trabalho de seus funcionários.

O Max Patrol 8 não usa agentes durante a verificação, o que evita possíveis problemas ao instalar agentes no servidor. E, frequentemente, a instalação de agentes requer uma reinicialização do servidor. Concordo, é sempre um pouco preocupante instalar software de terceiros em servidores de produção.

A configuração mínima do scanner Max Patrol 8 consiste em um servidor.

O servidor MP inclui:

- Módulo de controle

- Uma base de conhecimento contendo informações sobre verificações, vulnerabilidades e padrões

- Banco de dados que contém o histórico de varredura

- Núcleo de digitalização

É essa configuração que foi usada ao escrever o artigo.

O processo de instalação em si é bastante trivial. O assistente de instalação é iniciado, clique nele várias vezes e pronto, o scanner está pronto para funcionar se você tiver uma licença válida.

Descrição do teste

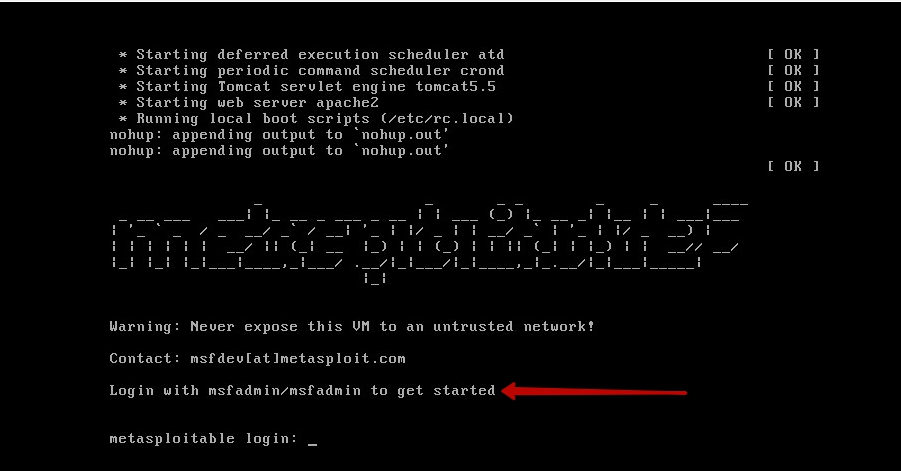

No processo de escolha de um kit de distribuição para demonstrar a operação do scanner Max Patrol 8, nossos olhos se voltaram para o popular kit de distribuição Metasploitable 2. Esse conjunto é um tipo de simulador para pentesters, pesquisadores e especialistas em segurança da informação iniciantes. Nossa escolha se deve ao fato de a montagem ser absolutamente gratuita, não requer muitos recursos (inicia e funciona normalmente com 512 MB de RAM) e quase se tornou o padrão de fato no campo da formação de especialistas em segurança da informação.

A distribuição é construída em um servidor Ubuntu com um grande conjunto de software vulnerável instalado. No sistema, você pode encontrar muitos tipos de vulnerabilidades. Existem backdoors, injeções de SQL e apenas senhas não são resistentes à força bruta. Quase todos os serviços lançados no sistema podem penetrar no sistema e aumentar seus privilégios.

Essa ferramenta é ótima para demonstrar como os scanners de vulnerabilidade funcionam, no nosso caso, o Max Patrol 8.

Instalar a distribuição é muito simples. No modelo OVF, ou simplesmente copiando os arquivos da máquina virtual para o disco local e iniciando o arquivo vmx. É possível executar no Virtual Box. Assim que você inicia a máquina virtual e vê o convite, é necessário inserir a combinação msfadmin / msfadmin como login e senha, como diz o banner do convite.

Agora resta fazer o login no sistema e descobrir qual endereço IP nossa máquina virtual recebeu. Por padrão, as configurações da interface de rede indicam que o endereço IP deve ser atribuído via DHCP. Isso é adequado para os nossos testes, portanto, basta digitar o comando ifconfig e obter o endereço que inseriremos no Max Patrol 8 como destino.

Verificação de destino

Portanto, com o objetivo que decidimos, agora precisamos criar uma tarefa de verificação. Nesta fase, detalhamos mais detalhadamente e descrevemos o processo de criação de uma tarefa e varredura do destino selecionado.

Para iniciar uma verificação, você precisa criar uma tarefa.

Nos parâmetros da tarefa, especificamos o perfil de varredura. Para nossa demonstração, escolheremos o perfil Fast Scan. Em essência, essa é uma varredura de porta simples, com a versão do serviço que está escutando na porta.

Como você pode ver na captura de tela, o scanner possui vários perfis predefinidos. A descrição de todos os perfis merece um artigo separado e está além do escopo da revisão de hoje.

Em seguida, precisamos definir o nó de varredura, ou seja, precisamos inserir o endereço IP do nosso Metasploitable.

No futuro, essa tarefa poderá ser iniciada em um agendamento, aplicada a grupos separados de servidores ou estações de trabalho. Isso permite que você crie políticas granulares cujas tarefas serão apenas os serviços relevantes para um servidor ou PC. Isso permite que você aloque corretamente os recursos para a digitalização. Concordar, gastar recursos na verificação de vulnerabilidades da Web em um controlador de domínio não é a ideia certa

Então, iniciamos nossa tarefa e, no painel principal, vemos as estatísticas de execução.

Uma varredura de porta simples, com a definição do aplicativo ou serviço e sua versão, levou cerca de 15 minutos.

Os resultados da verificação podem ser encontrados na seção de histórico.

Na seção "Verificações", vemos uma lista de tarefas concluídas. Como você pode ver na captura de tela, é possível classificar tarefas por nome e data. O sistema também tem a capacidade de criar vários filtros, o que certamente facilita a localização de resultados, principalmente se a verificação for realizada em uma grande infraestrutura e a verificação agendada estiver configurada.

Resultados da verificação e funcionalidade de relatório

Portanto, chegamos à parte mais interessante desta revisão, a saber, para visualizar os resultados da verificação e a funcionalidade de relatórios. Selecione a verificação que precisamos na janela direita e abra-a com um clique duplo. Em uma nova janela, a granularidade dos resultados da verificação será aberta.

A página principal exibe informações gerais sobre o nó que examinamos.

Como resultado, o scanner MaxPatrol encontrou 288 vulnerabilidades no sistema verificado. O mesmo número é indicado na descrição da distribuição meta-explorável. Ou seja, o scanner detectou todas as vulnerabilidades presentes no sistema que está sendo verificado. Para ver informações detalhadas, vá para a seção "navegador" e expanda a árvore clicando no sinal de mais.

Quando expandimos a árvore, vemos uma lista de portas abertas nas quais serviços ou aplicativos vulneráveis foram descobertos. A cor mostra imediatamente quais portas têm vulnerabilidades críticas. De longe, a parte mais interessante é a descrição das vulnerabilidades.

Tomemos, por exemplo, a porta 22 e abra a árvore ainda mais.

Na lista que é aberta, vemos uma lista de aplicativos vulneráveis que ouvem a porta especificada. No nosso caso, pode-se ver que o aplicativo vulnerável do servidor OpenSSH está pendurado na porta 22. Depois de abrir a lista, chegamos a todas as vulnerabilidades descobertas no aplicativo especificado. À direita, na seção de informações, você pode ver que tipo de vulnerabilidade foi descoberta e como corrigi-la. Este relatório também publica links para fontes adicionais de informações sobre a vulnerabilidade encontrada. Todas as informações nos relatórios são publicadas em russo.

Bem, na conclusão da revisão, quero mostrar como os relatórios são construídos no scanner MaxPatrol 8. Mesmo em nosso exemplo, com um único servidor, pode-se ver que o scanner gera muitas informações. E se as tarefas indicarem uma verificação de 100 nós? Nesse caso, será muito trabalhoso procurar as informações necessárias. Para resolver esses problemas, há uma funcionalidade de relatório. O sistema possui modelos pré-configurados e você também pode criar relatórios personalizados, dependendo de suas tarefas.

Aqui está uma lista de modelos de relatório que já estão no sistema.

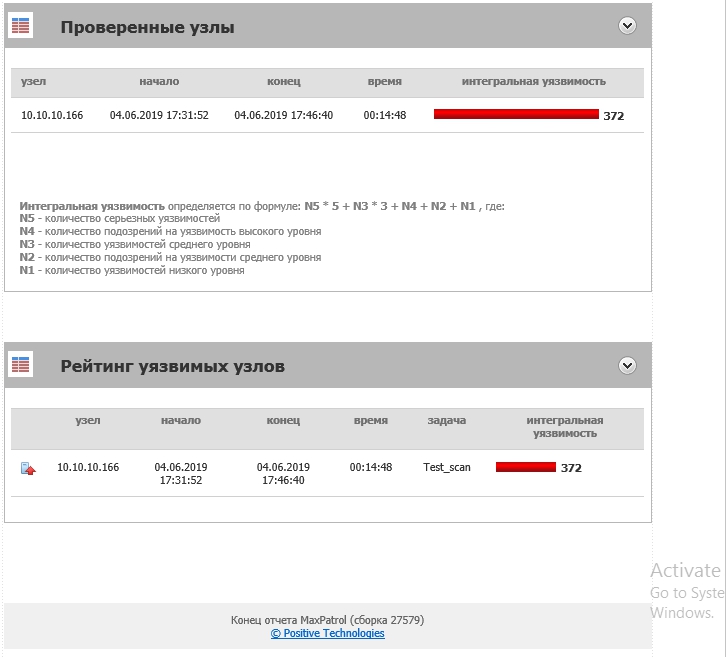

Suponha que precisamos obter informações sobre os nós mais vulneráveis em nossa infraestrutura. Se houver muitos nós, coletar e consolidar manualmente informações de cada tarefa é muito trabalhoso. Portanto, podemos usar um modelo que já está no sistema. É chamado de "nós mais vulneráveis na verificação". Clique duas vezes no modelo desejado e entraremos na janela de configurações do relatório.

Nas configurações, você precisa especificar a tarefa e a verificação a partir da qual o relatório será gerado.

Como tivemos um nó na verificação, não veremos comparações neste relatório.

Este relatório indica a fórmula pela qual a classificação de nós vulneráveis é criada. Quanto maior a vulnerabilidade integrada, mais vulnerável o nó. A funcionalidade de relatório no scanner MaxPatrol é simplesmente enorme e sua descrição merece um artigo separado. Os relatórios podem ser executados em um cronograma e enviados por email aos funcionários de TI e de SI.

Conclusão

Neste artigo, examinamos com você os recursos básicos do scanner de vulnerabilidade MaxPatrol 8. De nosso experimento, fica claro que, para começar a trabalhar com o scanner, você não precisa se submeter a um treinamento adicional e, por muito tempo, estudar os manuais do administrador. Toda a interface é intuitiva e completamente em russo. Obviamente, mostramos o cenário mais simples de varredura de um único nó. E esse cenário não requer o ajuste fino do scanner. Na prática, o scanner Max Patrol 8 pode resolver cenários muito mais sérios e confusos. O uso de um scanner de vulnerabilidades não apenas ajudará a aumentar significativamente a segurança de sua infraestrutura, como também ajudará na implementação de tarefas importantes, mas não amadas, para o inventário de todos os elementos da infraestrutura de TI, incluindo o software instalado nas estações de trabalho dos usuários.