Provavelmente até as donas de casa sabem que os pontos Wi-Fi públicos são inseguros. O que não impede que usuários comuns os usem com força e força - afinal, se você não pode, mas é chato e realmente quer, então você pode! E sem nenhuma VPN - embora a função VPN esteja sendo implementada agora mesmo em produtos antivírus complexos. Uma alternativa normal ao Wi-Fi sempre foi considerada uma conexão móvel regular, principalmente porque a cada ano ela se torna mais barata e mais rápida. Mas é tão seguro quanto pensamos?

- O que é um interceptor IMSI?

- Quando os primeiros interceptores IMSI apareceram?

- Como os interceptores IMSI monopolizam o acesso a um telefone celular?

- Há artesanato?

- Posso me tornar vítima de "interceptação acidental"?

- Como um interceptor IMSI pode rastrear meus movimentos?

- Eles podem ouvir minhas ligações?

- Eles podem instalar software no meu celular?

- Todos sabemos sobre os perigos de pontos Wi-Fi abertos (e não apenas). Posso me tornar vítima de interceptação se me sentar em todos os lugares estritamente no LTE?

- E se eu sou um banqueiro legal e eles realmente querem me cheirar?

- Quais dados posso perder, considerando que tenho autenticação HTTPS e de dois fatores em todos os lugares?

- Como eles são protegidos contra interceptação?

- O ESD Overwatch pode fornecer 100% de proteção?

- Os interceptores IMSI continuarão me ouvindo se eu trocar meu cartão SIM?

"E se eu estiver no CDMA, estarei a salvo do interceptor IMSI?"

- Por que os bandidos estão usando interceptores IMSI?

- Quão comuns são os interceptores IMSI hoje?

- Em geral, quão promissora é a técnica de interceptação IMSI? Talvez haja algumas alternativas mais eficazes?

- Qual é a atitude dos serviços especiais em relação aos piratas-interceptadores? O que acontece se eu passar pelo Lubianka com uma mala IMSI?

Nota: Observe que entre os hiperlinks listados no artigo, há links para materiais do Departamento de Defesa dos EUA. Passar por eles a partir de um navegador normal não funciona - use o navegador TOR ou seu análogo.

Agora estamos às vésperas de uma era em que quase todos podem ouvir conversas telefônicas. Nosso tempo é semelhante ao dos anos 90, ao usar scanners analógicos soviéticos baratos, você pode ouvir conversas móveis nos EUA e na Europa. Somente hoje, não os scanners analógicos, mas os interceptores IMSI digitais dominam o programa.

O que é um interceptador IMSI?

Esse é um dispositivo (do tamanho de uma mala ou até apenas um telefone celular) que usa o recurso de design de telefones celulares - para dar preferência à torre de celular cujo sinal é mais forte (para maximizar a qualidade do sinal e minimizar o próprio consumo de energia). Além disso, nas redes GSM (2G), apenas o telefone celular deve passar no procedimento de autenticação. Isso não é necessário na torre da célula. Portanto, é fácil enganar o telefone celular, inclusive para desativar a criptografia de dados. O sistema de comunicação móvel universal UMTS (3G), por outro lado, requer autenticação bidirecional; no entanto, pode ser contornado usando o modo de compatibilidade GSM presente na maioria das redes. As redes 2G ainda são generalizadas - as operadoras de rede usam o GSM como uma rede de backup em locais onde o UMTS não está disponível. Portanto, essas são algumas informações básicas sobre os interceptores IMSI. Detalhes técnicos adicionais da interceção IMSI estão disponíveis no relatório da SBA Research. Outra descrição significativa, que é um documento de mesa dos agentes modernos de ciber-contra-inteligência, é o artigo "Your Secret Scat, No More Secret at all", publicado no outono de 2014 no Harvard Journal of Law & Technology.

Quando os primeiros interceptores IMSI apareceram?

Os primeiros interceptores IMSI apareceram em 1993 e eram grandes, pesados e caros. "Vida longa dos microcircuitos domésticos - com quatorze pernas ... e quatro alças". Os fabricantes desses interceptadores podiam ser contados com os dedos, e seu alto custo limitava o círculo de usuários apenas a agências governamentais. No entanto, agora eles estão se tornando mais baratos e menos pesados. Por exemplo, Chris Page construiu seu interceptor IMSI por apenas US $ 1.500 e o apresentou na conferência DEFCON, em 2010. Sua versão consiste em rádio programável e software livre de código aberto: GNU Radio, OpenBTS, Asterisk. Todas as informações necessárias para o desenvolvedor estão no domínio público. E em meados de 2016, o hacker Evilsocket ofereceu sua versão do sniffer IMSI portátil por apenas US $ 600.

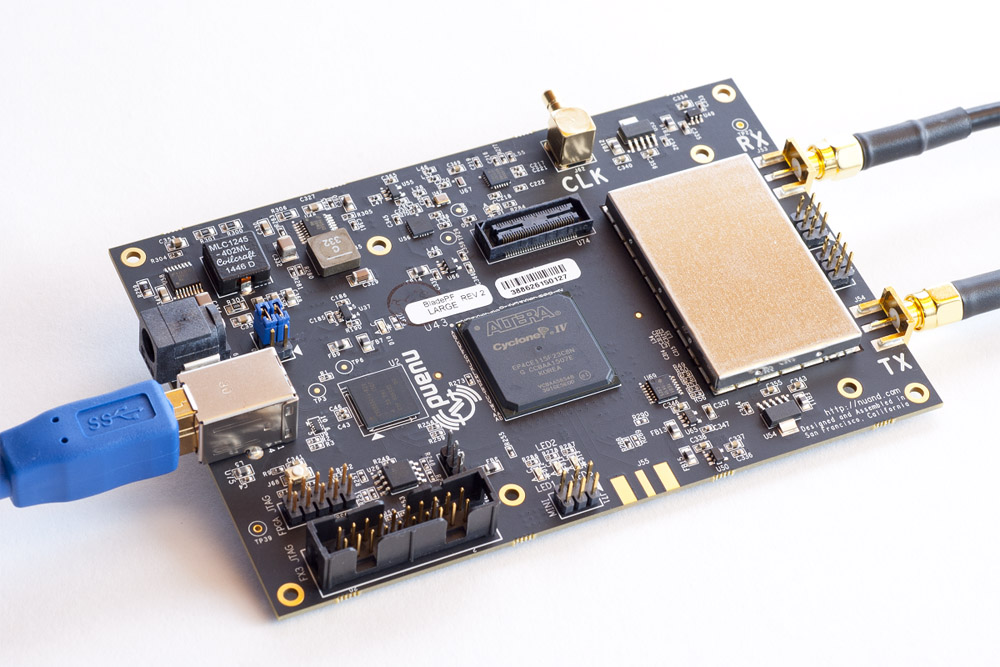

O coração do interceptor IMSI moderno

O coração do interceptor IMSI moderno

Como os interceptores IMSI monopolizam o acesso a um telefone celular?

- Eles trapaceiam no seu celular, fazendo pensar que esta é a única conexão disponível.

- Configurado de tal maneira que, sem a mediação de um interceptor IMSI, você não poderia fazer uma chamada.

- Leia mais sobre monopolização na publicação da Pesquisa da SBA: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers .

Há artesanato?

- Desde 2017, técnicos empreendedores fabricam interceptores IMSI usando componentes in a box de alta tecnologia disponíveis no mercado aberto e uma poderosa antena de rádio - enquanto gastam mais de US $ 600 (veja a versão do interceptor IMSI do hacker Evilsocket). Isto é para interceptores IMSI estáveis. Mas existem experimentais, mais baratos, que funcionam de maneira instável. Por exemplo, em 2013, na conferência Black Hat, foi apresentada uma versão do interceptor IMSI instável , cujo custo total de componentes de hardware totalizou US $ 250. Hoje, essa implementação seria ainda mais barata.

- Se, além disso, considerarmos que o equipamento militar moderno de alta tecnologia ocidental possui uma arquitetura de hardware e código de software abertos (este é um pré-requisito para compatibilidade de sistemas de software e hardware desenvolvidos para necessidades militares), os desenvolvedores interessados em fabricar interceptores IMSI têm tudo trunfos necessários para isso. Você pode ler sobre essa tendência atual em alta tecnologia militar na revista Leading Edge (consulte o artigo “Os benefícios da integração com SoS”, publicado na edição de fevereiro de 2013 da revista). Sem mencionar que, alguns anos atrás, o Departamento de Defesa dos EUA expressou sua disposição de pagar US $ 25 milhões a um contratado que desenvolverá um sistema eficaz para identificação por rádio (veja a edição de abril da revista mensal Military Aerospace, 2017). Um dos requisitos básicos para esse sistema é a abertura de sua arquitetura; e a abertura dos componentes dos quais ele será composto. T.O. a arquitetura aberta é hoje um pré-requisito para a compatibilidade de sistemas de software e hardware desenvolvidos para necessidades militares.

- Portanto, os fabricantes de interceptores IMSI nem precisam ter grandes qualificações técnicas - você só precisa escolher uma combinação de soluções existentes e colocá-las em uma caixa.

- Além disso, a microeletrônica moderna, que está ficando mais barata em um ritmo exorbitante, permite que você coloque seus artesanatos não apenas em uma caixa, mas até (!) Em um chip (veja a descrição do conceito SoC ) e, ainda mais, configure uma rede sem fio intra-chip (veja a descrição do conceito NoC pelo mesmo link), que substitui o barramento de dados tradicional. O que posso dizer sobre os interceptores IMSI, quando hoje em domínio público você pode até encontrar detalhes técnicos sobre os componentes de hardware e software do ultramoderno caça americano F-35.

Posso ser vítima de uma "intercepção acidental"?

Sem dúvida! Imitando uma torre de celular, os interceptadores IMSI escutam todo o tráfego local - onde, entre outras coisas, as conversas de transeuntes inocentes também caem (leia “As Revelações do Big Brother Big Sister” ). E esse fato é um argumento favorito dos "defensores da privacidade" que se opõem ao uso de interceptadores IMSI pelas agências policiais que usam esse equipamento de alta tecnologia para rastrear criminosos.

Como um interceptor IMSI pode rastrear meus movimentos?

- Na maioria das vezes, os interceptores IMSI usados pelas agências policiais locais são usados para rastreamento.

- Conhecendo o IMSI do celular de destino, o operador pode programar o interceptor IMSI para se comunicar com o celular de destino quando estiver ao seu alcance.

- Após a conexão, o operador usa o processo de mapeamento de frequências de rádio para determinar a direção do alvo.

Eles podem ouvir minhas ligações?

- Depende do interceptor IMSI usado. Os interceptores com funcionalidade básica simplesmente registram: "em tal e qual lugar há tal e tal telefone móvel".

- Para ouvir conversas, o interceptor IMSI requer um conjunto adicional de funções que os fabricantes integram por uma taxa adicional.

- As chamadas 2G são tocadas facilmente. Os interceptores IMSI estão disponíveis há mais de 10 anos.

- O custo de um interceptor IMSI depende do número de canais, da faixa operacional, do tipo de criptografia, da velocidade de codificação / decodificação do sinal e de quais interfaces de rádio devem ser cobertas.

Eles podem instalar o software no meu celular?

- O interceptor IMSI coleta IMSI e IMEI do seu dispositivo. T.O. sua operadora sabe qual modelo de telefone celular você está usando e às vezes também sabe onde você o comprou. Conhecendo o número do modelo, é mais fácil para ele promover uma atualização de firmware - projetada especialmente para este telefone celular.

- Além disso, seu cartão SIM já é um computador em si. Ela é capaz de executar programas simples sem sequer interagir com o seu telefone móvel. Ao mesmo tempo, sem saber qual é o modelo do seu celular e qual sistema operacional ele possui.

- As operadoras de celular podem atualizar o software do cartão SIM remotamente e, além disso, "no modo silencioso". Portanto, se o interceptador IMSI estiver fingindo ser um operador móvel, poderá fazer o mesmo. O computador do cartão SIM pode fazer o seguinte: receber e transmitir dados, acessar URLs, enviar SMS, atender e receber chamadas, conectar e usar serviços de informações, receber e processar eventos como "conexão estabelecida", "conexão desconectada" e afins; execute comandos AT do telefone móvel.

- Ao mesmo tempo, o computador do cartão SIM pode fazer tudo isso "no modo silencioso" - para que o telefone não dê um único sinal de vida. Você pode aprender mais sobre a vida pessoal do seu cartão SIM na apresentação de Eric Butler na conferência DEFCON21 (em 2013).

Especificações do computador para o seu cartão SIM

Especificações do computador para o seu cartão SIM

Todos sabemos sobre os perigos dos pontos de acesso Wi-Fi abertos (e não apenas). Posso me tornar vítima de interceptação se me sentar em todos os lugares estritamente no LTE?

- Em primeiro lugar, mesmo que seu celular esteja configurado para LTE e mostre que ele funciona no modo LTE - isso está longe do fato de funcionar nesse modo. Com a configuração hábil de um interceptor IMSI, o seu telefone móvel mostrará uma conexão celular regular - 3G ou 4G e, ao mesmo tempo, precisará retornar à criptografia 2G mais fraca.

- Alguns telefones celulares, mesmo no modo LTE, executam comandos sem autenticação preliminar, embora o padrão LTE exija isso (consulte o relatório da SBA Research, já mencionado no início do artigo).

- Além disso, como a interface LTE não foi desenvolvida "do zero", mas como uma modernização da interface UMTS (que por sua vez é uma interface GSM atualizada), sua estrutura não é tão perfeita quanto gostaríamos. Além disso, apesar da ampla adoção de redes 3G e 4G, as redes 2G ainda fornecem acesso de backup se 3G e 4G ficarem indisponíveis.

- Obviamente, você pode configurar seu telefone celular para que ele se conecte apenas a uma rede 4G, mas essa rede não está disponível em qualquer lugar e, portanto, a área de cobertura do seu telefone celular será significativamente reduzida.

E se eu sou um banqueiro legal e eles podem muito, muito me cheirar?

- O sistema de comunicação móvel universal (UMTS, 3G) e o padrão para o desenvolvimento a longo prazo das comunicações celulares (LTE, 4G) requerem autenticação bidirecional mútua, mas mesmo eles não estão protegidos contra interceptores IMSI. Embora, é claro, os dispositivos para interceptá-los sejam muito mais caros. Entre outros, o VME Dominator, do fabricante americano Meganet Corporation, afirma desempenhar esse papel.

- Na conferência DEFCON 22 (em 2014), o hacker Justin Case realizou um hacker demonstrativo do smartphone mais seguro do mundo - “Blackphone”. Ele levou apenas cinco minutos para fazer isso ( veja os slides de seu discurso).

- Além disso, existe um sistema para interceptar o tráfego LTE, que "não procura soluções alternativas", mas lida com uma conexão LTE completa. Em 2014, Tobias Engel introduziu esse sistema no congresso anual do clube de TI Chaos, realizado sob o título New Dawn.

- Finalmente, se um "desejo muito, muito forte de dormir" for sustentado por um orçamento de US $ 100.000, você definitivamente não será capaz de se defender. Porque todos os componentes tecnológicos mais avançados estão disponíveis no mercado aberto. Essa situação também é facilitada pelo fato de o Departamento de Defesa dos EUA estimular até essa abertura - para que os fabricantes de tecnologia concorram entre si pela alta qualidade.

Quais dados posso perder se você considerar o fato de eu ter autenticação HTTPS e de dois fatores em todos os lugares?

- HTTPS não é uma panacéia. Você não vai se esconder dos serviços especiais. Basta que eles solicitem chaves SSL do provedor de serviços e, portanto, eles poderão acessar todos os seus dados transmitidos pela rede. Portanto, se você é um cara mau, certamente não será capaz de se esconder.

- Em 2017, o WikiLeaks publicou 6 documentos do projeto Hive - loções para acesso não autorizado ao tráfego HTTPS criptografado, que até recentemente eram usados apenas por agentes da CIA. T.O. Hoje essas loções estão disponíveis para o público em geral.

- Dada a escala das ambições dos serviços internacionais de inteligência (informações do Google sobre as revelações de Snowden), além do fato de que o tesouro de alta tecnologia da CIA foi amplamente aberto desde que a Snowden e o WikiLeaks enviaram, qualquer pessoa pode se interessar pelos seus dados: agências governamentais de inteligência, empresas comerciais, hooligan juventude. Além disso, como a idade média de um cibercriminoso está diminuindo gradualmente (em 2015, a faixa etária média caiu para 17 anos), pode-se esperar que esse jovem hooligan esteja cada vez mais atrás dos hacks - imprevisível e desesperado.

Como eles são protegidos contra interceptação?

- À medida que a disponibilidade de interceptores IMSI aumenta, também há uma demanda por proteção contra eles. Existem apenas soluções de software e hardware-software.

- Quanto às soluções de software, existem muitos aplicativos Android no mercado: AIMSICD (interage com o subsistema de rádio de um telefone celular, tentando rastrear anomalias), o Femto Catcher (possui funcionalidade semelhante ao AIMSICD, mas é otimizado para as femtocélulas da Verizon). Você também pode observar: “GSM Spy Finder” , “SnoopSnitch” , “Net Change Detector” , “Android IMSI-Catcher Detector” , etc. A maioria deles é de baixa qualidade. Além disso, vários aplicativos disponíveis no mercado levam a muitos falsos positivos devido a qualificações técnicas insuficientes de seus desenvolvedores.

- Para funcionar com eficiência, o aplicativo deve ter acesso à faixa de frequência base do telefone celular e da pilha de rádio; e também possui heurísticas de primeira classe - para poder distinguir um interceptor IMSI de uma torre celular mal ajustada.

- Quanto às soluções de hardware e software, quatro dispositivos podem ser observados: 1) Cryptophone CP500 . É vendido por US $ 3.500 cada. Na época de 2014, mais de 30.000 criptofones foram vendidos nos Estados Unidos; e mais de 300.000 foram vendidos em outras partes do mundo. 2) ESD Overwatch . Um dispositivo com um analisador de três componentes (veja a descrição abaixo). 3) Pwn Pro . Um instrumento com um módulo 4G integrado, anunciado na conferência da RSA em 2015; Seu preço é $ 2675. 4) Redes Bastille . Um dispositivo que exibe uma lista de dispositivos sem fio próximos que interagem com o rádio (no intervalo de 100 KHz a 6 GHz).

Quais interceptores estão em promoção?

Quais interceptores estão em promoção?

O ESD Overwatch pode fornecer 100% de proteção?

- O ESD Overwatch, em sua funcionalidade básica, é equipado com um analisador de três componentes que rastreia os próximos três "sinos". 1) A primeira chamada é quando o telefone passa de um 3G e 4G mais seguro para um 2G menos seguro. 2) A segunda campainha ocorre quando a conexão telefônica corta a criptografia, o que facilita muito a interceptação. 3) Quando a torre de celular não fornece uma lista de outras torres de celular disponíveis nas proximidades (essa lista permite que o telefone alterne facilmente entre torres vizinhas); Os interceptores IMSI geralmente não deixam alternativas, pois procuram obter acesso exclusivo ao telefone móvel.

- No entanto, deve-se entender que mesmo essa abordagem de três componentes não fornece 100% de proteção. A propósito, existe um aplicativo gratuito (disponível no Google Play) que reivindica o mesmo papel que o Cryptophone com ESD Overwatch: "Darshak" . Além disso, embora raro, há casos em que, mesmo com as três chamadas acima, não há interceção IMSI real. E, naturalmente, os desenvolvedores de interceptores IMSI, tendo ouvido falar sobre esse sistema de contra-interceptação de três componentes, não desacelerarão com um passo retaliatório nessa "corrida armamentista".

- Mesmo os militares não podem fornecer proteção completa para si mesmos, embora usem o mais avançado sistema e hardware de software de QI (na época de 2016) da PacStar. O “IQ-Software” é um sistema tático sem fio promissor para a troca de informações classificadas com smartphones e laptops via Wi-Fi e estações de rádio celulares. Espero que não seja um segredo para você que nas operações militares modernas - e não apenas como um meio de comunicação - o mesmo smartphone que está no seu bolso seja usado (mais sobre isso no artigo "Smartphones seguros estão se preparando para a implantação" ).

- , - 2013 «B-52 CONECT: » . « » CONECT B-52 , , .

- , .

IMSI- , SIM-?

- IMSI- IMSI SIM- IMEI . . SIM- – .

- , SIM-, IMSI- . , , , SIM-. , , IMSI-.

- , IMSI- , .

CDMA, IMSI-?

, , GSM IMSI-, CDMA ; ( ) Thuraya ( , , , ). : «Ability» «Jackson Electronics» .

IMSI-?

IMSI-?

- , - «Integricell» , , . ( ), 18 IMSI-. , .

- , , IMSI-: , - . 2014- «The Washington Post».

- «Popular Science» , – 17 IMSI-.

- , , 2014- 300000 , IMSI- , . , IMSI-. IMSI- .

IMSI-? - ?

… Wi-Fi--, . , . , . WiSee , ; WiVe , ; WiTrack , ; WiHear , . – .

- ? IMSI- ?

- «Who Am I» , : . , . , . .

- , . , . – . ! .

- , (- ) . , , – , . , - , . .

- Por exemplo, ao escrever esta FAQ, tive que pesquisar tópicos relevantes no Google. E algumas horas depois disso, a publicidade direcionada me convidou a ser um "oficial de comunicações", convidando a Universidade Estadual de Telecomunicações e Informática da Sibéria para o Centro de Treinamento Militar .

- No entanto ... é melhor não puxar o tigre com bigode.

Diga-me o que a publicidade segmentada mostra e eu direi quem você é!

PS Atividade excessiva no espectro de radiofrequências requer aprovação e licenciamento especiais; ignorando esse fato, você se enquadra automaticamente na categoria de detalhes de "bandidos" - aqui .