Em nosso último post, falamos sobre o estudo de uma equipe internacional de cientistas

Em nosso último post, falamos sobre o estudo de uma equipe internacional de cientistas

Uma arquitetura de segurança para redes 5G que procuravam uma maneira de proteger redes de quinta geração. Os pesquisadores estão propondo uma nova arquitetura de segurança para isso. Para entender melhor os termos e conceitos relacionados ao estudo, você deve se familiarizar com o primeiro post ou com o texto completo do trabalho . Aqui vamos nos concentrar na aplicação prática da arquitetura de segurança e imediatamente no exemplo de um objeto tão grande como uma cidade "inteligente".5G em cidades inteligentesUma das características importantes do ecossistema da cidade "inteligente" é um grande número de dispositivos da Internet incluídos. Esses dispositivos IoT coletam dados, que são então analisados e usados para aumentar a eficiência do gerenciamento (incluindo automatizado) de vários elementos da cidade inteligente. Além disso, a tecnologia 5G para cidades inteligentes é uma solução econômica e facilmente escalável que permitirá criar redes lógicas dedicadas (fatias) com a capacidade de configurar totalmente regras e ferramentas de segurança e não depende de redes físicas (Wi-Fi).

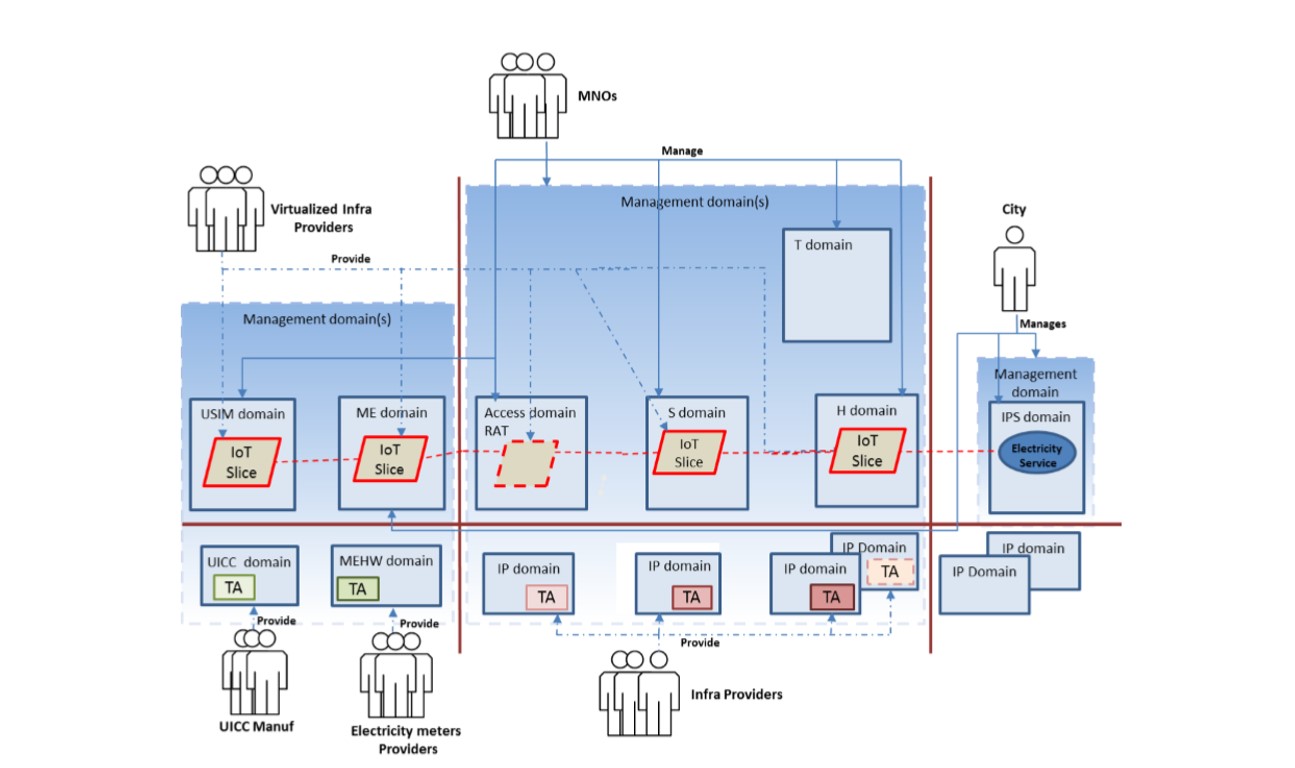

Graças à velocidade de transferência de dados nas redes 5G, as informações recebidas de vários sensores e dispositivos são transmitidas quase instantaneamente entre partes do ecossistema e permitem otimizar, por exemplo, a produção e o consumo de eletricidade na cidade e responder rapidamente a acidentes ou mau funcionamento da rede. Mas, para uma cidade inteligente funcionar com segurança, as redes 5G devem ser protegidas contra influências e falhas estranhas. Os requisitos básicos de segurança de tais redes estão relacionados a métodos de comunicação, confidencialidade e integridade, bem como a capacidade de acessá-los. A arquitetura de segurança de rede 5G é descrita em mais detalhes no diagrama abaixo, usando o exemplo de medidores elétricos inteligentes.

Figura 1. Arquitetura de segurança da cidade inteligente

Figura 1. Arquitetura de segurança da cidade inteligenteA Figura 1 mostra os relacionamentos e os relacionamentos entre participantes, processos e recursos incluídos nos domínios da arquitetura de segurança da cidade inteligente. Nesse caso, é:

·

Fabricantes de módulos UICC·

Fornecedores de medidores elétricosProvedores de infraestrutura virtualizada e 5G·

MNO (operadoras de celular)· A

própria cidade, responsável pelo fornecimento de eletricidade.A fatia dedicada, que abrange todos os processos de transferência de dados entre os dispositivos IoT (a linha vermelha tracejada na Figura 1), é completamente controlada pelas operadoras de telefonia móvel.

Os medidores elétricos no diagrama pertencem ao domínio comum do UE (equipamento do usuário), que consiste nos domínios dos módulos UICC, USIM, MEHW (hardware para comunicações móveis) e ME (dispositivos móveis). O hardware de rede do operador é um host de domínios de provedor de infraestrutura (IP). A fonte de alimentação da cidade faz parte de um domínio de rede externo comum, que inclui domínios de provedores de infraestrutura e IPS (Internet Connection Protocol). As fatias de IoT são criadas usando VNFs (funções de rede virtualizada). Os participantes da arquitetura gerenciam os domínios (linhas azuis) ou são seus fornecedores (linhas azuis tracejadas).

Além disso, em geral, o relacionamento entre os participantes da arquitetura pode ser descrito da seguinte forma:

1. A cidade “confia” nas operadoras móveis para restringir o acesso a uma fatia de rede específica e fornecê-la apenas a medidores autorizados.

2. Além disso, a cidade “confia” nas operadoras móveis para proteger os dados recebidos desses medidores no processo de transferência para o serviço de fornecimento de energia.

3. Os usuários “confiam” na cidade e nas operadoras móveis com a tarefa de coletar e transmitir informações com segurança.

4. Os operadores móveis "confiam" nos fabricantes de módulos UUIC para armazenar com segurança as chaves de rede nesses módulos.Áreas e classes de gerenciamento de segurança na arquitetura de redes de cidades inteligentesNa tabela abaixo, os autores do estudo coletaram classes de gerenciamento de segurança e áreas de segurança relacionadas à operação normal de medidores elétricos e ao sistema de fornecimento de energia de uma cidade inteligente. Para cada área, eles selecionaram as classes apropriadas e, para as classes, possíveis problemas e soluções. Para o cenário escolhido de uso da arquitetura, os principais problemas surgem devido às limitações dos próprios dispositivos e aos padrões exclusivos de transferência de dados entre esses dispositivos.

Para superar essas limitações, é necessário implementar protocolos e soluções eficazes relacionados a domínios de aplicativos, redes e redes de acesso. Padrões desatualizados de software e de transferência de dados de dispositivos IoT podem criar problemas de acesso em alguns e problemas de segurança em outros domínios de rede. Para lidar com esses problemas, os autores, por exemplo, propõem o uso da tecnologia de "fatiar" a rede em fatias, que isolará aplicativos individuais, bem como o uso de hardware para monitorar o status da rede.

Um exemplo de ataque à rede e suas conseqüências

Um exemplo de ataque à rede e suas conseqüênciasAs duas tecnologias mais importantes para o trabalho do sistema de fonte de alimentação inteligente descrito acima são NFV (virtualização de funções de rede) e SDN (redes configuradas por software). Essas tecnologias permitem que as operadoras criem ferramentas econômicas para "fatiar" redes em fatias separadas para transferência de dados. As funções da rede móvel nesse caso são virtualizadas e os fluxos de dados entre elas são controlados pelos controladores SDN. Além disso, a tecnologia SDN permite separar as áreas de controle e dados, graças à capacidade de programar configurações e políticas de rede.

Uma das principais ameaças a qualquer rede móvel é a perda de conexão. Além disso, essa perda pode resultar de um ataque de negação de serviço (DoS), quando um invasor sobrecarrega os controladores SDN nos domínios de "casa", "serviço" ou "acesso". Esse tipo de ataque afeta uma das funções na camada de transporte (mais precisamente, a função de encaminhamento) através da função na camada de controle (por exemplo, através da função de reconfiguração das tabelas de roteamento). Nesse caso, os hackers podem medir o tempo de resposta da rede e determinar como começar a alterar a configuração das tabelas de roteamento. Graças a esse ataque de impressão digital (de “impressão digital”) e às informações obtidas durante o mesmo, os ataques subseqüentes de DoS por hackers, durante os quais eles chamarão incessantemente essa função para sobrecarregar o controlador SDN, se tornarão muito mais eficazes.

As consequências de tais ataques serão:

1. Perda de comunicação entre os “clientes” (neste caso, medidores elétricos) com a rede e o serviço de fornecimento de energia.

2. Deterioração das condições gerais da rede e o impacto negativo na implementação de funções de rede virtualizadas. O operador móvel pode assumir a responsabilidade de eliminar a ameaça de forma independente ou transferir essa tarefa para os provedores de infraestrutura.

3. Perda da confiança do usuário nas operadoras móveis. Nesse caso, o operador é responsável pela operação dos medidores e pela eliminação de tais ameaças.A arquitetura de segurança neste exemplo é usada para identificar todas as áreas e domínios de segurança afetados por uma ameaça específica e à qual, portanto, certas classes de gerenciamento de segurança devem ser aplicadas. Os ataques de impressão digital estão relacionados à classe de gerenciamento de acessibilidade em infraestrutura e virtualização. Um dos possíveis mecanismos de proteção contra eles pode ser o atraso dos primeiros pacotes de cada fluxo de dados e, portanto, a ocultação de informações de tempo que podem ser usadas pelos hackers.

ConclusõesEm duas postagens sobre arquitetura de segurança 5G, tentamos apresentar as principais ferramentas e maneiras que os autores do estudo Uma arquitetura de segurança para redes 5G oferecem para proteger redes 5G de possíveis ataques e, ao mesmo tempo, considerar a aplicação prática de suas idéias. É possível que a abordagem descrita neste estudo seja aplicada em breve em todo o mundo, bem como os conceitos de domínios, camadas, esferas e classes de gerenciamento de segurança ou a ideia lógica de que é necessário avaliar e garantir a segurança da rede no estágio de implantação. E isso é realmente importante, porque a implantação de redes de quinta geração no mundo está acontecendo agora, diante de nossos olhos.

Com o advento do 5G, novos elementos e ferramentas aparecerão na infraestrutura, por exemplo, "dividir" redes em fatias, virtualizar funções de rede e redes configuradas por software e aumentar a escala dos sistemas (assim como os requisitos de segurança). Os métodos de segurança para redes da geração anterior não conseguem cobrir todos os vetores de ataque da infraestrutura 5G. No mínimo, eles não estão preparados para novos casos de uso com um grande número de participantes com direitos diferentes que simultaneamente têm acesso a essa infraestrutura. Isso é especialmente notável no exemplo de grandes ecossistemas 5G, como cidades inteligentes. Portanto, o surgimento de novos conceitos, como a arquitetura de segurança das redes 5G, que oferecem uma alternativa às abordagens estabelecidas e estão prontos para proteger as redes de quinta geração, pode se tornar vital para a implementação e o desenvolvimento normais das tecnologias 5G no futuro. O que já chegou.